20145212——GDB调试汇编堆栈过程分析

GDB调试汇编堆栈过程分析

测试代码

#include <stdio.h>

short val = 1;

int vv = 2;

int g(int xxx)

{

return xxx + vv;

}

static const int f(int xx)

{

return g(xx);

}

int main(void)

{

return f(9)+ val;

}

分析过程

通过

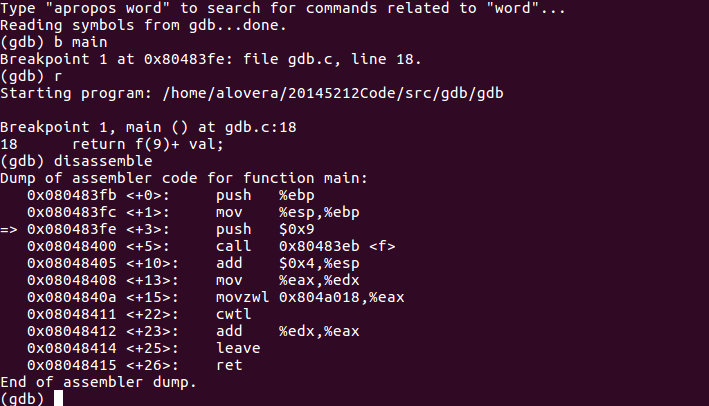

gcc - g gdb.c -o gdb -m32指令在64位的机器上产生32位汇编进入gdb调试,先在main函数处设置一个断点,再run一下,使用disassemble指令获取汇编代码

main函数汇编代码:

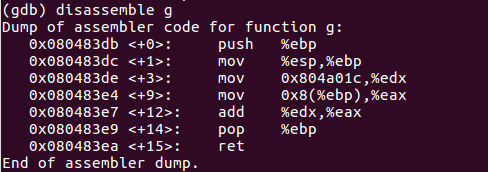

g函数汇编代码:

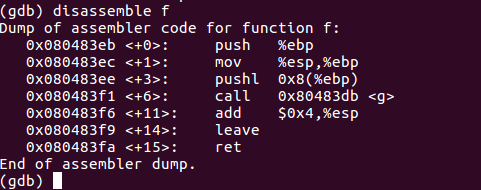

f函数汇编代码:

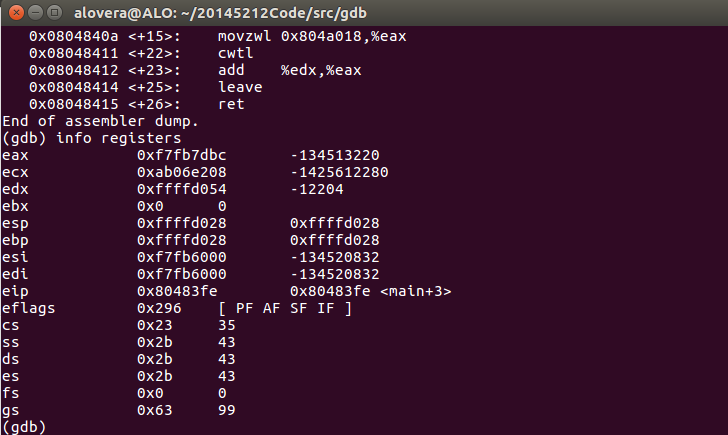

通过

info registers列出使用的寄存器.

此时主函数的栈基址为

0xffffd028,用x(examine)指令查看内存地址中的值,目前%esp所指堆栈内容为0,%ebp所指内容也为0

结合

display命令和寄存器或pc内部变量,做如下设置:display /i $pc,其中$pc代表当前汇编指令,/i表示以十六进行显示。这样在每次执行下一条汇编语句时,都会显示出当前执行的语句。

使用

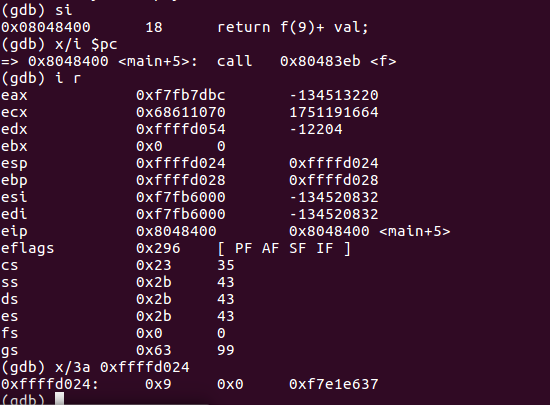

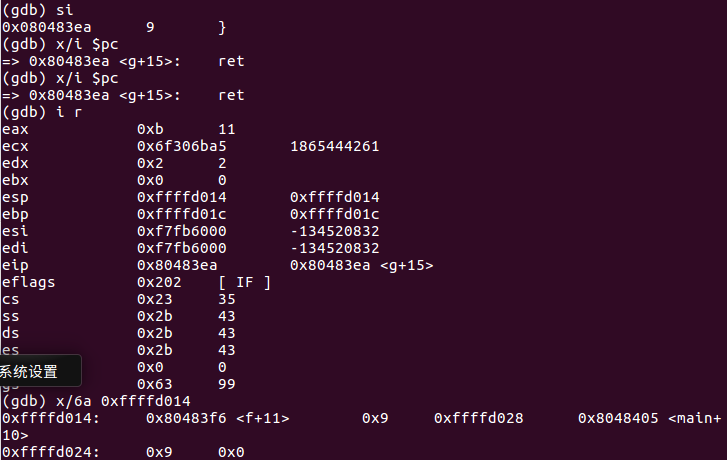

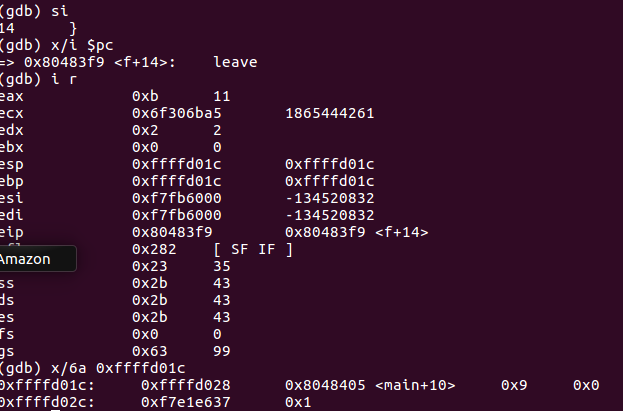

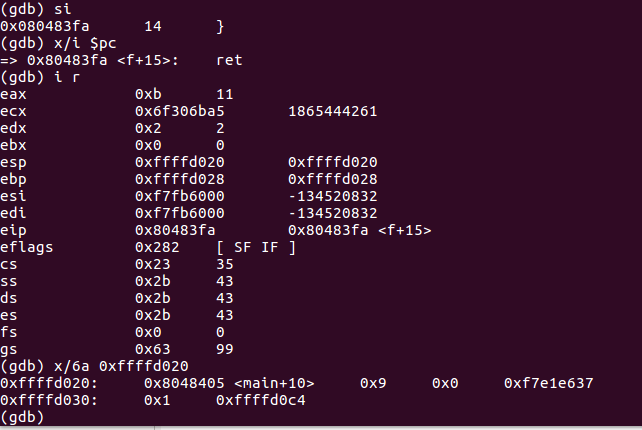

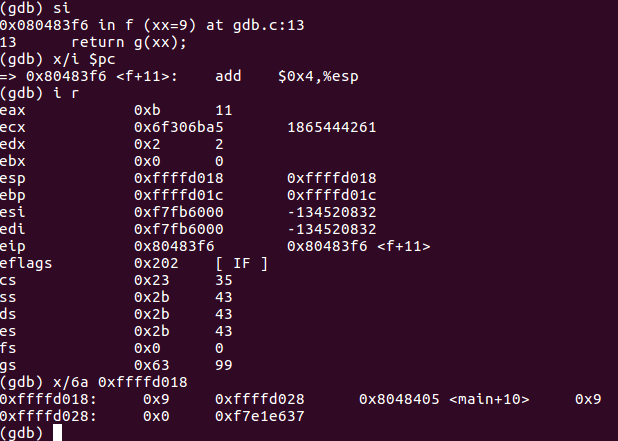

si执行下一条指令、%esp、%ebpinfo registers和堆栈内容的变化x/na %esp

1.call将下一条指令的所在地址(即当时程序计数器PC的内容)入栈

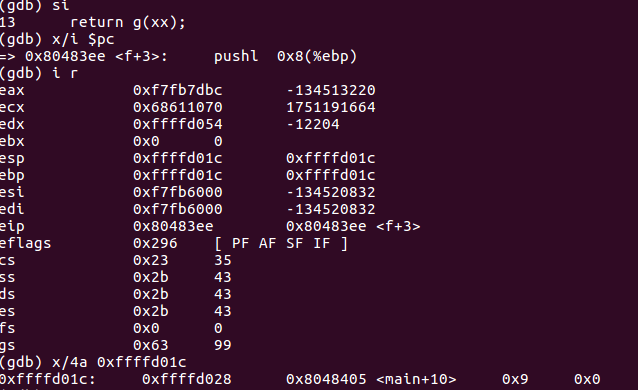

2.将上一个函数的基址入栈,将当前%esp作为新基址

3.准备传参

4.call指令将下一条指令的地址入栈,此时%esp,%ebp和堆栈的值为:

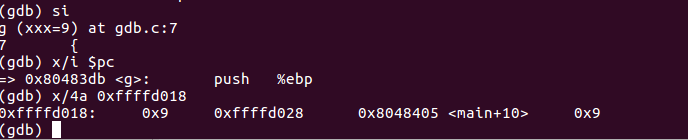

6.执行g函数,g初始化栈指针

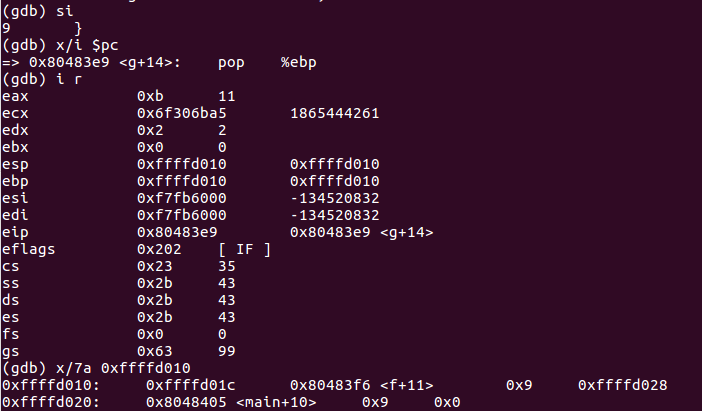

7.计算short+int

8.pop %ebp指令将栈顶弹到%ebp中

9.ret返回g中call的调用位置

10.leave返回准备栈

11.ret结束main函数

12.%esp加立即数4

| 指令 | %eip | %esp | %ebp | %eax | 堆栈 |

|---|---|---|---|---|---|

| push $0x9 | 0x8048400 | 0xffffd024 | 0xffffd028 | 0xf7fb7dbc | 0x0 |

| call 0x80483eb | 0x8048400 | 0xffffd020 | 0xffffd028 | 0xf7fb7dbc | 0x9 0x0 |

| push %ebp | 0x80483eb | 0xffffd020 | 0xffffd028 | 0xf7fb7dbc | 0x8048405 0x9 0x0 |

| mov %esp,%ebp | 0x80483ec | 0xffffd01c | 0xffffd028 | 0xf7fb7dbc | 0xffffd028 0x8048405 0x9 0x0 |

| pushl 0x8(%ebp) | 0x80483ee | 0xffffd01c | 0xffffd01c | 0xf7fb8dbc | 0xffffd028 0x8048405 0x9 0x0 |

| call 0x80483db | 0x80483f1 | 0xffffd018 | 0xffffd01c | 0xf7fb8dbc | 0x9 0xffffd028 0x8048405 0x9 0x0 |

| push %ebp | 0x80483db | 0xffffd014 | 0xffffd01c | 0xf7fb8dbc | 0x80483f6 0x9 0xffffd028 0x8048405 0x9 0x0 |

| mov %esp,%ebp | 0x80483dc | 0xffffd010 | 0xffffd01c | 0xf7fb8dbc | 0xffffd01c 0x80483f6 0x9 0xffffd028 0x8048405 0x9 0x0 |

| mov 0x804a01c,%edx | 0x80483de | 0xffffd010 | 0xffffd010 | 0xf7fb7dbc | 0xffffd01c 0x80483f6 0x9 0xffffd028 0x8048405 0x9 0x0 |

| mov 0x8(%ebp),%eax | 0x80483e4 | 0xffffd010 | 0xffffd010 | 0xf7fb7dbc | 0xffffd01c 0x80483f6 0x9 0xffffd028 0x8048405 0x9 0x0 |

| add %edx,%eax | 0x80483e7 | 0xffffd010 | 0xffffd010 | 0x9 | 0xffffd01c 0x80483f6 0x9 0xffffd028 0x8048405 0x9 0x0 |

| pop %ebp | 0x80483e9 | 0xffffd010 | 0xffffd010 | 0xb | 0xffffd01c 0x80483f6 0x9 0xffffd028 0x8048405 0x9 0x0 |

| ret | 0x80483ea | 0xffffd014 | 0xffffd01c | 0xb | 0x80483f6 0x9 0xffffd028 0x8048405 0x9 0x0 |

| add $0x4,%esp | 0x80483f6 | 0xffffd018 | 0xffffd01c | 0xb | 0x9 0xffffd028 0x8048405 0x9 0x0 |

| leave | 0x80483f9 | 0xffffd01c | 0xffffd01c | 0xb | 0xffffd028 0x8048405 0x9 0x0 |

| ret | 0x80483fa | 0xffffd020 | 0xffffd028 | 0xb | 0x8048405 0x9 0x0 |

| add $0x4,%esp | 0x8048405 | 0xffffd024 | 0xffffd028 | 0xb | 0x9 0x0 |

| mov %eax,%edx | 0x8048405 | 0xffffd028 | 0xffffd028 | 0xb | 0x0 |

20145212——GDB调试汇编堆栈过程分析的更多相关文章

- GDB调试汇编堆栈过程分析

GDB调试汇编堆栈过程分析 分析过程 这是我的C源文件:click here 使用gcc - g example.c -o example -m32指令在64位的机器上产生32位汇编,然后使用gdb ...

- 20145223《信息安全系统设计基础》 GDB调试汇编堆栈过程分析

20145223<信息安全系统设计基础> GDB调试汇编堆栈过程分析 分析的c语言源码 生成汇编代码--命令:gcc -g example.c -o example -m32 进入gdb调 ...

- 赵文豪 GDB调试汇编堆栈过程分析

GDB调试汇编堆栈过程分析 使用gcc - g example.c -o example -m32指令在64位的机器上产生32位汇编,然后使用gdb example指令进入gdb调试器: 使用gdb调 ...

- 20145337 GDB调试汇编堆栈过程分析

20145337 GDB调试汇编堆栈过程分析 测试代码 #include<stdio.h> short addend1 = 1; static int addend2 = 2; const ...

- 20145208 GDB调试汇编堆栈过程分析

20145208 GDB调试汇编堆栈过程分析 测试代码 #include<stdio.h> short addend1 = 1; static int addend2 = 2; const ...

- 20145218 GDB调试汇编堆栈过程分析

GDB调试汇编堆栈过程分析 虚拟机中分析过程 输入gcc - g example.c -o example -m32指令在64位机器上产生32位汇编,但出现以下错误: 这时需要使用sudo apt-g ...

- 20145236 GDB调试汇编堆栈过程分析

GDB调试汇编堆栈过程分析 首先需要输入sudo apt-get install libc6-dev-i386安装一个库才能产生汇编代码,然后输入gcc - g example.c -o exampl ...

- 20145312 GDB调试汇编堆栈过程分析

20145312 GDB调试汇编堆栈过程分析 参考资料 卢肖明同学的博客:<GDB调试汇编堆栈过程分析>: http://www.cnblogs.com/lxm20145215----/p ...

- 20145240 GDB调试汇编堆栈过程分析

20145240 GDB调试汇编堆栈过程分析 测试代码 #include<stdio.h> short addend1 = 1; static int addend2 = 2; const ...

随机推荐

- jQuery解决iframe高度自适应代码

网上查了好多用着都不行,自己搞定了:在包含iframe的页面中加入以下脚本,基本思想是在iframe加载内容后重新设置高度,下面代码尽在IE6中用过,没在其他浏览器中测试. 代码如下: <scr ...

- (八)map,filter,flatMap算子-Java&Python版Spark

map,filter,flatMap算子 视频教程: 1.优酷 2.YouTube 1.map map是将源JavaRDD的一个一个元素的传入call方法,并经过算法后一个一个的返回从而生成一个新的J ...

- shell比较两个字符串是否相等

比较两个字符串是否相等的办法是: if [ "$test"x = "test"x ]; then这里的关键有几点:1 使用单个等号2 注意到等号两边各有一个空格 ...

- 在虚拟机中安装CentOS

1.准备工具 我当时下载的是VMware9.0.2,之后升级即可. 2.安装VMware9.0.2,按照步骤安装即可,安装成功并运行 选择创建新的虚拟机,出现下图,选择"自定义"后 ...

- java中的SPI机制

1 SPI机制简介 SPI的全名为Service Provider Interface.大多数开发人员可能不熟悉,因为这个是针对厂商或者插件的.在java.util.ServiceLoader的文档里 ...

- javascript判断数组中是否包含某个元素

//判断数组array中是否包含元素obj的函数,包含则返回true,不包含则返回false function array_contain(array, obj){ for (var i = 0; i ...

- css实现页面元素居中

水平居中 对于已知宽度的块级元素实现水平居中只需要设置 margin-left:auto; margin-right:auto; 对于多个块级元素实现水平居中只需要设置 //1 父类{ text-al ...

- SCNU 2015ACM新生赛初赛【1006. 3D打印】解题报告

题目链接详见SCNU 2015新生网络赛 1006. 3D打印 .出题思路来自codevs 3288. 积木大赛,属于模拟题. 首先我们把“选择从第L部分到第R部分”理 ...

- 学习Python函数笔记之二

---恢复内容开始--- 1.内置函数:取绝对值函数abs() 2.内置函数:取最大值max(),取最小值min() 3.内置函数:len()是获取序列的长度 4.内置函数:divmod(x,y),返 ...

- 理解SVG的viewport,viewBox,preserveAspectRatio

万丈高楼平地起,基础很重要. viewport 表示SVG可见区域的大小,或者可以想象成舞台大小,画布大小. <svg width="500" height="30 ...