造轮子之asp.net core identity

在前面我们完成了应用最基础的功能支持以及数据库配置,接下来就是我们的用户角色登录等功能了,在asp.net core中原生Identity可以让我们快速完成这个功能的开发,在.NET8中,asp.net core identity支持了WebApi的注册登录。这让我们在WebApi中可以更爽快的使用。

安装包

首先我们需要安装Microsoft.AspNetCore.Identity.EntityFrameworkCore这个包来创建我们的数据库结构

创建实体

在asp.net core identity中默认包含了IdentityUser,IdentityRole,IdentityRoleClaim,IdentityUserClaim,IdentityUserLogin,IdentityUserRole,IdentityUserToken这几个基类,我们可以直接使用这些,也可以通过继承来灵活扩展我们的表结构。当然,可以按照约定不使用继承的方式,创建类添加必要的属性字段也可。

这里我们选择把所有的类都继承一遍,方便以后扩展。

namespace Wheel.Domain.Identity

{

public class User : IdentityUser, IEntity<string>

{

public virtual DateTimeOffset CreationTime { get; set; }

public virtual ICollection<UserClaim> Claims { get; set; }

public virtual ICollection<UserLogin> Logins { get; set; }

public virtual ICollection<UserToken> Tokens { get; set; }

public virtual ICollection<UserRole>? UserRoles { get; set; }

}

}

namespace Wheel.Domain.Identity

{

public class Role : IdentityRole, IEntity<string>

{

/// <summary>

/// 角色类型,0管理台角色,1客户端角色

/// </summary>

public RoleType RoleType { get; set; }

public Role(string roleName, RoleType roleType) : base (roleName)

{

RoleType = roleType;

}

public Role(string roleName) : base (roleName)

{

}

public Role() : base ()

{

}

public virtual ICollection<UserRole> UserRoles { get; set; }

public virtual ICollection<RoleClaim> RoleClaims { get; set; }

}

}

这里主要展示一下User和Role,别的可自行查看代码仓库。

修改DbContext

在WheelDbContext继承IdentityDbContext,IdentityDbContext支持传入我们的泛型User,Role类型。

namespace Wheel.EntityFrameworkCore

{

public class WheelDbContext : IdentityDbContext<User, Role, string, UserClaim, UserRole, UserLogin, RoleClaim, UserToken>

{

private StoreOptions? GetStoreOptions() => this.GetService<IDbContextOptions>()

.Extensions.OfType<CoreOptionsExtension>()

.FirstOrDefault()?.ApplicationServiceProvider

?.GetService<IOptions<IdentityOptions>>()

?.Value?.Stores;

public WheelDbContext(DbContextOptions<WheelDbContext> options) : base(options)

{

}

protected override void OnModelCreating(ModelBuilder builder)

{

base.OnModelCreating(builder);

ConfigureIdentity(builder);

}

void ConfigureIdentity(ModelBuilder builder)

{

var storeOptions = GetStoreOptions();

var maxKeyLength = storeOptions?.MaxLengthForKeys ?? 0;

builder.Entity<User>(b =>

{

b.HasKey(u => u.Id);

b.HasIndex(u => u.NormalizedUserName).HasDatabaseName("UserNameIndex").IsUnique();

b.HasIndex(u => u.NormalizedEmail).HasDatabaseName("EmailIndex");

b.ToTable("Users");

b.Property(u => u.ConcurrencyStamp).IsConcurrencyToken();

b.Property(u => u.Id).HasMaxLength(36);

b.Property(u => u.UserName).HasMaxLength(256);

b.Property(u => u.NormalizedUserName).HasMaxLength(256);

b.Property(u => u.Email).HasMaxLength(256);

b.Property(u => u.NormalizedEmail).HasMaxLength(256);

b.Property(u => u.CreationTime).HasDefaultValue(DateTimeOffset.Now);

b.HasMany(e => e.Claims)

.WithOne(e => e.User)

.HasForeignKey(uc => uc.UserId)

.IsRequired();

b.HasMany(e => e.Logins)

.WithOne(e => e.User)

.HasForeignKey(ul => ul.UserId)

.IsRequired();

b.HasMany(e => e.Tokens)

.WithOne(e => e.User)

.HasForeignKey(ut => ut.UserId)

.IsRequired();

b.HasMany(e => e.UserRoles)

.WithOne(e => e.User)

.HasForeignKey(ur => ur.UserId)

.IsRequired();

});

builder.Entity<UserClaim>(b =>

{

b.HasKey(uc => uc.Id);

b.ToTable("UserClaims");

});

builder.Entity<UserLogin>(b =>

{

b.HasKey(l => new { l.LoginProvider, l.ProviderKey });

if (maxKeyLength > 0)

{

b.Property(l => l.LoginProvider).HasMaxLength(maxKeyLength);

b.Property(l => l.ProviderKey).HasMaxLength(maxKeyLength);

}

b.ToTable("UserLogins");

});

builder.Entity<UserToken>(b =>

{

b.HasKey(t => new { t.UserId, t.LoginProvider, t.Name });

if (maxKeyLength > 0)

{

b.Property(t => t.LoginProvider).HasMaxLength(maxKeyLength);

b.Property(t => t.Name).HasMaxLength(maxKeyLength);

}

b.ToTable("UserTokens");

});

builder.Entity<Role>(b =>

{

b.HasKey(r => r.Id);

b.HasIndex(r => r.NormalizedName).HasDatabaseName("RoleNameIndex").IsUnique();

b.ToTable("Roles");

b.Property(u => u.Id).HasMaxLength(36);

b.Property(r => r.ConcurrencyStamp).IsConcurrencyToken();

b.Property(u => u.Name).HasMaxLength(256);

b.Property(u => u.NormalizedName).HasMaxLength(256);

b.HasMany(e => e.UserRoles)

.WithOne(e => e.Role)

.HasForeignKey(ur => ur.RoleId)

.IsRequired();

b.HasMany(e => e.RoleClaims)

.WithOne(e => e.Role)

.HasForeignKey(rc => rc.RoleId)

.IsRequired();

});

builder.Entity<RoleClaim>(b =>

{

b.HasKey(rc => rc.Id);

b.ToTable("RoleClaims");

});

builder.Entity<UserRole>(b =>

{

b.HasKey(r => new { r.UserId, r.RoleId });

b.ToTable("UserRoles");

});

}

}

}

执行数据库迁移命令

接下来我们使用VS的程序包管理器控制台。

使用命令创建和执行迁移文件:

Add-Migration Init

Update-Database

这里也可以使用Dotnet EF命令:

dotnet ef migrations add Init

dotnet ef database update

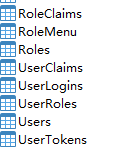

执行完命令后我们连接数据库即可看到表成功创建。

配置Identity

在Program中添加下面代码:

builder.Services.AddIdentityCore<User>()

.AddRoles<Role>()

.AddEntityFrameworkStores<WheelDbContext>()

.AddApiEndpoints();

这里指定了Identity用户类型以及角色类型,并且指定EF操作的DbContext。

AddApiEndpoints则是注入WebAPI所需的服务,我们F12进去可以看到里面的配置。

/// <summary>

/// Adds configuration and services needed to support <see cref="IdentityApiEndpointRouteBuilderExtensions.MapIdentityApi{TUser}(IEndpointRouteBuilder)"/>

/// but does not configure authentication. Call <see cref="BearerTokenExtensions.AddBearerToken(AuthenticationBuilder, Action{BearerTokenOptions}?)"/> and/or

/// <see cref="IdentityCookieAuthenticationBuilderExtensions.AddIdentityCookies(AuthenticationBuilder)"/> to configure authentication separately.

/// </summary>

/// <param name="builder">The <see cref="IdentityBuilder"/>.</param>

/// <returns>The <see cref="IdentityBuilder"/>.</returns>

public static IdentityBuilder AddApiEndpoints(this IdentityBuilder builder)

{

ArgumentNullException.ThrowIfNull(builder);

builder.AddSignInManager();

builder.AddDefaultTokenProviders();

builder.Services.TryAddTransient<IEmailSender, NoOpEmailSender>();

builder.Services.TryAddEnumerable(ServiceDescriptor.Singleton<IConfigureOptions<JsonOptions>, IdentityEndpointsJsonOptionsSetup>());

return builder;

}

接下来就是配置API了,在中间件中添加MapIdentityApi:

app.MapGroup("api/identity")

.WithTags("Identity")

.MapIdentityApi<User>();

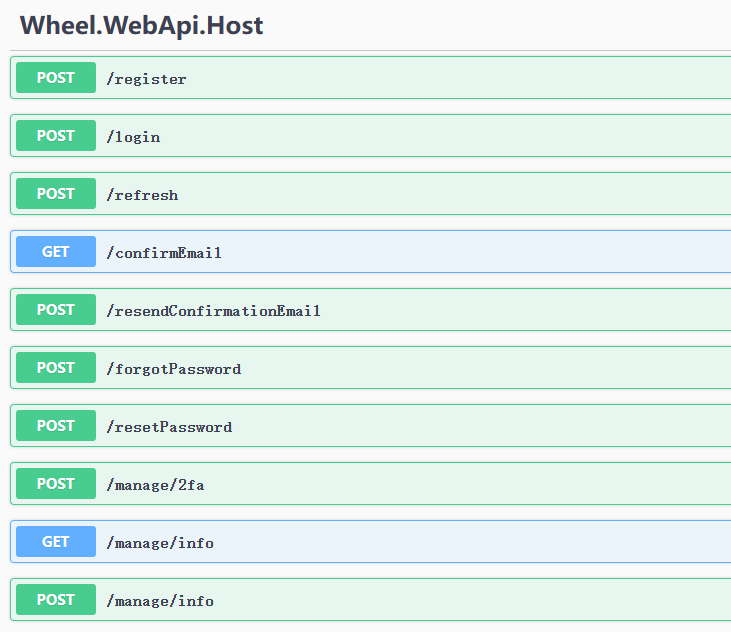

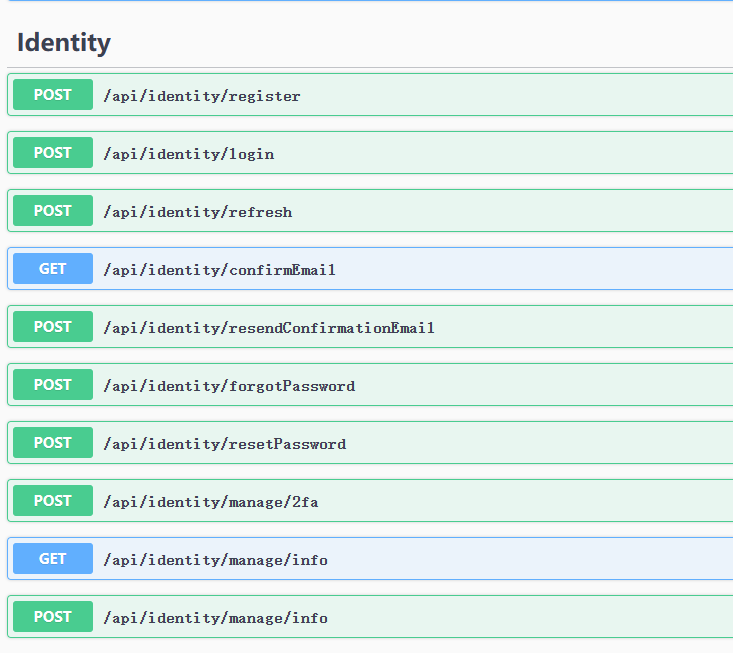

这里需要注意的是,如果不先MapGroup,则我们的请求路径只直接从/开始的,MapGroup("api/identity")则是指定从/api/identity开始。WithTags则是指定我们Swagger生成API的Tag显示名称。

下面两图可以看到区别:

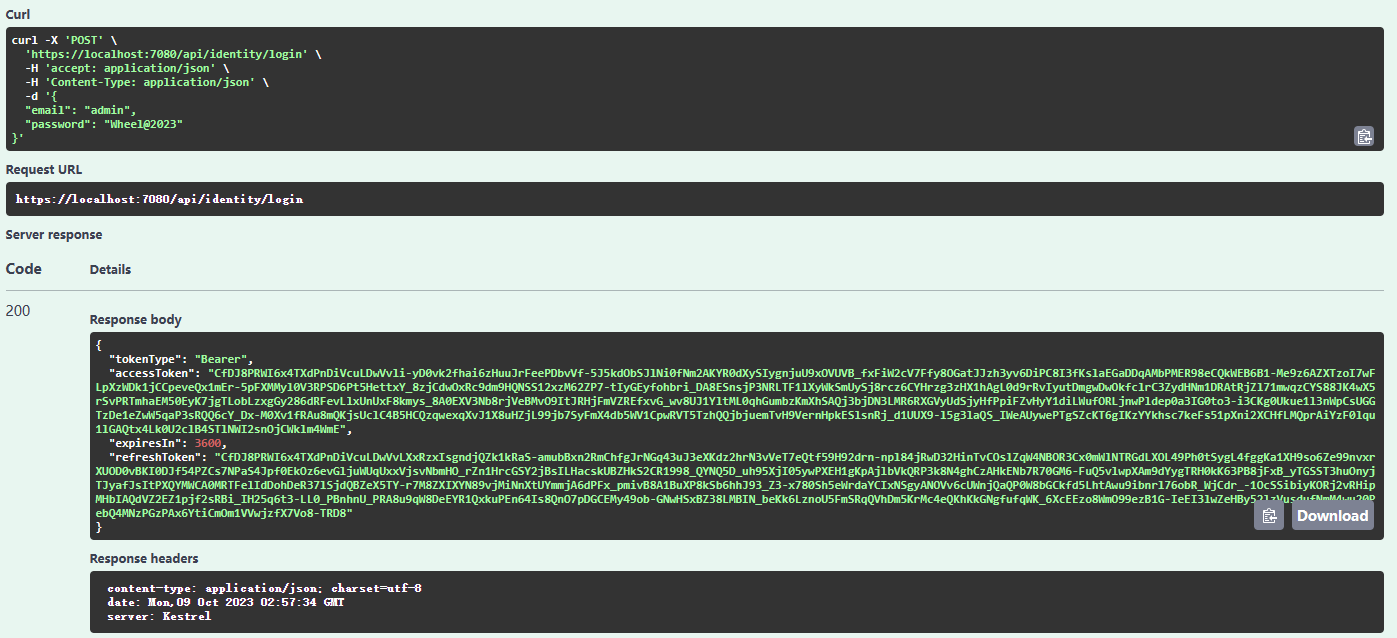

直接调用register和login方法即可完成注册登录,这里只贴上一个登录返回的截图,可以看到我们成功拿到了accessToken以及refreshToken。

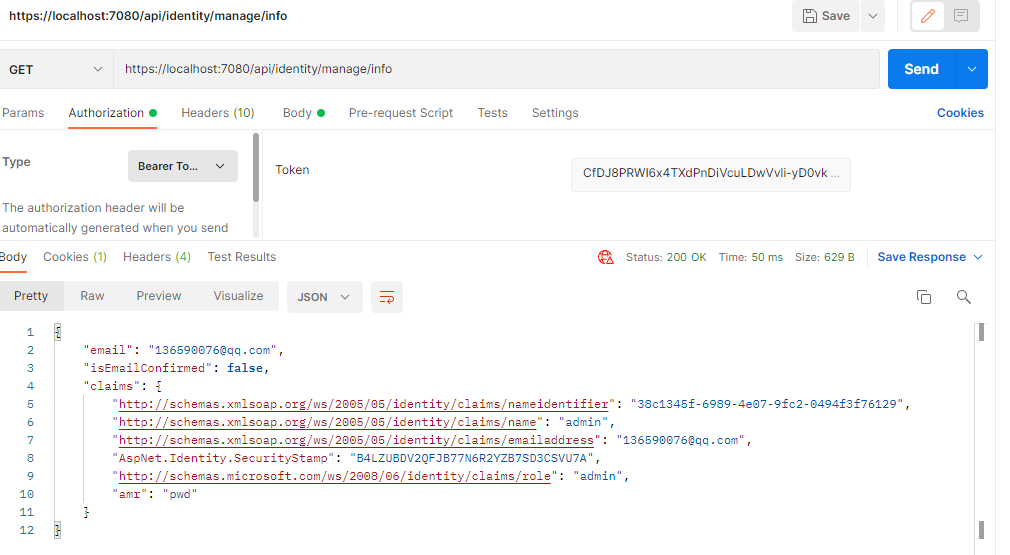

使用Post带上token请求/api/identity/manage/info。成功拿到用户信息。

这样我们就轻轻松松完成了asp.net core identity对WebApi的集成了。

轮子仓库地址https://github.com/Wheel-Framework/Wheel

欢迎进群催更。

造轮子之asp.net core identity的更多相关文章

- IdentityServer(12)- 使用 ASP.NET Core Identity

IdentityServer具有非常好的扩展性,其中用户及其数据(包括密码)部分你可以使用任何想要的数据库进行持久化. 如果需要一个新的用户数据库,那么ASP.NET Core Identity是你的 ...

- ASP.NET Core Identity Hands On(1)——Identity 初次体验

ASP.NET Core Identity是用于构建ASP.NET Core Web应用程序的成员资格系统,包括成员资格.登录和用户数据存储 这是来自于 ASP.NET Core Identity 仓 ...

- ASP.NET Core Identity Hands On(2)——注册、登录、Claim

上一篇文章(ASP.NET Core Identity Hands On(1)--Identity 初次体验)中,我们初识了Identity,并且详细分析了AspNetUsers用户存储表,这篇我们将 ...

- IdentityServer4 中文文档 -14- (快速入门)使用 ASP.NET Core Identity

IdentityServer4 中文文档 -14- (快速入门)使用 ASP.NET Core Identity 原文:http://docs.identityserver.io/en/release ...

- IdentityServer4【QuickStart】之使用asp.net core Identity

使用asp.net core Identity IdentityServer灵活的设计中有一部分是可以将你的用户和他们的数据保存到数据库中的.如果你以一个新的用户数据库开始,那么,asp.net co ...

- ASP.NET Core Identity 实战(2)——注册、登录、Claim

上一篇文章(ASP.NET Core Identity Hands On(1)--Identity 初次体验)中,我们初识了Identity,并且详细分析了AspNetUsers用户存储表,这篇我们将 ...

- ASP.NET Core Identity 实战(4)授权过程

这篇文章我们将一起来学习 Asp.Net Core 中的(注:这样描述不准确,稍后你会明白)授权过程 前情提要 在之前的文章里,我们有提到认证和授权是两个分开的过程,而且认证过程不属于Identity ...

- 用一个应用场景理解ASP.NET Core Identity是什么?

目录 前言 基于声明的认证(Claims-based Authentication) 应用场景一 在ASP.NET Core 中Identity是如何实现的 类ClaimsPrincipal 考察另外 ...

- 用例子看ASP.NET Core Identity是什么?

原文:用例子看ASP.NET Core Identity是什么? 目录 前言 基于声明的认证(Claims-based Authentication) Claim 在ASP.NET Core Iden ...

- ASP.NET Core Identity 迁移数据 - ASP.NET Core 基础教程 - 简单教程,简单编程

原文:ASP.NET Core Identity 迁移数据 - ASP.NET Core 基础教程 - 简单教程,简单编程 ASP.NET Core Identity 迁移数据 上一章节中我们配置了 ...

随机推荐

- 编译器设计与实现:Java编译器并发编程模型实现多核CPU和Web应用程序

目录 1. 引言 2. 技术原理及概念 2.1 基本概念解释 2.2 技术原理介绍 2.3 相关技术比较 3. 实现步骤与流程 3.1 准备工作:环境配置与依赖安装 3.2 核心模块实现 3.3 集成 ...

- 快上车,搭乘HUAWEI HiCar驶向未来

HUAWEI HiCar(以下简称HiCar)是华为提供的人-车-家全场景智慧互联解决方案,连接手机与车辆,充分发挥各自的优势属性,将手机的应用/服务生态延伸进车辆,实现以手机为核心的全场景体验.消费 ...

- 使用libavcodec将mp3音频文件解码为pcm音频采样数据【[mp3float @ 0x561c1ec49940] Header missing】

一.打开和关闭输入文件和输出文件 想要解决上面提到的问题,我们需要对mp3文件的格式有个大致了解,为了方便讲解,我这里画了个示意图: ID3V2 包含了作者,作曲,专辑等信息,长度不固定,扩展了 ID ...

- 使用GoEasy快速实现Android原生app中的websocket消息推送

摘要: GoEasy带来了一项令开发者振奋的消息:全面支持Android原生平台!现在,您可以在Android应用中使用最酷炫的实时通信功能,借助GoEasy轻松实现消息的发送和接收.本文将带您领略G ...

- Dubbo的高级特性:服务治理篇

王有志,一个分享硬核Java技术的互金摸鱼侠 加入Java人的提桶跑路群:共同富裕的Java人 上一篇中,我们已经在Spring Boot应用中集成了Dubbo,并注册了一个服务提供方和一个服务使用方 ...

- Redis的设计与实现-总结

个人真的很喜欢这本书, 从对C语言一窍不通, 到发现C语言竟然如此简洁, 以至于我喜欢上了C! 对此前面的底层数据结构也读了几次, 大致整理了书里的内容, 后面的就粗略看了一下, 不再细细整理了. R ...

- Truncate 和 Delete 的区别与选择

1)事务和日志 delete 语句执行删除的过程是每次从表中删除一行,并且同时将该行的删除操作作为事务记录在日志中保存以便进行回滚操作. truncate table 则 一次性地从表中删除所有 ...

- IIC总线学习笔记

IIC(Inter-Integrated Circuit)其实是IICBus简称,所以中文应该叫集成电路总线,它是一种串行通信总线,使用多主从架构,由飞利浦公司在1980年代为了让主板.嵌入式系统或手 ...

- JVM 常见错误汇总

栈内存溢出 栈内存错误包括:栈帧过多(StackOverflowError).栈帧过大(OutOfMemoryError) StackOverflowError:如果线程请求的栈深度大于虚拟机所允许的 ...

- Angular 报错 Cannot Resolve Module

file:///E:/C#/angular-client/src/app/app.component.sass?FngResource 一些文件解释不到,最后发现是这个目录的问题,里面有个特殊的字符 ...