2016424王启元 Exp6信息搜集与漏洞扫描

一.原理与实践说明

1.实践内容

本实践的目标是掌握信息搜集的最基础技能。具体有:

1、各种搜索技巧的应用

2、DNS IP注册信息的查询

3、基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点

4、漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞

2.基础问题

- 问:哪些组织负责DNS,IP的管理?

*全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器、DNS和IP地址管理。- 全球根域名服务器:绝大多数在欧洲和北美(全球13台,用A~M编号),中国仅拥有镜像服务器(备份)。

- 全球一共有5个地区性注册机构:ARIN主要负责北美地区业务,RIPE主要负责欧洲地区业务,APNIC主要负责亚太地区业务,LACNIC主要负责拉丁美洲美洲业务,AfriNIC负责非洲地区业务。

- 问:什么是3R信息?

- 注册人-注册商-官方注册局

- 注册人(Registrant) →注册商(Registrar) →官方注册局(Registry)

二.实践过程记录

1.信息收集

1.1通过DNS和IP挖掘目标网站的信息

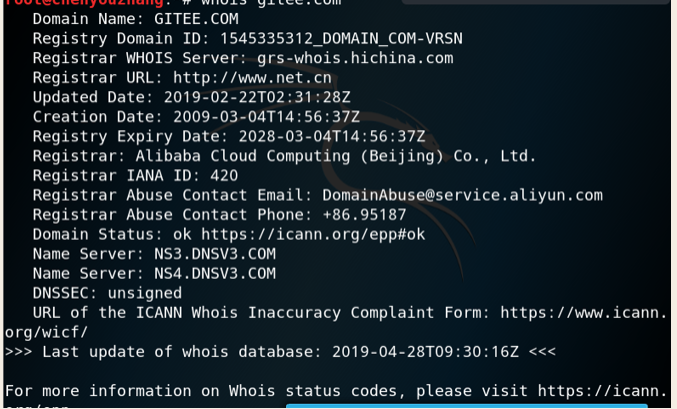

『whois查询』

whois用来进行域名注册信息查询。在终端输入whois gitee.com可查询到3R注册信息,包括注册人的姓名、组织和城市等信息。

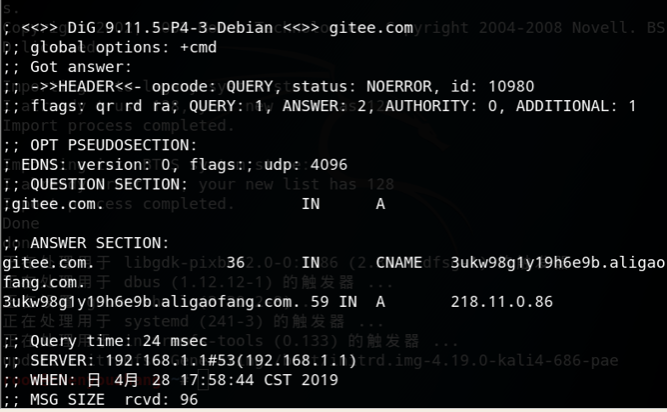

『nslookup,dig域名查询』

nslookup可以得到DNS解析服务器保存的Cache的结果,但并不是一定准确的。dig可以从官方DNS服务器上查询精确的结果。

dig命令还有很多查询选项,每个查询选项被带前缀(+)的关键字标识。例如:

* [no]search:使用 [不使用] 搜索列表或 resolv.conf 中的域伪指令(如果有的话)定义的搜索列表。缺省情况不使用搜索列表。

* [no]trace:切换为待查询名称从根名称服务器开始的代理路径跟踪。缺省情况不使用跟踪。一旦启用跟踪,dig 使用迭代查询解析待查询名称。它将按照从根服务器的参照,显示来自每台使用解析查询的服务器的应答。

* [no]identify:当启用 +short 选项时,显示 [或不显示] 提供应答的 IP 地址和端口号。

* [no]stats:该查询选项设定显示统计信息:查询进行时,应答的大小等等。缺省显示查询统计信息。- 『IP2Location 地理位置查询』

www.maxmind.com该网址可以根据IP查询地理位置

需要花钱,所以就没有后续的东西了。(是贫穷限制了我)

1.2通过搜索引擎进行信息搜集

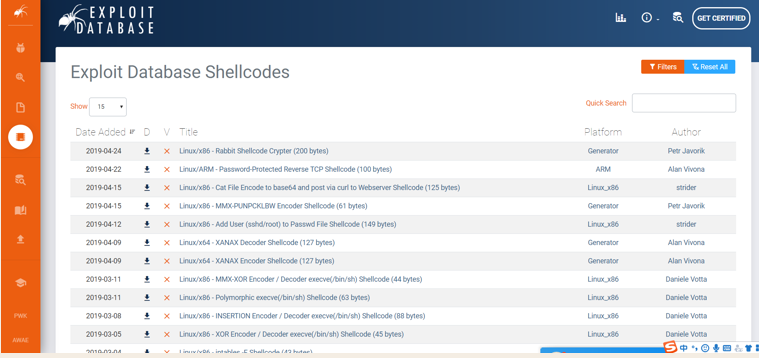

『Google Hacking』

Google提供了高级搜索功能。GHDB数据库包含了大量使用Google从事渗透的搜索字符串。其中包含了很多常用的模块,还有我们之前使用过的各个平台下的shellcode,也可以从这里获取。

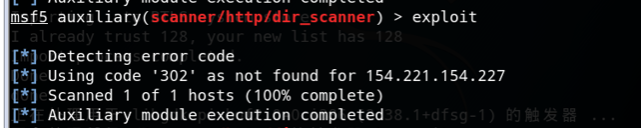

自动化的工具:metasploit的brute_dirs,dir_listing,dir_scanner等辅助模块,主要是暴力猜解。以dir_scanner为例,依次输入以下命令:

msf > use auxiliary/scanner/http/dir_scanner

msf auxiliary(scanner/http/dir_scanner) > set THREADS 50

msf auxiliary(scanner/http/dir_scanner) > set RHOSTS www.phpluntan.com

msf auxiliary(scanner/http/dir_scanner) > exploit可以查询到网站的目录结构:

『检测特定类型的文件』

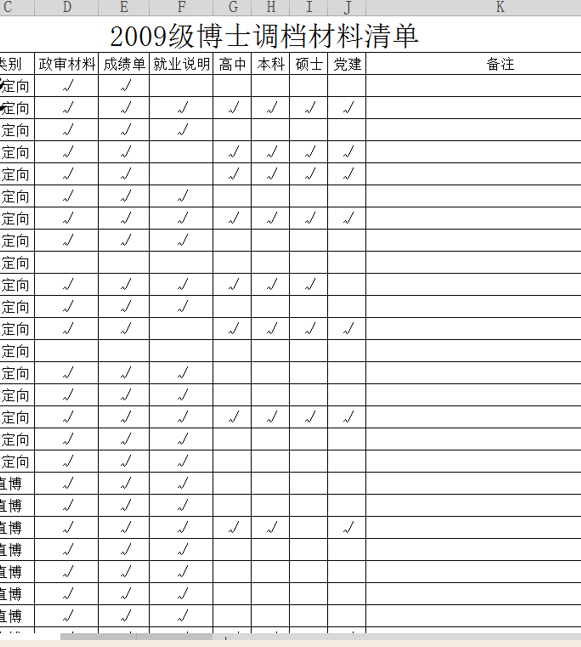

有些网站会链接通讯录,订单等敏感的文件,可以进行针对性的查找,比如百度site:edu.cn filetype:xls 直博:

打开下载的文档,显示信息如下(涉及人名敏感信息,我就没截全图)

活跃主机扫描

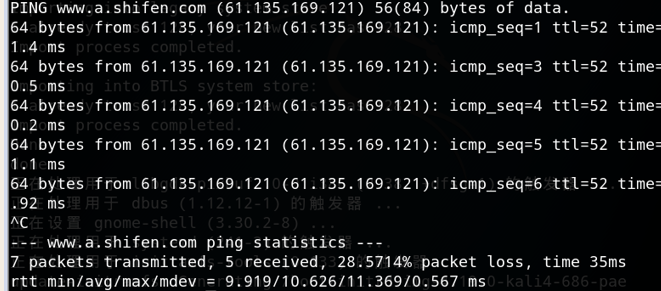

『ICMP Ping命令』

使用命令

ping www.baidu.com:

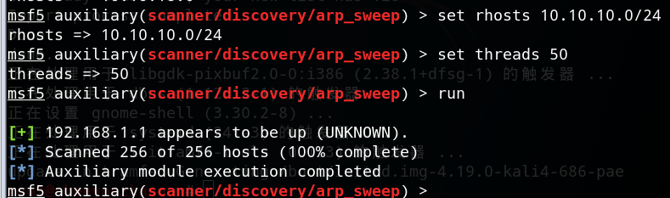

『metasploit中的模块』

位于modules/auxiliary/scanner/discovery 主要有 arp_sweep, ipv6_multicast_ping, ipv6_neighbor, ipv6_neighbor_router_advertisement, udp_probe,udp_sweep.

下面以arp_sweep为例,arp_sweep使用ARP请求枚举本地局域网的活跃主机,即ARP扫描器 udp_sweep 使用UDP数据包探测。

打开

msfconsole,依次输入:msf > use auxiliary/scanner/discovery/arp_sweep //进入arp_sweep 模块

msf auxiliary(scanner/discovery/arp_sweep) > show options //查询模块参数

msf auxiliary(scanner/discovery/arp_sweep) > set RHOSTS 10.10.10.0/24 //用set进行hosts主机段设置

msf auxiliary(scanner/discovery/arp_sweep) > set THREADS 50 //加快扫描速度

msf auxiliary(scanner/discovery/arp_sweep) > run //执行run进行扫描扫描结果如下图所示:

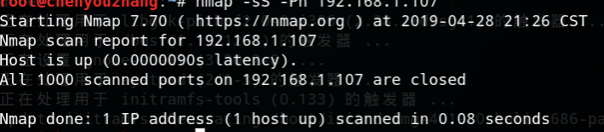

使用-sS选项进行TCP SYN扫描

在Linux下使用

nmap -sS -Pn 192.168.1.107命令,其中-sS是TCP SYN扫描,-Pn是在扫描之前,不发送ICMP echo请求测试目标:

网络服务扫描

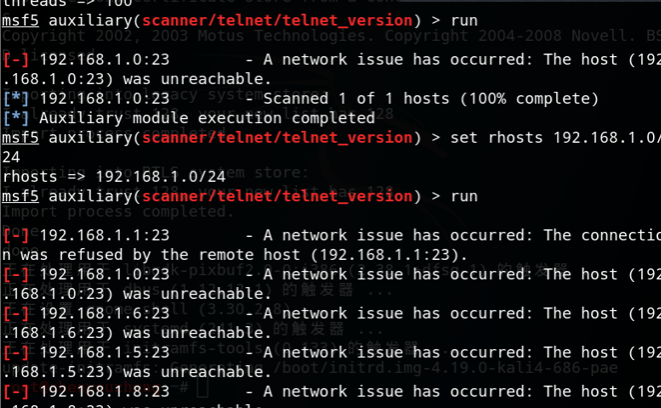

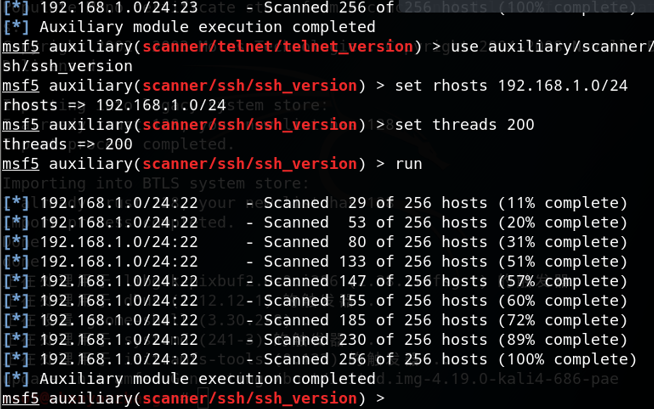

1.Telnet服务扫描

- msf > use auxiliary/scanner/telnet/telnet_version //进入telnet模块

msf auxiliary(telnet_version) > set RHOSTS 192.168.1.0/24 //扫描192.168.1.0网段

msf auxiliary(telnet_version) > set THREADS 100 //提高查询速度

msf auxiliary(telnet_version) > run

SSH服务扫描

- msf > use auxiliary/scanner/ssh/ssh_version

msf auxiliary(ssh_version) > show options

msf auxiliary(ssh_version) > set RHOSTS 192.168.1.0/24

msf auxiliary(ssh_version) > set THREADS 200

msf auxiliary(ssh_version) > run

2.漏洞扫描

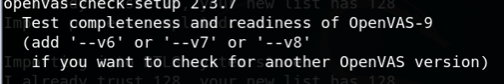

1.安装

apt-get update

apt-get dist-upgrade

apt-get install openvas

openvas-setup安装完成后会自动生成管理员账号和密码

可以使用 openvas-check-setup

2.登录

输入生成的账户、密码

3.新建Target,开始扫描

在菜单栏选择"Scans"->"Tasks"

进入后点击紫色烟花"Task Wizard"新建一个任务向导,在栏里输入待扫描主机的IP地址"172.20.10.2",并单击"Start Scans"确认,开始扫描

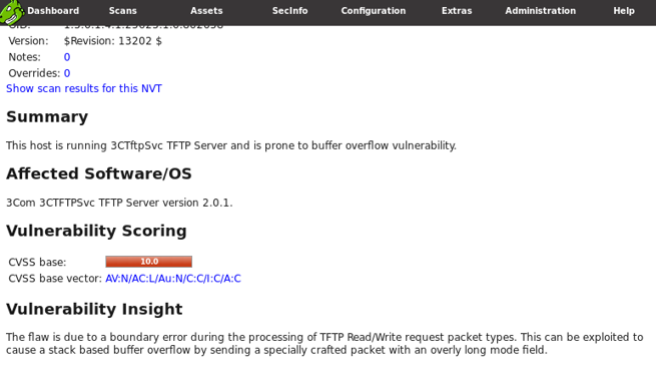

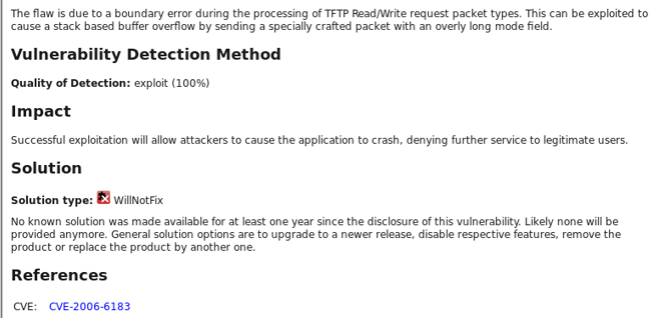

点开一个危险等级较高的漏洞:

详细描述如下:

该主机运行的3CTFTPSVC TFTP服务器,容易出现缓冲区溢出漏洞

关于该漏洞的解决方案:该漏洞至少一年内没有解决方案或修补程序。这个网站可能不会再提供解决方案了。一般解决方案是升级到一个较新的版本,禁用各自的功能,删除产品或更换另一个产品。

实验心得:这次实验主要就是按照步骤做就行了。没有什么拐弯的东西。更倾向于一个熟悉流程的工作。

2016424王启元 Exp6信息搜集与漏洞扫描的更多相关文章

- 2018-2019-2 20165232 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

2018-2019-2 20165232 <网络对抗技术> Exp6 信息搜集与漏洞扫描 一.实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 二.实践内容. 各种搜索技巧的应 D ...

- 2018-2019-2 网络对抗技术 20165237 Exp6 信息搜集与漏洞扫描

2018-2019-2 网络对抗技术 20165237 Exp6 信息搜集与漏洞扫描 实验目标 1 各种搜索技巧的应用: 2 DNS IP注册信息的查询: 3 基本的扫描技术: 主机发现.端口扫描.O ...

- 2018-2019-2 20165221 【网络对抗技术】-- Exp6 信息搜集与漏洞扫描

2018-2019-2 20165221 [网络对抗技术]-- Exp6 信息搜集与漏洞扫描 目录 1. 实践目标 2. 实践内容 3. 各种搜索技巧的应用 a. 搜索网址的目录结构 b.使用IP路由 ...

- 2018-2019-2 20165325 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

2018-2019-2 20165325 <网络对抗技术> Exp6 信息搜集与漏洞扫描 实验内容(概要) 1 各种搜索技巧的应用: 2 DNS IP注册信息的查询: 3 基本的扫描技术 ...

- 2018-2019-2 网络对抗技术 20165206 Exp6 信息搜集与漏洞扫描

- 2018-2019-2 网络对抗技术 20165206 Exp6 信息搜集与漏洞扫描 - 实验任务 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现.端口 ...

- 2018-2019-2 20165235 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

2018-2019-2 20165235 <网络对抗技术> Exp6 信息搜集与漏洞扫描 1.实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 2.实践内容 (1)各种搜索技巧的应 ...

- 网络对抗技术 20165220 Exp6 信息搜集与漏洞扫描

网络对抗技术 20165220 Exp6 信息搜集与漏洞扫描 实验任务 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现.端口扫描.OS及服务版本探测.具体服 ...

- 2018-2019-2 网络对抗技术 20162329 Exp6 信息搜集与漏洞扫描

目录 Exp6 信息搜集与漏洞扫描 一.实践原理 1. 间接收集 2. 直接收集 3. 社会工程学 二.间接收集 1. Zoomeye 2. FOFA 3. GHDB 4. whois 5. dig ...

- Exp6 信息搜集与漏洞扫描 20165110

Exp6 信息搜集与漏洞扫描 20165110 一.实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 二.实践内容 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描 ...

随机推荐

- C# OO(初级思想)。

继承,多态,封装 在C#中,为了能够合理描述自然界的规律,面向对象的编程引入了继承的概念,是面向对象编程中最重要的概念之一,定义了如何根据现有的类创建新类的过程. 继承:一个类派生出来的子类具有这个类 ...

- [编程] C语言循环结构计算π的值

公式: 分析:首先,系数为正数的项的分母是4n-3(n为正数项的项数),为负数的项的分母为4n-1(n为负数项的项数),即分母的变化规律是1.3.5.7...的奇数数列,则第n项的分母为2n-1,第1 ...

- 手把手教你写一个RPC

1.1 RPC 是什么 定义:RPC(Remote Procedure Call Protocol)--远程过程调用协议 ,RPC协议假定某些传输协议的存在,如TCP或UDP,为通信程序之间携带信息数 ...

- [LeetCode]Longest Palindromic Substring题解(动态规划)

Longest Palindromic Substring: Given a string s, find the longest palindromic substring in s. You ma ...

- tensorflow梯度下降

import numpy as np import tensorflow as tf import matplotlib.pyplot as plt num_points = 1000 vectors ...

- js在ie6下的一个bug—未结束标签的错误

在IE6下,如果在body标签没结束前,用代码获取body对象就会出现错误.如: <html> <head> <script type="text/javasc ...

- 1083 Cantor表

题目描述 Description 现代数学的著名证明之一是Georg Cantor证明了有理数是可枚举的.他是用下面这一张表来证明这一命题的: 1/1 1/2 1/3 1/4 1/5 … 2/1 2/ ...

- python判断一个数字是整数还是浮点数&判断整除

判断整数还是浮点数 >>> a=123 >>> b=123.123 >>> isinstance(a,int) True >>&g ...

- Word 关闭 Passive Voice

Sheryl prefers passive voice for some of her writing (such as business documents and correspondenc ...

- ORM注意点

add:是追加 set:是覆盖