Blockchain-enabled Access Control with Fog Nodes for Independent IoTs

摘要:

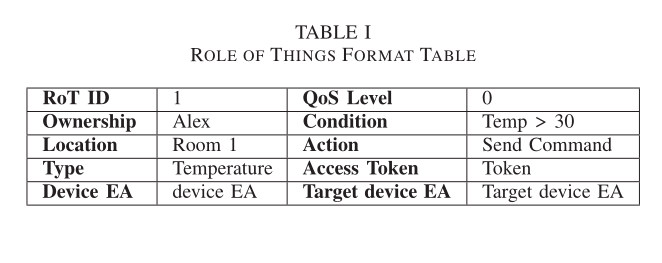

物联网设备能力有限且数量多,因此当前的传统物联网平台可能无法在可扩展性、可靠性和实时响应方面有效地处理访问控制。本文提出了一种基于区块链、雾节点和物的角色的分散式物联网访问控制系统,利用以太坊智能合约实现安全的设备到设备访问。物联网设备、终端用户和雾节点由管理员添加或删除。在管理员在传感器设备、致动器设备和雾节点之间添加映射关系之后,创建访问控制策略。访问控制策略由事物的角色指定。事物角色(RoT)包含设备的元信息:ID、所有权、位置、设备类型、访问令牌等。它指定了特定事件发生时设备的动作。它还包含描述传感器设备、致动器设备和fog节点之间的映射关系的访问令牌。因此,不同的设备可以根据它们的RoT来响应各种事件,并且在没有中央服务器的情况下自主地相互交互。所有操作都通过区块链智能合同进行;因此,可以可靠地实施访问控制策略。

贡献:

- 分布式物联网设备访问控制框架基于区块链和边缘计算,允许物联网设备在没有中央服务器协调的情况下进行交互。

- 识别物联网设备的物联网角色(RoT)配置文件。它还规定了物联网设备在不同情况下的操作及其访问控制策略。

- 在设备和雾节点之间建立映射关系的访问控制方案。

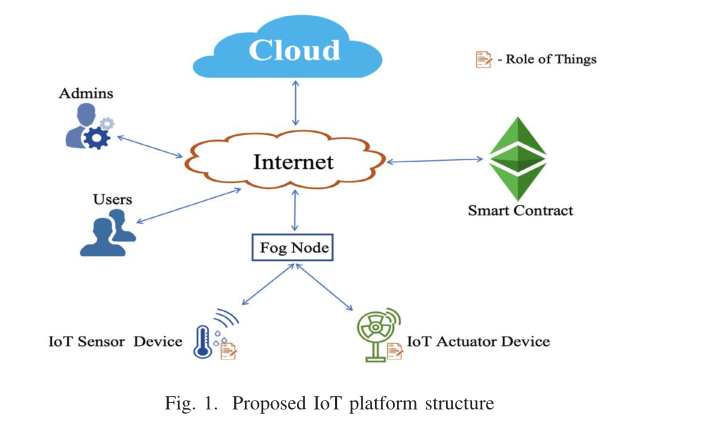

元素:设备管理员、最终用户、物联网设备、雾节点、云服务器

每个元素都有一个以太坊地址

以太坊节点:Fog Node,Cloud

物联网设备通过关联的fog节点链接到智能合约,管理员和用户通过前端应用程序或特殊电子钱包连接到智能合约

元素功能:

管理员:有两种类型的管理员:超级管理员或所有者和访问受限的助理管理员。超级管理员(所有者)负责创建智能合约,添加或删除设备、外部用户(客户)和系统的雾节点,添加其他人为助理管理员,以及为设备创建事物角色。

用户:是由管理员授权访问特定数据或物联网设备的任何个人或客户。

智能合约:用于创建所有已注册的物联网执行器设备到所有物联网传感器设备的映射。在智能合约的帮助下,我们可以以去中心化的方式有效地管理物联网设备交互。

雾节点:与云服务器相比,雾节点在物理上更靠近物联网设备,提供快速连接。因此,雾节点提高了物联网设备的连接速度、计算能力和可靠性。

云:云服务器可以存储必要的排序和分析所需的物联网数据。

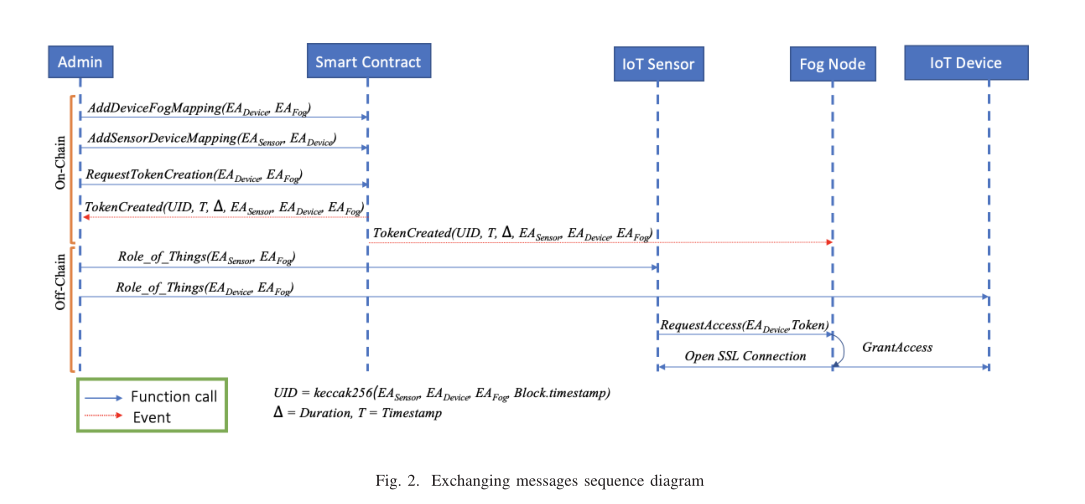

链上+链下

事物角色放在链下

实现:

智能合约内容:变量、结构和修饰符,b) 将设备添加到雾节点和传感器映射,c) 删除设备映射,以及 d) 访问令牌创建。

初始管理员创建合约,数组存放管理员

struct:token,device

两个映射函数:传感器设备映射到可交互设备addSensorDeviceMapping;设备映射雾节点

删除映射函数:delSensor,delFog

创建访问令牌:requestTokenCreation

Blockchain-enabled Access Control with Fog Nodes for Independent IoTs的更多相关文章

- 转:Oracle R12 多组织访问的控制 - MOAC(Multi-Org Access Control)

什么是MOAC MOAC(Multi-Org Access Control)为多组织访问控制,是Oracle EBS R12的重要新功能,它可以实现在一个Responsibility下对多个Opera ...

- Oracle Applications Multiple Organizations Access Control for Custom Code

档 ID 420787.1 White Paper Oracle Applications Multiple Organizations Access Control for Custom Code ...

- Oracle R12 多组织访问的控制 - MOAC(Multi-Org Access Control)

什么是MOAC MOAC(Multi-Org Access Control)为多组织访问控制,是Oracle EBS R12的重要新功能,它可以实现在一个Responsibility下对多个Opera ...

- 开源网络准入系统(open source Network Access Control system)

开源网络准入系统(open source Network Access Control system) http://blog.csdn.net/achejq/article/details/5108 ...

- Browser security standards via access control

A computing system is operable to contain a security module within an operating system. This securit ...

- A GUIDE TO UNDERSTANDINGDISCRETIONARY ACCESS CONTROL INTRUSTED SYSTEMS

1. INTRODUCTION The main goal of the National Computer Security Center is to encourage the widespr ...

- Access control differentiation in trusted computer system

A trusted computer system that offers Linux® compatibility and supports contemporary hardware speeds ...

- Enabling granular discretionary access control for data stored in a cloud computing environment

Enabling discretionary data access control in a cloud computing environment can begin with the obtai ...

- Response to preflight request doesn't pass access control check: No 'Access-Control-Allow-Origin' heade

XMLHttpRequest cannot load http://10.164.153.37:8050/WebService/WebService.asmx/wsGetStreetData. Res ...

- Windows Azure Virtual Network (10) 使用Azure Access Control List(ACL)设置客户端访问权限

<Windows Azure Platform 系列文章目录> 本文介绍的是国内由世纪互联运维的China Azure. 我们在创建完Windows Azure Virtual Machi ...

随机推荐

- 二、typora软件的安装与markdown语法

目录 一.typora软件的安装与使用 1.软件的安装 2.破解使用的方法 3.功能描述(markdown语法讲解) 标题 小标题 语言环境 表格 表情 图片 查看源代码 数学公式 流程图 高亮文本 ...

- HTTPS基础原理和配置 - 1

近期又碰到了SSL相关的事情, 就心血来潮开个新专题 - <HTTPS基础原理和配置> 本文是第一篇文章, 主要介绍SSL TLS加密协议的相关内容. 加密协议历史概要 SSL TLS加密 ...

- redis06-事务

1 基本说明 可以一次执行多个命令,本质是一组命令的集合.一个事务中的所有命令都会序列化,按顺序地串行化执行而不会被其他命令插入,不许加塞. 2 事务相关的几个命令 2.1 MULTI 标记一个事务块 ...

- idea插件Jclasslib---查看字节码指令

1 简介 学习一个jvm的知识的时候总要去研究一些字节码指令,但是每一次都把class文件打开到jclasslib里面很是麻烦,后来google发现有人已经写好了这个插件Jclasslib.我们通过J ...

- linux09-分区挂载

1.Linux分区简要介绍 Linux来说无论有几个分区,分给哪一目录使用,它归根结底就只有一个根目录,一个独立且唯一的文件结构 , Linux中每个分区都是用来组成整个文件系统的一部分. Linux ...

- Element-Ui表单移除校验clearValidate和resetFields

添加和修改公用一个弹窗,点击添加弹窗后,如果没移除表单校验的话,再点击修改弹窗时校验就会被记住,所以需要移除校验,但在清空表单校验时会报如下错误: 那么,你只需要加上这段话即可 this.$nextT ...

- grafana展示的CPU利用率与实际不符的问题探究

问题描述 最近看了一个虚机的CPU使用情况,使用mpstat -P ALL命令查看系统的CPU情况(该系统只有一个CPU core),发现该CPU的%usr长期维持在70%左右,且%sys也长期维持在 ...

- LeetCode-475 供暖器

来源:力扣(LeetCode)链接:https://leetcode-cn.com/problems/heaters 题目描述 冬季已经来临. 你的任务是设计一个有固定加热半径的供暖器向所有房屋供暖. ...

- Landsat数据在USGS中无法下载Surface Reflectance产品的解决方法

本文介绍在USGS官网下载Landsat遥感影像数据时,出现报错信息,无法下载地表反射率产品(Surface Reflectance)的解决办法. 最近,利用这篇文章批量下载Landsat遥感 ...

- MogDB 学习笔记之 -- 索引失效

[[toc]]# 概念描述哪些操作会导致分区表的全局索引失效(比如 move partition,drop partition ,truncate partition ,split partition ...