IPtables/NetFilter

前提知识

任何主机若要与非同网络中的主机通信,则必须将报文发送到默认网关;

对Linux而言,IP地址是属于主机(内核中)的,不属于网卡,只要属于当前主机的IP地址间,都可直接响应,不称为转发

私有地址在路由器上是不允许被路由的

防火墙的类型与作用的链

主机防火墙:一般使用INPUT,OUTPUT链来过滤进入和发出的报文

网络防火墙:一般使用PREROUTING,FORWARD,POSTROUTING链来转发经过的报文

命令参数 :

iptables [-t 表] -命令 匹配 操作

说明

(1) -t 表

表选项用于指定命令应用于哪个iptables内置表。

(2)命令

命令选项用于指定iptables的执行方式,包括插入规则,删除规则和添加规则,如下表所示

命令 说明

| -P |

--policy 链名> | 定义默认策略 |

| -L |

--list 链名> |

查看iptables规则列表 |

| -A |

--append 链名> | 在规则列表的最后增加1条规则 |

| -I |

--insert 链名> | 在指定的位置插入1条规则 |

| -D | --delete 链名> |

从规则列表中删除1条规则 |

| -R |

--replace 链名> |

替换规则列表中的某条规则 |

| -F | --flush 链名> |

删除表中所有规则 |

| -Z | --zero 链名> |

将表中数据包计数器和流量计数器归零 |

| -X | --delete-chain 链名> |

删除自定义链 |

| -v |

--verbose 链名> | 与-L它命令一起使用显示更多更详细的信息 |

(3) 匹配规则

匹配选项指定数据包与规则匹配所具有的特征,包括源地址,目的地址,传输协议和端口号,如下表所示

匹配 说明

-i --in-interface 网络接口名> 指定数据包从哪个网络接口进入,

-o --out-interface 网络接口名> 指定数据包从哪个网络接口输出

-p ---proto协议类型 指定数据包匹配的协议,如TCP、UDP和ICMP等

-s --source 源地址或子网> 指定数据包匹配的源地址

--sport 源端口号> 指定数据包匹配的源端口号

--dport 目的端口号> 指定数据包匹配的目的端口号

-m --match 匹配的模块 指定数据包

规则所使用的过滤模块

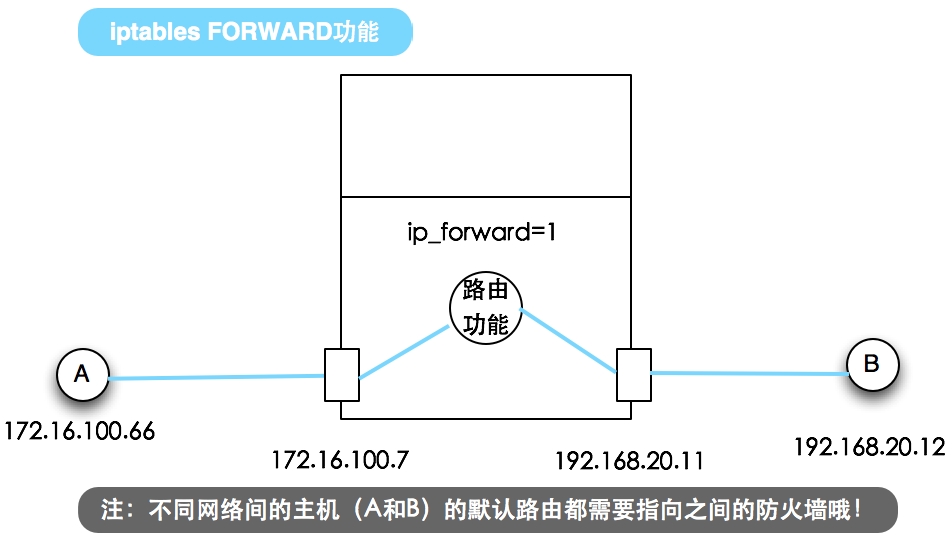

不同网络间主机通信的方式

路由:

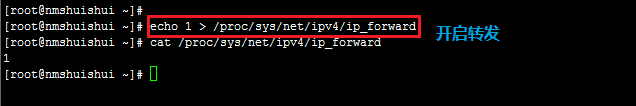

对于Linux主机,设定/proc/sys/net/ipv4/ip_forward的值为1,即开启了路由功能,可以作为模拟路由器使用

注:但真实的路由器还应该存在生成路由表的机制,一般是基于路由协议(如RIP2,OSPF)动态学习的,在此不作讨论

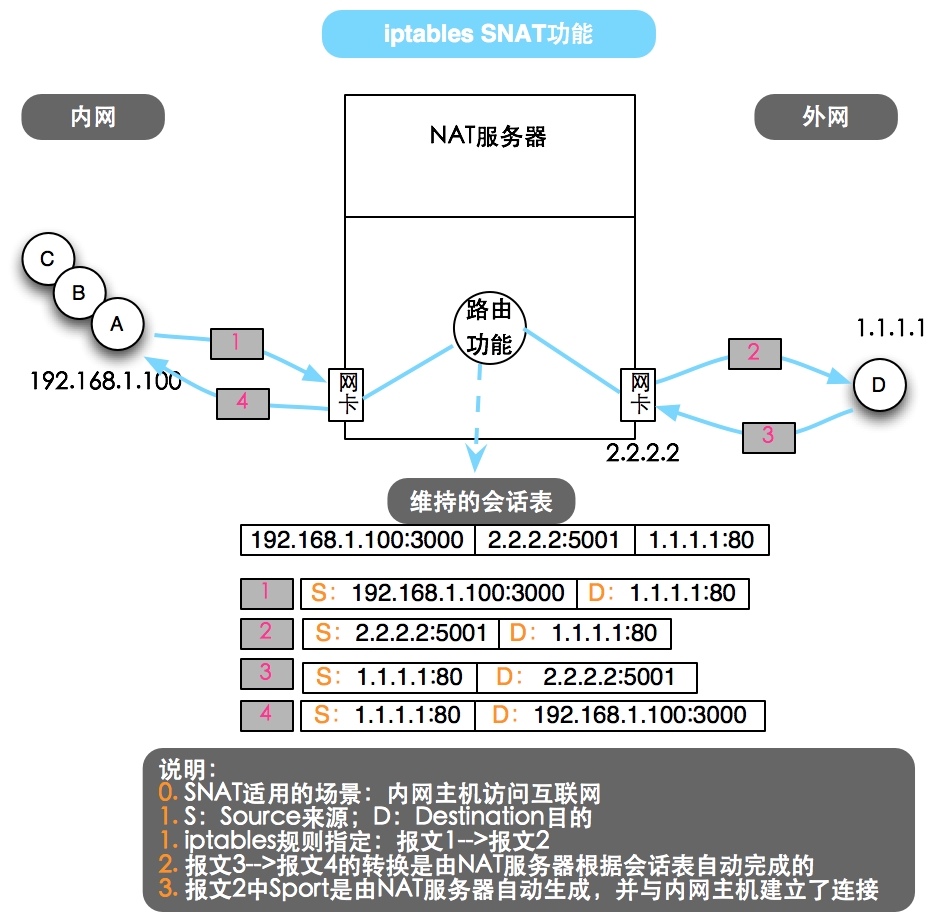

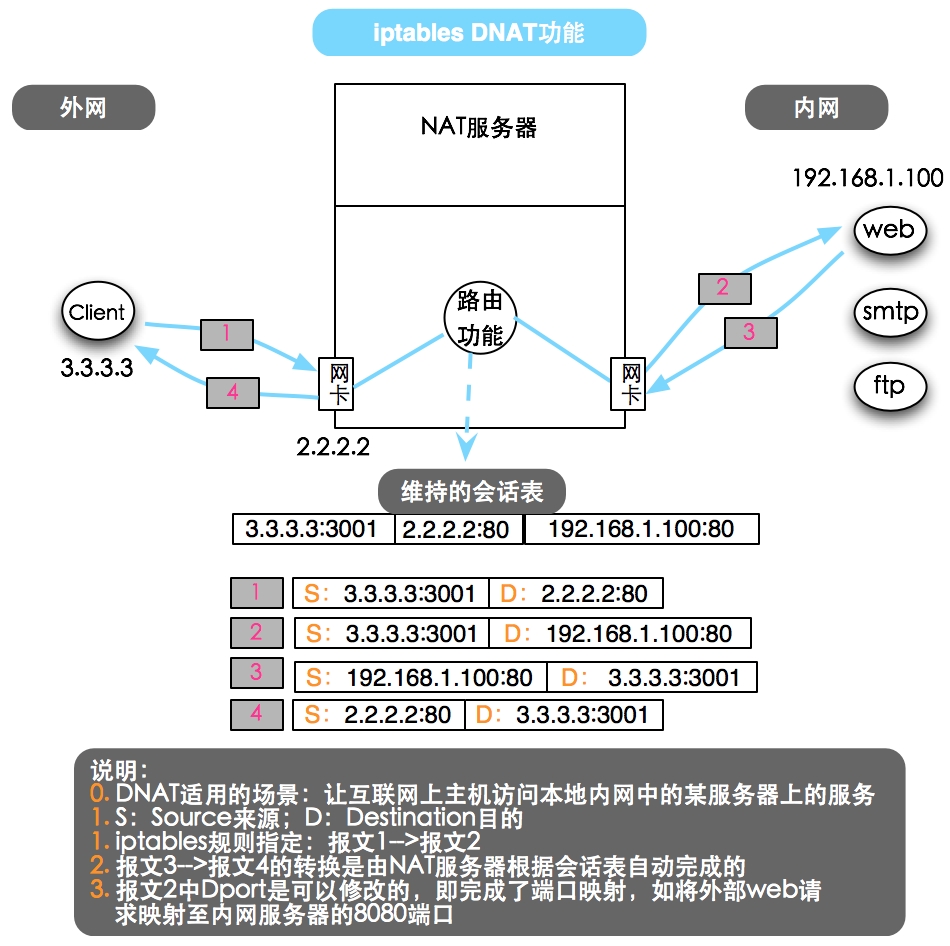

NAT:

工作于网络层和传输层,也可分为静态NAT和动态NAT

Basic NAT:静态NAT;NAT服务器上有一个外网地址池,内网连接时直接分配一个外网IP使用,很不灵活

NAPT:动态NAT,Network Address Port Translation,即网络端口地址转换,也可分为SNAT和DNAT

SNAT:源地址转换;适用于内网主机访问互联网,原理图如下:

DNAT:目标地址转换;适用于让互联网主机访问本地内网中的某主机上的服务,原理图如下:

iptables/netfilter基于SNAT和DNAT原理实现报文转发

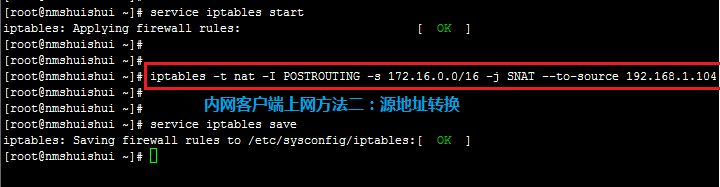

-j SNAT --to-source SIP

规则添加:在POSTROUTING链上

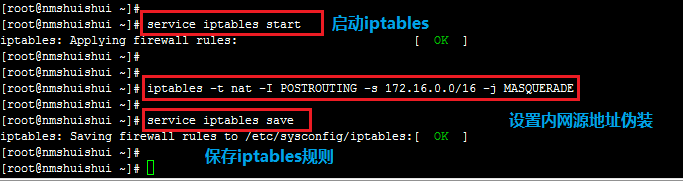

-j MASQUERADE

用于外网IP是ADSL拨号上网时生成的动态IP,MASQUERADE模式能自行查找能访问互联网的外网IP,并完成SNAT

-j DNAT --to-destination DIP[:Port]

支持端口映射

规则添加:在PREROUTING链上

实例:

# 将外网对172.16.100.:22022的访问转发至内网的192.168.20.12.22

iptables -t nat -A PREROUTING -d 172.16.100.7 -p tcp --dport -j DNAT --to-destination 192.168.20.12.

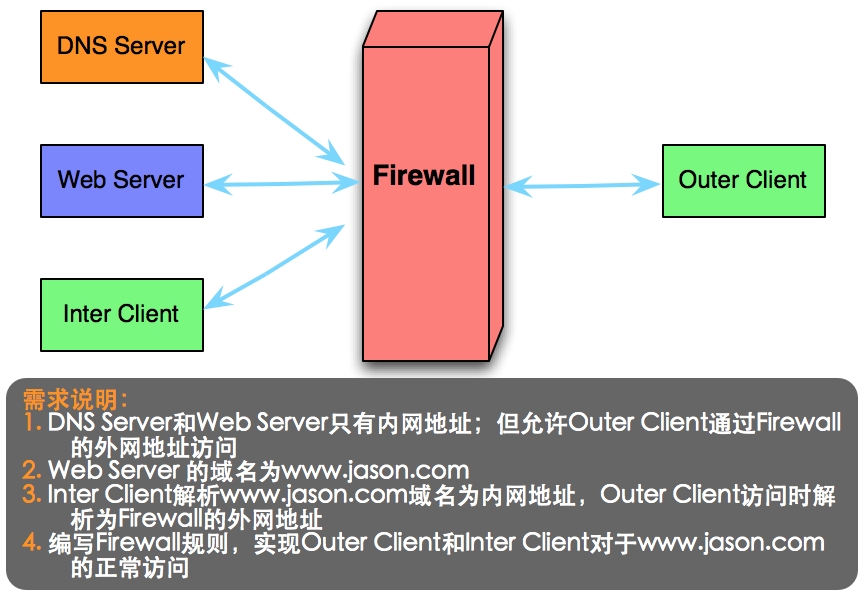

iptables/netfilter实战解析

需求分析

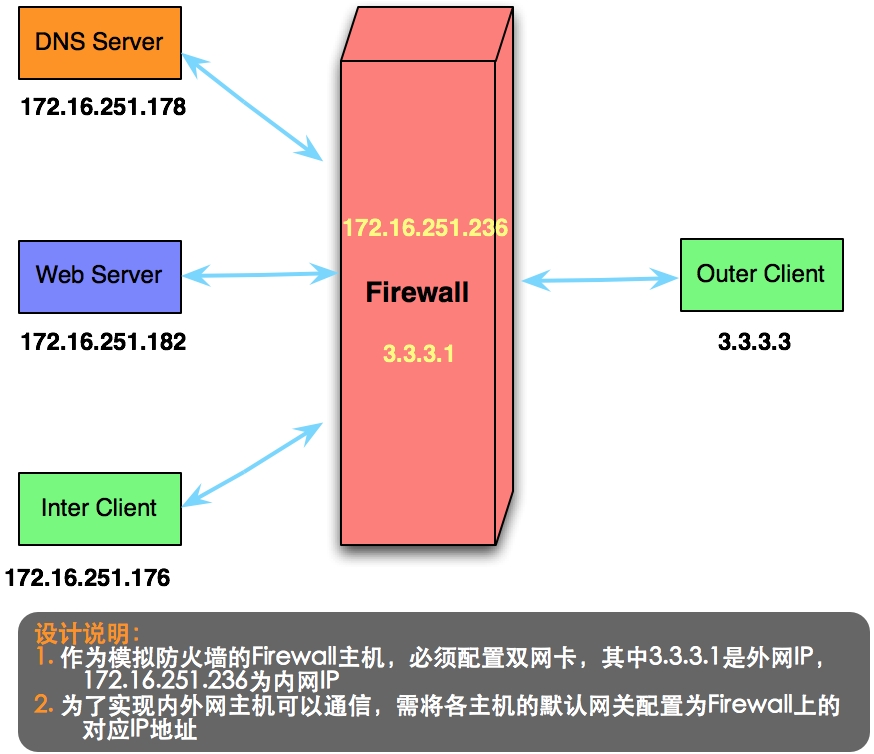

架构设计

配置部署

DNS Server配置

网络配置

# vi /etc/sysconfig/network-scripts/ifcfg-eth0

DEVICE="eth0"

BOOTPROTO="static"

NM_CONTROLLED="no"

ONBOOT="yes"

TYPE="Ethernet"

IPADDR=172.16.251.178

NETMASK=255.255.0.0

GATEWAY=172.16.251.236

DNS主配置文件:/etc/named.conf

# named.conf中需修改的部分

listen-on port { 127.0.0.1; 172.16.251.178;};

allow-query { any; };

recursion no;

#zone "." IN {

# type hint;

# file "named.ca";

#};

DNS辅助配置文件:/etc/named.rfc1912.zones

acl inter_net {

172.16.251.0/;

};

view inter_net {

match-clients { inter_net; };

zone "." IN {

type hint;

file "named.ca";

};

zone "jason.com" IN {

type master;

file "jason.com.inter_net";

};

};

view outer_net {

match-clients { any; };

zone "jason.com" IN {

type master;

file "jason.com.outer_net";

};

};

区域数据文件:

# vi /var/named/jason.com.inter_net

$TTL 1D

jason.com. IN SOA dns.jason.com. admin.jason.com (

; serial

1D ; refresh

1H ; retry

1W ; expire

3H ) ; minimum

@ NS dns

dns A 172.16.251.178

www A 172.16.251.182

# vi /var/named/jason.com.outer_net

$TTL 1D

jason.com. IN SOA dns.jason.com. admin.jason.com (

; serial

1D ; refresh

1H ; retry

1W ; expire

3H ) ; minimum

@ NS dns

dns A 172.16.251.178

www A 3.3.3.1

启动named服务

chown root.named jason.com.inter_net

chown root.named jason.com.outer_net

service named restart

配置一个虚拟主机,监听端口8080

在DocumentRoot目录下创建一简单的测试文件test.html,内容随意,如

“Hello Mageedu”

启动httpd服务即可

Firewall配置

网络配置

# vi /etc/sysconfig/network-scripts/ifcfg-eth0

DEVICE="eth0"

BOOTPROTO="static"

NM_CONTROLLED="no"

ONBOOT="yes"

TYPE="Ethernet"

IPADDR=172.16.251.236

NETMASK=255.255.0.0

GATEWAY=172.16.0.1

# vi /etc/sysconfig/network-scripts/ifcfg-eth1

DEVICE="eth1"

BOOTPROTO="static"

NM_CONTROLLED="no"

ONBOOT="yes"

TYPE="Ethernet"

IPADDR=3.3.3.1

NETMASK=255.255.255.0

DNS1=3.3.3.1

注:因为3.3.3.1和3.3.3.3都是模拟的外网IP地址,故对应的网卡应处于同一信道内,且不能和内网的通信信道一致,故在用虚拟机测试时,可将对应内网IP的网卡的网络方式改为桥接,而对应外网IP的网卡的网络方式改为自定义,如vmnet2

添加iptables规则

iptables -t nat -A PREROUTING -d 3.3.3.1/32 -p udp --dport 53 -j DNAT --to-destination 172.16.251.178iptables -t nat -A PREROUTING -d 3.3.3.1/32 -p tcp --dport 8080 -j DNAT --to-destination 172.16.251.182Inter Client配置

# vi /etc/sysconfig/network-scripts/ifcfg-eth0

DEVICE="eth0"

BOOTPROTO="static"

NM_CONTROLLED="no"

ONBOOT="yes"

TYPE="Ethernet"

IPADDR=172.16.251.176

NETMASK=255.255.255.0

GATEWAY=172.16.251.236

DNS1=172.16.251.178

# vi /etc/resolv.conf

nameserver 172.16.251.178

Outer Client配置

# vi /etc/sysconfig/network-scripts/ifcfg-eth0

DEVICE="eth0"

BOOTPROTO="static"

NM_CONTROLLED="no"

ONBOOT="yes"

TYPE="Ethernet"

IPADDR=3.3.3.3

NETMASK=255.255.255.0

GATEWAY=3.3.3.1

DNS1=3.3.3.1

# vi /etc/resolv.conf

nameserver 3.3.3.1

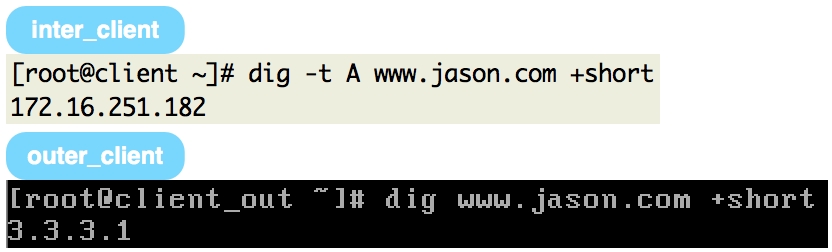

DNS解析测试

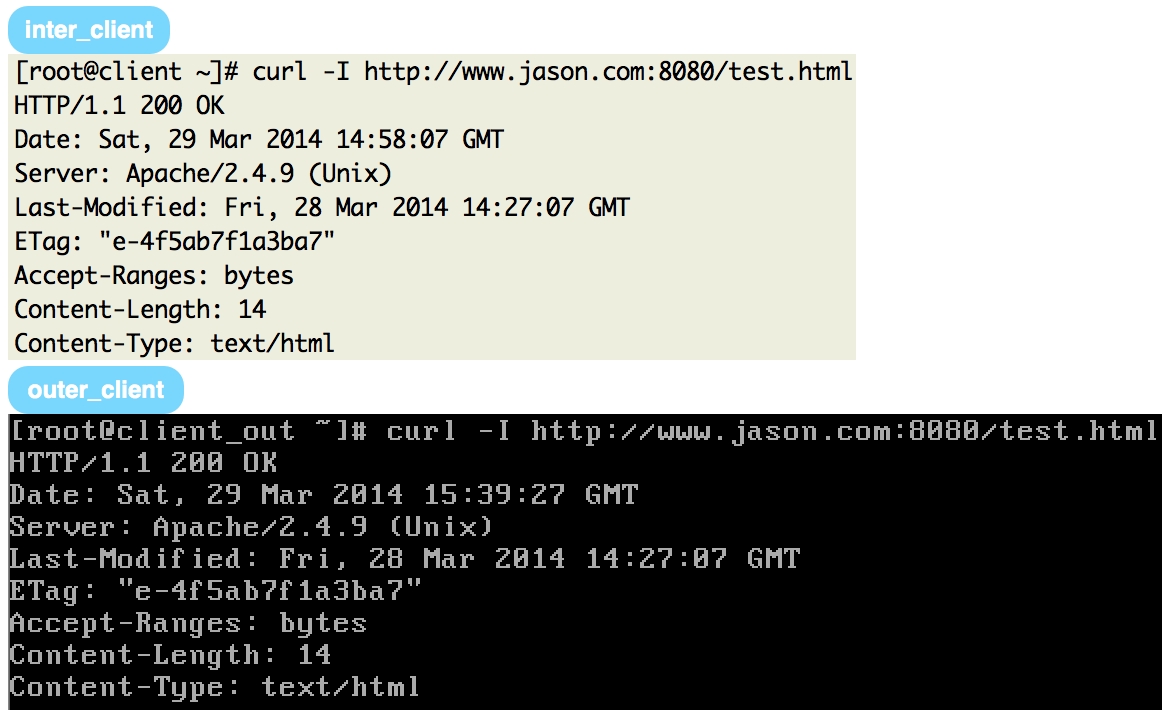

HTTP访问测试

大功告成,哦也!

iptables实现7层访问过滤 :

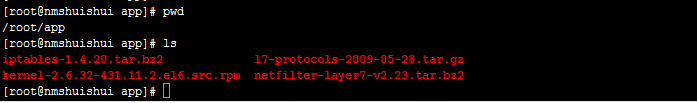

1、实验所需要的相关包

l7-protocols协议包:l7-protocols-2009-05-28.tar.gz 下载地址

为了方便,我们把需要的包都放到/root/app下

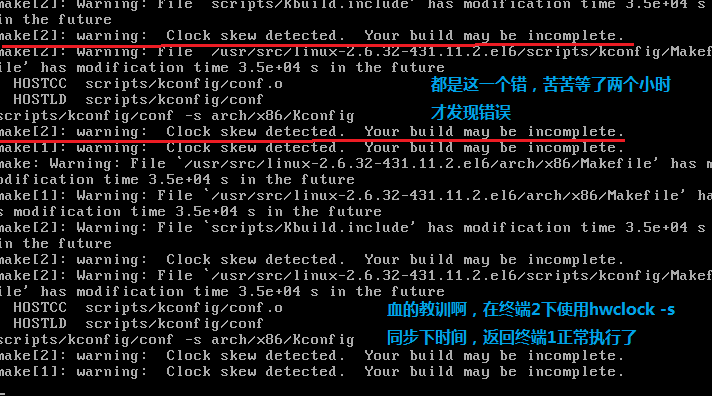

1、要同步系统时间到当前日期

同步时间后,编译内核可能还会报错:warning: Clock skew detected. Your build may be incomplete.

此时需要执行:

find . -type f | xargs -n 5 touch

make clean

make

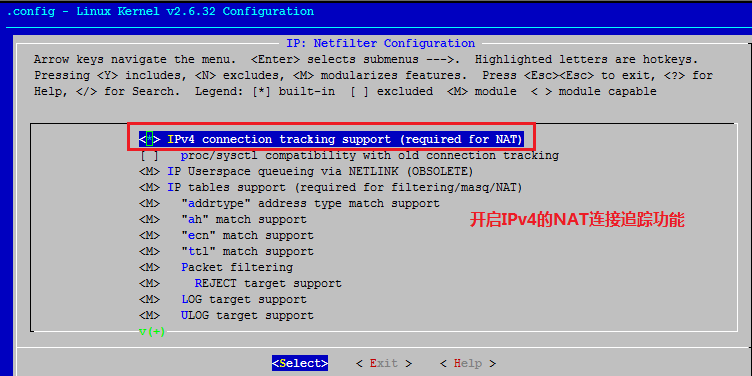

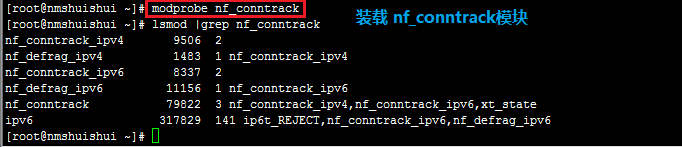

3、IPv4连接追踪功能要编译成模块,而非编入内核

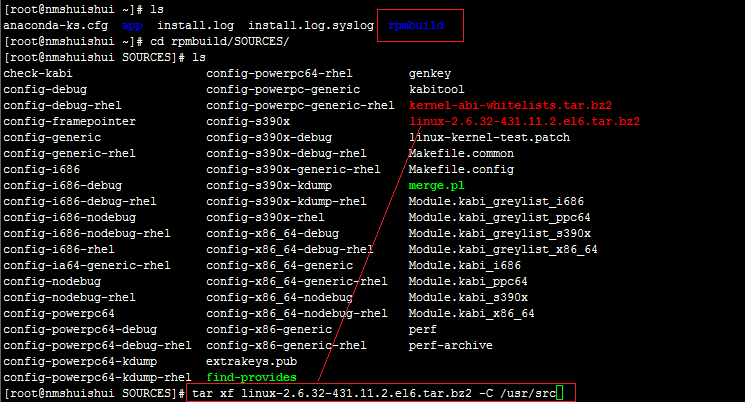

3)进入~/rpmbuild/SOURCES目录,解压tar包

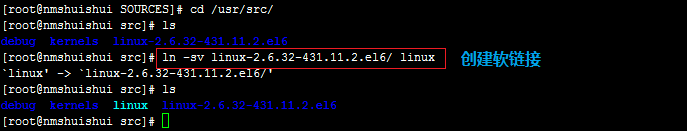

为解压后的目录创建软链接,方便以后使用

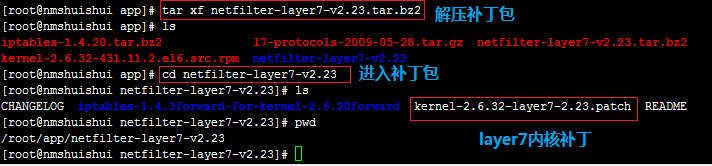

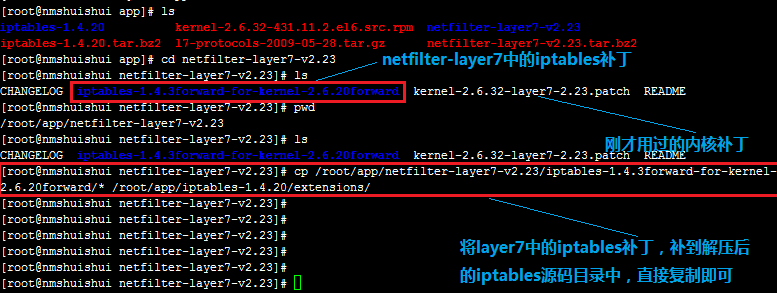

2、解压补丁包,拿到etfilter-layer7补丁

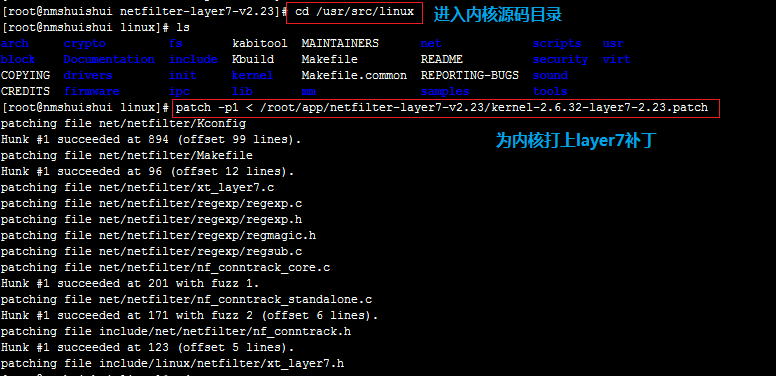

3、进入内核源码目录,为其打上layer7补丁

[root@nmshuishui linux]# cp /boot/config-2.6.-.el6.x86_64 .config

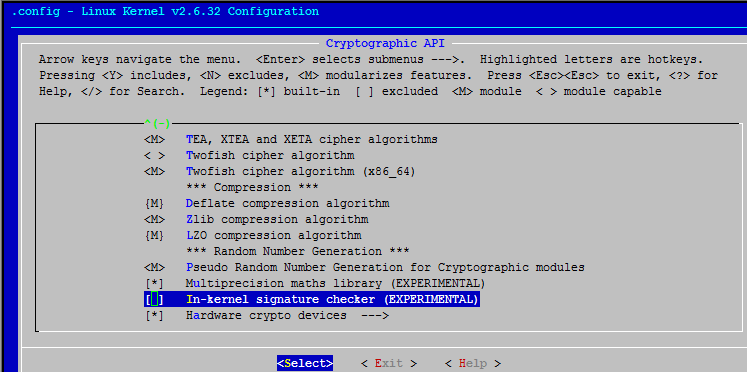

[root@nmshuishui linux]# make menuconfig

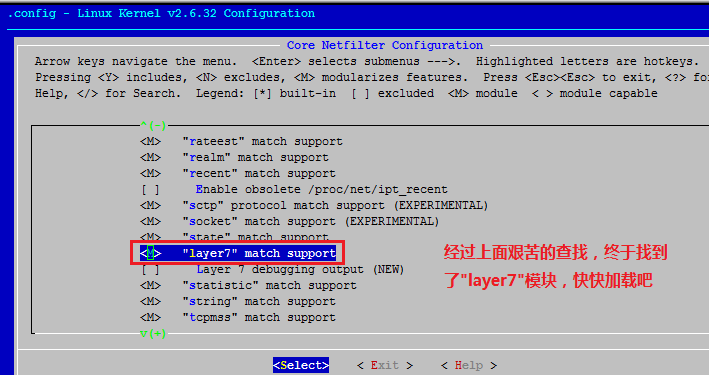

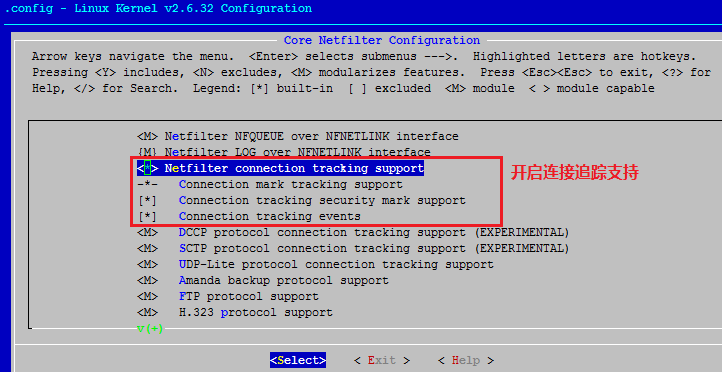

Networking support--->Networking options--->Network packet filtering framework(Netfilter)--->core Netfilter Configuration--->"layer7" match support

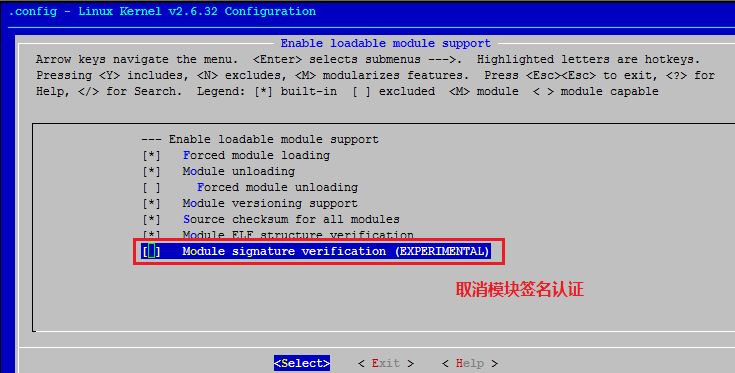

Enable loadable module support--->Module signature verification(EXPERIMENTAL)

Cryptographic API--->In-kernel signature checker(EXPERIMENTAL)

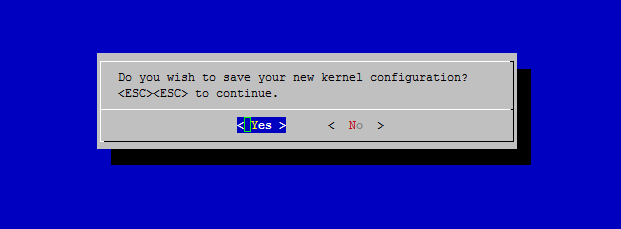

(6)保存退出

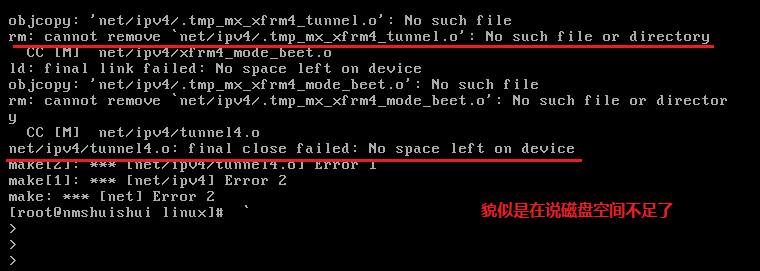

# make -j

# make modules_install

# make install

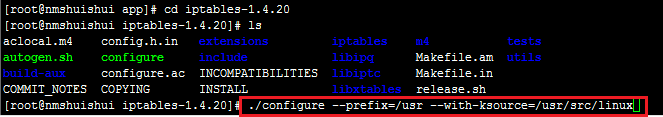

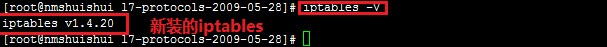

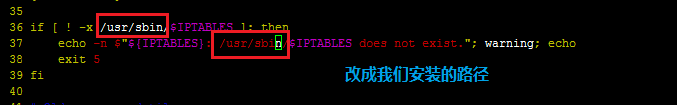

# tar xf iptables-1.4..tar.gz

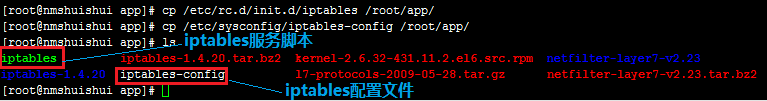

rpm -e iptables iptables-ipv6 --nodeps

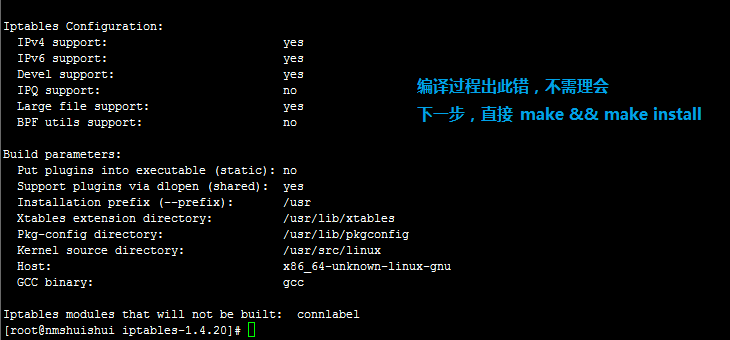

./configure --prefix=/usr --with-ksource=/usr/src/linux

编译时可能会出现这样一个界面,直接略过

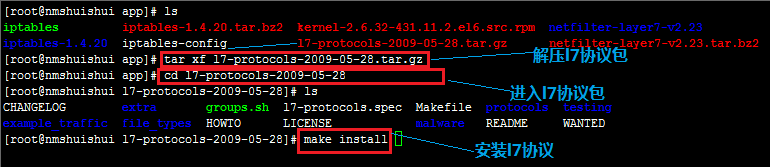

# tar zxvf l7-protocols---.tar.gz

# cd l7-protocols---

# make install

# tar zxvf l7-protocols---.tar.gz

# cd l7-protocols---

# make install

|

1

|

vim /etc/rc.d/init.d/iptables |

|

1

|

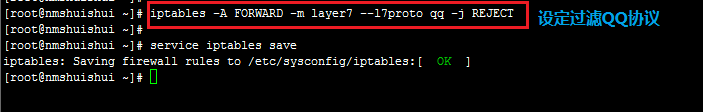

# iptables [specify table & chain] -m layer7 --l7proto [protocol name] -j [action] |

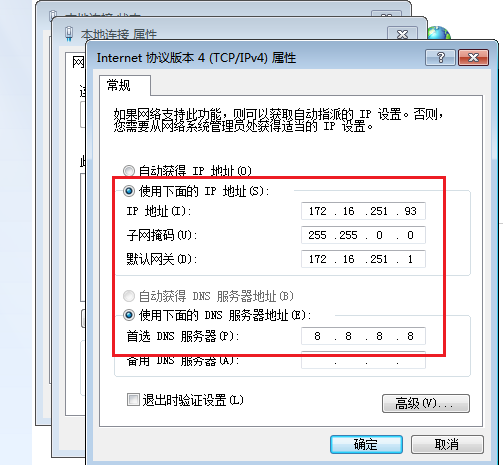

内网客户端win7一台,处于VMnet5段中

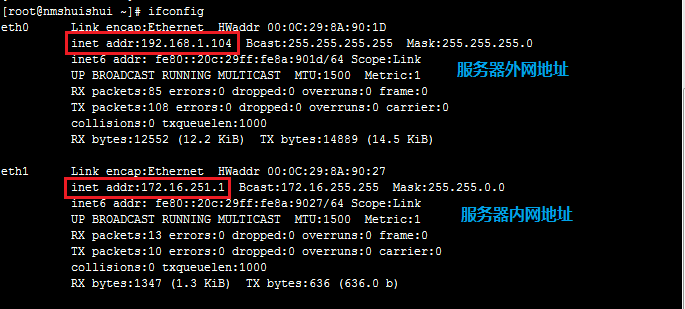

服务器配置两块网卡,一块用于外网(eth0:172.16.251.93),一块用于外网(eth1:192.168.1.104)

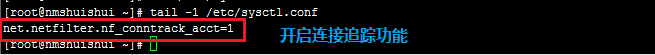

为了使内网客户端能够通过此服务器上网,需开启转发功能

方法一:设置源地址转换

方法二:设置内网源地址伪装

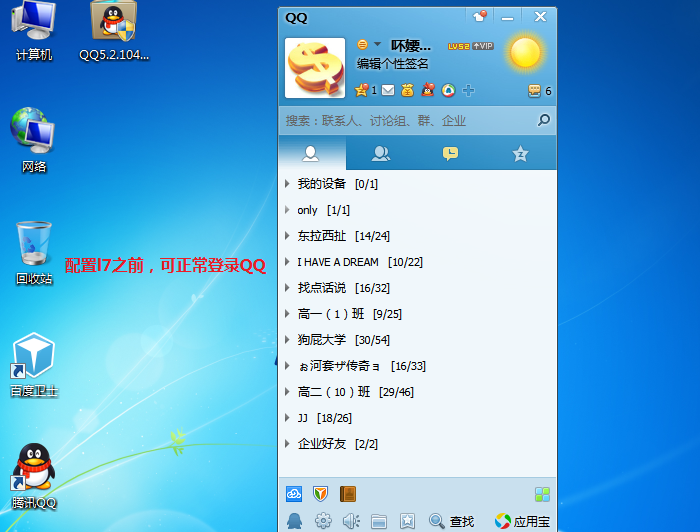

(4)l7规则前,内网客户端可正常登录QQ

(5)基于iptables规则过滤QQ协议

(6)查看过滤结果

效果不言而喻,当然是完美的,不过要想结果完美,还要经过一段痛苦的折磨期!!!

IPtables/NetFilter的更多相关文章

- Linux数据包路由原理、Iptables/netfilter入门学习

相关学习资料 https://www.frozentux.net/iptables-tutorial/cn/iptables-tutorial-cn-1.1.19.html http://zh.wik ...

- Linux对外提供服务 网络操作 端口操作 1.开启服务监听端口 2.设置防火墙,放行访问端口的包 iptables&netfilter 四表五链和通堵策略

主题: Linux服务器上软件提供服务 1.网络操作 2.端口操作 1.网络操作 本机必须能够ping通目标主机(本地虚拟机或者远程主机) 2.端口操作 1.开启服务监听端口 2.设置防火墙,放行访问 ...

- Linux内核下包过滤框架——iptables&netfilter

iptables & netfilter 1.简介 netfilter/iptables(下文中简称为iptables)组成Linux内核下的包过滤防火墙,完成封包过滤.封包重定向和网络地址转 ...

- iptables/Netfilter 学习

开始学iptables,因为它是和路由器技术紧密结合在一起的. iptables的命令看起来眼花缭乱,随便找两个: iptables -A FORWARD -p tcp -s -d -j ACCEPT ...

- iptables/netfilter命令、实现及利用(转)

原文链接:http://blog.csdn.net/sealyao/article/details/5934268 一.Netfilter和Iptables概述 netfilter/iptables ...

- netfilter/iptables

参考:tcp/ip协议 1.Linux框架概念 1.1.工作流程图 1.2.功能: ①过滤(filter) ②修改源ip.目标ip(nat) ③拆解报文.修改报文标记.重新封装(mangle) ④关闭 ...

- iptables介绍iptables和netfilter

随着互联网技术的方兴未艾,各种网络应用层出不穷,网络攻击.黑客入侵也成了网民畅游互联网的心头大患,互联网安全也愈加受到了人们的重视.网络防火墙,作为一种简单高效的互联网防御手段,逐渐成为了网民畅游网络 ...

- netfilter/iptables 防火墙

目录 文章目录 目录 iptables 与 netfilter 工作机制 规则(Rules) 链(chain) 表(tables) 网络数据包通过 iptables 的过程 总结链.表和规则的关系 i ...

- Linux中级之netfilter防火墙(iptables)

一.什么是防火墙? 防火墙其实就是一个隔离工具:工作于主机或者网络的边缘 对于进出本主机或者网络的报文根据事先定义好的网络规则做匹配检测 对于能够被规则所匹配的报文做出相应处理的组件(这个组件可以是硬 ...

随机推荐

- 多个id或class属性相同的元素绑定事件

<td class="tools"><a href="javascript:void(0);" status="0" na ...

- loadrunner 测试问题汇总

1.关于Error -27791: Error -27790:Error -27740: 错误如下: Action.c(198): Error -27791: Server ...

- DBCP object created 日期 by the following code was never closed:

1.分析 看到标题 DBCP 首先想到的肯定是 数据库连接池哪方面有问题,那么先别着急去解决,不要一股脑就钻进逻辑代码中,然后启用调试就开始一步一步 的分析.我们首先要做的就是想,想想数据库连接池,在 ...

- Codefroces 735D Taxes(哥德巴赫猜想)

题目链接:http://codeforces.com/problemset/problem/735/D 题目大意:给一个n,n可以被分解成n1+n2+n3+....nk(1=<k<=n). ...

- Python 2 到 Python 3 的变化

1: commands 被 subprocess 所取代:举例 Python2中使用getoutput: >>> import commands >>> print ...

- (转)粒子编辑器Particle designer属性的介绍

转载:http://blog.csdn.net/ym19860303/article/details/9210539 Particle designer粒子编辑器可到这里下载(包含授权码):http: ...

- Web前端开发最佳实践(2):前端代码重构

前言 代码重构是业内经常讨论的一个热门话题,重构指的是在不改变代码外部行为的情况下进行源代码修改,所以重构之前需要考虑的是重构后如何才能保证外部行为不改变.对于后端代码来说,可以通过大量的自动化测试来 ...

- C++输入与输出

1 概述 C和C++都没有将输入和输出建立在语言中,C++将输入输出的解决方案放在类库中(由头文件iostream和fstream中定义的类) C++程序把输入和输出看作字节流.流充当了程序和流源流目 ...

- [实战]MVC5+EF6+MySql企业网盘实战(8)——文件下载、删除

写在前面 上篇文章通过iframe实现了文件的无刷新上传.这篇我们将实现文件的下载与删除. 系列文章 [EF]vs15+ef6+mysql code first方式 [实战]MVC5+EF6+MySq ...

- 一个配置文件收集多个日志-if根据type类型判断

1.同时收集/var/log/messages日志和secure日志 #vim /etc/logstash/conf.d/system.conf input { file { path => & ...