[逆向工程] 二进制拆弹Binary Bombs 快乐拆弹 详解

二进制拆弹 binary bombs 教你最快速解题,成功拆弹

最近计算机基础课,的实验lab2,二进制拆弹,可以说是拆的我很快乐了(sub n, %hair)

此处头发减n

我刚开始做的时候很是懵逼,首先对linux不熟悉,其次汇编嘛,本来就不简单,(Python是世界上最好的语言)

首先在开始之前呐,先向大家推荐一个linux下的绘图软件 kolourPaint 这个有什么用,看我下面的图就知道了

把相同的地址标出来,方便自己查找.

还有推荐几个GDB 常用命令

x/nfq adress // 查看地址 n是查看的个数 f 是格式 常用 x 16进制 u 10进制无符号 s 字符串 q 是查看几个字

b表示单字节,h表示双字节,w表示四字节,g表示八字节。当我们指定了字节长度后,GDB会从指内存定的内存地址开始,

读写指定字节,并把其当作一个值取出来。

b //设置断点 这个很重要

ni 单步执行

info reg //查看寄存器的值

这是用的比较多的 ,这个链接有更详细的 推荐大家学习一下

https://blog.csdn.net/delbboy/article/details/8080738

再来说一下拆弹的几个小技巧

1.先看代码里的明码地址,查看一下说不定就是结果

2.然后找比较指令,尤其是什么像0xc(%ebp) 0x8(%ebp) 比较你输入的数的指令,有可能这个地方就告诉你结果了呐

3.再找输入判断指令,就是判断你输入的是不是符合要求,这样能缩小你要输入的值的范围,就算你不懂,拆答案也方便了

4.然后使跳转指令,要跳转到,bomb的指令,前面一般都会有比较指令,这个时候,就能查看相应的内存的数据,查到自己的结果

好了接下来进入正题

phase_1 :字符串比较

这个实验是输入一个字符串,比较与程序里的是否相同,查询明码地址 0x8049ea4

得到字符串When I get angry, Mr. Bigglesworth gets upset.

输入后结果正确

这个实验比较简单,就不细说了

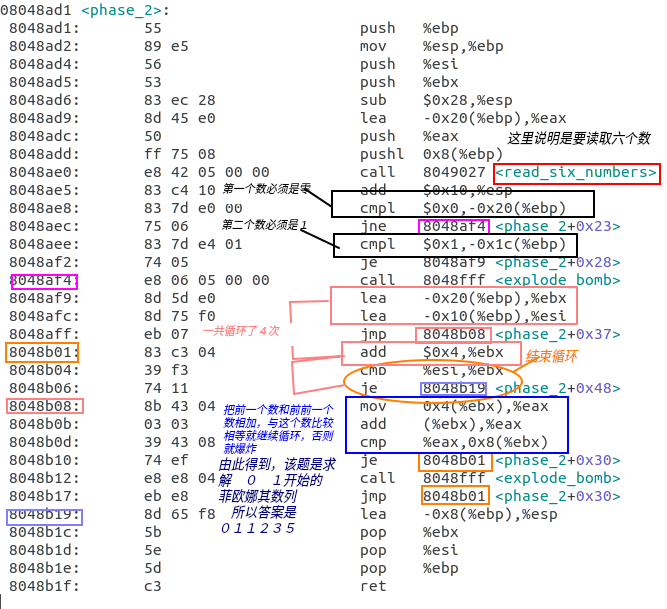

phase_2: 循环(图片使用linux下的KolourPaint制作)

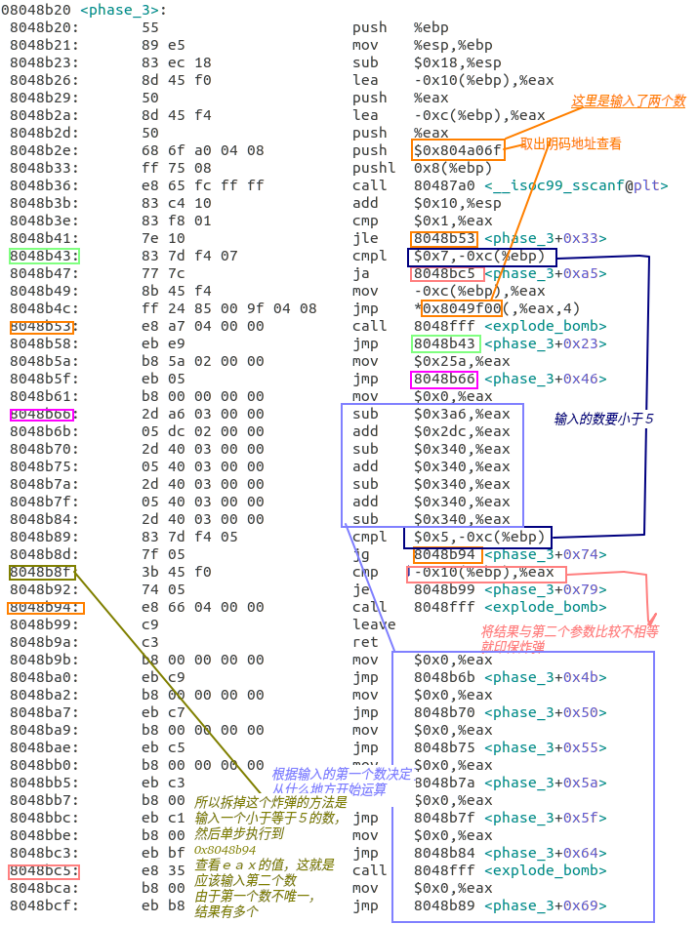

phase_3:条件分支

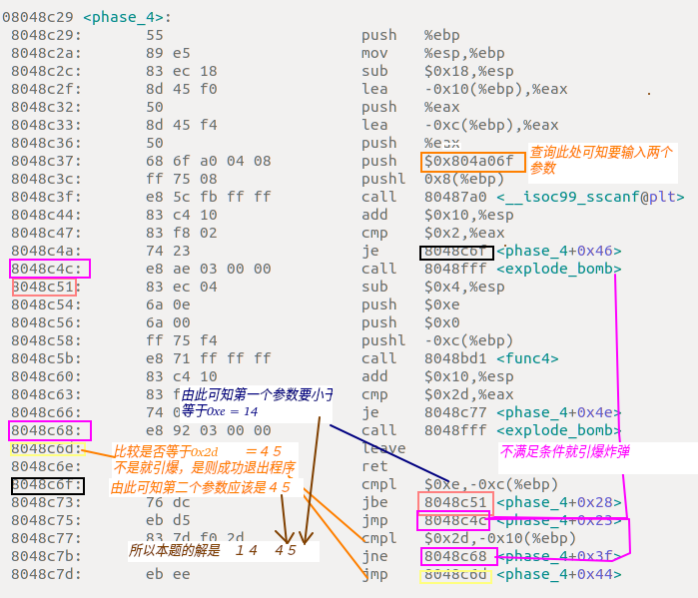

phase_4: 递归

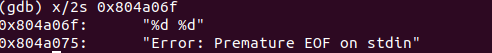

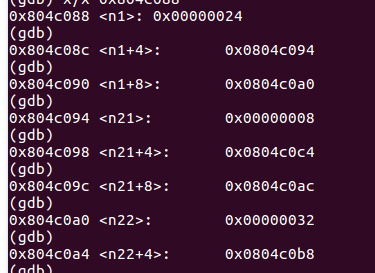

查询地址

0x804a06f

所以要输入两个参数

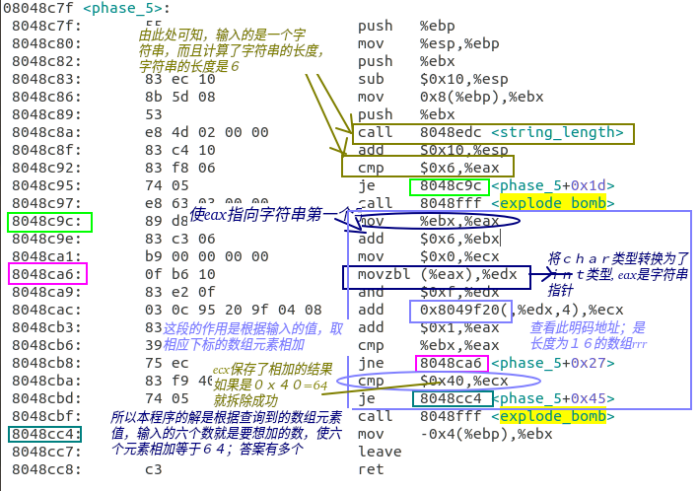

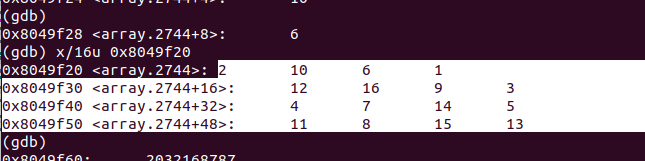

phase_5 : 指针

查询地址 0x8049f20 得到数组元素

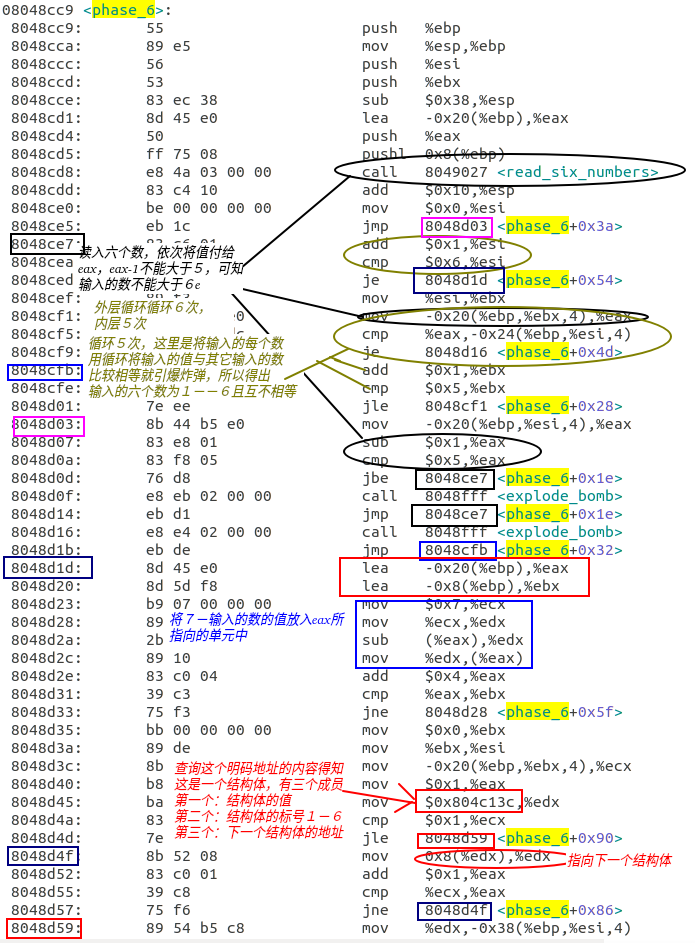

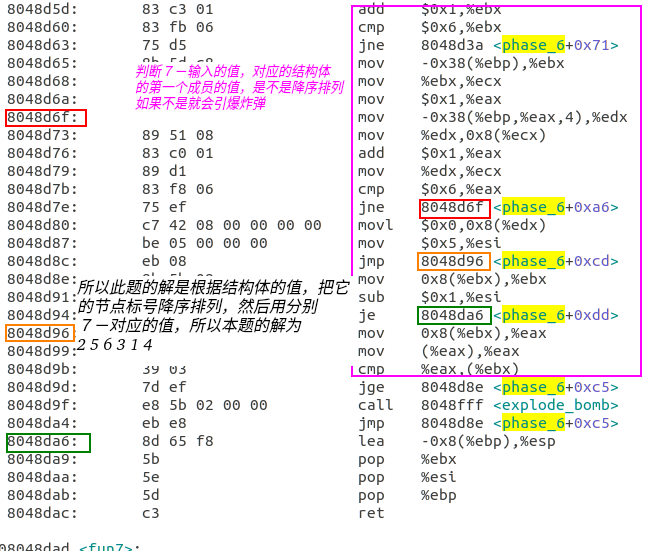

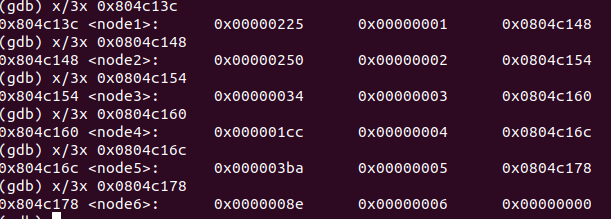

phase_6: 链表指针结构

- 做前几关的时候还算比较顺利,可以说是运气比较好吧

- 但是在这一关,看到这个汇编代码几乎没有头绪

- 好不容易查出了 ,六个结构体,于是猜测,可能要输入的六个数应该是按照

- 节点值的大小进行排序的结果;

可是我降序排列,升序排列输入了好几次都不对,???还有什么可能那

于是仔细查看了一下代码,发现有一个地方,把输入的数7-

5变成2 6变1

这就是这个的坑所在啊!

于是又把之前输入的数 7- 了一次 果然对了;

到这里我们可以猜出结构体应该是这样的

strutc asm{

int num; //该处的值

int no; //当前结构体的编号

int *next; //指向下一个元素

}

查询地址得到

降序排列 5 2 1 4 6 3 分别7- 得到2 5 6 3 1 4

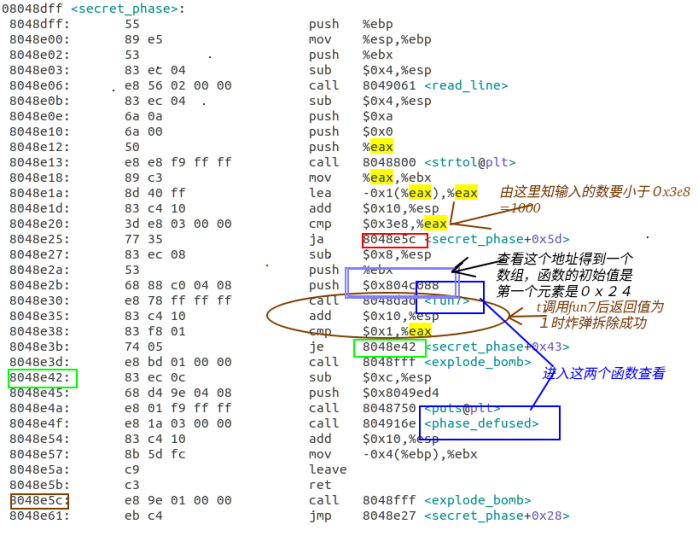

- 隐藏关 <secret_phase>

- 这里终于迎来了我们的大BOSS

先来看看怎么进入吧

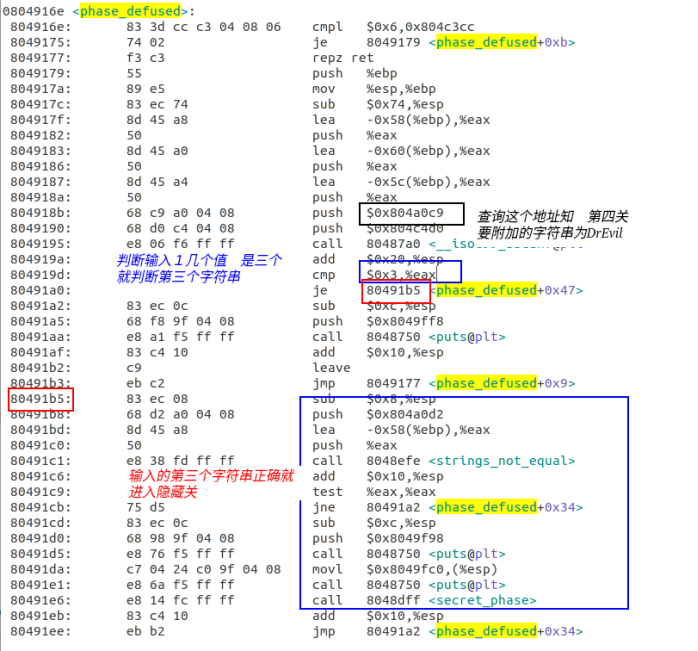

进入phase_defused 查看

调用了一个判断输入了几个参数的输入函数,为3且第三个参数正确就进入了隐藏关

查询得知 要在第四关 的后面附加的字符串

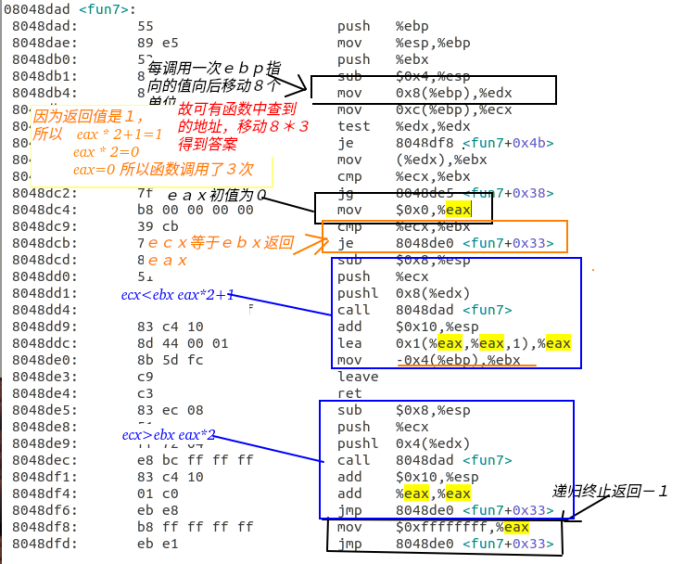

于是得到结果0x32 = 50

输入后结果正确

至此我们终于解决了我们的大boss,干杯 ,哈哈哈

最后说一下解题最强法宝------你的计算机基础课本

为什么那, 这是你课程的实验,肯定和你所学相关,据我所知用这本书的都有这几个实验,可以说这个实验

和这门课这本书是配套的, 书中自有它的解题之道!

好好看看第三章前40页,你再来做这个实验就会恍然大悟原来是这样啊!

最后希望大家好好学习,取得好成绩 ,一起加油吧!!!

本人水平有限

如有问题,欢迎指正

[逆向工程] 二进制拆弹Binary Bombs 快乐拆弹 详解的更多相关文章

- 转:WCF传送二进制流数据基本实现步骤详解

来自:http://developer.51cto.com/art/201002/185444.htm WCF传送二进制流数据基本实现步骤详解 2010-02-26 16:10 佚名 CSDN W ...

- Snort里如何将读取的包记录存到二进制tcpdump文件下(图文详解)

不多说,直接上干货! 如果网络速度很快,或者想使日志更加紧凑以便以后的分析,那么应该使用二进制的日志文件格式.如tcpdump格式或者pcap格式. 这里,我们不需指定本地网络了,因为所以的东西都被 ...

- CSAPP lab2 二进制拆弹 binary bombs phase_1

这个实验从开始到完成大概花了三天的时间,由于我们还没有学习编译原理.汇编语言等课程,为了完成这个实验我投机取巧了太多,看了网上很多的解题方法,为了更加深入学习编译反编译,觉得需要从头开始好好梳理一下. ...

- CSAPP lab2 二进制拆弹 binary bombs phase_6

给出对应于7个阶段的7篇博客 phase_1 https://www.cnblogs.com/wkfvawl/p/10632044.htmlphase_2 https://www.cnblogs. ...

- CSAPP lab2 二进制拆弹 binary bombs phase_4

给出对应于7个阶段的7篇博客 phase_1 https://www.cnblogs.com/wkfvawl/p/10632044.htmlphase_2 https://www.cnblogs. ...

- CSAPP lab2 二进制拆弹 binary bombs phase_5

给出对应于7个阶段的7篇博客 phase_1 https://www.cnblogs.com/wkfvawl/p/10632044.htmlphase_2 https://www.cnblogs. ...

- CSAPP lab2 二进制拆弹 binary bombs phase_3

给出对应于7个阶段的7篇博客 phase_1 https://www.cnblogs.com/wkfvawl/p/10632044.htmlphase_2 https://www.cnblogs. ...

- CSAPP lab2 二进制拆弹 binary bombs phase_2

给出对应于7个阶段的7篇博客 phase_1 https://www.cnblogs.com/wkfvawl/p/10632044.htmlphase_2 https://www.cnblogs. ...

- Mybatis-生成逆向工程后对数据库的模糊查询详解

MyBatis-使用逆向工程中方法进行模糊查询 1.应用mybatis逆向工程会大大的提高我们的开发效率,如何应用mabatis 逆向生成的代码进行模糊查询那. 2.首先看一下pojo 层中examp ...

随机推荐

- Spring Boot中使用MyBatis注解配置详解(1)

之前在Spring Boot中整合MyBatis时,采用了注解的配置方式,相信很多人还是比较喜欢这种优雅的方式的,也收到不少读者朋友的反馈和问题,主要集中于针对各种场景下注解如何使用,下面就对几种常见 ...

- RabbitMQ Network Partitions的预警和处理策略

网络分区的意义 RabbitMQ的模型类似交换机模型,且采用erlang这种电信网络方面的专用语言实现.RabbitMQ集群是不能跨LAN部署(如果要WAN部署需要采用专门的插件)的,也就是基于网络情 ...

- OpenGL执行渲染图片的主要操作步骤

一个用来执行图形渲染的OpenGL程序的主要步骤包括: 1.从OpenGL的几何图元中设置数据,用于构建形状: 2.使用不用的着色器(shader)对输入的图元数据进行进行计算,判断它们的位置.颜色以 ...

- BZOJ_3675_[Apio2014]序列分割_斜率优化

BZOJ_3675_[Apio2014]序列分割_斜率优化 Description 小H最近迷上了一个分隔序列的游戏.在这个游戏里,小H需要将一个长度为n的非负整数序列分割成k+1个非空的子序列.为了 ...

- cocoapods安装及使用其中 添加新源: gem sources -a https://ruby.taobao.org/

一.概要 iOS开发时,项目中会引用许多第三方库,CocoaPods(https://github.com/CocoaPods/CocoaPods)可以用来方便的统一管理这些第三方库. 二.安装 由于 ...

- C#进度框

1.方法一:使用线程 功能描述:在用c#做WinFrom开发的过程中.我们经常需要用到进度条(ProgressBar)用于显示进度信息.这时候我们可能就需要用到多线程,如果不采用多线程控制进度条,窗口 ...

- 单台PC玩转NEUTRON(一:环境准备)

要开始从事云计算网络领域的技术研究.过去10年一直是从事传统网络相关的工作,新的事务在知识结构上还有一些差异,边学边写,作为个人总结,也共享给大家. 工欲善其事必先利其器,好的开发调测环境让人学习工作 ...

- 这可能是史上最好的 Java8 新特性 Stream 流教程

本文翻译自 https://winterbe.com/posts/2014/07/31/java8-stream-tutorial-examples/ 作者: @Winterbe 欢迎关注个人微信公众 ...

- spring boot sharding-jdbc实现分佈式读写分离和分库分表的实现

分布式读写分离和分库分表采用sharding-jdbc实现. sharding-jdbc是当当网推出的一款读写分离实现插件,其他的还有mycat,或者纯粹的Aop代码控制实现. 接下面用spring ...

- MVC、MVP、MVVM 模式对比

MVC.MVP和MVVM这些开发模式为了分离视图(View)和模型(Model)而提出来的,直白说就是为了前后端分离. 1. MVC(Model View Controller)模式 MVC是比较直观 ...