command injection命令注入

命令注入

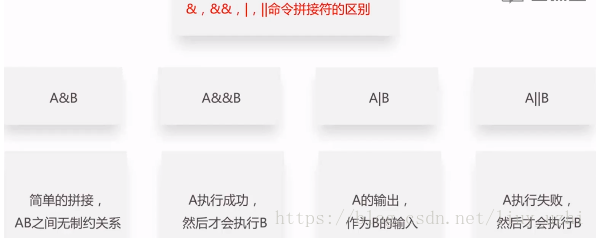

是指程序中有调用系统命令的部分,例如输入ip,程序调用系统命令ping这个ip。如果在ip后面加一个&&、&、|、||命令拼接符号再跟上自己需要执行的系统命令

在ping设备的输入框中ip后面加上&ifconfig,或者其他命令

222.222.221.138&ifconfig

和文件上传漏洞对比

相同点

相同的地方是都是根据程序调用系统命令

不同点

命令注入是程序调用系统命令,在参数没有约束的情况下,在参数后加上需要执行的系统命令。这个限制在于程序不一定提供这种调用系统命令的功能。

文件上传漏洞是自己手动上传一个执行系统命令的页面,然后访问这个页面,把命令以参数的形式传给页面执行。

上图中在文件上传漏洞同样可以达到一样的效果

工具的使用

Commix工具可以用来命令注入.

防护

参数过滤

白名单保护

如果命令的参数是有特征性的建议使用白名单对输入的参数进行保护

比如允许[a-z][A-Z][0-9] _- 等有限的字符

黑名单保护

|;&$><`\! 可以将这些字符直接作为黑名单过滤

\t\n\r\f \u0000 这些字符需要作为黑名单过滤,特别是空字符截断 \u0000 (这个在JVM6里是没有保护)

command injection命令注入的更多相关文章

- Fortify Audit Workbench 笔记 Command Injection(命令注入)

Command Injection(命令注入) Abstract 执行不可信赖资源中的命令,或在不可信赖的环境中执行命令,都会导致程序以攻击者的名义执行恶意命令. Explanation Comman ...

- DVWA靶场练习-Command Injection命令注入

Command Injection 原理 攻击者通过构造恶意参数,破坏命令的语句结构,从而达到执行恶意命令的目的.

- 安全性测试入门:DVWA系列研究(二):Command Injection命令行注入攻击和防御

本篇继续对于安全性测试话题,结合DVWA进行研习. Command Injection:命令注入攻击. 1. Command Injection命令注入 命令注入是通过在应用中执行宿主操作系统的命令, ...

- DVWA-对Command Injection(命令注入)的简单演示与分析

前言 上一篇文章中,对命令注入进行了简单的分析,有兴趣的可以去看一看,文章地址 https://www.cnblogs.com/lxfweb/p/12828754.html,今天这篇文章以DVWA的C ...

- DVWA之Command injection(命令执行漏洞)

目录 Low Medium Middle Impossible 命令执行漏洞的原理:在操作系统中, & .&& .| . || 都可以作为命令连接符使用,用户通过浏览器 ...

- PHP代码审计之命令注入

命令注入 命令注入就是通过利用无验证变量构造特殊语句对服务器进行渗透. 注入的种类有很多,而不仅仅是SQL Injection. php常见注入有以下几种(常见:,常见!!): 命令注入 (Comma ...

- DVWA(四):Command Injection 全等级命令注入

Command Injection : 命令注入(Command Injection),对一些函数的参数没有做好过滤而导致用户可以控制输入的参数,使其恶意执行系统命令或这cmd.bash指令的一种注入 ...

- DVWA之命令注入(command injection)

Command injection就是指通过提交恶意构造的参数破坏命令语句结构,从而达到执行恶意命令的目的 LOW 无论是Windows还是Linux,都可以使用&&连接多个命令 执行 ...

- 【DVWA】Command Injection(命令注入)通关教程

日期:2019-08-01 16:05:34 更新: 作者:Bay0net 介绍:利用命令注入,来复习了一下绕过过滤的方法,还可以写一个字典来 fuzz 命令注入的点. 0x01. 漏洞介绍 仅仅需要 ...

随机推荐

- 写一个eggjs权限验证中间件

关于中间件 https://eggjs.org/zh-cn/basics/middleware.html 官方文档说的很清楚了,不再叙述. 我们要达到怎么样一个效果? 用户没有登录不能访问一些特定的页 ...

- [web] react一些些

作者:水落斜阳链接:https://www.jianshu.com/p/4fb47009c330来源:简书著作权归作者所有.商业转载请联系作者获得授权,非商业转载请注明出处. 1.react comp ...

- 使用uiautomator2自动化测试app(二)------操作篇

提示: 1. 推荐使用python3以上的版本来进行开发 2. 手机使用安卓手机,版本最好不要太老,一根数据线 3. 安装虚拟机(博主使用雷电) 操作: 这里只简单的介绍一些uiautomator2的 ...

- 使用analyze命令统计信息

① 搜集和删除索引.表和簇的统计信息② 验证表.索引和簇的结构③ 鉴定表和簇和行迁移和行链接针对analyze的搜集和删除统计信息功能而言Oracle推荐使用DBMS_STATS包来代替analyze ...

- 【laravel5.5+Passport】laravel5的前后端分离之Passport设计

项目中使用到了laravel5的passport组件,进行前后端分离的 api认证部分: 前后端分离的api认证,我们用的是: [密码授权令牌],需要用户登录->指定client_id/clie ...

- IIS调优--增加并发处理能力

一个ASP.NET项目在部署到生产环境时,当用户并发量达到200左右时,IIS出现了明显的请求排队现象,发送的请求都进入等待,无法及时响应,系统基本处于不可用状态.因经验不足,花了很多时间精力解决这个 ...

- MQTT研究之EMQ:【EMQX使用中的一些问题记录(2)】

我的测试环境: Linux: CentOS7 EMQX:V3.2.3 题外话: 这里主要介绍Websocket的支持问题. 对ws的支持比较正常,但是对wss的支持,调了较长的时间,没有成功. Jav ...

- 求解未知数——yjy题库

/* 未知数 p1,p2,p3,p4,p5,满足: (1) p1 与 p3 均为 2 位的正整数:p5 为 3 位的正整数: (2) p2 与 p4 低两位(例:数值‘123’取低两位则为‘23’)数 ...

- RabbitMQ的应用总结

RabbitMQ是一个由erlang开发的AMQP(Advanced Message Queue )的开源实现.AMQP 的出现其实也是应了广大人民群众的需求,虽然在同步消息通讯的世界里有很多公开标准 ...

- maven多模块和继承

https://blog.csdn.net/mafan121/article/details/50477852 1.maven 打包Could not resolve dependencies for ...