掌握渗透测试,从Web漏洞靶场搭建开始

摘要:漏洞靶场,不仅可以帮助我们锻炼渗透测试能力、可以帮助我们分析漏洞形成机理、更可以学习如何修复提高代码能力,同时也可以帮助我们检测各种各样漏洞扫描器的效果。

本文分享自华为云社区《Web漏洞靶场搭建-wavsep》,作者:XuPlus 。

渗透测试切忌纸上谈兵,学习渗透测试知识的过程中,我们通常需要一个包含漏洞的测试环境来进行训练。而在非授权情况下,对于网站进行渗透测试攻击,是触及法律法规的,所以我们常常需要自己搭建一个漏洞靶场,避免直接对公网非授权目标进行测试。

漏洞靶场,不仅可以帮助我们锻炼渗透测试能力、可以帮助我们分析漏洞形成机理、更可以学习如何修复提高代码能力,同时也可以帮助我们检测各种各样漏洞扫描器的效果。

本文将以 sectooladdict/wavsep: The Web Application Vulnerability Scanner Evaluation Project靶场为例来学习靶场搭建,结合漏洞扫描服务-华为云来发现存在的漏洞。

靶场搭建

我们找一台linux机器来进行实验

❯ cat /etc/os-release -pNAME="Ubuntu"

VERSION="18.04.2 LTS (Bionic Beaver)"

ID=ubuntu

ID_LIKE=debian

PRETTY_NAME="Ubuntu 18.04.2 LTS"

VERSION_ID="18.04"

HOME_URL="https://www.ubuntu.com/"

SUPPORT_URL="https://help.ubuntu.com/"

BUG_REPORT_URL="https://bugs.launchpad.net/ubuntu/"

PRIVACY_POLICY_URL="https://www.ubuntu.com/legal/terms-and-policies/privacy-policy"

VERSION_CODENAME=bionic

UBUNTU_CODENAME=bionic

docker

目前大部分靶场都有docker版本,我们利用docker来快速搭建靶场。docker安装可参考官网Install Docker Engine on Ubuntu | Docker Documentation安装手册,或者借助https://get.docker.com进行自动化安装

root in szvphisprd13003

> wget -qO- https://get.docker.com/ | bash

安装完成后,还需要配置docker镜像源来加速镜像拉取时间。这里配置中科大(USTC)源来进行加速,在 /etc/docker/daemon.json中配置

{

"registry-mirrors": ["https://docker.mirrors.ustc.edu.cn"]

}

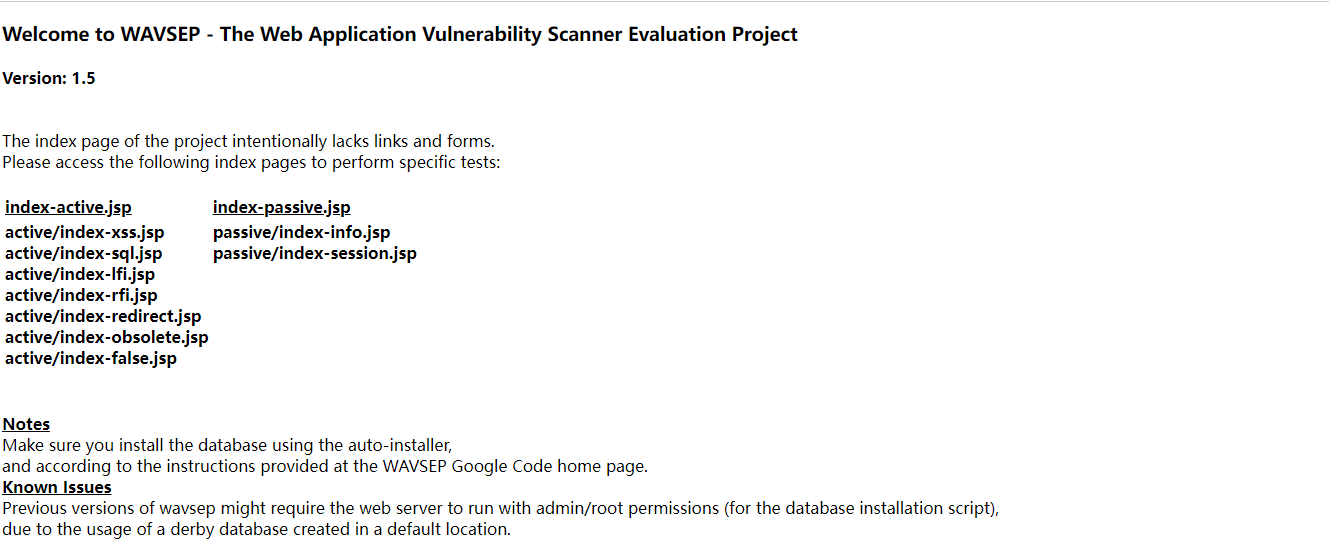

wavsep

WAVSEP 是经典的漏洞靶场之一,包含常见的Web漏洞(SQL/XSS/Path Travseral/…),包含大量漏洞场景甚至假漏洞(检测扫描器误报率),目前漏洞有

- Path Traversal/LFI: 816 test cases, implemented in 816 jsp pages (GET & POST)

- Remote File Inclusion (XSS via RFI): 108 test cases, implemented in 108 jsp pages (GET & POST)

- Reflected XSS: 66 test cases, implemented in 64 jsp pages (GET & POST)

- Error Based SQL Injection: 80 test cases, implemented in 76 jsp pages (GET & POST)

- Blind SQL Injection: 46 test cases, implemented in 44 jsp pages (GET & POST)

- Time Based SQL Injection: 10 test cases, implemented in 10 jsp pages (GET & POST)

- Unvalidated Redirect: 60 test cases, implemented in 60 jsp pages (GET & POST)

- Old, Backup and Unreferenced Files: 184 test cases, implemented in 184 files (GET Only)

- Passive Information Disclosure/Session Vulnerabilities (inspired/imported from ZAP-WAVE): 3 test cases of erroneous information leakage, and 2 cases of improper authentication/information disclosure - implemented in 5 jsp pages

- Experimental Test Cases (inspired/imported from ZAP-WAVE): 9 additional RXSS test cases (anticsrf tokens, secret input vectors, tag signatures, etc), and 2 additional SQLi test cases (INSERT) - implemented in 11 jsp pages (GET & POST)

使用docker安装wavsep:

root in szvphisprd13003 in ~

❯ docker search wavsep

...

owaspvwad/wavsep The Web Application Vulnerability Scanner E… 6

...

root in szvphisprd13003 in ~

❯ docker pull owaspvwad/wavsep

...

root in szvphisprd13003 in ~

❯ docker run -itd -p 8080:8080 owaspvwad/wavsep

完成后访问 http://IP:8080/wavsep/ 即可

漏洞发现

通过手工测试与扫描器来发现靶场中的问题

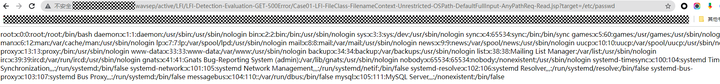

手工测试

以文件包含漏洞为例,访问

http://IP:8080/wavsep/active/LFI/LFI-Detection-Evaluation-GET-500Error/index.jsp

http://IP:8080/wavsep/active/LFI/LFI-Detection-Evaluation-GET-500Error/Case01-LFI-FileClass-FilenameContext-Unrestricted-OSPath-DefaultFullInput-AnyPathReq-Read.jsp?target=/root/apache-tomcat-8.0.27/webapps/wavsep/active/LFI/LFI-Detection-Evaluation-GET-500Error/content.ini

手动修改 target 参数为 /etc/passwd 发现成功读取到 passwd 文件

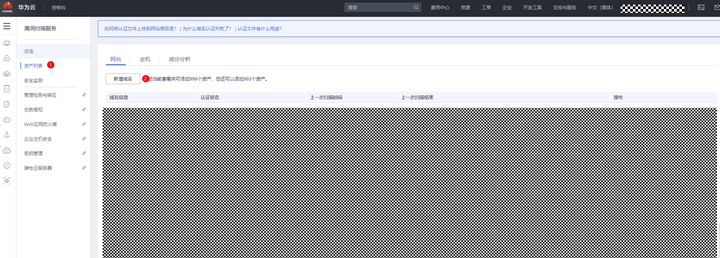

华为云漏洞扫描

1.添加资产,配置域名认证

# 查看wavsep容器id

root in szvphisprd13003 in ~

❯ docker ps

02e9031d5b59 owaspvwad/wavsep "/bin/sh -c 'sh ~/..." 8 months ago Up 6 minutes

0.0.0.0:8080->8080/tcp

# 查看web根目录

root in szvphisprd13003 in ~

❯ docker exec -it 02e9031d5b59 /bin/bash

root@02e9031d5b59:/# cd ~/apache-tomcat-8.0.27/webapps/ROOT/

root@02e9031d5b59:~/apache-tomcat-8.0.27/webapps/ROOT# echo d2NjX2NyeXB0ATQxNDU1MzVGNDM0MjQzOzMzMzAzNTM4MzUzMjM0NDUz

NDMzMzQ0MTM4NDMzMTMwNDI0MjMzNDIzMzQzMzE0MTM0MzAzMzMzNDMzNjM4MzQzOTQ1MzgzNjM4MzMzNjM2NDQ0NTM2MzczMjQyNDEzMjQ0MzMzMDMy

NDYzNDQ2MzU0NjMxMzEzMjM2MzYzOTM3NDUzNTM5NDI0MzM2NDUzNjQxNDEzNjMwMzYzNTMwMzk0NTM1MzAzMjM5NDQzNzQ0NDUzNDQyNDUzMzM1MzQ0

NDs7MzUzMDMwMzAzMDs4Q0NEMkJEOUVFNkIxOTlCQjk4Qjk1QTgzMUJBMEZBNDtDQTRDQjVENUM4RjI1N0ZDOzM3MzgzMzM0MzU2MTM1MzIyRDYyMzUz

NzY1MkQzNDY1MzEzNzJENjI2MzYzMzUyRDM2NjIzNzY1MzczMDY1MzMzNTM2MzAzMDs+d2NjX2NyeXB0ATQxNDU1MzVGNDM0MjQzOzM5MzI0NDMyMzk0

NTM2NDMzMjM3MzA0MjM1NDMzNjM5MzQ0NDQxMzkzMDM4MzU0MTMxMzczNTMxNDI0MzQyMzE0NjMzNDQzNDM0MzIzMzQ0MzkzNTM0MzkzODQzNDYzOTMw

MzEzNDQ2NDU0MzM0Mzk0NTQyMzgzOTQ2MzE0MzQ0OzszNTMwMzAzMDMwOzA4NDNFN0FEQzI3OUI0Q0QzNzA3RTNCN0YyMUM0RUIxO0MwODcyOTY0QjY0

ODk4MEM7MzczODMzMzQzNTYxMzUzMjJENjIzNTM3NjUyRDM0NjUzMTM3MkQ2MjYzNjMzNTJEMzY2MjM3NjUzNzMwNjUzMzM1MzYzMDMwOw+d2NjX2Nye

XB0ATQxNDU1MzVGNDM0MjQzOzM5NDM0NjMxMzQzNDMyNDU0NTM5MzUzODM4NDE0MzM4MzAzNjQ1MzIzNDQ2MzYzNTQzNDYzMzQ1NDEzNjM5MzA7OzM1M

zAzMDMwMzA7MjBGQzg0NThGODVFNUM4NUI5QzBCQzE2MDgxRENGRjk7N0QyNjgyMTMwN0U2M0JDODszNzM4MzMzNDM1NjEzNTMyMkQ2MjM1Mzc2NTJEM

zQ2NTMxMzcyRDYyNjM2MzM1MkQzNjYyMzc2NTM3MzA2NTMzMzUzNjMwMzA7+IP:8080 > hwwebscan_verify.html

访问 http://IP:8080/hwwebscan_verify.html 确认认证文件能被访问,完成域名认证

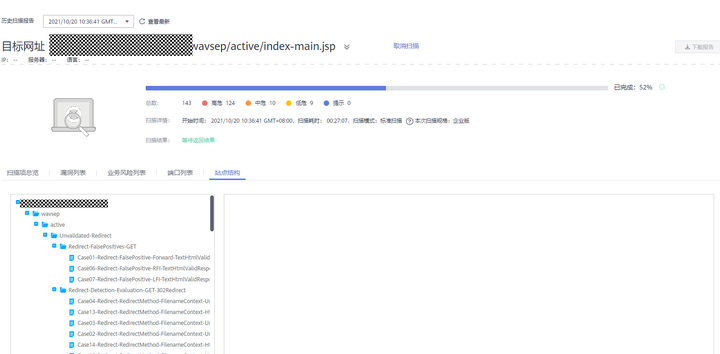

2. 开始扫描,在扫描信息配置处更改目标网址为 http://IP:8080/wavsep/active/index-main.jsp

目标网址不应填写 http://IP:8080/wavsep/ 由于此页面无任何 <a>等网页连接 爬虫无法爬取到新的页面 将扫描不到任何信息

3. 等待扫描结束 查看漏洞信息

Reference

掌握渗透测试,从Web漏洞靶场搭建开始的更多相关文章

- 使用C#winform编写渗透测试工具--Web指纹识别

使用C#winform编写渗透测试工具--web指纹识别 本篇文章主要介绍使用C#winform编写渗透测试工具--Web指纹识别.在渗透测试中,web指纹识别是信息收集关键的一步,通常是使用各种工具 ...

- Web渗透测试(xss漏洞)

Xss介绍—— XSS (cross-site script) 跨站脚本自1996年诞生以来,一直被OWASP(open web application security project) 评为十大安 ...

- 2019-9-11:渗透测试,基础学习,ubuntu搭建LAMP

一,apache web服务器安装 1,sudo apt-get install apache2 2,systemctl status apache2,检查apache2是否开启 #开启.关闭和重启a ...

- 渗透测试思路 | Linux下自动化搭建FakeAP,劫持用户在Portal认证下的所有流量

如何在linux下搭建一个fakeap,使得portal认证下的用户无法发现连接你的假AP,并且能够正常上网.先说一下portal认证.无线WIFI认证方式主要有wpa2 和 open两种,而port ...

- 2019-9-20:渗透测试,基础学习,phpstudy搭建Wordpress,Burpsuite抓取WorePress cms的post包

一.搭建WordPress的cms网站管理系统 1,下载Wordpress cms源码,下载地址:https://wordpress.org/download/ 2,将源码解压到phpstudy目录下 ...

- 【渗透测试】ZipperDown 漏洞分析

0x01 漏洞危害 1. 在使用 HTTP 下载 zip 包并使用有问题的第三方库 unzip 时,攻击者通过劫持 HTTP 流量,可以导致 APP 下载一个恶意的 zip 包,在解压 zip 包时可 ...

- Metasploitable渗透测试实战——Windows漏洞 MS08-067复现

Ms08-067 攻防环境: 攻击机:kali ip:198.168.12.212 靶机:Window XP 未打过ms08-067补丁 ip:198.168.12.209

- 2019-9-18:渗透测试,基础学习,ubuntu搭建LNMP,phpmyadmin

1,安装nginx:sudo apt-get install nginx 2,安装完成,输入,service nginx start开启服务,输入:netstat -ntulp |grep 80,确定 ...

- 推荐一个Web漏洞靶场

https://github.com/zhuifengshaonianhanlu/pikachu 暂时先空着 安装好是这样的 博主先去玩了,回来再写博客,2333

- web渗透漏洞靶场收集

最近将自己遇到过或者知道的web靶场链接奉上 0X01 DVWA 推荐新手首选靶场,配置简单,需下载phpstudy和靶场文件包,简单部署之后即可访问. 包含了常见的web漏洞(php的),每个漏洞分 ...

随机推荐

- 将.View.dll文件反编译出来的*Views*.cs文件转换成.cshtml

先使用反编译工具将.View.dll文件反编译放入文件夹,然后将文件夹整体复制进\src\viewcs2cshtml\viewcs2cshtml\bin\Debug\net6.0\viewcs 复制完 ...

- PostgreSQL 序列(Sequence)

基本操作 --新增序列 CREATE SEQUENCE xxx_id_seq INCREMENT 1 -- 一次加多少 MINVALUE 1 -- 最小值 START 1 --从多少开始 CACHE ...

- Linux MIPI 摄像头驱动框架编写(RN6752解码芯片)

一.概述 在编写 MIPI 摄像头驱动之前,需要先了解 Media 子系统的链路关系,这里我就不介绍了,需要的看我之前的笔记:Linux Media 子系统链路分析. 理解 Media 子系统链路关系 ...

- PIR传感器选型及其使用介绍

(一)PIR简介 PIR传感器(Passive Infrared Sensor),即被动式红外传感器.它因为功耗低,价格低廉,使用简单从而被大量使用在门铃.猫眼.感应开关.小夜灯.安防等消费类产品上. ...

- MySQL运行在docker容器中会损失多少性能

前言 自从使用docker以来,就经常听说MySQL数据库最好别运行在容器中,性能会损失很多.一些之前没使用过容器的同事,对数据库运行在容器中也是忌讳莫深,甚至只要数据库跑在容器中出现性能问题时,首先 ...

- 【Android】【外包杯】后台管理系统 | 进度day01

外包杯官方提示:平台不要太大,只是一些小东西包括支付宝和微信小程序打开,无需安装口香糖,餐巾纸有一块屏幕,不需要很大,只需要满足顾客可以看到传播的内容打开橱窗不要有锋利边角,不要求一体,提高场景利用率 ...

- [ARC105E] Keep Graph Disconnected

题目链接 好题. 如果 \(1\) 和 \(n\) 一直联通,开始即结束. 如果 \(n\mod 4=1\),那么 \(\frac 12x(x+1)+\frac12(n-x)(n-x+1)\) 为偶数 ...

- C# 常量 结构体 委托

常量 const double PI = 3.1415926; 常量名命名一般使用大写字母 枚举类型 开发一个游戏,游戏角色有法师(Mage).射手(Archer).刺客(Assassin).坦克(T ...

- SpringBoot整合Swagger2一直弹窗的坑

问题现象: 我的Swagger配置信息文件如下 package com.qbb.qmall.service.config; import com.google.common.base.Predicat ...

- 华企盾DSC防泄密:有一个文件申请解密失败,提示拒绝访问(密钥不对)

解决方法:将文件拖到加密进程中提示密钥不对,找到原来的数据库还原解密