一些CTF题目--20/9/3

1.

看源码

POST方法。Extract覆盖。 直接url ?参数不行,因为POST参数不在URL上,GET参数才在

Burpsuite抓包,改成 pass=1&thepassword_123=1,这样就相等了

2.

题目大概:

$u=$_GET[‘$user’]

$f=$_GET[‘$variable’]

If(isset($u)&&File_get_content($u,’r’)===”im admin”){

If(preg_match(‘/flag/’))

Error

Else

Eval(“var_dump($$f);”)

}

主要是两个地方:===的判断和绕过preg_match(‘/flag/’)

Burpsuite 右键change request method 为post

然后url …/?user=php://input&variable=globals

下方输入 im admin

3.

<h1><center>If you want to login, please let me get username and password.</center></h1>

<!-- mysql_query("set names utf8");

function check_username($str){

if(preg_match("/^admin$/i",$str)){

return 1;

}

for($i=195;$i<240;$i++){

if(preg_match("/".chr($i)."/i",$str)){

return 1;

}

}

return 0;

}

function check_password($str){

if(preg_match("/admins/i",$str)){

return 1;

}

return 0;

}

$sql="select * from user where username='$username' and password='$password'"; a/a-->

题目提示了,用户名admin,password admins。以及可以用username a,password a先试试。

只需要绕过检测。

检测:admin和admins

绕过admin检测:Username=admin%c2。 除了检测admin还检测195-39的ascii字符,而%c2在194的范围内。

绕过password检测: Mysql 默认字符latin1,。页面显示是utf-8。用字符转换的漏洞代替password的a:password=%c3%83dmins

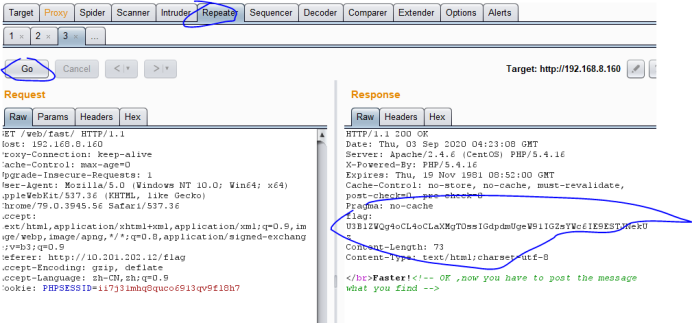

5.

先抓包试试

发到repeater,go。发现reponse有flag。但是这个flag每次变化。Base64解码两次每次是不同的一串数字。

再看题目提示,应该是把这个flag当做message post出去

速度很快,每次flag不一样,所以用代码(脚本/或者手速特别快)。得到最后的flag。

#coding:utf-8

import requests

import base64

url='http://192.168.8.160/web/fast/'

s=requests.Session()

header=s.get(url).headers

print(header)

flag = base64.b64decode(base64.b64decode(header['flag']).decode().split(':')[1]).decode() #对其进行base64两次解密

data={'message':flag}

print(s.post(url=url,data=data).content.decode())

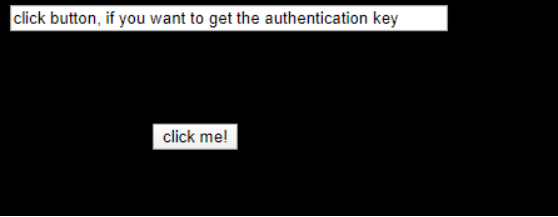

6.

鼠标点不到。检查。

虽然点不到,但是看代码知道点到会跳到 /?key=700的url。

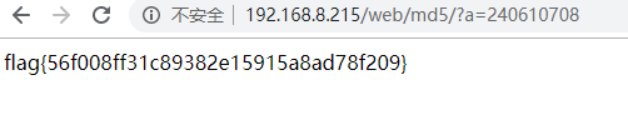

8

QNKCDZO md5 编码为0exxxx

PHP对所有0e开头(16进制)字符串认为相等

在构造一个0e开头的即可

一些CTF题目--20/9/3的更多相关文章

- Python简单的CTF题目hash碰撞小脚本

Python简单的CTF题目hash碰撞小脚本 import hashlib for num in range(10000,9999999999): res = hashlib.sha1(str(nu ...

- ctf题目writeup(9)

继续刷题,找到一个 什么 蓝鲸安全的ctf平台 地址:http://whalectf.xin/challenges (话说这些ctf平台长得好像) 1. 放到converter试一下: 在用十六进制转 ...

- NYOJ题目20吝啬的国度

-----------------------------------------n-1条边的无向连通图是一棵树,又因为树上两点之间的路径是唯一的,所以解是唯一的.(注意并不一定是二叉树,所以最好采用 ...

- ctf题目writeup(8)

2019.2.11 南京邮电的ctf平台: 地址http://ctf.nuptzj.cn/challenges# 他们好像搭新的平台了...我注册弄了好半天... 1. 签到题,打开网址: 查看一下页 ...

- ctf题目writeup(7)

2019.2.10 过年休息归来,继续做题. bugku的web题,地址:https://ctf.bugku.com/challenges 1. http://123.206.87.240:8002/ ...

- ctf题目writeup(6)

2019.2.2 依旧是bugku上面的题目,地址:https://ctf.bugku.com/challenges 1. 解压后是60多个out.zip,都是真加密,里面都是1kb的data.txt ...

- ctf题目writeup(5)

2019.2.1 今天继续bugku的隐写杂项题:题目链接:https://ctf.bugku.com/challenges 1. 这道题下载后用wireshark打开...看了好久也没看出个所以然, ...

- ctf题目writeup(4)

2019.1.31 题目:这次都是web的了...(自己只略接触隐写杂项web这些简单的东西...) 题目地址:https://www.ichunqiu.com/battalion 1. 打开链接: ...

- ctf题目writeup(2)

2019.1.29 题目地址: https://www.ichunqiu.com/battalion 1. 点开链接: include "flag.php";$a = @$_REQ ...

随机推荐

- Python批量 png转ico

Python 批量 png 转 ico 一.前言: 首先说一下ico文件的作用:ico是windows的图标文件格式,可以用于浏览器首段图标显示,也可以用于Windows软件.我的话一般用来美化文件夹 ...

- PeleeNet:精修版DenseNet,速度猛增至240FPS | NeurIPS 2018

PeleeNet是DenseNet的一个变体,没有使用流行的深度可分离卷积,PeleeNet和Pelee仅通过结构上的优化取得了很不错的性能和速度,读完论文可以学到很多网络设计的小窍门. 来源:晓 ...

- ECC 6 debuging中create points

2013-12-07 今天无意中,发现,在ECC6中debug的时候,创建动态断点,对于command中的delete from语句居然无效,唉 虽然设置了DELETE 和DELETE FROM两个动 ...

- Java安全之ysoserial-JRMP模块分析(一)

Java安全之ysoserial-JRMP模块分析(一) 首发安全客:Java安全之ysoserial-JRMP模块分析(一) 0x00 前言 在分析到Weblogic后面的一些绕过方式的时候,分析到 ...

- your service shouldn’t know anything about HTTP headers, or gRPC error codes 干净架构 服务不应知道 HTTP头、gRPC错误码 服务仅知道服务相关的

Go kit - Frequently asked questions https://gokit.io/faq/ Services - What is a Go kit service? Servi ...

- ETL调优的一些分享(下)(转载)

如在上篇文章<ETL调优的一些分享(上)>中已介绍的,ETL是构建数据仓库的必经一环,它的执行性能对于数据仓库构建性能有重要意义,因此对它进行有效的调优将十分重要.ETL业务的调优可以从若 ...

- Service Mesh 在百度网盘数万后端的落地实践

https://www.infoq.cn/article/vpa6aypkizuqiijzflih

- 四. Ribbon负载均衡服务调用

1. 概述 1.1 Ribbon是什么 SpringCloud Ribbon是基于Netflix Ribbon实现的一套客户端,是负载均衡的工具. Ribbon是Netflix发布的开源项目,主要功能 ...

- loj10014数列分段二

10014. 「一本通 1.2 练习 1」数列分段 II 题目描述 对于给定的一个长度为 n 的正整数数列 A ,现要将其分成 m 段,并要求每段连续,且每段和的最大值最小. 例如,将数列 4,2,4 ...

- loj10001种树

好久不写博客了,发现不好找做过和题!还得接着写啊! ------------------------------------------------------------------ 题目描述 某条 ...