URL重定向漏洞,python打造URL重定向漏洞检测脚本

前言:

今天学习了重定向漏洞,这个漏洞比较好理解

漏洞名:URL重定向漏洞

威胁:低

漏洞的来源:开发者对head头做好对应的过滤和限制

例子:

有漏洞的网站:http://a.com/x.php?url=http://a.com/login.php

这时我们通过写个url后面的链接让其跳转到指定的页面。例:http;//a.com/x.php?url=http://www.baidu.com

可搭配使用的漏洞:

CSRF 当一个网站存在CSRF漏洞的时候,而你知道了创建后台管理员的链接。修改链接,运用URL重定向漏洞。在进行短链生成

储存型XSS 当一个网站存在储存型XSS漏洞的时候,你插入了一个盗取cookie的js。配合URL重定向漏洞,让受害者直接跳转到该页面

正文:

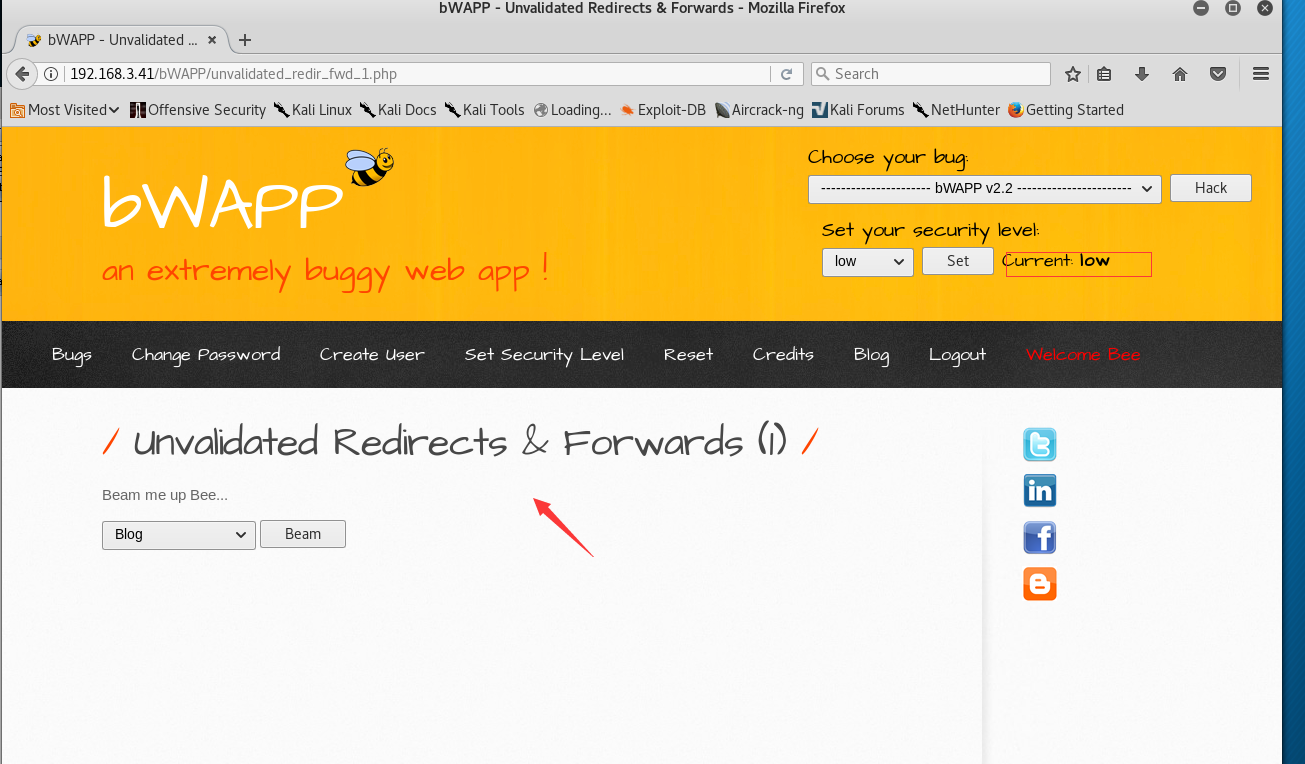

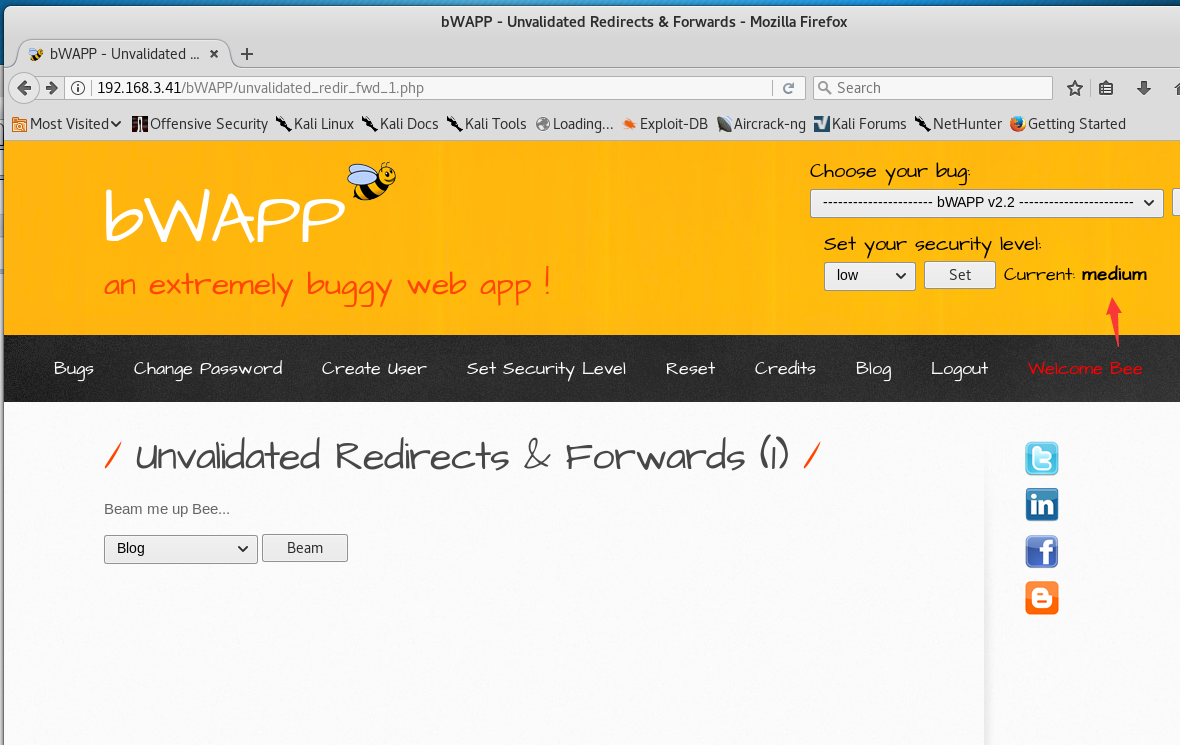

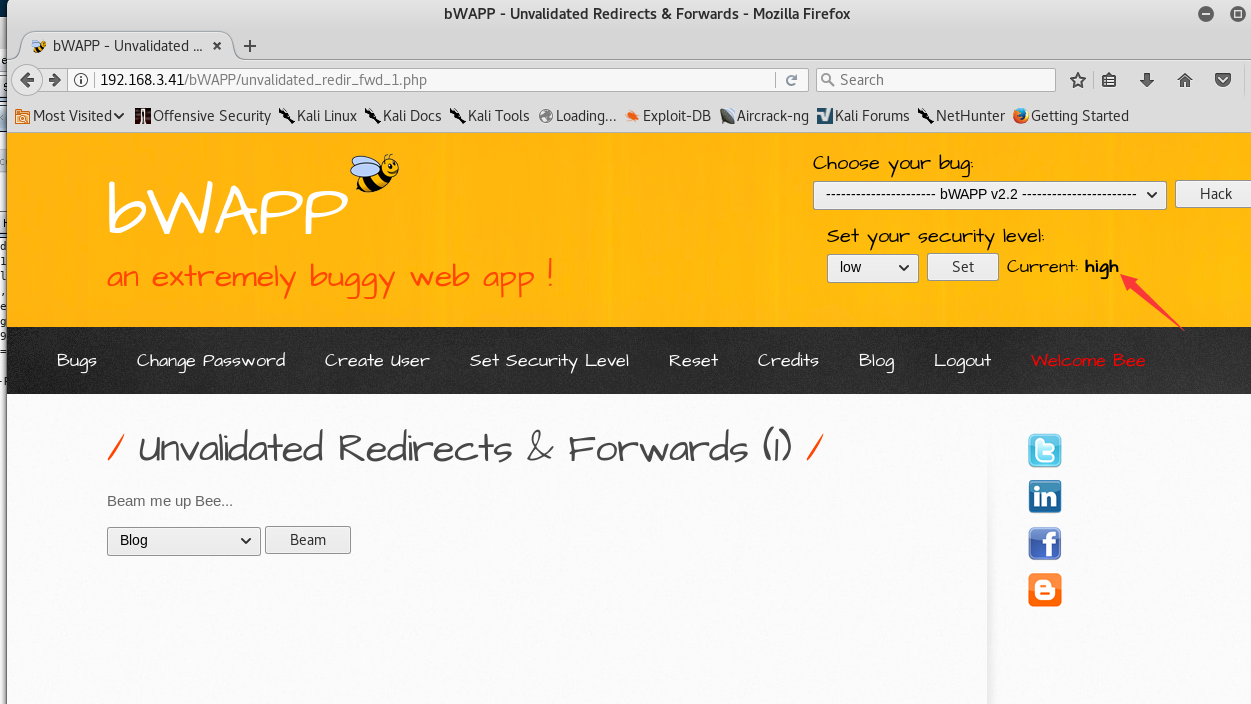

这里我们使用BWAPP这个漏洞网站来进行URL重定向测试。

http://192.168.3.41/bWAPP/unvalidated_redir_fwd_1.php

未过滤的重定向与转发

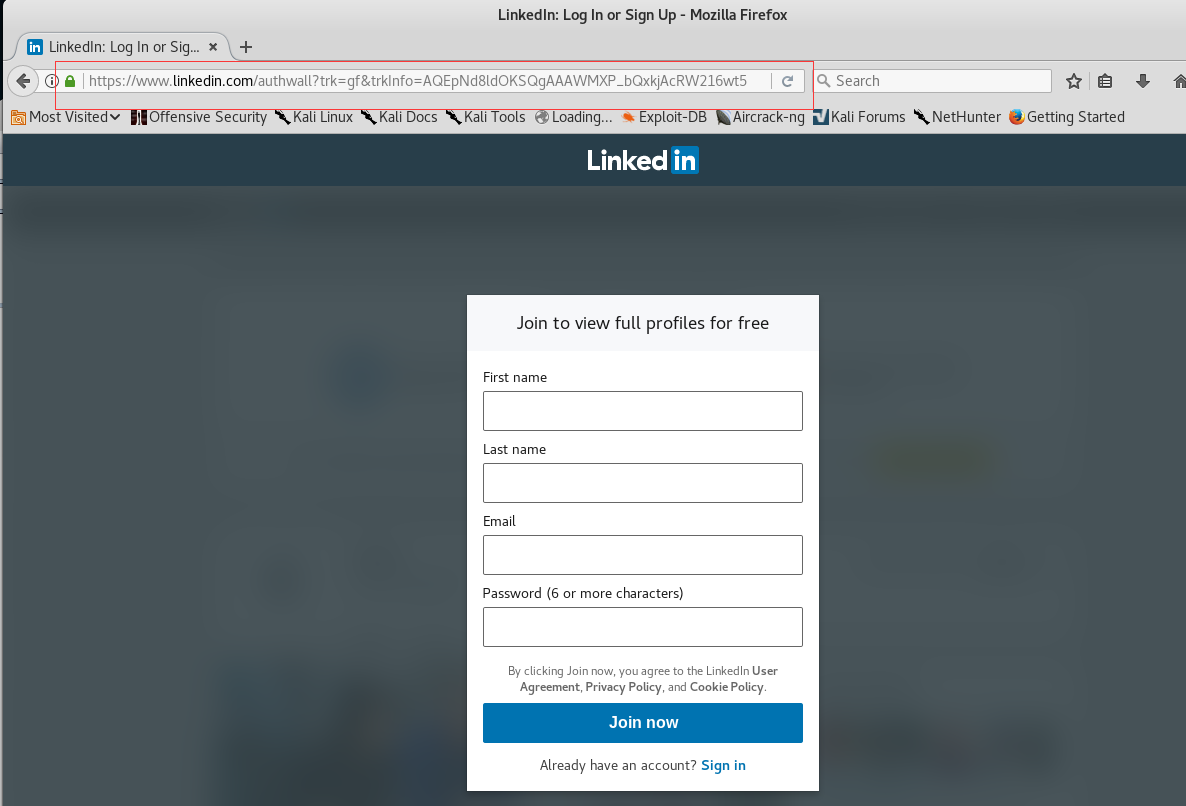

点击Beam按钮跳转到

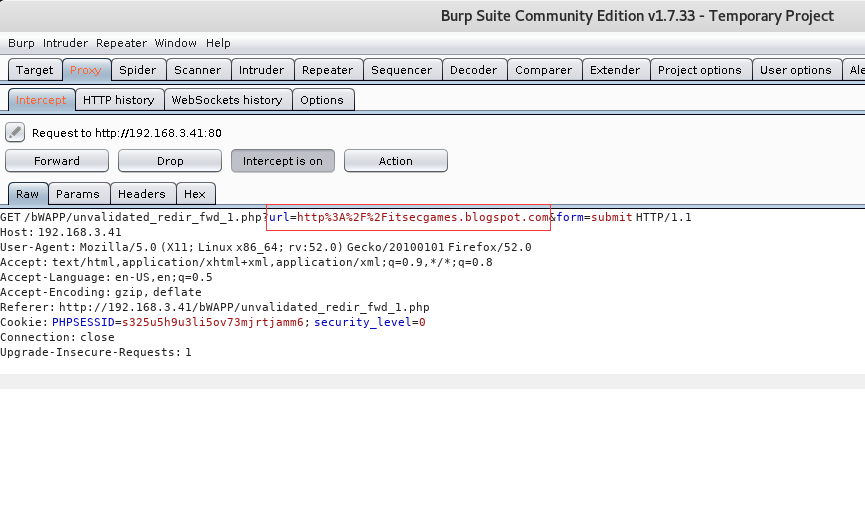

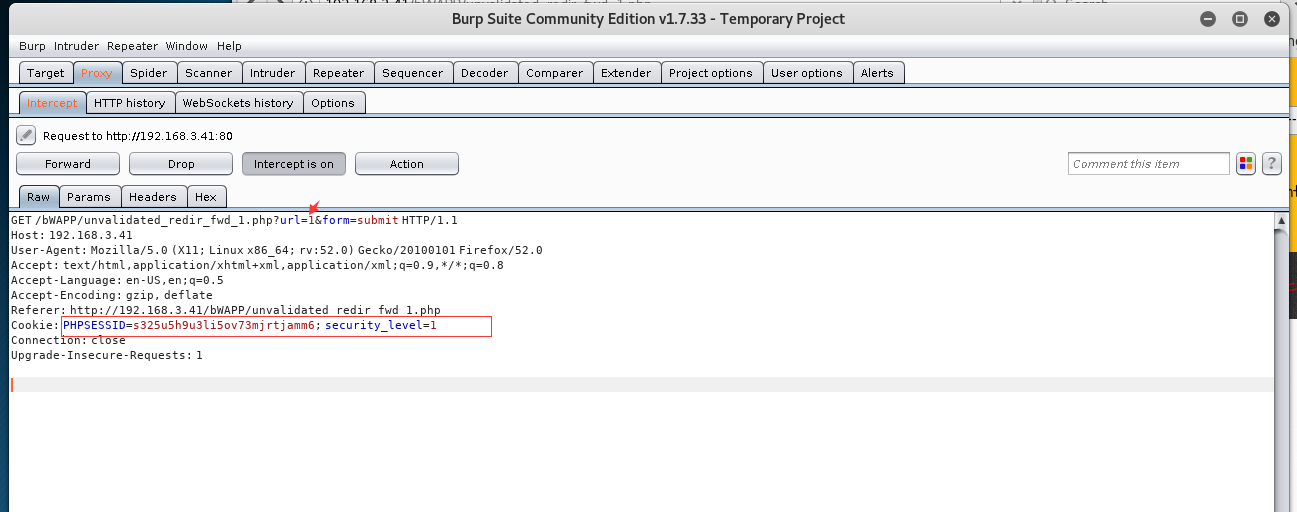

打开Burpsuite抓包一看

发现参数是这样的url=xxxx&form=submit

发送到repeater

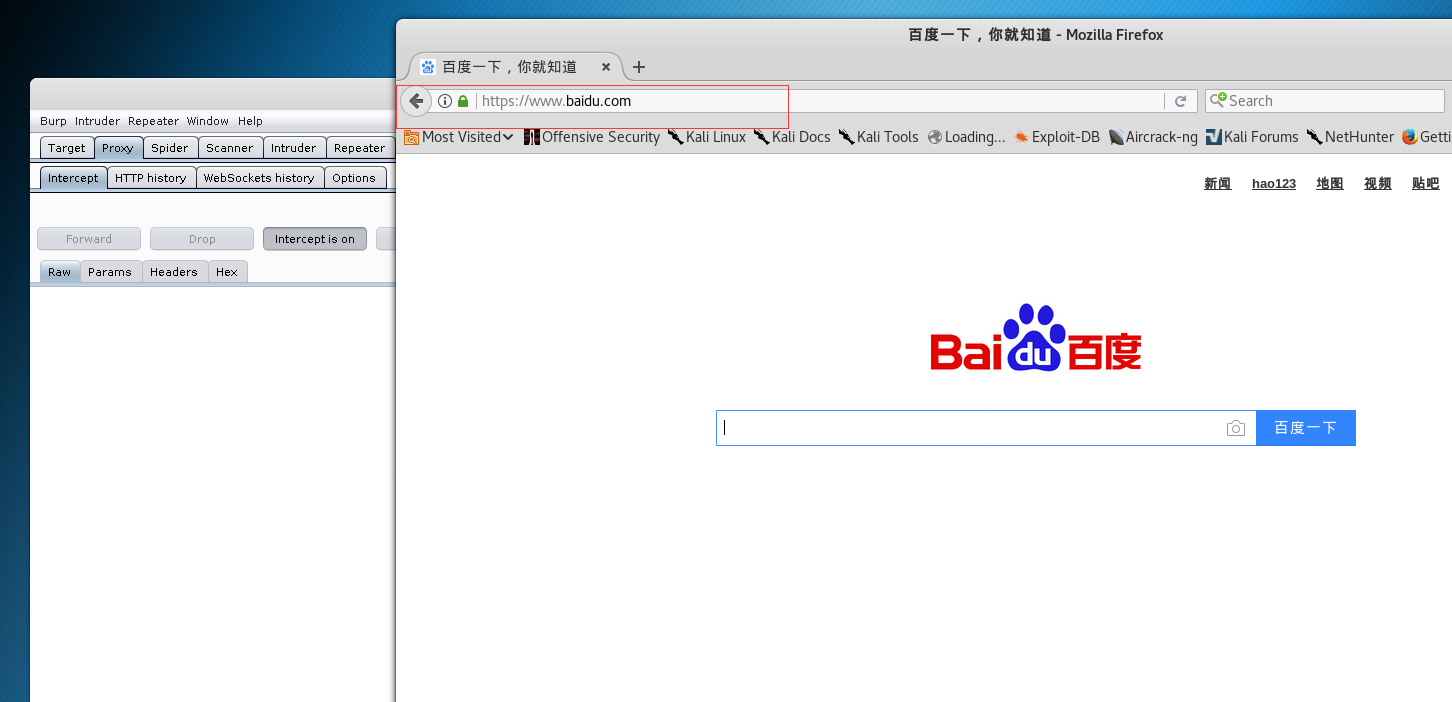

修改url=http://www.baidu.com

产生302跳转。跳转页面为http://www.baidu.com

回到刚刚的位置放包一看,跳转

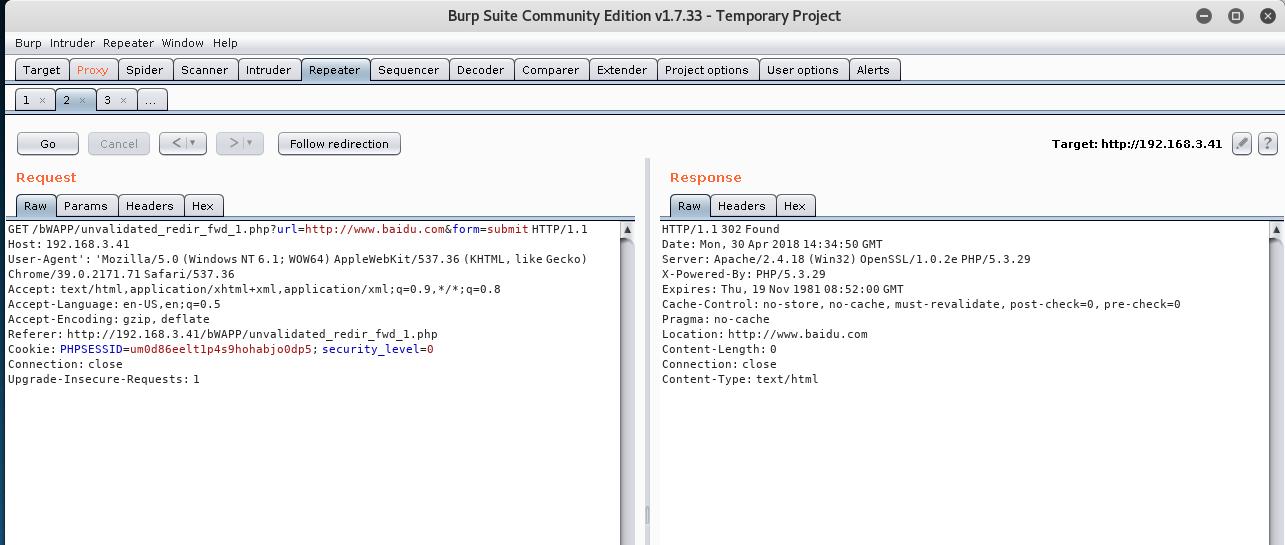

中级尝试

一样抓包

直接进行改链,发现跳回到登录页面。仔细对比发现,中级防御通过cookie的设置来判断

将其改为0在改其url后面的参数,直接跳转

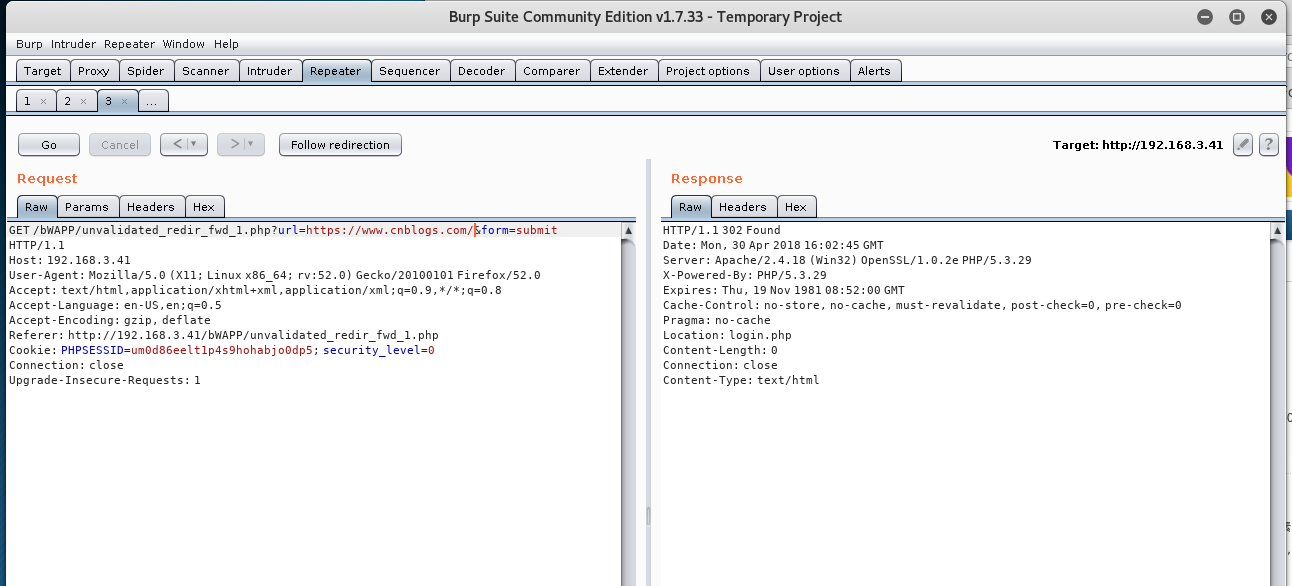

高级尝试

高级和中级防御没区别。只是将cookie后面的值改为2。直接改0,将其链接设置跳转成博客园的链接

博客园这里要经过两次跳转

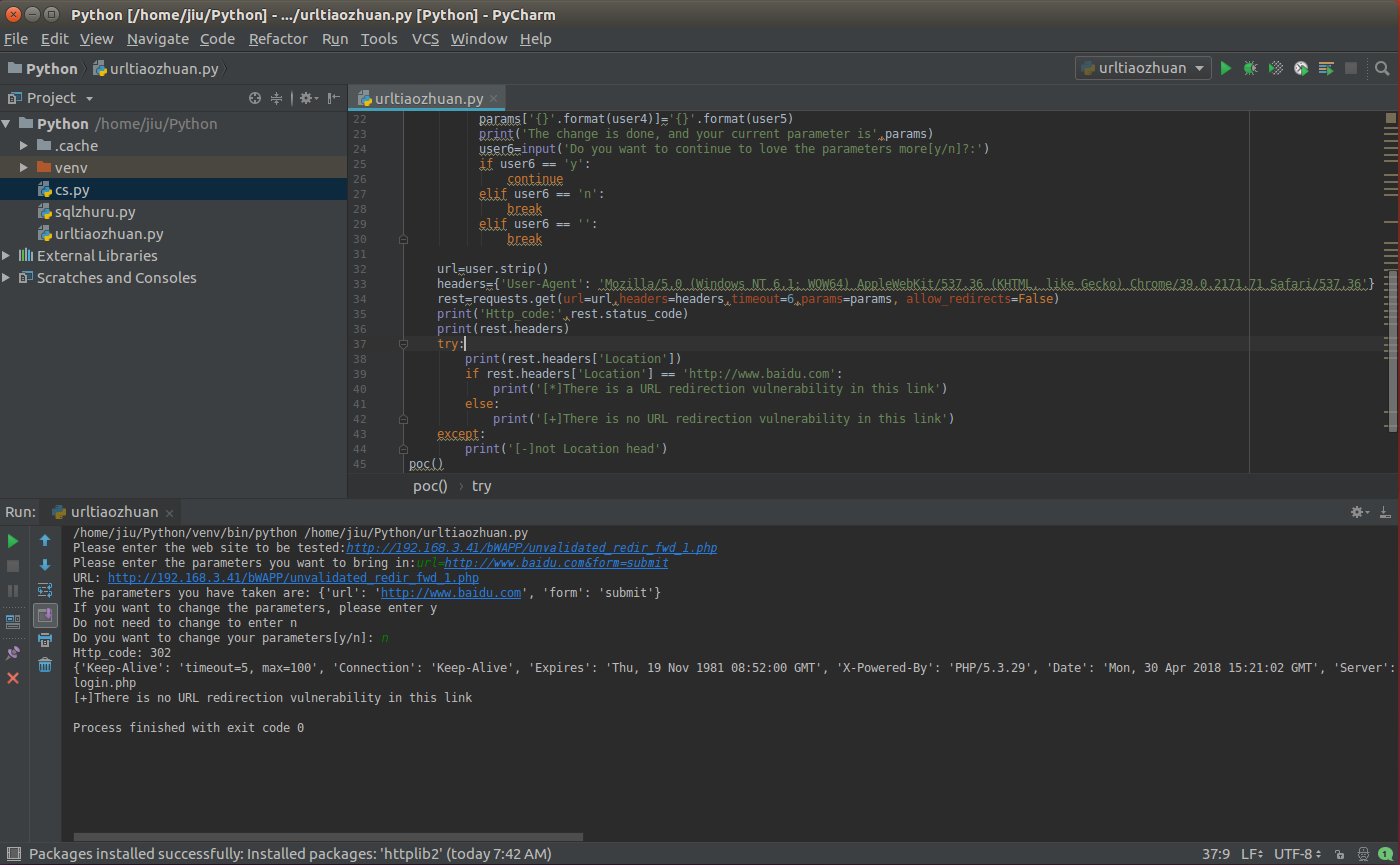

验证URl重定向的漏洞脚的本代码:

import requests,time

def poc():

user=input('Please enter the web site to be tested:')

user2=input('Please enter the parameters you want to bring in:')

values=user2.strip().split('?')[-1]

params={}

for line in values.split('&'):

key,value=line.split('=',1)

params[key]=value

print('URL:',user)

print('The parameters you have taken are:',params)

time.sleep(0.2)

print('If you want to change the parameters, please enter y')

print('Do not need to change to enter n')

user3=input('Do you want to change your parameters[y/n]:')

if user3 == 'y':

while True:

print('Please enter the name of the parameter you want to change{name: value}')

print(params)

user4=input('Please fill in the name:')

user5=input('Please enter the value you want to change:')

params['{}'.format(user4)]='{}'.format(user5)

print('The change is done, and your current parameter is',params)

user6=input('Do you want to continue to love the parameters more[y/n]?:')

if user6 == 'y':

continue

elif user6 == 'n':

break

elif user6 == '':

break url=user.strip()

headers={'User-Agent': 'Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/39.0.2171.71 Safari/537.36'}

rest=requests.get(url=url,headers=headers,timeout=6,params=params, allow_redirects=False)

print('Http_code:',rest.status_code)

print(rest.headers)

try:

print(rest.headers['Location'])

if rest.headers['Location'] == 'http://www.baidu.com':

print('[*]There is a URL redirection vulnerability in this link')

else:

print('[+]There is no URL redirection vulnerability in this link')

except:

print('[-]not Location head')

poc()

运行结果如下:

总结:

虽然漏洞威胁不高但还是要防御。防御方法有以下几种:

可利用state参数进行防跨站攻击,验证302跳转回来带code参数的这个请求是否是攻击者伪造的,防止攻击者伪造请求。

对于外链攻击,可在支持HTML5浏览器的环境下给所有外部链接加上rel=noreferrer属性;对于老版本IE的处理方案是利用一个HTTPS进行跳转达到抹去referer的效果

PHP获取retferer判断来路防止非法访问:http://www.90tec.com/iwork/20.html

第二种我不喜欢,其他都还好

URL重定向漏洞,python打造URL重定向漏洞检测脚本的更多相关文章

- python打造文件包含漏洞检测工具

0x00前言: 做Hack the box的题.感觉那个平台得开个VIp 不然得凉.一天只能重置一次...mmp 做的那题毒药是文件包含漏洞的题,涉及到了某个工具 看的不错就开发了一个. 0x01代码 ...

- python MySQL-Slave从服务器状态检测脚本

#!/bin/bash mysql -e "show slave status\G" > mysql_status.txt array=($(egrep 'Slave_IO_ ...

- 目标URL存在跨站漏洞和目标URL存在http host头攻击漏洞处理方案

若需要学习技术文档共享(请关注群公告的内容)/讨论问题 请入QQ群:668345923 :若无法入群,请在您浏览文章下方留言,至于答复,这个看情况了 目录 HTTP协议详解 引言 一.HTTP协议详解 ...

- Java 获取网络重定向文件的真实URL

其实Java 使用HttpURLConnection下载的的时候,会自动下载重定向后的文件,但是我们无法获知目标文件的真实文件名,文件类型,用下面的方法可以得到真实的URL,下面是一个YOUKU视频的 ...

- 点击劫持漏洞之理解 python打造一个挖掘点击劫持漏洞的脚本

前言: 放假了,上个星期刚刚学习完点击劫持漏洞.没来的及写笔记,今天放学总结了一下 并写了一个检测点击劫持的脚本.点击劫持脚本说一下哈.= =原本是打算把网站源码 中的js也爬出来将一些防御的代码匹配 ...

- 微博获取原图时重定向到图片的url

微博获取原图时重定向到图片的url,所以获取的是乱码 jsoup默认是执行重定向的. //根据Url获取页面对应的Document public static Document getDoc1(Str ...

- python打造漏洞数据导出工具

功能 [x] 支持导出的数据:IP地址.漏洞名称.风险等级.整改建议.漏洞描述.漏洞CVE编号.漏洞对应端口.漏洞对应协议.漏洞对应服务等. [x] 导出不同端口的同一个漏洞,也就是一个端口对应一个漏 ...

- python接口自动化-重定向(Location)

一.重定向 1.重定向(redirect)就是通过各种方法将各种网络请求重新定个方向转到其它位置,从地址A跳转到地址B了. 2.重定向状态码: --301 redirect: 301 代表永久性转移( ...

- 【PyHacker编写指南】打造URL批量采集器

这节课是巡安似海PyHacker编写指南的<打造URL批量采集器> 喜欢用Python写脚本的小伙伴可以跟着一起写一写呀. 编写环境:Python2.x 00x1: 需要用到的模块如下: ...

随机推荐

- 深入浅出Lua虚拟机

欢迎大家前往腾讯云+社区,获取更多腾讯海量技术实践干货哦~ 作者:郑小辉 | 腾讯 游戏客户端开发高级工程师 写在前面:本文所有的文字都是我手工一个一个敲的,以及本文后面分享的Demo代码都是我一行一 ...

- FreeMarker的用法

freemark就是一个对静态页面上的标签进行动态解析.填充数据的一个框架. 语法(转:http://zhuyuehua.iteye.com/blog/1975251): 1. freemarker ...

- qt中文乱码

刚开始学习qt,经常会遇到中文输出乱码,在网上找了解决办法有下面这个两个办法QTextCodec::setCodecForCStrings(QTextCodec::codecForName(" ...

- POJ-3026 Borg Maze---BFS预处理+最小生成树

题目链接: https://vjudge.net/problem/POJ-3026 题目大意: 在一个y行 x列的迷宫中,有可行走的通路空格' ',不可行走的墙'#',还有两种英文字母A和S,现在从S ...

- chm 转 txt

CHM格式转TXT,如果在Windows下可使用命令行实现,为叙述方便,以笔者机器为例,在 E:\11 文件夹下有 123.chm 这个文件,按如下操作将这个 CHM 转成 TXT 文件. 第一步: ...

- [学习笔记]15个QA让你快速入门51单片机开发

一.C语言相关 Q1:sbit与sfr代表是什么?有什么作用? Q2:#define OSC_FREQ 22118400L这句宏命令里的“L”是什么意思? Q3:我粘贴了别人的代码,怎么发现没有un ...

- 以 Angular 的姿势打开 Font-Awesome

环境 Angular: v5.2.9 Font-Awesome: v5.0.10 angular-fontawesome: v0.1.0-9 无须再用传统的 Web Font 方式 以前习惯于 Fon ...

- 用js来实现那些数据结构09(集合01-集合的实现)

说到集合,第一个想到的就是中学学到的那个数学概念:集合.在我们开始集合相关的js实现前,我们有必要来了解一下什么是集合以及集合的数学概念. 好吧,我们一起来复习一下早就被我们遗忘的集合. 集合是由一组 ...

- 在windows下使用cmd命令全速下载百度云文件

在windows下使用cmd命令全速下载百度云文件 需要的工具BaiduPCS-GO(链接:https://pan.baidu.com/s/19Sn8gmNi_GZHJwUPu79DPg 密码:gqi ...

- Event 发布与订阅(一)

前言 主要讲的是发布与订阅在Event中的一个简单实现用来加深理解. C #中的事件(Event)的理解: 事件具有以下属性:(From Events) 发行者确定何时引发事件:订户确定对事件作出何种 ...