Android shell 下 busybox,clear,tcpdump、、众多命令的移植

http://my.oschina.net/mopidick/blog/167372

作为一名Android开发者,经常需要进入Android 的shell终端运行一些命令。但是我们发现Android终端下的内置命令不仅少的可怜,如基本的清屏命令(clear)都没有,而且十分难用,如 ls 命令的显示简直奇丑无比!!

这篇文章主要专注于解决上面两个问题,或许有的牛人会告诉你,直接在Android手机上装一个busybox,然后一切都搞定了。不过除了这个方法还有别的方法没,这篇文章会让你感受到新的认识!!

这里我主要提供一下7个命令的移植:

|

1

2

|

ubuntu@ubuntu:~/wxg-pku-android-project/android-shell-command-tools$ lsclear ls procrank screenshot strace su tcpdump busybox |

其中 screenshot 是Android 截屏的命令, su 是获取Android root权限的命令,至于别的命令,读者可以自己百度,不一一介绍

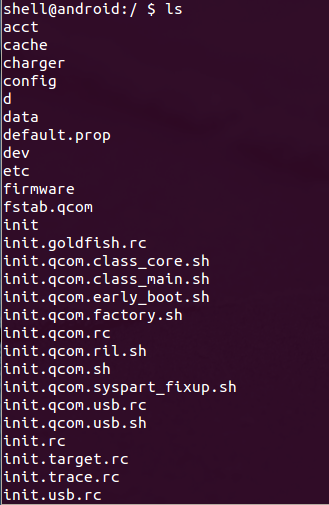

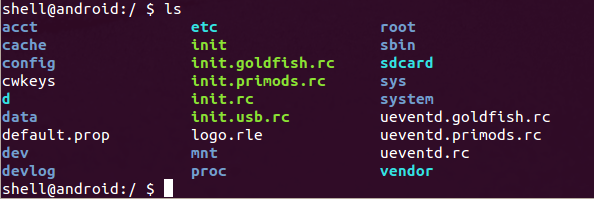

首先贴图看看效果:

上面这张图是原始命令 ls 的显示图,下面这张是移植以后的 ls 的效果图

是不是很爽,很熟悉的感觉!!

下面开始移植,准备工作

1、需要root权限的手机一部

2、需要基本的linux shell 知识

3、linux系统的pc(在windows下有替代品或许也可以,如虚拟机,或者Cygwin)

我们以移植 ls 命令为例,剩下的命令移植方法跟下面的一样,请读者自己完成!

步骤

1、下载所有工具

这里的工具包括上面需要移植的各种命令,还有获取手机root权限的工具:

|

1

2

3

4

5

6

7

8

9

10

11

12

|

ubuntu@ubuntu:~$ mkdir tmpubuntu@ubuntu:~$ cd tmp/ubuntu@ubuntu:~/tmp$ git clone https://code.google.com/p/wxg-pku-android-project/Cloning into 'wxg-pku-android-project'...remote: Counting objects: 22, done.Unpacking objects: 100% (22/22), done.ubuntu@ubuntu:~/tmp$ cd wxg-pku-android-project/ubuntu@ubuntu:~/tmp/wxg-pku-android-project$ lsandroid-shell-command-tools SuperOneClickv2.3.3 testubuntu@ubuntu:~/tmp/wxg-pku-android-project$ cd android-shell-command-tools/ubuntu@ubuntu:~/tmp/wxg-pku-android-project/android-shell-command-tools$ lsclear ls procrank screenshot strace su tcpdump |

可以在android-shell-command-tools文件夹下看到这几个命令,这就是我们需要移植到手机的命令。

2、获取手机的root权限(已获取的就不需要这一步)

在下载的文件中,有一个 SuperOneClickv2.3.3 文件夹,解压文件夹下的工具,可以看到里面有一个 SuperOneClick.exe 文件,在window下双击安装,最后用这个工具root 你的手机,这个非常easy,我就不多说了。

当你的手机获取到root权限的时候, su 命令就植入到你的手机里了

你可以运行以下命令确认一下:

|

1

2

3

4

5

6

7

8

9

10

11

12

|

ubuntu@ubuntu:~/tmp/wxg-pku-android-project/android-shell-command-tools$ adb shellshell@android:/ $ cd datashell@android:/data $ lsls: can't open '.': Permission denied1|shell@android:/data $ sushell@android:/data # lsanr dalvik-cache drm property tombstonesapp data htcfs radio userapp-private data.sys.dex local resource-cacheaudio data.sys.zip lost+found securebackup dontpanic misc systemshell@android:/data # |

可以看到,普通用户查看data下的内容会出错:Permission denied ,当用su切换到root的时候,就可以查看了

3、移植 ls 命令

|

1

2

3

4

5

6

|

ubuntu@ubuntu:~/tmp/wxg-pku-android-project/android-shell-command-tools$ lsclear ls procrank screenshot strace su tcpdumpubuntu@ubuntu:~/tmp/wxg-pku-android-project/android-shell-command-tools$ adb push ./ls /sdcard/1865 KB/s (849476 bytes in 0.444s)ubuntu@ubuntu:~/tmp/wxg-pku-android-project/android-shell-command-tools$ adb shellshell@android:/ $ cd /sdcard |

|

1

2

|

shell@android:/sdcard $ sushell@android:/mnt/sdcard # chmod 777 ./ls |

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

|

shell@android:/sdcard # cp ./ls /data/local/shell@android:/sdcard # cd /data/local/ shell@android:/data/local # lsls strace tcpdump tmp toolboxshell@android:/data/local # ./lsls strace tcpdump tmp toolboxshell@android:/data/local # ./ls /sdcardAmap Tencent log sogouAndroid TestTrace.trace ls stericson-lsBaiduMapSdk UCDownloads make straceDCIM Vlog.xml mapbar suDownload YJFDownloads mitc talk_log.txtFetionConnect batterywatcher.apk moji tcpdump.pcapKuwoMusic busybox msf tigermapLOST.DIR capture.pcap p2pcache toolbox-stericsonMy Documents clear powerword trepnPicStore downloads procrank video.logQCDownload gmon.out qqsecure videoEngine.logQQSecureDownload jingdong scriptlog.txt wandoujiaQianyu kingsoft sina wukongbeng.apkRenren libs sod.log wxg |

说明:首先,我们将 ls 命令由 pc 上传 到手机的 /sdcard 目录下,然后却换到root用户,用chmod 给 ls 添加执行权限,然后将sdcard目录下的 ls 拷贝到 /data/local/目录下,执行我们自己的 ls 命令查看当前目录以及 /sdcard目录下的内容,发现我们自己的 ls 命令执行成功,显示不再是单一排列,且有了颜色!!

4、将自己的 ls 命令拷贝到 /system/bin目录下(都需要su却换到root)

虽然上面的步骤已经完成了 ls 命令的移植,但是结果并不满意,因为我们不想每回运行都要带上 /data/local/ls 这个字眼,这么麻烦!!

我们尝试以下命令,将 ls 拷贝到 /system/bin目录下

|

1

2

3

|

shell@android:/ # cp /data/local/ls /system/bincp: can't create '/system/bin/ls': Read-only file system1|shell@android:/ # |

由于/system/bin/目录是只读的,你无法拷贝进去!解决方法如下:先用mount命令找到 /system 目录是从哪个设备挂载而来

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

|

<strong>shell@android:/ # mountrootfs / rootfs ro,relatime 0 0tmpfs /dev tmpfs rw,nosuid,relatime,mode=755 0 0devpts /dev/pts devpts rw,relatime,mode=600 0 0proc /proc proc rw,relatime 0 0sysfs /sys sysfs rw,relatime 0 0/dev/block/mmcblk0p25 /system ext4 ro,relatime,user_xattr,barrier=1,data=ordered 0 0/dev/block/mmcblk0p26 /data ext4 rw,nosuid,nodev,relatime,user_xattr,barrier=1,data=ordered,noauto_da_alloc 0 0/dev/block/mmcblk0p28 /cache ext4 rw,nosuid,nodev,relatime,user_xattr,barrier=1,data=ordered 0 0/dev/block/mmcblk0p29 /devlog ext4 rw,nosuid,nodev,relatime,user_xattr,barrier=1,data=ordered 0 0none /acct cgroup rw,relatime,cpuacct 0 0tmpfs /mnt/asec tmpfs rw,relatime,mode=755,gid=1000 0 0tmpfs /mnt/obb tmpfs rw,relatime,mode=755,gid=1000 0 0none /dev/cpuctl cgroup rw,relatime,cpu 0 0tmpfs /data/secure/data tmpfs rw,relatime,mode=771,uid=1000,gid=1000 0 0tmpfs /data/secure/data tmpfs rw,relatime,mode=755,gid=1000 0 0htcfs /data/htcfs fuse.htcfs rw,nosuid,nodev,relatime,user_id=0,group_id=0,allow_other 0 0/dev/block/vold/179:32 /mnt/emmc vfat rw,dirsync,nosuid,nodev,noexec,relatime,uid=1000,gid=1015,fmask=0702,dmask=0702,allow_utime=0020,codepage=cp437,iocharset=iso8859-1,shortname=mixed,utf8,errors=remount-ro 0 0/dev/block/vold/179:65 /mnt/sdcard vfat rw,dirsync,nosuid,nodev,noexec,relatime,uid=1000,gid=1015,fmask=0702,dmask=0702,allow_utime=0020,codepage=cp437,iocharset=iso8859-1,shortname=mixed,utf8,errors=remount-ro 0 0/dev/block/vold/179:65 /mnt/secure/asec vfat rw,dirsync,nosuid,nodev,noexec,relatime,uid=1000,gid=1015,fmask=0702,dmask=0702,allow_utime=0020,codepage=cp437,iocharset=iso8859-1,shortname=mixed,utf8,errors=remount-ro 0 0tmpfs /mnt/sdcard/.android_secure tmpfs ro,relatime,size=0k,mode=000 0 0/dev/block/dm-0 /mnt/asec/com.tencent.peng-2 vfat ro,dirsync,nosuid,nodev,relatime,uid=1000,fmask=0222,dmask=0222,codepage=cp437,iocharset=iso8859-1,shortname=mixed,utf8,errors=remount-ro 0 0 </strong> |

|

1

|

shell@android:/ # |

找到这一行

|

1

|

/dev/block/mmcblk0p25 /system ext4 ro,relatime,user_xattr,barrier=1,data=ordered 0 0 |

我们发现挂载到/system下的设备是(读者的设备很可能跟我的不一样,所以不要照搬我的命令):

|

1

|

/dev/block/mmcblk0p25 |

那么我现在要做的就是,将这个设备重新挂载,并且挂载为可读可写(rw)

|

1

2

|

shell@android:/ # mount -o remount,rw /dev/block/mmcblk0p25 /system shell@android:/ # |

这样我们就可以对 /system目录进行任意的读写了!!

|

1

|

shell@android:/ # rm /system/bin/ls |

|

1

2

3

4

5

6

7

8

9

10

11

12

|

shell@android:/ # cp /data/local/ls /system/bin/lsshell@android:/ # lsacct etc rootcache init sbinconfig init.goldfish.rc sdcardcwkeys init.primods.rc sysd init.rc systemdata init.usb.rc ueventd.goldfish.rcdefault.prop logo.rle ueventd.primods.rcdev mnt ueventd.rcdevlog proc vendorshell@android:/ # |

我们先把系统自带的 ls 命令删除,然后将自己的 ls 命令复制到 /system/bin/ 目录下 !!

就这样,我们大功告成了,把自己的 ls 命令移植成功,剩下的命令移植读者自己可以自己独立完成,有问题可以联系哦、

总结:

要点有2点:

1、获取手机的root权限,将 su 命令移植到手机上

2、用 mount 命令重新挂在 /system 目录为可读可写 !

Android shell 下 busybox,clear,tcpdump、、众多命令的移植的更多相关文章

- Linux shell下30个有趣的命令

Tips 原文作者:Víctor López Ferrando 原文地址:30 interesting commands for the Linux shell 这些是我收集了多年的Linux she ...

- android: shell 命令

adb是Android重要工具之一,以提供强大的特性,例如复制文件到设备或从设备复制文件.可以使用Android Shell命令行参数连接到手机本身,并发送基本的 shell 命令. 进入命令行,使用 ...

- 解析android framework下利用app_process来调用java写的命令及示例

解析android framework下利用app_process来调用java写的命令及示例 在android SDK的framework/base/cmds目录下了,有不少目录,这些目的最终都是b ...

- 在Android系统中修改Android.mk使其同时编译rgb2565和rgb2888(向out/host/linux-x86/bin/下新增加一个工具命令)【转】

本文转载自:http://blog.csdn.net/mu0206mu/article/details/7514559 在Android系统中修改android.mk使其同时编译rgb2565和rgb ...

- 转 【MySQL】常用拼接语句 shell 下执行mysql 命令

[MySQL]常用拼接语句 前言:在MySQL中 CONCAT ()函数用于将多个字符串连接成一个字符串,利用此函数我们可以将原来一步无法得到的sql拼接出来,在工作中也许会方便很多,下面主要介绍下几 ...

- 在shell下执行命令的方法

在shell下执行命令的方法 1. #!/bin/sh 语法:在shell.sh的开头写入 #!/bin/sh 一般的shell脚本就是这种用法.这种方法调用脚本开头的shell执行命令,子shell ...

- [shell]上一个命令执行完成,才执行下一个操作 | shell脚本中判断上一个命令是否执行成功

shell脚本中判断上一个命令是否执行成功 shell中使用符号“$?”来显示上一条命令执行的返回值,如果为0则代表执行成功,其他表示失败.结合if-else语句实现判断上一个命令是否执行成功. 场 ...

- [置顶] 新修改ADB,支持Android 4.2 系统 ,全部中文命令,手机屏幕截图等等

发过好几个ADB的工具,有很多朋友用了之后给我反馈了不少的意见和bug,这里非常感谢他们,所以今天花了一天的时间重新整理了一下ADB,并且修改了这些BUG.也有朋友建议我给一个修改列表,今天发这个帖子 ...

- 【笔记】shell下的主要工具

shell 下有很多工具是非常好的辅助. 一.自我精进的途径 1.help / --help :简要的帮助说明: help 是针对 shell 内建功能的帮助, gnu工具一般为 "程序名 ...

随机推荐

- android之自定义广播

布局文件 点击按钮发送广播 <?xml version="1.0" encoding="utf-8"?> <LinearLayout xmln ...

- jQuery——$(function(){});与$(document).ready(function(){});的区别

只要在我们的jsp页面中写上 <script> $(function(){ //内容 }); </script> 则,函数中的内容就会在jsp页面被载入的时候就被执行,实际上, ...

- python学习笔记整理——列表

Python 文档学习笔记 数据结构--列表 列表的方法 添加 list.append(x) 添加元素 添加一个元素到列表的末尾:相当于a[len(a):] = [x] list.extend(L) ...

- MySQL的热备percona-xtrabackup、innobackupex的安装方法

http://blog.csdn.net/dbanote/article/details/13295727 http://blog.csdn.net/yangzhawen/article/detail ...

- [转]Eclipse中的Web项目自动部署到Tomcat

原文地址:http://www.cnblogs.com/ywl925/p/3815173.html 原因 很长时间没用Eclipse了,近期由于又要用它做个简单的JSP项目,又要重新学习了,虽然熟悉的 ...

- [转]response.getWriter().write()与out.print()的区别

原文地址:http://blog.csdn.net/javaloveiphone/article/details/8133772 1.首先介绍write()和print()方法的区别: (1).w ...

- iOS开发小技巧--TableView中headerView的循环利用,以及自定义的headerView

一.首先要搞清楚,tableView中有两种headerView,一个是tableHeaderView,另一个是headerView.前者就一个;后者根据session决定个数 headerView的 ...

- codeforces Hill Number 数位dp

http://www.codeforces.com/gym/100827/attachments Hill Number Time Limits: 5000 MS Memory Limits: ...

- jsRender 循环for 和props

jsrender提供多重循环方式 1.{{for array}}循环数组 2.{{props object}}循环对象 1.for array的使用 <body> <div id=& ...

- 字符串String: 常量池

2.1 String类 String是不可变类, 即一旦一个String对象被创建, 包含在这个对象中的字符序列是不可改变的, 直至该对象被销毁. String类是final类,不能 ...