buuctf misc 刷题记录

金三胖

将gif分离出来。

N种方法解决

一个exe文件,果然打不开,在kali里分析一下:file KEY.exe,ascii text,试txt,base64转图片。

大白

改高就好。

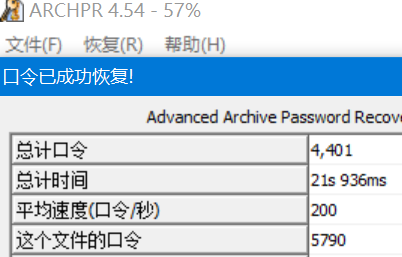

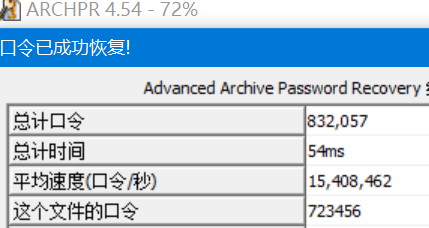

基础破解

zip提示4位数字,brute force,base64 decode。

你竟然赶我走

用HxD打开,在最后有flag。

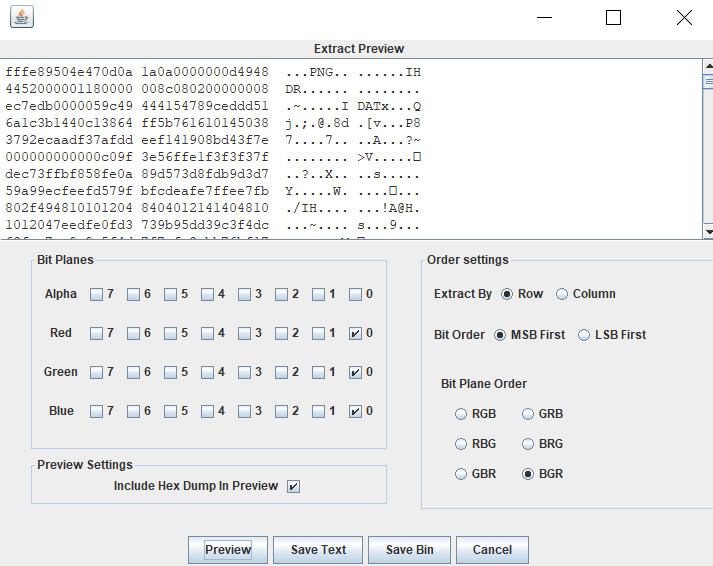

LSB

用stegsolve工具打开,发现PNG的文件头,save binary,scan QR code。

ningen

分离出加密压缩包,提示4位数字,brute force。

wireshark

提示网页,发现http,有个login的包,追踪http流(或者双击这个包),搜索keyword:password。

假如给我3天光明

结合题目,图片下方是盲文,对照盲文ascii对照表,得到一串密码,摩斯音频,在线神器(https://morsecode.world/international/decoder/audio-decoder-adaptive.html?tdsourcetag=s_pcqq_aiomsg),(大小写都试试)。

来首歌吧

摩斯音频。

FLAG

用stegsolve工具打开,发现PK提出来,修复一下,文件没有后缀,改.txt。

爱因斯坦

分离出加密压缩包,密码在图片属性里。

easycap

用wireshark打开,追踪第一个包。

被嗅探的流量

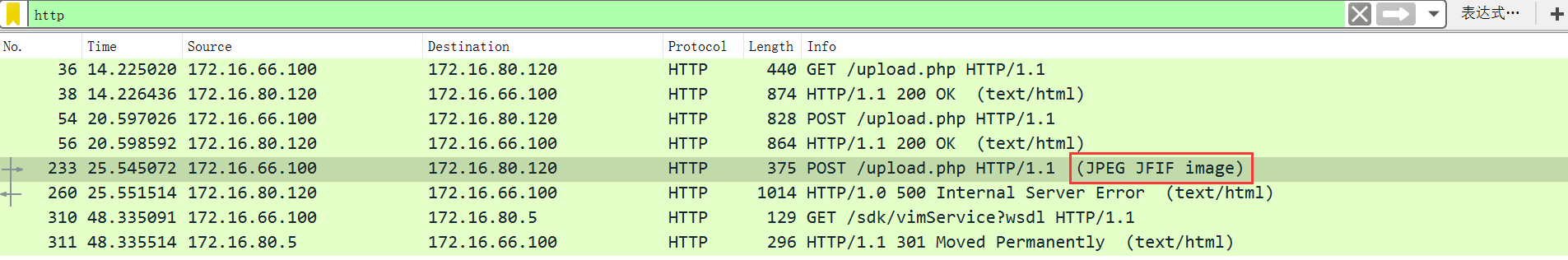

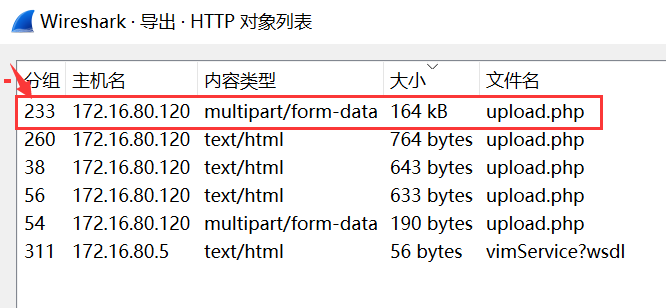

用wireshark打开,过滤http,发现有jpg

梅花香自苦寒来

(备注提示画图)HxD打开发现很多hex,复制到Notepad++,转ascii,发现是坐标,去掉(),,变空格,在kali下:

gnuplot

plot "1.txt"

荷兰宽带泄露

.bin文件,工具RouterPassView,搜索username。

后门查杀

用D盾扫。

webshell后门

用D盾扫。

另一个世界

用HxD打开,最后有一串binary,binary转ascii。

九连环

foremost分离出asd 文件图片拿不出来,binwalk可以,看来以后俩个要都试试,qwe.zip加密压缩包,分出来的jpg图像是steghide隐写 :

steghide extract -sf good-已合并.jpg

面具下的flag

分离出flag.vmdk,kali下对.vmdk unzip:7z x flag.vmdk,在线brainfuck ook。

数据包中的线索

用wireshark打开,导出http对象,base64转图片。

被劫持的神秘礼物

用wireshark打开,发现login包,追踪tcp流,根据题目找到账号密码,md3哈希。

弱口令

1、加密的zip,压缩包注释里有不可见字符,复制到sublime,Morce decode,得到一张png图片

2、lsb隐写(点击下载工具):

python lsb.py extract 1.png 1.txt 123456

Beautiful_Sise

1、半张QR code<

二维码恢复地址:https://merricx.github.io/qrazybox/?tdsourcetag=s_pctim_aiomsg

数出QR code是2929的尺寸,QR Code Version是2929(ver.3),点击右上角的紫色,Format Info Pattern里的Error Correction Level和Mask Pattern对着QR code试试就好,对照着把黑白块点出来,Etract QR Information。

喵喵喵

用stegsolve工具打开,发现有png

提取出来,补全height,得到完整QR code,据说题目提示了NTFS,扫描出flag.pyc,pyc反编译,导出到文件,剩下就是脚本解密了。

秘密文件

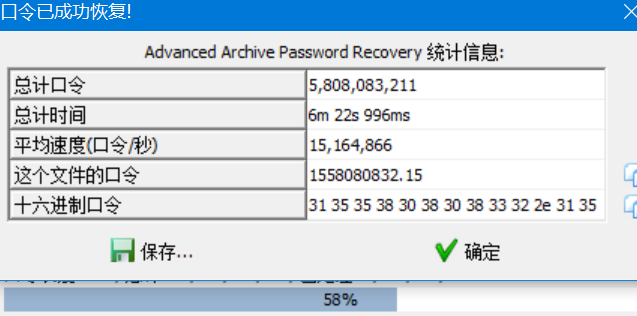

wireshark,对流量包binwalk分析分离,brute force。

蜘蛛侠呀

1、wireshark,列出流量包的的隐藏文件:

tshark -r out.pcap -T fields -e data > out.txt

2、用脚本去掉重复line(out1.txt)

3、再用脚本把16进制字符串转ascii(out2.txt)

4、用脚本去掉每行前面9个字符(out3),HxD打开,504B

5、flag.gif时间隐写,在ubuntu下查看每帧停顿时间

identify -format “%T” flag.gif

20换0,50换1

011011010100010000110101010111110011000101110100

bin->hex->ascii

mD5_1t

吹着贝斯扫二维码

1、拼图(ps:改图片的宽高),扫出BASE Family Bucket ??? 85->64->85->13->16->32。

2、base32 decode得到:

3A715D3E574E36326F733C5E625D213B2C62652E3D6E3B7640392F3137274038624148

3、base16 decode得到:

q]>WN62os<^b]!;,be.=n;v@9/17'@8bAH

4、rot13 decode得:

d]>JA62bf<^o]!;,or.=a;i@9/17'@8oNU

5、base85手机在线decode得到:

PCtvdWU4VFJnQUByYy4mK1lraTA=

6、base64 decode得到:

<+oue8TRgA@rc.&+Yki0

7、base68 decode得到:

ThisIsSecret!233

hashcat

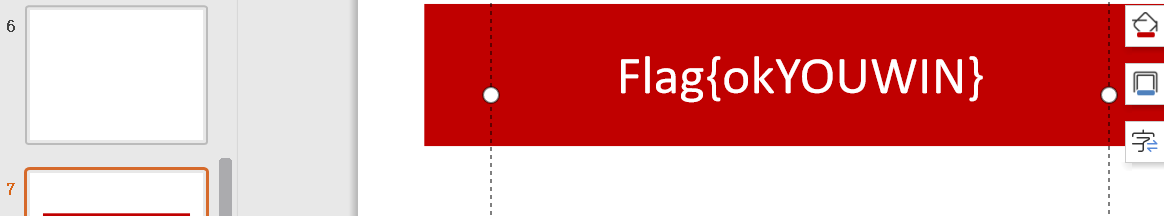

1文件没有后缀,用file命令后,后缀为.doc,打开时需要密码,破解办公文件用Accent OFFICE Password Recovery v5.1 CracKed By Hmily[LCG][LSG]工具爆出9919,结果word文件显示乱码,xls打不开,改后缀为pptx,第7张白白的,搜索flag,有,替换颜色。

从娃娃抓起

1、题目提示2种不同的汉字编码,第一种是中文电码:

0086 1562 2535 5174

解出:人工智能

2、第二种是五笔编码:

bnhn s wwy vffg vffg rrhy fhnv

解出:也要从娃娃抓起。

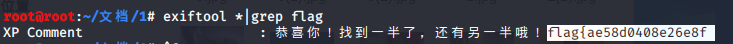

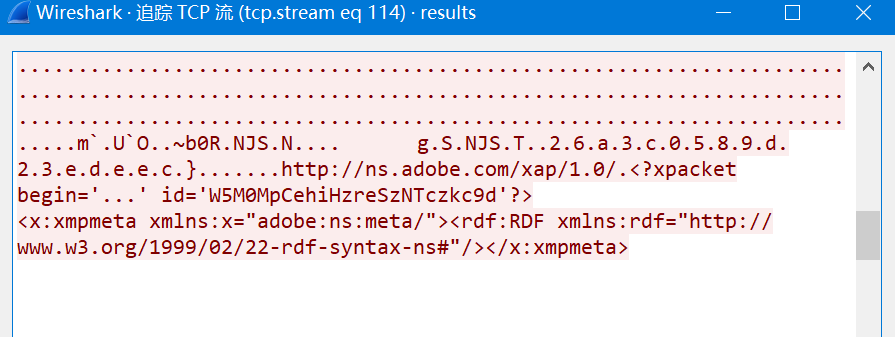

百里挑一

1、用wireshark打开流量包,文件->导出对象->http->保存到文件夹

得到前半个falg

后半个flag在流114里找到,吐血。

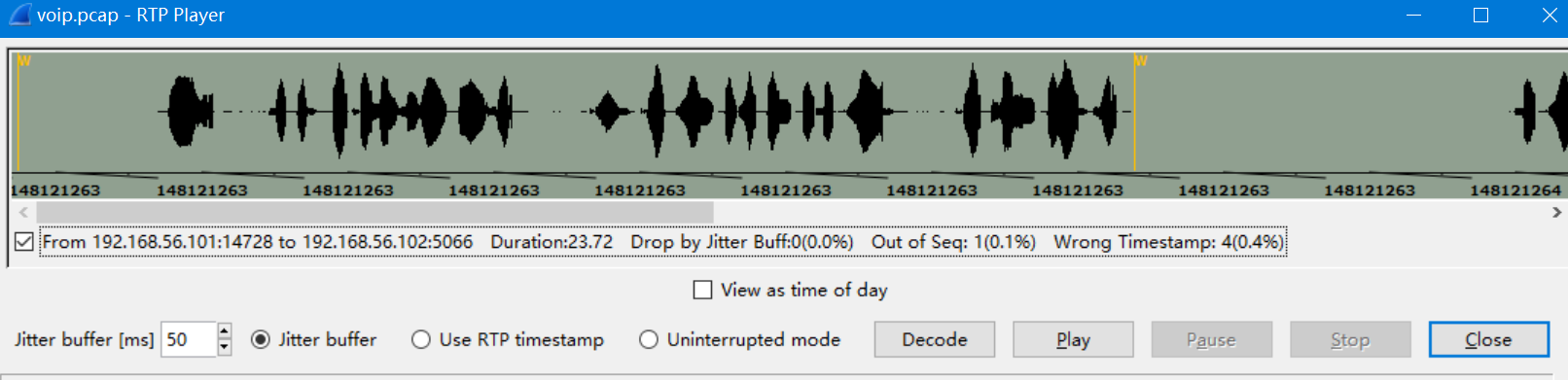

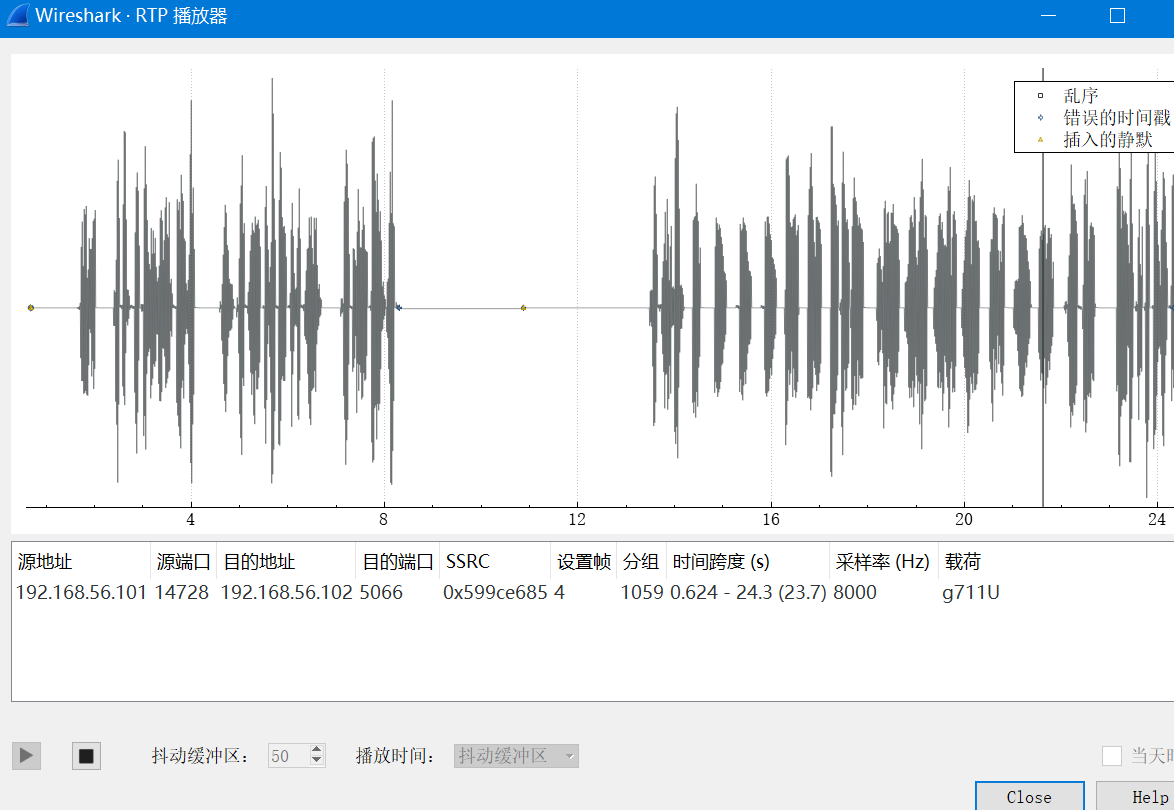

voip

1、用wireshark打开流量包,Telephony->RTP->Show All Stream,Analize,Player,Decode,Play

或者电话->RTP->RTP流->分析->播放流,

(ps:open brace左花括号close brace右花括号)

知识点:用wireshark提取voip中的音频流

被偷走的文件

1、用wireshark打开流量包,应该是ftp protocol,不会整,emmm

2、binwalk分离出一个加密的压缩包,brute force就是flag。

findme

5张图都拖到kali ,1、2、3打不开

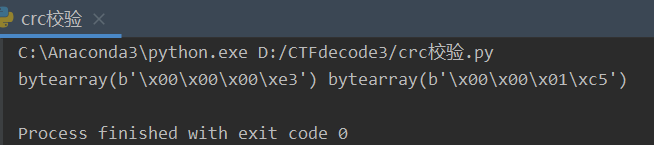

1.png

crc32校验暴真实的宽高

找以前的脚本:

import zlib

import struct

crc32key = 0x000C4ED3

data = bytearray(b'\x49\x48\x44\x52\x00\x00\x00\x14\x00\x00\x00\x14\x08\x06\x00\x00\x00')

for w in range(4095):

width = bytearray(struct.pack('>i',w))

for h in range(4095):

height = bytearray(struct.pack('>i',h))

for x in range(4):

data[x+4] = width[x]

data[x+8] = height[x]

crc32result = zlib.crc32(data)

if crc32result == crc32key:

print(width,height)

修改完宽高图片还是糊的

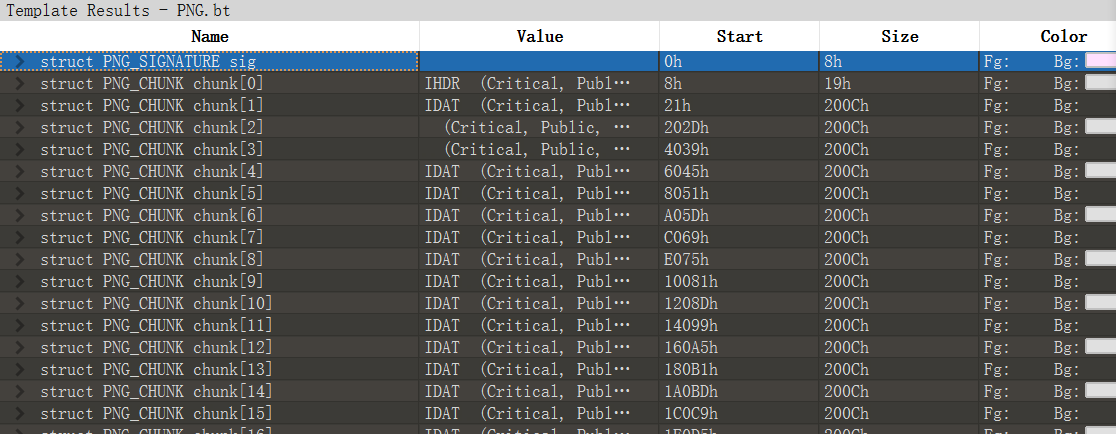

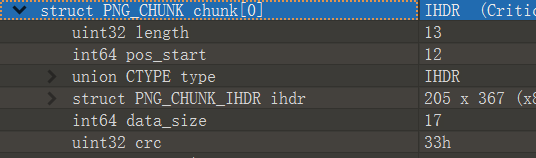

用010editor打开,解析png(没想到啊

发现chunk[2]和[3]缺少IDAT头

直接在原来的16进制上改就好

1.png放到stegsolve,在蓝色通道有张QR code,扫出:ZmxhZ3s0X3

2.png

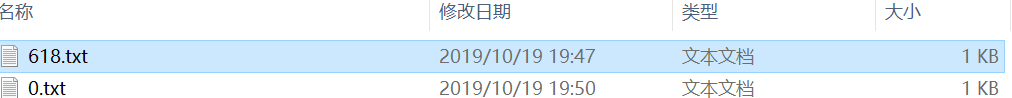

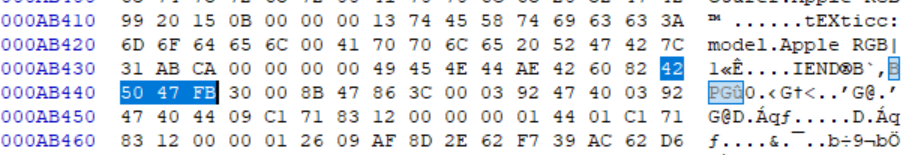

用HxD打开2.png后,发现里面有好多文件,在010Editor发现第7块有问题,和zip又很像

使用HxD把7z(37 7A 03 04)全部替换成zip(50 4B 03 04)

在618.txt中得到:You find it: 1RVcmVfc

3.png

chunk[0]到[6]的crc值错误,像hex

a=[0x33, 0x52, 0x6c, 0x5a, 0x33, 0x30, 0x3d]

for i in a:

print(chr(i), end="")

得到:3RlZ30=

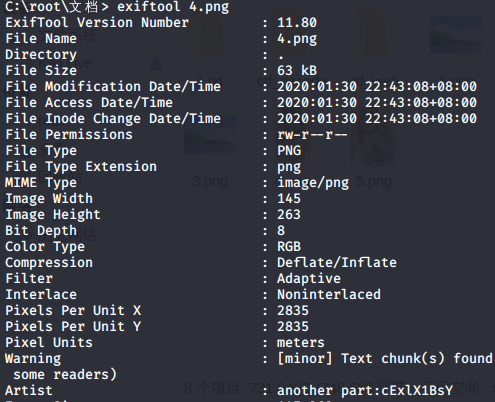

4.png

another part:cExlX1BsY

5.png

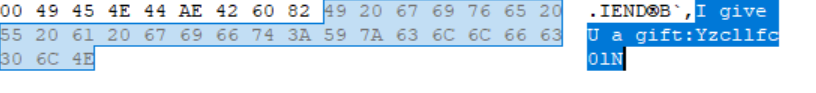

用HxD打开,在最后发现:I give U a gift:Yzcllfc0lN

最后,5段连起来(15423):ZmxhZ3s0X3Yzcllfc0lNcExlX1BsY1RVcmVfc3RlZ30=

总结:使用010editor对文件进行解析 exiftool工具查看图片信息

Business Planning Group

1、bpg文件头

在HxD靠后发现bpg图片,用honeyview工具打开,base64。

zips

1、对222.zip爆破

2、111.zip是伪加密,解压后有一个setup.sh和加密的zip

运行一下setup.sh里的python代码,emmm(现在的time和比赛时的time不一样,掩码用15????????.??吧)

考点:破解zip(伪加密、爆破、掩码攻击)

菜刀666

1、foremost命令分离出一个加密的压缩包

2、菜刀发的包都是post

http.request.method=POST

追踪第一条流,即流7,在http请求中z2参数数一大串16进制,开头FFD8,jpg了,放到HxD。

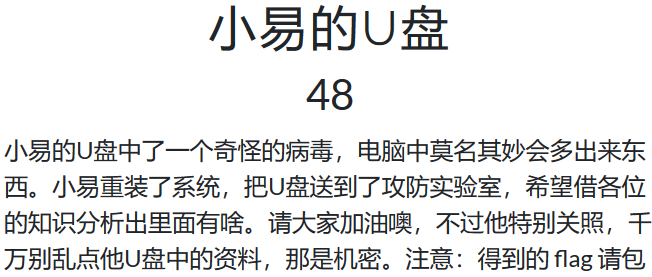

小易的U盘

1、在windows下解压小易的优盘.iso

2、发现有一个autoflag.exe修改时间和别的不一样

搜索关键字flag。

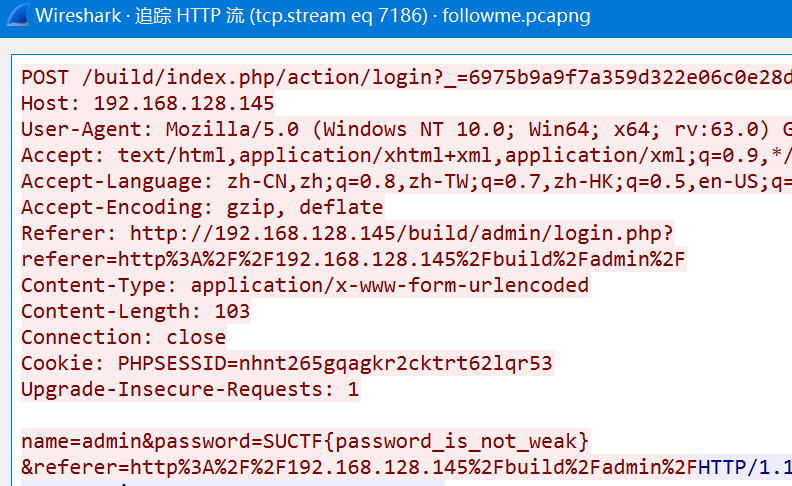

followme

1、过滤http protocol,看到有些login的包,追踪流

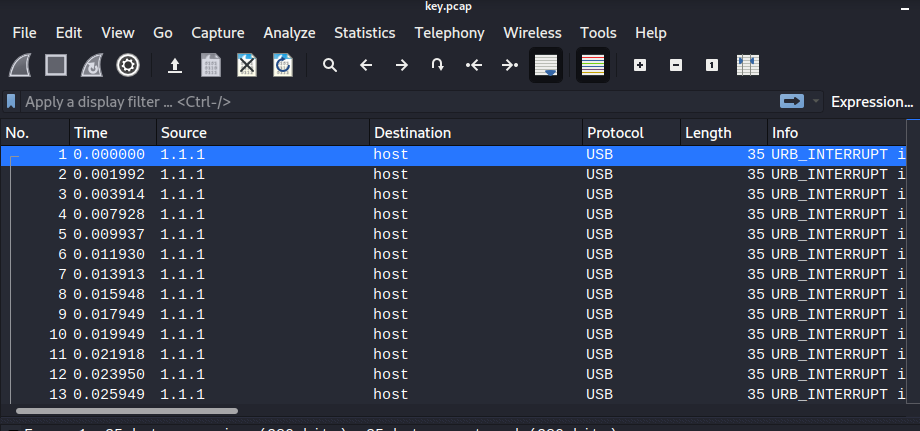

USB

1、unzip 233.rar时,提示png文件头损坏

参考:CTF解题技能之压缩包分析基础篇

搜索7A,改为74,可以了,嘿嘿

2、 png在stegsolve叭出一张QR code

ci{v3erf_0tygidv2_fc0}

3、binwalk分离key.ftm的得到一个流量包

4、将keyboard data保存到file

tshark -r key.pcap -T fields -e usb.capdata > usbdata.txt

5、用脚本提取(网上有)

6、维吉尼亚解密,再fence decode

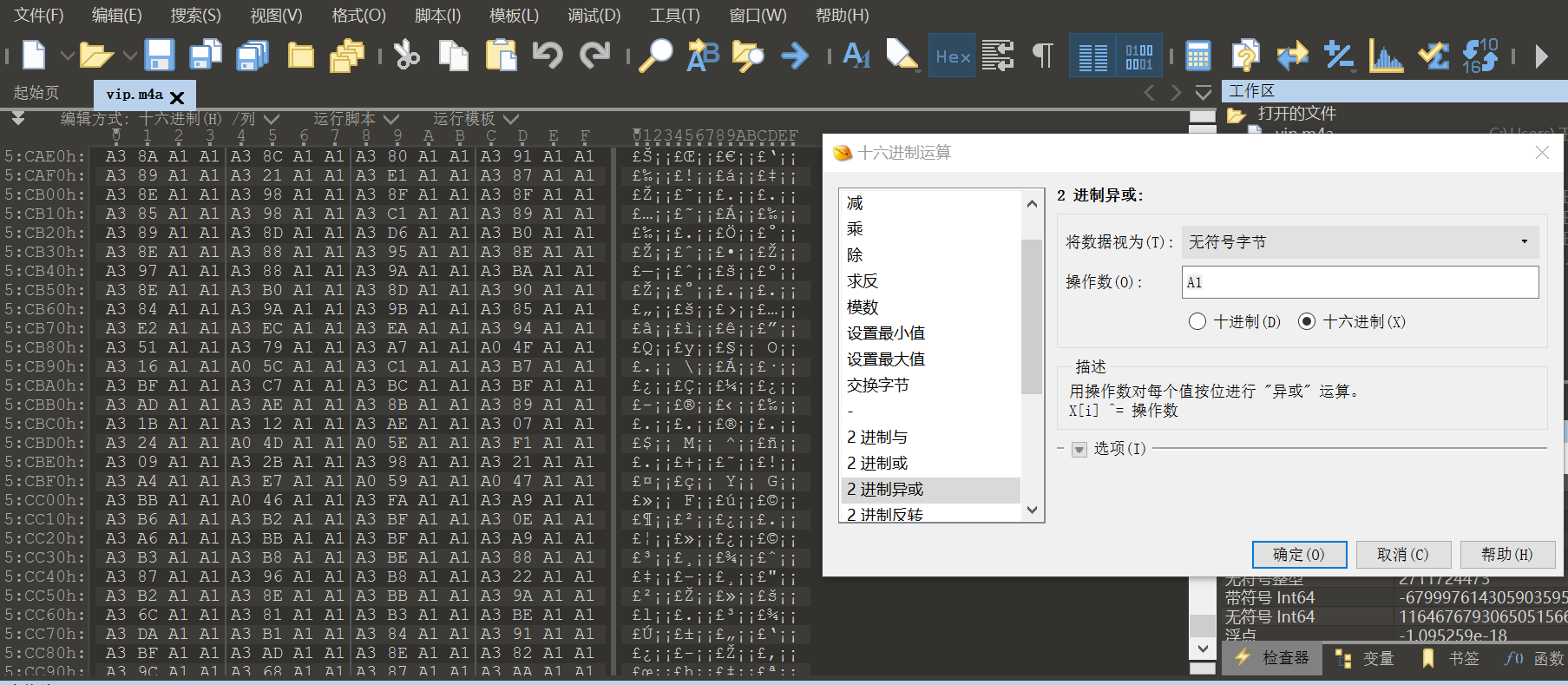

music

1、m4a格式的音频文件,播放不了,原来大量A1出现,mp4文件被异或

[ACTF新生赛2020]outguess

1、jpg属性备注发现加密的社会主义核心价值观

abc

题目的hint:outguess加密隐写

outguess -k "abc" -r mmm.jpg 1.txt

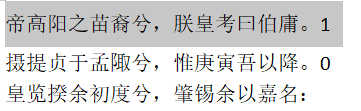

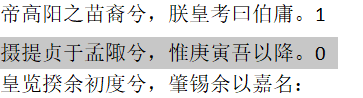

粽子的来历

1、4个doc文件打开都是乱码,在开头分别能发现:

IComeFromAlibaba

IComeFromQihooDP

IComeFromDbappah

IComeFromWindows

2、题目说小明喜欢的DBAPP标记,有用的应该就在第三个doc了

3、把FF中间的这些都改成FF,然后doc就能打开了,就是屈原的《《离骚》》啊,

4、

1.5倍行间距当做1,1倍行间距当做0

100100100001

BUUCTF Misc (二)

buuctf misc 刷题记录的更多相关文章

- 刷题记录:[BUUCTF 2018]Online Tool

目录 刷题记录:[BUUCTF 2018]Online Tool 一.知识点 1.escapeshellarg和escapeshellcmd使用不当导致rce 刷题记录:[BUUCTF 2018]On ...

- 刷题记录:[De1CTF 2019]Giftbox && Comment

目录 刷题记录:[De1CTF 2019]Giftbox && Comment 一.知识点 1.sql注入 && totp 2.RCE 3.源码泄露 4.敏感文件读取 ...

- 刷题记录:[CISCN2019 东北赛区 Day2 Web3]Point System

目录 刷题记录:[CISCN2019 东北赛区 Day2 Web3]Point System 知识点 1.padding-oracle attack 2.cbc字节翻转攻击 3.FFMpeg文件读取漏 ...

- 刷题记录:[CISCN2019 总决赛 Day2 Web1]Easyweb

目录 刷题记录:[CISCN2019 总决赛 Day2 Web1]Easyweb 一.涉及知识点 1.敏感文件泄露 2.绕过及sql注入 3.文件上传:短标签绕过php过滤 刷题记录:[CISCN20 ...

- PE刷题记录

PE刷题记录 PE60 / 20%dif 这道题比较坑爹. 所有可以相连的素数可以构成一张图,建出这张图,在其中找它的大小为5的团.注意上界的估算,大概在1W以内.1W内有1229个素数,处理出这些素 ...

- leetcode刷题记录--js

leetcode刷题记录 两数之和 给定一个整数数组 nums 和一个目标值 target,请你在该数组中找出和为目标值的那 两个 整数,并返回他们的数组下标. 你可以假设每种输入只会对应一个答案.但 ...

- Leetcode刷题记录(python3)

Leetcode刷题记录(python3) 顺序刷题 1~5 ---1.两数之和 ---2.两数相加 ---3. 无重复字符的最长子串 ---4.寻找两个有序数组的中位数 ---5.最长回文子串 6- ...

- 刷题记录:[HarekazeCTF2019]encode_and_encode

目录 刷题记录:[HarekazeCTF2019]encode_and_encode 一.知识点 JSON转义字符绕过 php伪协议 刷题记录:[HarekazeCTF2019]encode_and_ ...

- 刷题记录:[强网杯 2019]Upload

目录 刷题记录:[强网杯 2019]Upload 一.知识点 1.源码泄露 2.php反序列化 刷题记录:[强网杯 2019]Upload 题目复现链接:https://buuoj.cn/challe ...

随机推荐

- flex布局 居中

display:flex;justify-content: center;检查侧轴是否居中,比如古代竖着写字,检查字是否在每条竹简的中央. display:flex;align-items: cent ...

- Centos下安装Oracle12c

总结一次安装oracle的折腾血泪史环境准备 centos7 虚拟机VMware Workstation Pro14 IP:192.168.245.128(根据实际情况) 4G物理内存,8G虚拟内存, ...

- 已经安装了 AccessDatabaseEngine.exe,还是报错

标题: SQL Server 导入和导出向导 ------------------------------ 操作无法完成. ------------------------------ 其他信息: 未 ...

- Could not connect to SMTP host: smtp.qq.com, port: 465, response: -1 SpringBoot发送邮件

解决方案 换端口 QQ邮箱可以把端口换成587 设置属性 spring.mail.properties.mail.smtp.ssl.enable=true 原因 465端口是为SMTPS(SMTP-o ...

- C语言 malloc函数

版权声明:本文为博主原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明. ...

- 设置一个数量不定item的位置

let dis;//item宽度加item之间gap的宽度item.setPosition((i<arr.length/2?-1:1) * Math.abs(i - arr.length/2 + ...

- 查询linux版本信息

uname -a (Linux查看版本当前操作系统内核信息) cat /proc/version (Linux查看当前操作系统版本信息) cat /etc/redhat-release (Linux查 ...

- 题解【洛谷P1379】八数码难题

题面 典型的\(\text{BFS}\). 双向广搜是一种对\(\text{BFS}\)的优化,它适用于起点和终点都明确的题目. 这里给出我的双向广搜模板. inline int bfs()//双向广 ...

- Gin_入门

1. 创建路由 1.1 Restful风格的API gin支持Restful风格的API 即Representational State Transfer的缩写.直接翻译的意思是"表现层状态 ...

- laravel Type error: Argument 2 passed to Illuminate\Routing\UrlGenerator::__construct() must be an instance of Illuminate\Http\Request

第一种情况: 传递给 UrlGenerator 的第二个参数是 Request 实例 你传进去的是null, 可以检查 config文件夹下的配置文件是否有用到 url() 函数的,如果有,将 url ...