服务器SSL不安全漏洞修复方案

关于SSL POODLE漏洞

POODLE = Padding Oracle On Downgraded Legacy Encryption.是最新安全漏洞(CVE-2014-3566)的代号,俗称“贵宾犬”漏洞。 此漏洞是针对SSL3.0中CBC模式加密算法的一种padding oracle攻击,可以让攻击者获取SSL通信中的部分信息明文,如果将明文中的重要部分获取了,比如cookie,session,则信息的安全出现了隐患。

从本质上说,这是SSL设计上的缺陷,SSL先认证再加密是不安全的。

如何检测漏洞

可以是通过在线检测工具https://wosign.ssllabs.com/来进行检测。

修复措施:

禁用sslv3协议

不同的web server不尽相同。这边列举主流的服务器的禁用方式

Nginx服务器:

注意:nginx和openssl套件版本过低可能会导致无法启用新型加密套件和算法,请升级最新版本。

(openssl1.0.1+版本支持TLS1.1和TLS1.2协议)

ssl_protocols TLSv1 TLSv1. TLSv1.;

ssl_ciphers AESGCM:ALL:!DH:!EXPORT:!RC4:+HIGH:!MEDIUM:!LOW:!aNULL:!eNULL;

复制代码

apache服务器:

注意:apache和openssl套件版本过低可能会导致无法启用新型加密套件和算法,请升级最新版本。

(openssl1.0.1+版本支持TLS1.1和TLS1.2协议)

apache2.X版本:

SSLProtocol all -SSLv2 -SSLv3

SSLCipherSuite AESGCM:ALL:!DH:!EXPORT:!RC4:+HIGH:!MEDIUM:!LOW:!aNULL:!eNULL

Tomcat服务器:

JDK版本过低也会带来不安全漏洞,请升级JDK为最新版本。升级JDK风险请安按照系统升级风险酌情考虑。

(先备份再配置,低版本的配置后有启动不了的风险,请升级tomcat和jdk版本,JDK1.7及以上支持TLS1.2协议)

Tomcat 6 (prior to 6.0.38)

<Connector port="" protocol="org.apache.coyote.http11.Http11Protocol"

maxThreads="" SSLEnabled="true" scheme="https" secure="true"

keystoreFile="keystore/domain.jks" keystorePass="证书密码"

clientAuth="false" sslProtocols="TLSv1,TLSv1.1,TLSv1.2"

ciphers="TLS_RSA_WITH_AES_128_CBC_SHA,

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA,

TLS_RSA_WITH_AES_128_CBC_SHA256,

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256,

TLS_RSA_WITH_3DES_EDE_CBC_SHA,

TLS_ECDHE_RSA_WITH_3DES_EDE_CBC_SHA" />

Tomcat 7 and later

< Connector port="" protocol="org.apache.coyote.http11.Http11Protocol"

maxThreads="" SSLEnabled="true" scheme="https" secure="true"

keystoreFile="keystore/SSL.jks" keystorePass="证书密码"

clientAuth="false" sslEnabledProtocols="TLSv1,TLSv1.1,TLSv1.2"

ciphers="TLS_RSA_WITH_AES_128_CBC_SHA,

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA,

TLS_RSA_WITH_AES_128_CBC_SHA256,

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256,

TLS_RSA_WITH_3DES_EDE_CBC_SHA,

TLS_ECDHE_RSA_WITH_3DES_EDE_CBC_SHA" />

使用apr的tomcat(windows环境路径请使用“\”)

<Connector port="" maxHttpHeaderSize=""

maxThreads=""

protocol="HTTP/1.1"

enableLookups="false" disableUploadTimeout="true"

acceptCount="" scheme="https" secure="true"

SSLEnabled="true"

sslEnabledProtocols="TLSv1,TLSv1.1,TLSv1.2"

SSLCertificateFile="conf/2_domian.com.crt"

SSLCertificateKeyFile="conf/3_domian.com.key"

SSLCertificateChainFile="conf/1_root_bundle.crt" />

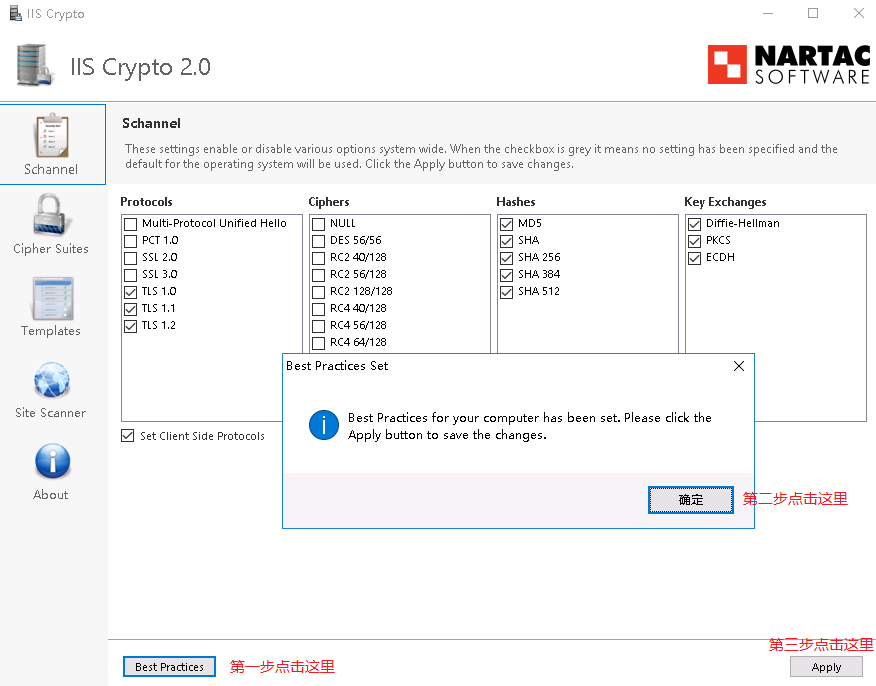

IIS服务器:

使用我们的套件工具,按照如下图进行修复。

下载地址:

https://www.nartac.com/Downloads/IISCrypto/IISCrypto.exe

备注:windows server 2003不支持tls1.1和1.2请升级至2008 R2或2012

根据图示进行选择,修改完成后重启服务器。

服务器SSL不安全漏洞修复方案的更多相关文章

- 应用安全-Web安全-漏洞修复方案整理

通过HTTP头部字段防御措施整理 X-Frame-Options #反劫持 X-XSS-Protection #开启浏览器防XSS功能 Set X-Frame-Options CSP X-Conte ...

- 【渗透测试】NSA Windows 0day漏洞+修复方案

这个漏洞是前段时间爆出来的,几乎影响了全球70%的电脑,不少高校.政府和企业都还在用Windows服务器,这次时间的影响力堪称网络大地震. ------------------------------ ...

- URL存在http host头攻击漏洞-修复方案

URL存在http host头攻击漏洞-修复方案 spring boot使用注解的方式 -- 第一步:在自定义filter类上添加如下注释 package com.cmcc.hy.mobile.con ...

- Struts2 高危漏洞修复方案 (S2-016/S2-017)

近期Struts2被曝重要漏洞,此漏洞影响struts2.0-struts2.3所有版本,可直接导致服务器被远程控制从而引起数据泄漏,影响巨大,受影响站点以电商.银行.门户.政府居多. 官方描述:S2 ...

- 网站sql注入漏洞修复方案之metinfo 6.1.0系列

近日,我们SINE安全对metinfo进行网站安全检测发现,metinfo米拓建站系统存在高危的sql注入漏洞,攻击者可以利用该漏洞对网站的代码进行sql注入攻击,伪造恶意的sql非法语句,对网站的数 ...

- Linux Glibc库严重安全漏洞修复方案通知(腾讯开发者社区)

如何查看当前glibc的版本号? rpm -aq | grep glibc 尊敬的用户: 您好!2015年1月28日, 腾讯云安全情报监测到LinuxGlibc库存在一处严重安全漏洞,可以 ...

- DEDECMS 漏洞修复方案

目录 DEDECMS支付模块注入漏洞 漏洞文件: /include/payment/alipay.php 漏洞描述: 对输入参数$_GET['out_trade_no']未进行严格过滤 修复方案: 对 ...

- struts2架构网站漏洞修复详情与利用漏洞修复方案

struts2从开发出来到现在,很多互联网企业,公司,平台都在使用apache struts2系统来开发网站,以及应用系统,这几年来因为使用较多,被攻击者挖掘出来的struts2漏洞也越来越,从最一开 ...

- 【渗透测试】Squirrelmail远程代码执行漏洞+修复方案

最近网上有点不太平,爆出各种漏洞,等下会把近期的漏洞复现一下,发出来.安全圈的前辈总是默默的奉献,在这里晚辈们只能站在巨人的肩膀上,跟紧前辈们的步伐,走下去. -------------------- ...

随机推荐

- JLOI2015 DAY1 简要题解

「JLOI2015」有意义的字符串 题意 给你 \(b, d, n\) 求 \[ [(\frac{b + \sqrt d}2)^n] \mod 7528443412579576937 \] \(0 & ...

- luogu1484 种树 (优先队列)

我每次都想选那个最大的.或者是它旁边的两个一起选,如果这两个一起选会大于那个最大的的话 那我就先把那个最大的选了,再提供一个反悔的选项(类似于网络流的思路?),就是我可以再把种的树换成它旁边那两个,也 ...

- Bootloader升级方式一————擦、写flash在RAM中运行

在汽车ECU软件运行中,软件代码运行安全性是第一,在代码中尽可能的不要固化有flash_erase.flash_write操作存在,主要是防止当出现异常情况时,程序跑飞,误调用erase.write对 ...

- Testlink解决大用例导入问题

最近公司同事需要将别的testlink的用例迁移过来,由于现在新的服务器也在使用,不能使用数据库导入的办法,只能用xml文件进行导入,不过在导入的时候出现了个没遇到的问题,报错文件太大,无法上传. 解 ...

- LOJ#2249 购票

解:转移方程写出来,发现是斜率优化.因为在树上,考虑CDQ分治 + 点分治的方法... 每次找到重心,然后先递归解决上面的子树.然后把上面子树的凸包搞出来,下面每个点在凸包上二分找最优决策. 重心自己 ...

- 没有上司的舞会 codevs 1380

上树DP,记忆化搜索. 本题老师讲的方法是直接树形DP,但是由于我对树并不够了解,什么dfs也不想尝试(虽然感觉自己可以搞),于是搞了个结构体存点以及该点的信息,用f[i][j]作为记忆化数组.以后最 ...

- 使用jquery.pjax实现SPA单页面应用

前面文章介绍了前端路由简单实现和Pjax入门方面的文章,今天来分享一个单页面应用神器jquery.pjax.js. HTML 我们准备一个加载div#loading,默认隐藏,ajax请求的时候才显示 ...

- 为什么在Python里推荐使用多进程而不是多线程?(为什么python多线程无法增加CPU使用率?)

最近在看Python的多线程,经常我们会听到老手说:“Python下多线程是鸡肋,推荐使用多进程!”,但是为什么这么说呢? 要知其然,更要知其所以然.所以有了下面的深入研究: 首先强调背景: ...

- 【译】8. Java反射——注解

原文地址:http://tutorials.jenkov.com/java-reflection/annotations.html ================================== ...

- operator new和operator delete

从STL源码剖析中看到了operator new的使用 template<class T> inline void _deallocate(T* buffer) { ::operator ...