WebApi使用JWT认证(二)

这是第二部:实现NetCore上的WebApi使用JWT认证

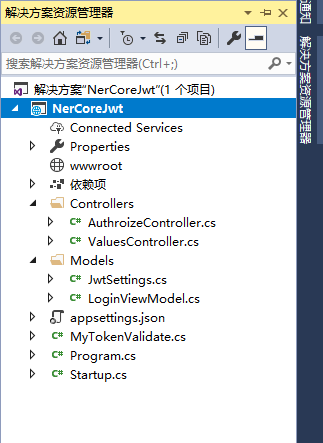

1、NetCore新建一个WebApi的项目

2、打开AppSettings.json,添加Jwt的信息,这里为了演示而已

{

"Logging": {

"IncludeScopes": false,

"Debug": {

"LogLevel": {

"Default": "Warning"

}

},

"Console": {

"LogLevel": {

"Default": "Warning"

}

}

},

"JwtSettings": {

"Issuer": "XXX",

"Audience": "XXXX",

"SecretKey": "To live is to change the world!"

}

}

3、Models下新建两个类,一个用于登录,一个用于获取配置文件中的值

namespace NerCoreJwt.Models

{

public class LoginViewModel

{

public string UserName { get; set; } = "wangshibang"; public string Password { get; set; } = "";

}

}

namespace NerCoreJwt.Models

{

public class JwtSettings

{

/// <summary>

/// 证书颁发者

/// </summary>

public string Issuer { get; set; } /// <summary>

/// 允许使用的角色

/// </summary>

public string Audience { get; set; } /// <summary>

/// 加密字符串

/// </summary>

public string SecretKey { get; set; }

} }

4、新建一个Controller,用来写登录后生成Token逻辑

using Microsoft.AspNetCore.Mvc;

using Microsoft.Extensions.Options;

using Microsoft.IdentityModel.Tokens;

using NerCoreJwt.Models;

using System;

using System.IdentityModel.Tokens.Jwt;

using System.Security.Claims;

using System.Text; namespace NerCoreJwt.Controllers

{

[Route("api/[controller]/[action]")]

public class AuthorizeController : Controller

{

private JwtSettings setting;

public AuthorizeController(IOptions<JwtSettings> options)

{

setting = options.Value;

} [HttpPost]

public IActionResult Login(LoginViewModel login)

{

if (ModelState.IsValid)

{

if (login.UserName == "wangshibang" && login.Password == "")

{

var claims = new Claim[] {

new Claim(ClaimTypes.Name, login.UserName),

new Claim(ClaimTypes.Role, "admin, Manage")

};

var key = new SymmetricSecurityKey(Encoding.UTF8.GetBytes(setting.SecretKey));

var creds = new SigningCredentials(key, SecurityAlgorithms.HmacSha256);

var token = new JwtSecurityToken(

setting.Issuer,

setting.Audience,

claims,

DateTime.Now,

DateTime.Now.AddMinutes(),

creds);

return Ok(new { Token = new JwtSecurityTokenHandler().WriteToken(token) });

}

}

return BadRequest();

} [HttpGet]

public IActionResult NoValidate()

{

return Ok();

}

}

}

5、StartUp类里面添加从Configure<JwtSettings>中获取Section才可以使用IOptions获取里面的内容,为了省事就全部贴出来了

using Microsoft.AspNetCore.Authentication.JwtBearer;

using Microsoft.AspNetCore.Builder;

using Microsoft.AspNetCore.Hosting;

using Microsoft.Extensions.Configuration;

using Microsoft.Extensions.DependencyInjection;

using NerCoreJwt.Models;

using System.Linq;

using System.Threading.Tasks; namespace NerCoreJwt

{

public class Startup

{

public Startup(IConfiguration configuration)

{

Configuration = configuration;

} public IConfiguration Configuration { get; } // This method gets called by the runtime. Use this method to add services to the container.

public void ConfigureServices(IServiceCollection services)

{

services.Configure<JwtSettings>(Configuration.GetSection("JwtSettings"));

JwtSettings setting = new JwtSettings();

Configuration.Bind("JwtSettings", setting);

services.AddAuthentication(option =>

{

option.DefaultAuthenticateScheme = JwtBearerDefaults.AuthenticationScheme;

option.DefaultChallengeScheme = JwtBearerDefaults.AuthenticationScheme;

}).AddJwtBearer(config =>

{

/*

config.TokenValidationParameters = new Microsoft.IdentityModel.Tokens.TokenValidationParameters

{

ValidAudience = setting.Audience,

ValidIssuer = setting.Issuer,

IssuerSigningKey = new SymmetricSecurityKey(Encoding.UTF8.GetBytes(setting.SecretKey))

};

*/

config.SecurityTokenValidators.Clear();

config.SecurityTokenValidators.Add(new MyTokenValidate());

config.Events = new JwtBearerEvents()

{

OnMessageReceived = context =>

{

var token = context.Request.Headers["myToken"];

context.Token = token.FirstOrDefault();

return Task.CompletedTask;

} };

}); services.AddMvc();

} // This method gets called by the runtime. Use this method to configure the HTTP request pipeline.

public void Configure(IApplicationBuilder app, IHostingEnvironment env)

{

if (env.IsDevelopment())

{

app.UseDeveloperExceptionPage();

}

app.UseAuthentication();

app.UseMvc();

}

}

}

6、Token生成了,可以用PostMan调用接口试试,把生成的Token粘到jwt.io官网看看里面的信息

下面我们来进行授权

7、为了自定义授权方法,我们需要新建一个类,继承自ISecurityTokenValidator接口

using Microsoft.AspNetCore.Authentication.JwtBearer;

using Microsoft.IdentityModel.Tokens;

using System.IdentityModel.Tokens.Jwt;

using System.Linq;

using System.Security.Claims; namespace NerCoreJwt

{

public class MyTokenValidate : ISecurityTokenValidator

{

public bool CanValidateToken => true; public int MaximumTokenSizeInBytes { get ; set ; } public bool CanReadToken(string securityToken)

{

return true;

} public ClaimsPrincipal ValidateToken(string securityToken, TokenValidationParameters validationParameters, out SecurityToken validatedToken)

{

ClaimsPrincipal principal;

try

{

validatedToken = null;

//这里需要验证生成的Token

/*

eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJodHRwOi8vc2NoZW1hcy54bWxzb2FwLm9yZy93cy8yMDA1LzA1L2lkZW50aXR5L2NsYWltcy9uYW1lIjoid2FuZ3NoaWJhbmciLCJodHRwOi8vc2NoZW1hcy5taWNyb3NvZnQuY29tL3dzLzIwMDgvMDYvaWRlbnRpdHkvY2xhaW1zL3JvbGUiOiJhZG1pbiwgTWFuYWdlIiwibmJmIjoxNTIyOTI0MDgxLCJleHAiOjE1MjI5MjU4ODEsImlzcyI6Imh0dHA6Ly9sb2NhbGhvc3Q6NTAwMCIsImF1ZCI6Imh0dHA6Ly9sb2NhbGhvc3Q6NTAwMCJ9.fa0jDYt_MqHFcwQfsMS30eCsjEwQt_uiv96bGtMQJBE

*/

var token = new JwtSecurityToken(securityToken);

//获取到Token的一切信息

var payload = token.Payload;

var role = (from t in payload where t.Key == ClaimTypes.Role select t.Value).FirstOrDefault();

var name = (from t in payload where t.Key == ClaimTypes.Name select t.Value).FirstOrDefault();

var issuer = token.Issuer;

var key = token.SecurityKey;

var audience = token.Audiences;

var identity = new ClaimsIdentity(JwtBearerDefaults.AuthenticationScheme);

identity.AddClaim(new Claim(ClaimTypes.Name, name.ToString()));

identity.AddClaim(new Claim(ClaimsIdentity.DefaultRoleClaimType, "admin"));

principal = new ClaimsPrincipal(identity);

}

catch

{

validatedToken = null; principal = null;

}

return principal;

}

}

}

8、然后注释掉上面代码我注册的部分,因为这是原生的Authorize验证特性,添加后面的自定义验证逻辑

9、在接口上面添加Authorize特性,用PostMan调用接口传入生成的Token,设置断点看看效果吧

using Microsoft.AspNetCore.Authorization;

using Microsoft.AspNetCore.Mvc;

using System.Collections.Generic; namespace NerCoreJwt.Controllers

{

[Route("api/[controller]")]

public class ValuesController : Controller

{

// GET api/values

[Authorize(Roles = "admin")]

[HttpGet]

public IEnumerable<string> Get()

{

return new string[] { "value1", "value2" };

} // GET api/values/5

[HttpGet("{id}")]

public string Get(int id)

{

return "value";

} // POST api/values

[HttpPost]

public void Post([FromBody]string value)

{

} // PUT api/values/5

[HttpPut("{id}")]

public void Put(int id, [FromBody]string value)

{

} // DELETE api/values/5

[HttpDelete("{id}")]

public void Delete(int id)

{

}

}

}

WebApi使用JWT认证(二)的更多相关文章

- WebApi使用JWT认证(一)

这是第一部:先实现NetFramework上的WebApi使用JWT认证 1.VS新建一个WebApi项目 2.项目右键----管理Nuget程序包----找到JWT,然后安装 3.Model文件夹下 ...

- WebApi使用JWT认证

https://www.cnblogs.com/wangyulong/p/8727683.html https://blog.csdn.net/kebi007/article/details/7286 ...

- .NetCore WebApi——基于JWT的简单身份认证与授权(Swagger)

上接:.NetCore WebApi——Swagger简单配置 任何项目都有权限这一关键部分.比如我们有许多接口.有的接口允许任何人访问,另有一些接口需要认证身份之后才可以访问:以保证重要数据不会泄露 ...

- ASP.NET Core 基于JWT的认证(二)

ASP.NET Core 基于JWT的认证(二) 上一节我们对 Jwt 的一些基础知识进行了一个简单的介绍,这一节我们将详细的讲解,本次我们将详细的介绍一下 Jwt在 .Net Core 上的实际运用 ...

- ASP.NET WebApi 基于JWT实现Token签名认证

一.前言 明人不说暗话,跟着阿笨一起玩WebApi!开发提供数据的WebApi服务,最重要的是数据的安全性.那么对于我们来说,如何确保数据的安全将会是需要思考的问题.在ASP.NET WebServi ...

- NetCore+Dapper WebApi架构搭建(六):添加JWT认证

WebApi必须保证安全,现在来添加JWT认证 1.打开appsettings.json添加JWT认证的配置信息 2.在项目根目录下新建一个Models文件夹,添加一个JwtSettings.cs的实 ...

- Dotnet core使用JWT认证授权最佳实践(二)

最近,团队的小伙伴们在做项目时,需要用到JWT认证.遂根据自己的经验,整理成了这篇文章,用来帮助理清JWT认证的原理和代码编写操作. 第一部分:Dotnet core使用JWT认证授权最佳实践(一) ...

- DRF JWT认证(二)

快速上手JWT签发token和认证,有这一篇就够了,DRF自带的和自定义的都帮你总结好了,拿去用~

- Asp.NetCore3.1 WebApi 使用Jwt 授权认证使用

1:导入NuGet包 Microsoft.AspNetCore.Authentication.JwtBearer 2:配置 jwt相关信息 3:在 startUp中 public void Confi ...

随机推荐

- LightOJ 1065 - Number Sequence 矩阵快速幂水题

http://www.lightoj.com/volume_showproblem.php?problem=1065 题意:给出递推式f(0) = a, f(1) = b, f(n) = f(n - ...

- 重构改善既有代码设计--重构手法13:Inline Class (将类内联化)

某个类没有做太多事情.将这个类的所有特性搬移到另一个类中,然后移除原类. 动机:Inline Class (将类内联化)正好于Extract Class (提炼类)相反.如果一个类不再承担足够责任.不 ...

- CSS基础复习

重新撸一遍CSS的基础,因为以前面试的时候被问到,突然发现某些概念搞不清楚,瞬间懵逼了,其实我都知道的,就是因为不会炒概念,导致面试官觉得我很low,你特么连这个都不知道还敢来面试,回家种田去好嘛! ...

- laravel 重定向路由带参数

转载: http://www.cnblogs.com/foreversun/p/5642176.html 举例: 路由: //任务列表页 $router->get('/taskDetail/{i ...

- 通过jquery.validate.js校验表单字段是否合法

<!DOCTYPE html PUBLIC "-//W3C//DTD HTML 4.01 Transitional//EN" "http://www.w3.org/ ...

- three.js轨道控制器OrbitControls.js

https://blog.csdn.net/qq_37338983/article/details/78575333 文章地址

- [转载]Android中Bitmap和Drawable

一.相关概念 1.Drawable就是一个可画的对象,其可能是一张位图(BitmapDrawable),也可能是一个图形(ShapeDrawable),还有可能是一个图层(LayerDrawable) ...

- 深入理解Spring系列之六:bean初始化

转载 https://mp.weixin.qq.com/s/SmtqoELzBEdZLo8wsSvUdQ <深入理解Spring系列之四:BeanDefinition装载前奏曲>中提到,对 ...

- jQuery的validation插件(验证表单插件)

更完整的参考:http://www.runoob.com/jquery/jquery-plugin-validate.html 验证隐藏字段的使用(验证通过后ajax提交表单):http://www. ...

- Centos 6.4搭建git服务器【转】

前阵子公司需要,让我搭个Git服务器,把之前用的SVN上代码迁移到git上去,所以就在阿里云主机上搭了一个,记录了下安装过程,留存文档以备查阅.本篇本章只涉及搭建部分的操作,更多git的使用可以参考文 ...