第13章:Kubernetes 鉴权框架与用户权限分配

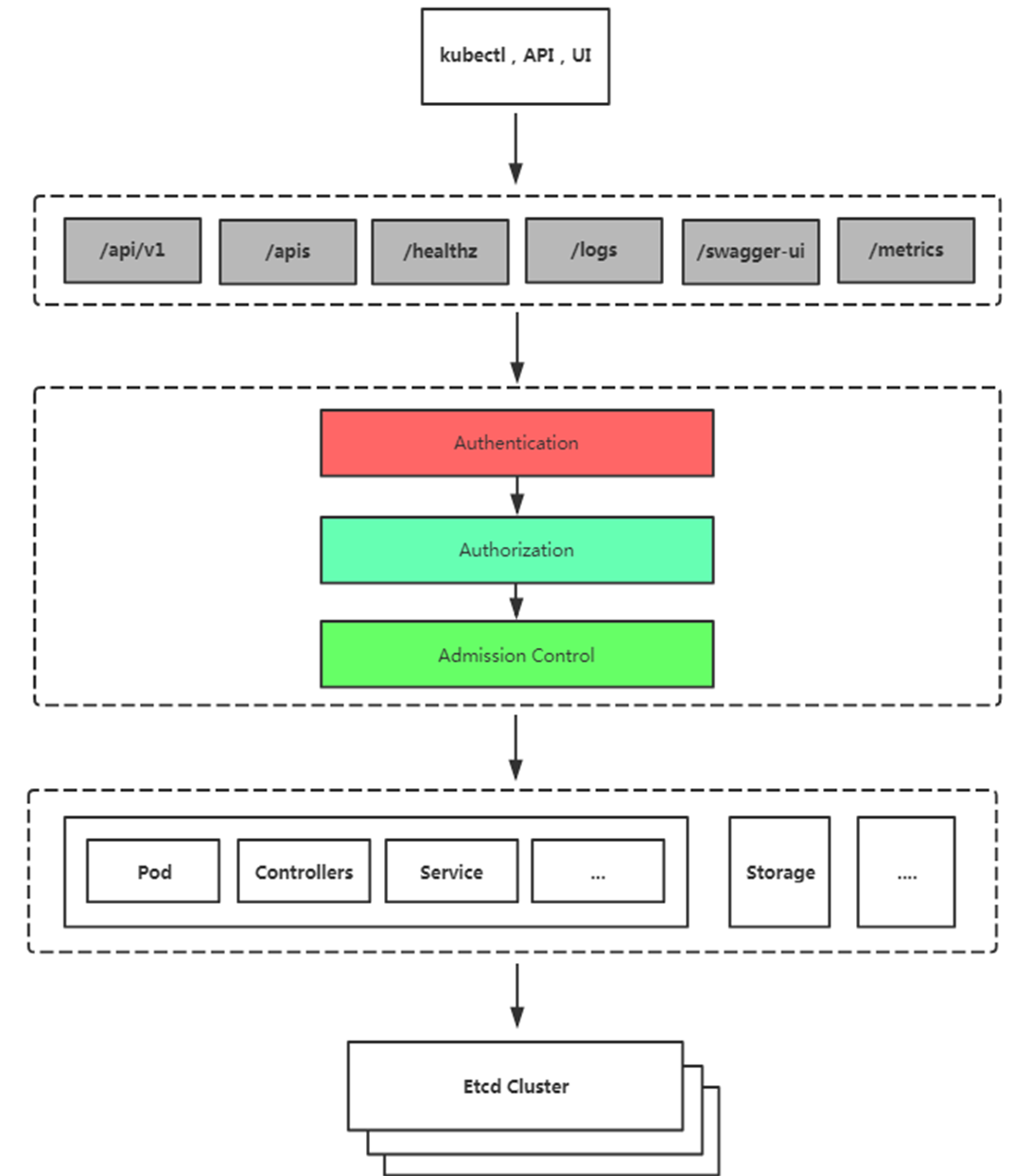

1.Kubernetes的安全框架

访问K8S集群的资源需要过三关:认证、鉴权、准入控制

普通用户若要安全访问集群API Server,往往需要证书、Token或者用户名+密码;Pod访问,需要ServiceAccount

K8S安全控制框架主要由下面3个阶段进行控制,每一个阶段都支持插件方式,通过API Server配置来启用插件。

访问API资源要经过以下三关才可以:

Authentication(鉴权)

Authorization(授权)

Admission Control(准入控制)

2.传输安全,认证,授权,准入控制

传输安全:

告别8080,迎接6443(http://172.16.1.70:6443/)

Client sent an HTTP request to an HTTPS server.全面基于HTTPS通信

鉴权:三种客户端身份认证:

HTTPS 证书认证:基于CA证书签名的数字证书认证

[root@k8s-admin ~]# ls /etc/kubernetes/pki/

[root@k8s-admin ~]# ls -l /root/.kube/config

-rw------- 1 root root 5451 Apr 24 18:40 /root/.kube/configHTTP Token认证:通过一个Token来识别用户

HTTP Base认证:用户名+密码的方式认证

授权:

RBAC(Role-Based Access Control,基于角色的访问控制):负责完成授权(Authorization)工作。

根据API请求属性,决定允许还是拒绝。

准入控制:

Adminssion Control实际上是一个准入控制器插件列表,发送到API Server的请求都需要经过这个列表中的每个准入控制器插件的检查,检查不通过,则拒绝请求。

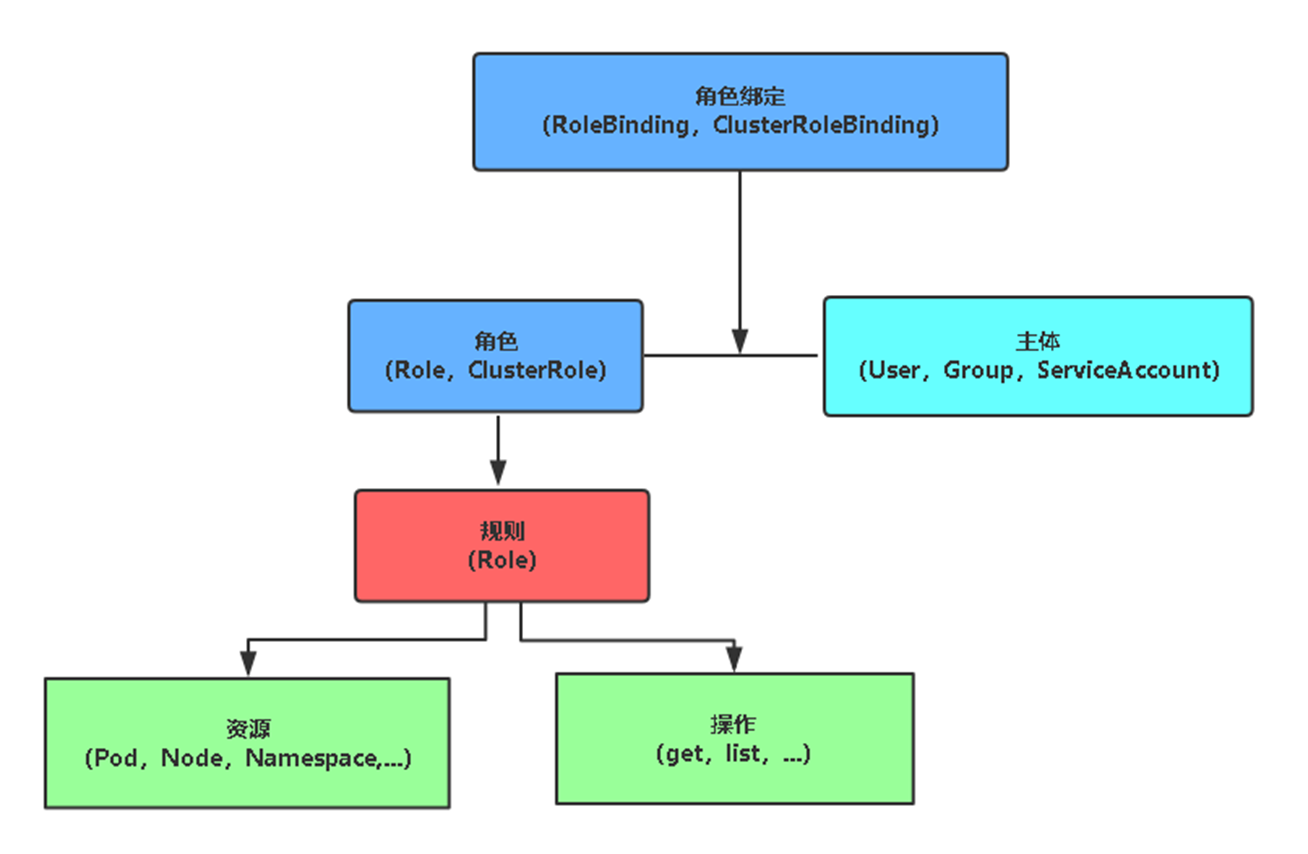

3.使用RBAC授权

RBAC(Role-Based Access Control,基于角色的访问控制),允许通过Kubernetes API动态配置策略。

角色

Role:授权特定命名空间的访问权限

ClusterRole:授权所有命名空间的访问权限

角色绑定

RoleBinding:将角色绑定到主体(即subject)

ClusterRoleBinding:将集群角色绑定到主体

主体(subject)

User:用户

Group:用户组

ServiceAccount:服务账号

示例:为aliang用户授权default命名空间Pod读取权限

1、用K8S CA签发客户端证书

# tar -xzf cfssl.tar.gz

# cp -a cfssl/* /usr/bin/

# cat cert.sh

cat > ca-config.json <<EOF

{

"signing": {

"default": {

"expiry": "87600h"

},

"profiles": {

"kubernetes": {

"usages": [

"signing",

"key encipherment",

"server auth",

"client auth"

],

"expiry": "87600h"

}

}

}

}

EOF cat > lc-csr.json <<EOF

{

"CN": "lc",

"hosts": [],

"key": {

"algo": "rsa",

"size": 2048

},

"names": [

{

"C": "CN",

"ST": "BeiJing",

"L": "BeiJing",

"O": "k8s",

"OU": "System"

}

]

}

EOF cfssl gencert -ca=/etc/kubernetes/pki/ca.crt -ca-key=/etc/kubernetes/pki/ca.key -config=ca-config.json -profile=kubernetes lc-csr.json | cfssljson -bare lc

# sh cert.sh

生成如下文件

ca-config.json lc.csr lc-csr.json lc-key.pem lc.pem

2、生成kubeconfig授权文件

# cat config.sh

kubectl config set-cluster kubernetes \

--certificate-authority=/etc/kubernetes/pki/ca.crt \

--embed-certs=true \

--server=https://172.16.1.70:6443 \

--kubeconfig=lc.kubeconfig # 设置客户端认证

kubectl config set-credentials lc \

--client-key=lc-key.pem \

--client-certificate=lc.pem \

--embed-certs=true \

--kubeconfig=lc.kubeconfig # 设置默认上下文

kubectl config set-context kubernetes \

--cluster=kubernetes \

--user=lc \

--kubeconfig=lc.kubeconfig # 设置当前使用配置

kubectl config use-context kubernetes --kubeconfig=lc.kubeconfig # sh config.sh

会生成 lc.kubeconfig 文件

3、创建RBAC权限策略

# cat rbac.yaml

---

# 创建角色(权限集合)

kind: Role

apiVersion: rbac.authorization.k8s.io/v1

metadata:

namespace: default

name: pod-reader

rules:

- apiGroups: [""]

resources: ["pods"]

verbs: ["get", "watch", "list"] ---

# 将lc用户绑定到角色

kind: RoleBinding

apiVersion: rbac.authorization.k8s.io/v1

metadata:

name: read-pods

namespace: default

subjects:

- kind: User

name: lc

apiGroup: rbac.authorization.k8s.io

roleRef:

kind: Role

name: pod-reader

apiGroup: rbac.authorization.k8s.io # kubectl apply -f rbac.yaml

# 具体的角色权限可以参考官网rbac相关文档:https://kubernetes.io/zh/docs/reference/access-authn-authz/rbac/

4、测试

# kubectl get Role

NAME AGE

pod-reader 7m46s

# kubectl get RoleBinding

NAME AGE

read-pods 7m49s

# kubectl --kubeconfig=lc.kubeconfig get pods

NAME READY STATUS RESTARTS AGE

nginx-86c57db685-rrhzp 1/1 Running 1 28d

# kubectl --kubeconfig=lc.kubeconfig get pods -n kube-system

Error from server (Forbidden): pods is forbidden: User "lc" cannot list resource "pods" in API group "" in the namespace "kube-system"

# lc用户只有访问default命名空间Pod读取权限。

第13章:Kubernetes 鉴权框架与用户权限分配的更多相关文章

- 2_MVC+EF+Autofac(dbfirst)轻型项目框架_用户权限验证

前言 接上面两篇 0_MVC+EF+Autofac(dbfirst)轻型项目框架_基本框架 与 1_MVC+EF+Autofac(dbfirst)轻型项目框架_core层(以登陆为例) .在第一篇中介 ...

- 基于Springboot集成security、oauth2实现认证鉴权、资源管理

1.Oauth2简介 OAuth(开放授权)是一个开放标准,允许用户授权第三方移动应用访问他们存储在另外的服务提供者上的信息,而不需要将用户名和密码提供给第三方移动应用或分享他们数据的所有内容,OAu ...

- Mongodb 认证鉴权那点事

[TOC] 一.Mongodb 的权限管理 认识权限管理,说明主要概念及关系 与大多数数据库一样,Mongodb同样提供了一套权限管理机制. 为了体验Mongodb 的权限管理,我们找一台已经安装好的 ...

- iOS进阶之UDP代理鉴权过程

上一篇介绍的是TCP代理的鉴权过程,这篇将介绍UDP代理的大致鉴权过程. 在UDP鉴权过程中,有几点是需要注意的.首先,UDP是一种无连接协议,不需要连接,使用广播的方式:其次,为了通过鉴权,所以需要 ...

- JWT对SpringCloud进行系统认证和服务鉴权

JWT对SpringCloud进行系统认证和服务鉴权 一.为什么要使用jwt?在微服务架构下的服务基本都是无状态的,传统的使用session的方式不再适用,如果使用的话需要做同步session机制,所 ...

- 「快学springboot」集成Spring Security实现鉴权功能

Spring Security介绍 Spring Security是Spring全家桶中的处理身份和权限问题的一员.Spring Security可以根据使用者的需要定制相关的角色身份和身份所具有的权 ...

- 【Gin-API系列】Gin中间件之鉴权访问(五)

在完成中间件的介绍和日志中间件的代码后,我们的程序已经基本能正常跑通了,但如果要上生产,还少了一些必要的功能,例如鉴权.异常捕捉等.本章我们介绍如何编写鉴权中间件. 鉴权访问,说白了就是给用户的请求增 ...

- 使用SpringSecurity Oauth2.0实现自定义鉴权中心

Oauth2.0是什么不在赘述,本文主要介绍如何使用SpringSecurity Oauth2.0实现自定义的用户校验 1.鉴权中心服务 首先,列举一下我们需要用到的依赖,本文采用的是数据库保存用户信 ...

- 【Spring Cloud & Alibaba 实战 | 总结篇】Spring Cloud Gateway + Spring Security OAuth2 + JWT 实现微服务统一认证授权和鉴权

一. 前言 hi,大家好~ 好久没更文了,期间主要致力于项目的功能升级和问题修复中,经过一年时间的打磨,[有来]终于迎来v2.0版本,相较于v1.x版本主要完善了OAuth2认证授权.鉴权的逻辑,结合 ...

随机推荐

- 说明位图,矢量图,像素,分辨率,PPI,DPI?

说明位图,矢量图,像素,分辨率,PPI,DPI? 显示全部 关注者 28 被浏览 7,031 关注问题写回答 邀请回答 添加评论 分享 2 个回答 默认排序 刘凯 21 人赞同了 ...

- QT学习笔记(一)——Helloworld

QT学习笔记(一)--Helloworld 一.调试的基本方法: Log调试法 --在代码中加入一定的打印语句 --打印程序状态和关键变量的值 断点调试法: --在开发环境中的对应代码行加上断点 -- ...

- 那些天,shell脚本中曾经踩过的坑

前些天,需要实现一个需求,用脚本轮流kill服务器上的进程,观察内存变化情况,并写日志.脚本逻辑不难,但shell脚本好久不用,看过书里的语法都忘得差不多了,中间踩了不少的坑,特此记录一下,留作后续参 ...

- Centos双网卡配置默认路由

Centos6.5 双网卡,我们只需要一个默认路由,如果两个都有或都没有会有一系列的问题 [root@centos]# vi /etc/sysconfig/network修改以下内容NETWORKIN ...

- Java中生成唯一标识符的方法

有时候业务需要生成唯一标识符,但又不能依赖于数据库中自动递增的字段产生唯一ID,比如多表同一字段需要统一一个唯一ID,此时我们就需要用程序来生成一个唯一的全局ID. UUID UUID是指在一台机器上 ...

- Elasticsearch快速入门和环境搭建

内容概述 什么是Elasticsearch,为什么要使用它? 基础概念简介 节点(node) 索引(index) 类型映射(mapping) 文档(doc) 本地环境搭建,创建第一个index 常用R ...

- Python小白的数学建模课-03.线性规划

线性规划是很多数模培训讲的第一个算法,算法很简单,思想很深刻. 要通过线性规划问题,理解如何学习数学建模.如何选择编程算法. 『Python小白的数学建模课 @ Youcans』带你从数模小白成为国赛 ...

- Go基础结构与类型03---标准输入与输出

package main import ( "fmt" "strconv" ) //每次接收一个用户输入 func main031() { //定义a, b两个 ...

- Django(50)drf异常模块源码分析

异常模块源码入口 APIView类中dispatch方法中的:response = self.handle_exception(exc) 源码分析 我们点击handle_exception跳转,查看该 ...

- RGB-D相机视觉SLAM

RGB-D相机视觉SLAM Dense Visual SLAM for RGB-D Cameras 开源代码地址: vision.in.tum.de/data/software/dvo 摘要 本文提 ...