WEB服务与NGINX(19)- nginx 防盗链功能

1 nginx防盗链功能

1.1 盗链功能概述

防盗链基于客户端携带的referer实现,referer是记录打开一个页面之前记录是从哪个页面跳转过来的标记信息,如果别人只链接了自己网站图片或某个单独的资源,而不是打开了网站的整个页面,这就是盗链。

防盗链由nginx的ngx_http_referer_module模块提供,使用的主要语法为valid_referers,具体说明如下:

valid_referers none|blocked|server_names|string ...;

用于定义referer首部的合法可用值,不能匹配的将是非法值。

支持环境:server, location

参数说明

none:请求报文首部没有referer首部,一般为本地资源,比如浏览器直接输入域名访问就没有referer信息,需要设定为有效。

blocked:请求报文有referer首部,但没有有效值,比如为空。

server_names:referer首部中包含本主机名,即nginx监听的server_name。

arbitrary_string:任意字符串,但可使用*作通配符

regular expression:被指定的正则表达式模式匹配到的字符串,要使用~开头,例如~.*\.xuzhichao\.com

$invalid_referer:nginx变量,表示无效的首部

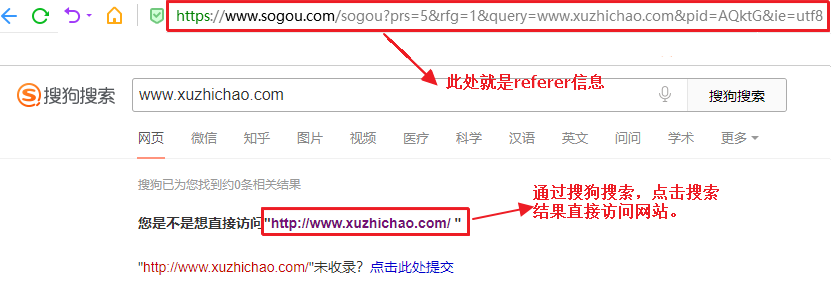

referer字段示例:

使用搜狗直接搜索web网站然后点击访问就会生成referer信息:

在服务器上产生的日志如下,产生了referer信息。

{ "@timestamp": "2021-06-22T23:27:05+08:00", "remote_addr": "192.168.20.1", "referer": "https://www.sogou.com/sogou?prs=5&rfg=1&query=www.xuzhichao.com&pid=AQktG&ie=utf8", "request": "GET / HTTP/1.1", "status": 200, "bytes":27, "agent": "Mozilla/5.0 (Windows NT 10.0; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/72.0.3626.81 Safari/537.36 SE 2.X MetaSr 1.0", "x_forwarded": "-", "upstr_addr": "-","upstr_host": "-","upstreamtime": "-" }

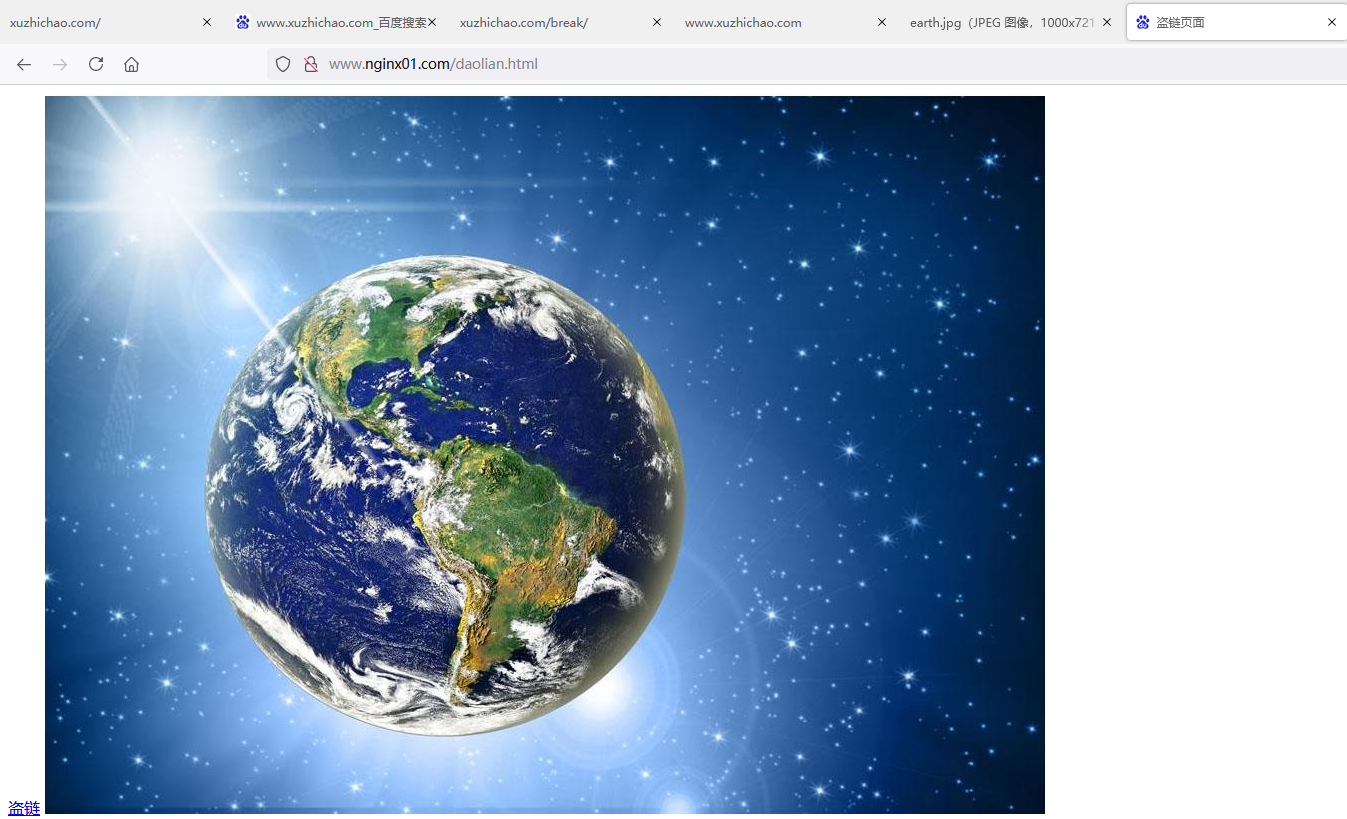

1.2 实现盗链

场景:www.nginx01.com网站盗取www.xuzhichao.com站点的一张图片。

www.xuzhichao.com站点的配置文件和图片页面如下:

#www.xuzhichao.com站点的配置文件:

server {

listen 80;

server_name www.xuzhichao.com;

access_log /var/log/nginx/access_xuzhichao.log access_json;

location / {

root /data/nginx/html/xuzhichao;

index index.html;

}

}

#站点的main.html页面内容如下:

[root@nginx01 xuzhichao]# cat main.html

<!DOCTYPE html>

<html>

<head>

<meta charset="UTF-8">

<title>www.xuzhichao.com</title>

<style type="text/css">

/*清除所有标签的默认样式*/

*{

padding: 0;

margin: 0;

}

.box1{

width: 1215px;

height: 700px;

background-image: url(css/earth.jpg);

}

p{

color: red;

font-size: 32px;

font-weight: bold;

font-family: "arial","华文彩云","微软雅黑",serif;

}

</style>

</head>

<body>

<p>这是"www.xuzhichao.com"的首页</p>

<div class="box1"></div></body>

</body>

</html>

#图片文件如下:

[root@nginx01 xuzhichao]# ll css/earth.jpg

-rw-r--r-- 1 root root 101389 Jun 22 23:07 css/earth.jpg

用户访问该页面效果如下:

www.nginx01.com的配置文件和模拟盗链页面如下:

server {

listen 80;

server_name www.nginx01.com;

charset utf-8,gbk;

access_log /var/log/nginx/access_nginx01.log access_json;

location / {

root /data/nginx/html/web1;

index index.html;

}

}

#盗链页面

[root@nginx01 web1]# cat daolian.html

<!DOCTYPE html>

<html>

<head>

<meta charset="UTF-8">

<title>盗链页面</title>

</head>

<body>

<a href="http://www.xuzhichao.com">盗链</a>

<img src="http://www.xuzhichao.com/css/earth.jpg">

</body>

</html>

客户端访问效果如下:

查看日志信息:

#www.nginx01.com站点的访问记录,请求/daolian.html页面,但是图片却是www.xuzhichao.com站点的

[root@nginx01 web1]# tail /var/log/nginx/access_nginx01.log

{ "@timestamp": "2021-06-22T23:52:41+08:00", "remote_addr": "192.168.20.1", "referer": "-", "request": "GET /daolian.html HTTP/1.1", "status": 200, "bytes":224, "agent": "Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:89.0) Gecko/20100101 Firefox/89.0", "x_forwarded": "-", "upstr_addr": "-","upstr_host": "-","upstreamtime": "-" }

#www.xuzhichao.com站点的访问日志,referer字段显示了盗链地址,浪费了自己站点的流量为其他站点提供了服务。

[root@nginx01 web1]# tail /var/log/nginx/access_xuzhichao.log

{ "@timestamp": "2021-06-22T23:52:41+08:00", "remote_addr": "192.168.20.1", "referer": "http://www.nginx01.com/", "request": "GET /css/earth.jpg HTTP/1.1", "status": 200, "bytes":101389, "agent": "Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:89.0) Gecko/20100101 Firefox/89.0", "x_forwarded": "-", "upstr_addr": "-","upstr_host": "-","upstreamtime": "-" }

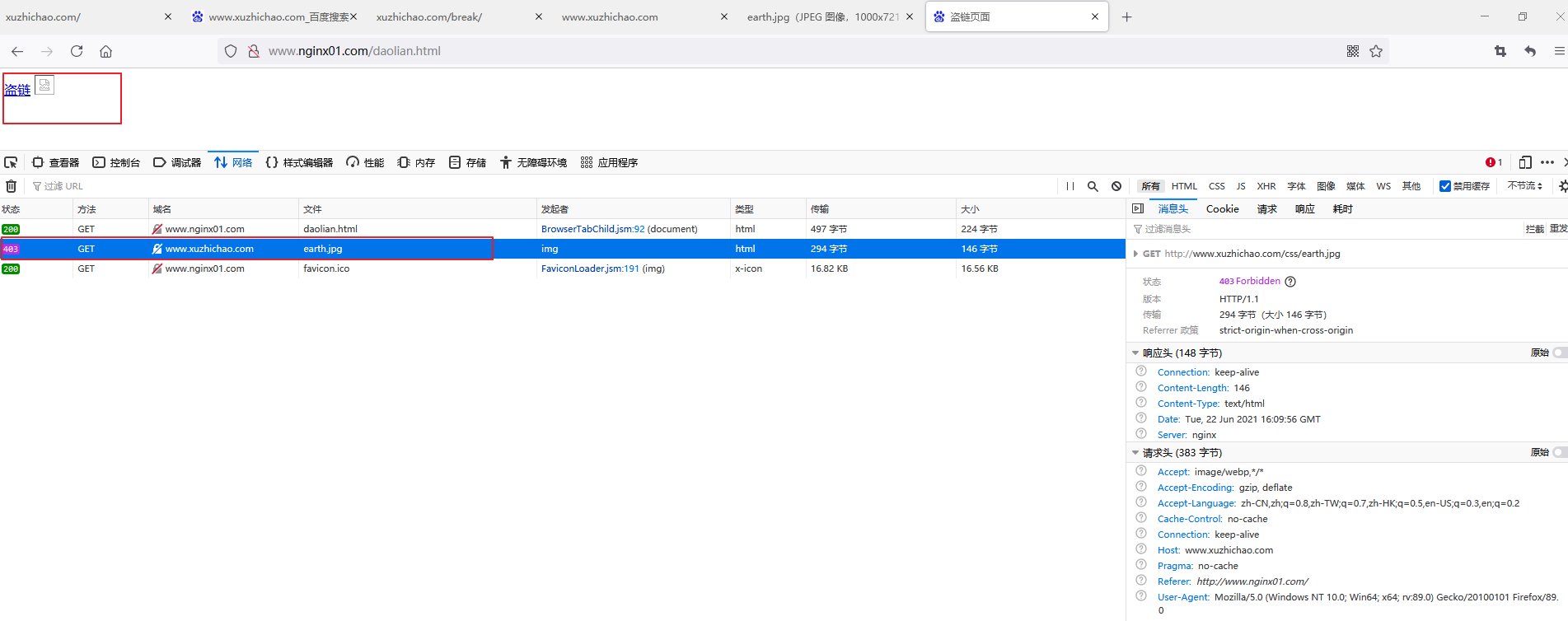

1.3 实现防盗链

在www.xuzhichao.com站点上实现防盗链功能。

#www.xuzhichao.com站点的配置文件如下:

[root@nginx01 ~]# cat /etc/nginx/conf.d/xuzhichao.conf

server {

listen 80;

server_name www.xuzhichao.com;

access_log /var/log/nginx/access_xuzhichao.log access_json;

location / {

root /data/nginx/html/xuzhichao;

index index.html;

#定义合法的referer信息,允许*.b.com b.*以及百度,谷歌跳转;

valid_referers none blocked server_names *.b.com b.* ~\.baidu\. ~\.google\.;

#对于不合法的referer信息返回403;

if ( $invalid_referer ) {

return 403;

}

}

}

#重启nginx服务

[root@nginx01 ~]# systemctl reload nginx.service

客户端测试:

发现盗链的图片无法显示,返回403错误。

WEB服务与NGINX(19)- nginx 防盗链功能的更多相关文章

- Nginx实践篇(2)- Nginx作为静态资源web服务 - 控制浏览器缓存、防盗链

一.控制浏览器缓存 1. 浏览器缓存简介 浏览器缓存遵循HTTP协议定义的缓存机制(如:Expires;Cache-control等). 当浏览器无缓存时,请求响应流程 当浏览器有缓存时,请求响应流程 ...

- 16.Nginx优化与防盗链

Nginx优化与防盗链 目录 Nginx优化与防盗链 隐藏版本号 修改用户与组 缓存时间 日志切割 小知识 连接超时 更改进程数 配置网页压缩 配置防盗链 配置防盗链 隐藏版本号 可以使用 Fiddl ...

- nginx secure_link下载防盗链

下载服务器上有众多的软件资源, 可是很多来源不是本站,是迅雷.flashget, 源源不断的带宽,防盗链绝对是当务之急. 使用来源判断根本不靠谱,只能防止一些小白站点的盗链,迅雷之类的下载工具完全无效 ...

- nginx如何设置防盗链

关于nginx防盗链的方法网上有很多教程,都可以用,但是我发现很多教程并不完整,所做的防盗链并不是真正的彻底的防盗链! 一般,我们做好防盗链之后其他网站盗链的本站图片就会全部失效无法显示,但是您如果通 ...

- nginx服务器图片防盗链的方法

nginx服务器图片防盗链的方法<pre> location ~* \.(gif|jpg|png|jpeg)$ { expires 30d; valid_referers *.shuche ...

- 【转】nginx如何设置防盗链

转自博客园作者:howhy,文章地址:nginx如何设置防盗链.大佬写的甚好,在此备份一下 关于nginx防盗链的方法网上有很多教程,都可以用,但是我发现很多教程并不完整,所做的防盗链并不是真正的彻底 ...

- 实现fastdfs防盗链功能

目录 1.背景 2.实现原理 2.1 开启防盗链 2.2 重启 nginx 2.3 Java代码生成token 1.token生成规则 2.java生成token 3.测试 3.1 带正确token访 ...

- ASP.net UrlRewrite的防盗链功能

ASP.net中如何实现基于UrlRewrite的防盗链. ASP.net中最快实现UrlRewrite的方法这篇文章中说了如何做UrlRewrite,那只是一个最简单的应用 其实利用UrlRewri ...

- Nginx优化与防盗链

目录: 一.隐藏版本号 二.修改用户与组 三.缓存时间 四.日志切割 五.连接超时 六.更改进程数 七.配置网页压缩 一.隐藏版本号 可以使用 Fiddler 工具抓取数据包,查看 Nginx版本 也 ...

- Nginx图片的防盗链配置

[root@web01 www]# cat /app/server/nginx/conf/vhosts/default.conf server { listen default_server; ser ...

随机推荐

- urllib+BeautifulSoup爬取并解析2345天气王历史天气数据

urllib+BeautifulSoup爬取并解析2345天气王历史天气数据 网址:东城历史天气查询_历史天气预报查询_2345天气预报 1.代码 import json import logging ...

- CSS浮动---float

一.标准文档流的特性 1.空白折叠 无论多少个空格.换行.tab,都会折叠为一个空格. 2.高矮不齐,底边对齐 3.自动换行,一行放不下就换行写 二.行内元素和块级元素的注意点 1.行内元素不能设置宽 ...

- Visual Studio 2022的安装 - 编程手把手系列文章

工欲善其事,必先利其器. 今天讲的是编程开发工具Visual Studio 2022的安装.作为手把手系列的开始,需要先对进行编程所使用的工具进行了解.此博文从下面几个步骤入手,对VS 2022这个开 ...

- C#只允许启动一个WinFrom进程

[STAThread] public static void Main() { bool ret; System.Threading.Mutex mutex = new System.Thread ...

- Jenkins首次启动慢

场景描述启动Jenkins后,打开网站,发现一直卡在这个启动页面,慢,很慢,非常慢 解决方法 进入Jenkins的安装目录,找到"hudson.model.UpdateCenter.xml& ...

- spring boot yaml 配置[三]

前言 我们知道java 因为历史的原因,一直有一个配置地狱的痛点.那么如何解决掉它呢? spring boot 是一柄利器,但是呢,还是要配置. 看来配置的避免不了的了. 那么如何可以减轻这种痛苦呢? ...

- xml转voc数据集(含分享数据集)

数据集的链接:行人检测数据集voc数据集(100张) 原始图片和.xml数据目录结构如下: . └── data ├── 003002_0.jpg ├── 003002_0.xml ├── 00300 ...

- 《c#高级编程》第4章C#4.0中的更改(九)——协变和逆变

动态字典(Dynamic Dictionary)是指一个键值对集合,其中键和值的类型都可以在运行时确定并且可以动态变化.在C#中,可以使用 dynamic 关键字来实现这一功能. 例如,下面的代码演示 ...

- 力扣121(java&python)-买卖股票的最佳时机(简单)

题目: 给定一个数组 prices ,它的第 i 个元素 prices[i] 表示一支给定股票第 i 天的价格. 你只能选择 某一天 买入这只股票,并选择在 未来的某一个不同的日子 卖出该股票.设计一 ...

- Spring Boot Serverless 实战系列“架构篇” | 光速入门函数计算

简介:如何以 Serverless 的方式运行 Spring Boot 应用? 作者:西流(阿里云函数计算专家) Spring Boot 是基于 Java Spring 框架的套件,它预装了 S ...