DVWA靶场实战(一)——Brute Force

DVWA靶场实战(一)

一、Brute Force:

1.漏洞原理:

Brute Force是暴力破解的意思,大致原理就是利用穷举法,穷举出所有可能的密码。

2.攻击方法:

Burpsuite中的Intruder功能常被用于密码爆破功能。

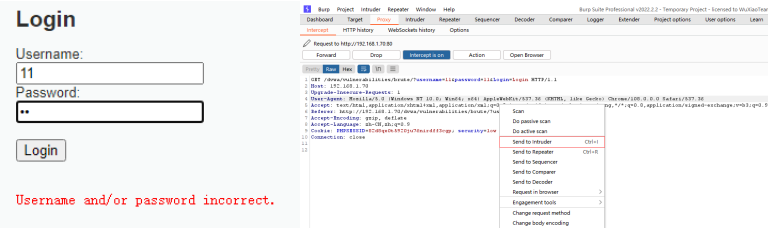

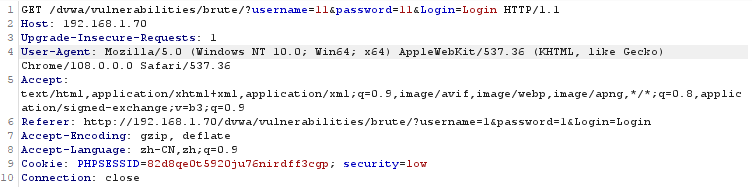

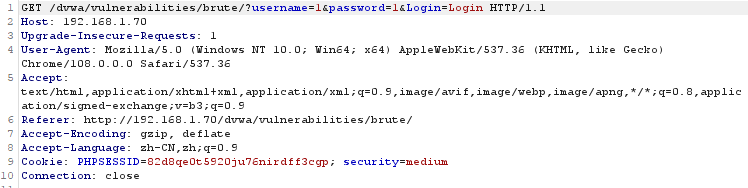

打开Burpsuite找到Proxy在Options中配置好端口,再点击“Intercept is on”开始拦截数据包,点击Login获取如下数据包,并右键点击“Send to Intruder”或者直接“Ctrl+I”,然后在高亮的“Intruder”中,找到刚才发送的数据包。

先选择“Cluster bomb”,然后点击“Clear $”,并且给刚才输入测试登录的数字选中点击“Add $”。

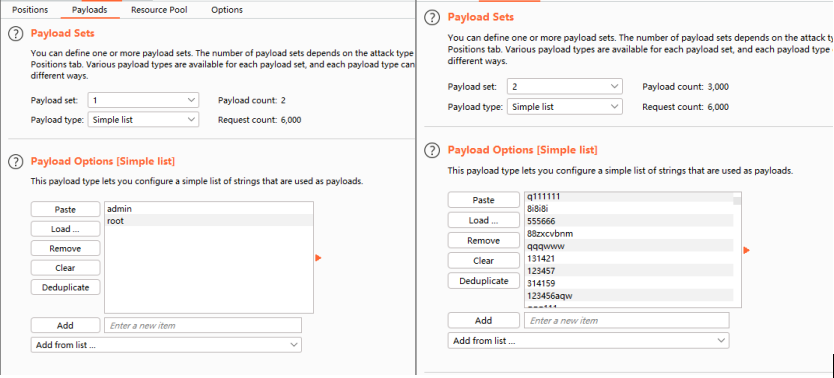

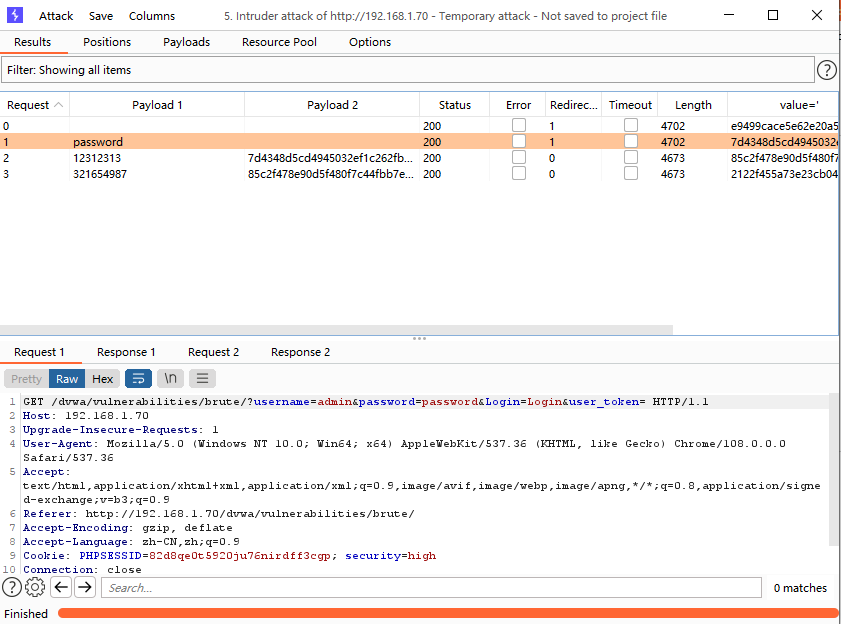

在对于目标添加完成后,点击“Payload”将1和2中的“Payload Options [Simple list]”部分进行加载,加载完成后点击“Start attack”进行字典爆破。

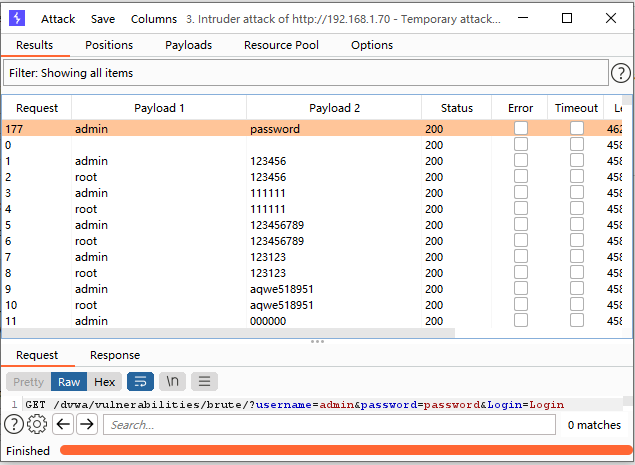

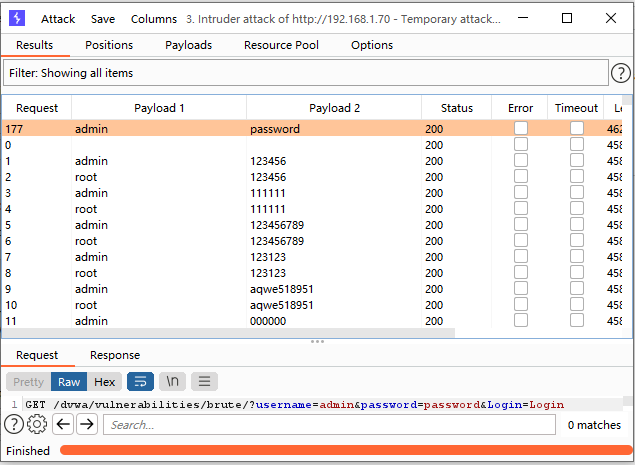

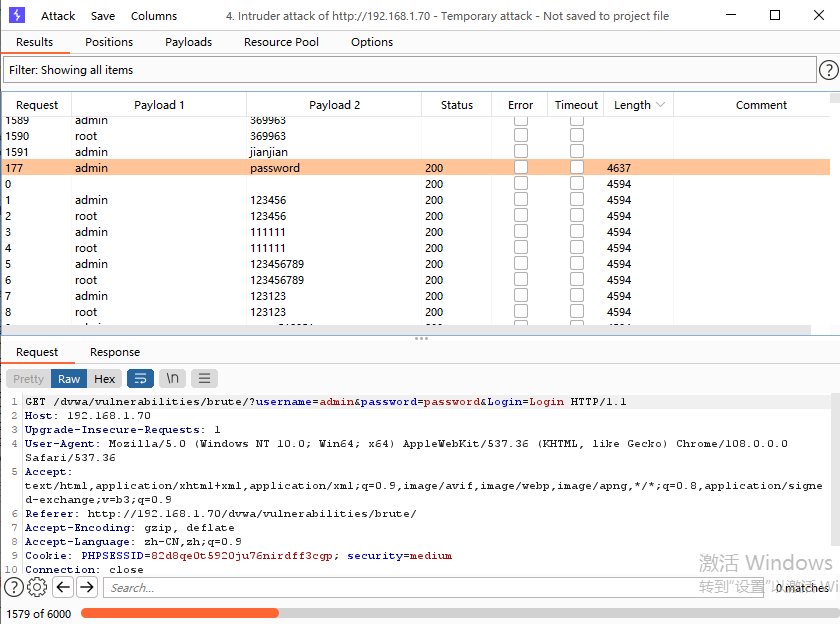

得到如下界面就是开始爆破了,爆破完后点击length,因为此时其他状态都是相同的,所以我们选择用“Length”来进行筛选,筛选出不同的那几条,就是爆破的结果。这里可以看见举例用的“Low”难度爆破出的用户名和密码是admin和password,以上就是Brute Force的爆破手段。

3.实战:

(1)Low:

手段就是举例攻击手段钟的手段,这里不在赘述,得到爆破结果admin|password。

(2)Medium:

Medium的同Low的相仿,只是多了一项每一次登录失败后会延时2s,得到爆破结果admin|password。相比于Low的username和password的GET传参后利用函数做了数据过滤,对数据库中特殊符号进行转义,能够抵御基本的SQL注入。

(3)High:

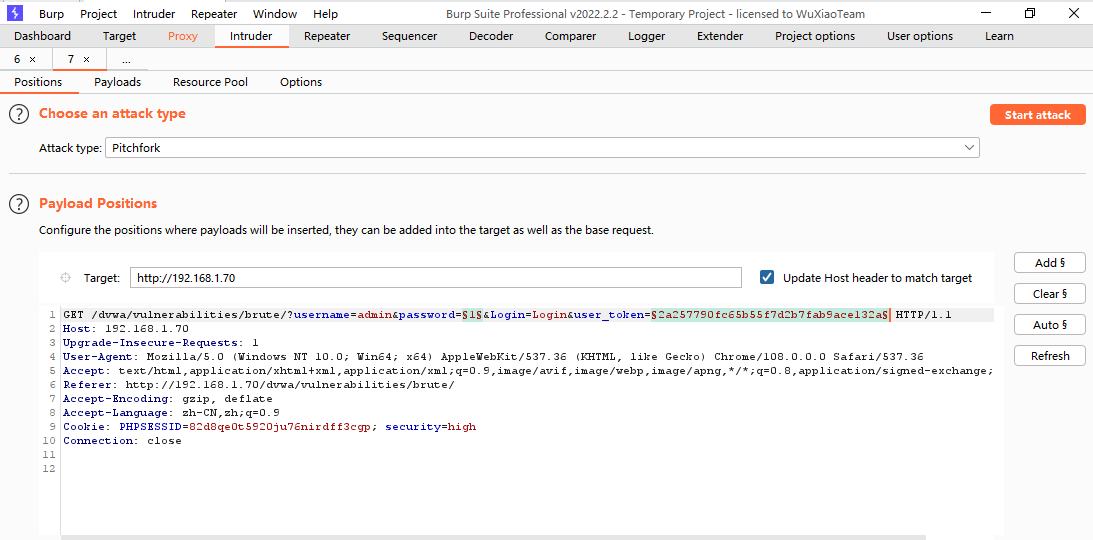

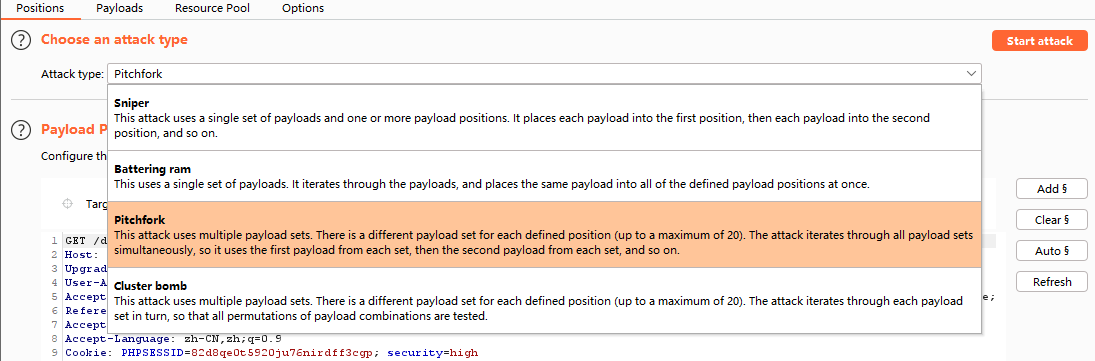

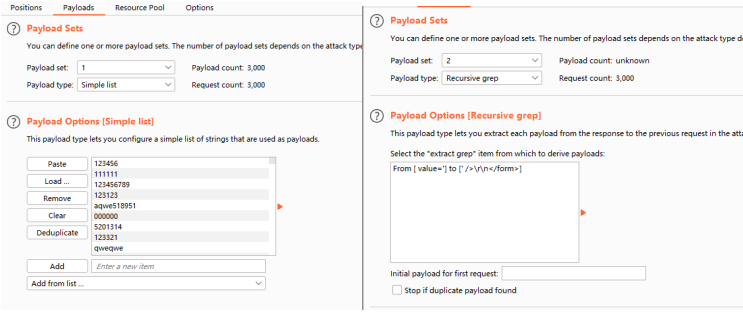

不同于Low和Medium,High带有Token,所以这个时候我们我们先将如下数据包抓到,然后发送到“Intruder”中去。然后清除所有的标记,转而将password和token标记上。在标记完成后选择“Pitchfork”模式

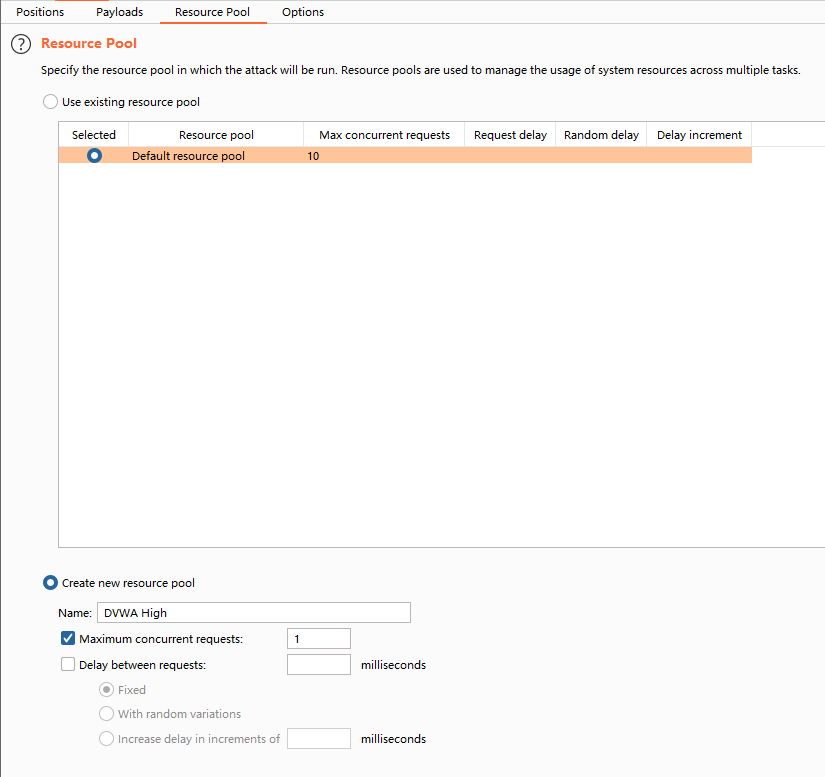

在选择完成模式后我们找到“Resource Pool”,选择“Create new resource pool”,选择“Maximum concurrent requests”在后面加上我们的线程数1。

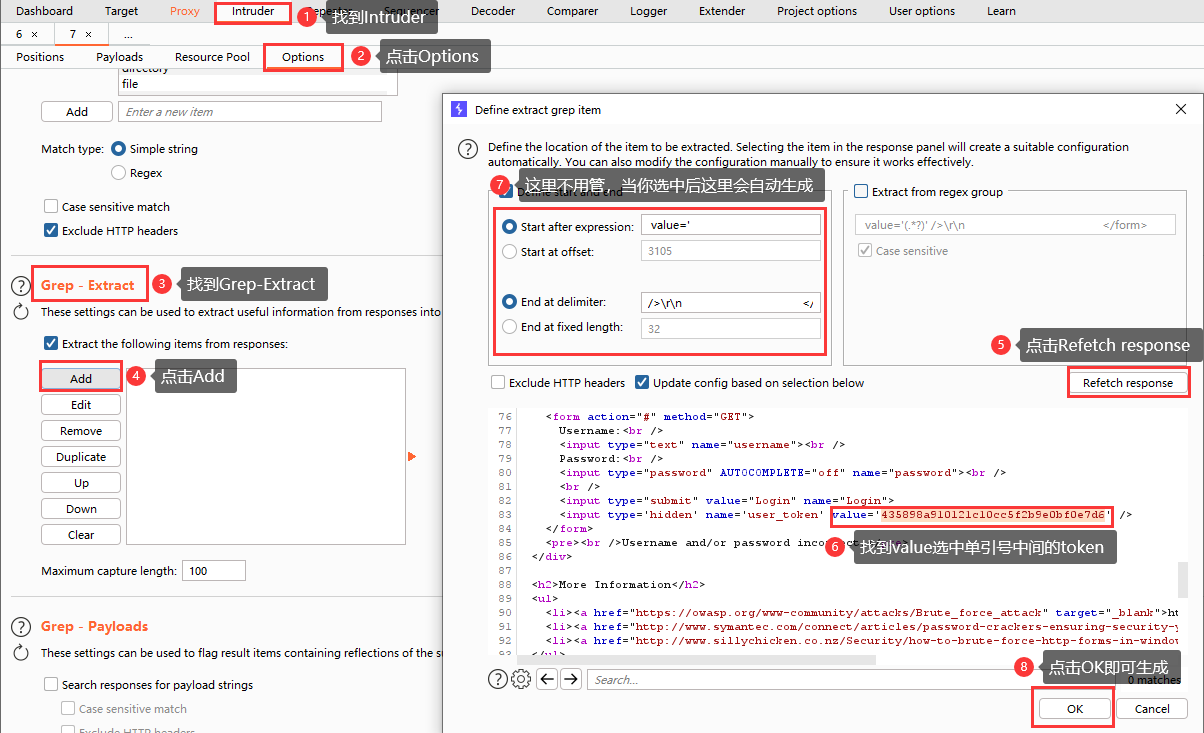

接下来在“Intruder”中找到“Options”,在“Options”中找到“Drep-Extract”,点击“Add”弹出“Define extract grep item”窗口,点击“Refetch response”,在弹出的代码中找到“user_token”将后面的“value”中单引号的内容选中,点击OK添加成功。

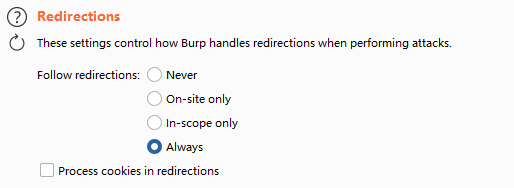

找到“Redirections”找到并选择“Always”。

将1选择加载入字典,2中“Payload type”换成“Recursive grep”。

最后得到结果admin|password就是结果。

(4)Impossible:

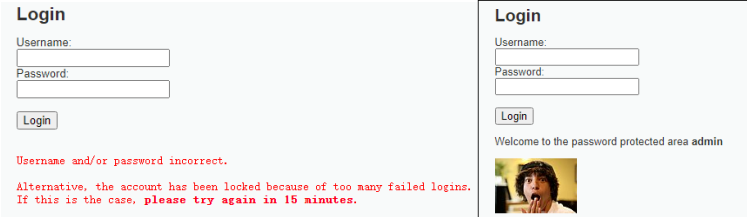

这个难度是最高的难度,其中的改变都有GET提交方式改为POST提交方式,同样加了token校验机制,还有就是他限制的登录的次数,如果登录失败3次,账户就会被锁定,需要等待15,然后才能重新尝试。方法基本上同High就不再赘述。

DVWA靶场实战(一)——Brute Force的更多相关文章

- DVWA靶场实战(五)——File Upload

DVWA靶场实战(五) 五.File Upload: 1.漏洞原理: File Upload中文名叫做文件上传,文件上传漏洞是指用户上传了一个可执行脚本文件(php.jsp.xml.cer等文件),而 ...

- DVWA靶场实战(四)——File Inclusion

DVWA靶场实战(四) 四.File Inclusion: 1.漏洞原理: 随着网站的业务的需求,程序开发人员一般希望代码更加灵活,所以将被包含的文件设置为变量,用来进行动态调用,但是正是这种灵活性通 ...

- DVWA靶场实战(三)——CSRF

DVWA靶场实战(三) 三.CSRF: 1.漏洞原理: CSRF(Cross-site request forgery),中文名叫做"跨站请求伪造",也被称作"one c ...

- DVWA靶场实战(二)——Command Injection

DVWA靶场实战(二) 二.Command Injection: 1.漏洞介绍: Command Injection,中文叫做命令注入,是指通过提交恶意构造的参数破坏命令语句结构,从而达到执行恶意命令 ...

- DVWA靶场实战(六)——Insecure CAPTCHA

DVWA靶场实战(六) 六.Insecure CAPTCHA: 1.漏洞原理: Insecure CAPTCHA(不安全的验证码),CAPTCHA全程为Completely Automated Pub ...

- DVWA靶场实战(七)——SQL Injection

DVWA靶场实战(七) 七.SQL Injection: 1.漏洞原理: SQL Inject中文叫做SQL注入,是发生在web端的安全漏洞,主要是实现非法操作,例如欺骗服务器执行非法查询,他的危害在 ...

- DVWA靶场实战(九)——Weak Session IDS

DVWA靶场实战(九) 九.Weak Session IDS: 1.漏洞原理: Weak Session IDS也叫做弱会话,当用户登录后,在服务器就会创造一个会话(session),叫做会话控制,接 ...

- DVWA靶场实战(十)——XSS(DOM)

DVWA靶场实战(十) 五.XSS(DOM): 1.漏洞原理: XSS全称为Cross Site Scripting,由于和层叠样式表(Cascading Style Sheets,CSS)重名,所以 ...

- DVWA靶场实战(十一)——XSS(Reflected)

DVWA靶场实战(十一) 十一.XSS(Reflected): 1.漏洞原理: XSS被称为跨站脚本攻击(Cross Site Script),而Reflected被称作反射型XSS.不同于DOM和S ...

随机推荐

- String简介

String:字符串,使用一对""引起来表示. 1.String声明为final的,不可被继承 2.String实现了Serializable接口:表示字符串是支持序列化的.实现了 ...

- Linux实战笔记_CentOS7_yum相关配置

配置yum源优先级 配置优先级 yum -y install yum-plugin-priorities.noarch vi /etc/yum.repos.d/localISO.repo priori ...

- react的组件通信

react的组件通信 1.父组件传子组件 import React, {Component} from 'react'class Father extends Component{ render() ...

- Installing ClickHouse-22.10.2.11 on openEuler

一.Installing ClickHouse-22.10.2.11 on openEuler 1 地址 https://clickhouse.com https://packages.clickho ...

- golang基础语法学习

1.函数作为一等公民 2.驼峰命名法/大小写决定是否在包外见 3.包名应该是小写的单个单词命名 4. 包名应为其源码的基础名称,如encoding/base64,包名应为base64而不是encodi ...

- 【深入浅出 Yarn 架构与实现】3-3 Yarn Application Master 编写

本篇文章继续介绍 Yarn Application 中 ApplicationMaster 部分的编写方法. 一.Application Master 编写方法 上一节讲了 Client 提交任务给 ...

- vue脚手架安装及依赖

一.安装Vue Cil (脚手架) 需要先安装node.js,这是node官网地址: https://nodejs.org/en/download/ ,node有两种版本一种是稳定版一种开发版 安装完 ...

- MySQL JDBC驱动版本与数据库版本的对应关系及注意事项

MySQL JDBC驱动版本与数据库版本的对应关系及注意事项 事情发生 学了三遍的servlet,经典老师又教的第一万遍登陆注册,并且让实现,并且让演示,我们老师可能和之前的小学期公司老师 完全没有沟 ...

- 修改Listen 1源码的一点心得

注:本文只作为技术交流 首先感谢听1的作者写出这么强大的音乐播放器!! 软件首页地址:点击打开链接 软件的github上上上地址:点击打开链接 软件唯一让我美中不足的就是不能下载,这可能是作者考虑到了 ...

- editorial 专栏

社论 22.10.1 solution for pl_er 密码是我的名字的拼音 全小写无空格 社论 22.10.2 solution for Simu. 密码是联考密码 社论 22.10.4 sol ...