ATT&CK实战系列——红队实战(一)

一、环境搭建

1.环境搭建测试

最近想要开始学习内网渗透,搜集了一些教程,准备先实验一个vulnstack靶机,熟悉一下内网渗透操作再学习基础知识。

靶场下载地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

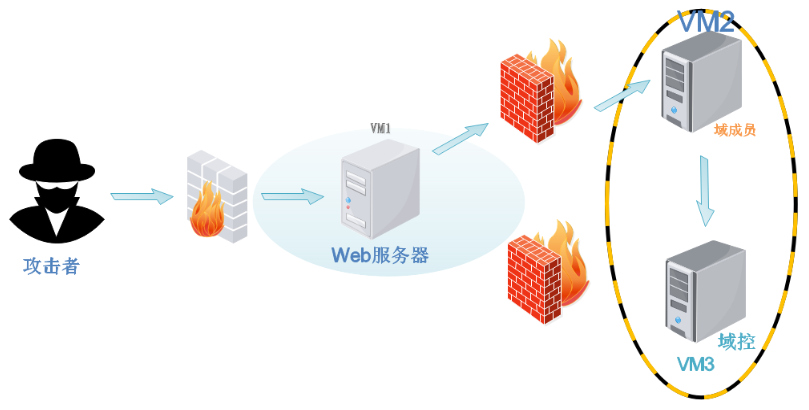

压缩包中的win7为VM1,win2003为VM2,win2008为VM3,拓扑图如下所示:

kali设置成NAT模式,win7网络适配器1设置成自定义(VMnet1仅主机模式),网络适配器2设置成NAT模式,win2003、win2008 网络适配器设置成自定义(VMnet1仅主机模式)。主机默认开机密码都是hongrisec@2019,手动在win7的c盘下开启phpstudy,关闭家用或工作(专用)网络

设置完毕后VM1、VM2、VM3就在同一内网中了,只有VM1web服务器能够访问内网,所以要想访问win2008和win2003服务器必须要先拿下win7服务器,用它做跳板进内网进行横向渗透。

登录就要修改密码,在这记录一下改成 shashihoukaixuea2020!(万一哪天又翻出来玩呢)

攻击机:kali ip:192.168.136.128 / 物理机 ip:192.168.136.1

win7 内网ip:192.168.52.143 外网ip:192.168.136.129

win2003 ip:192.168.52.141

win2008 ip:192.168.52.138

二、信息收集

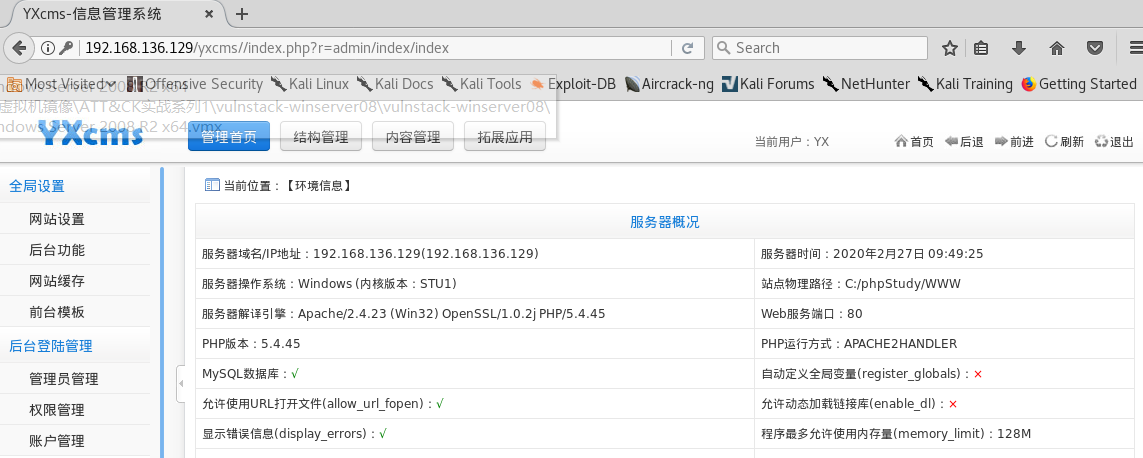

nmap扫一下可以看到win7开放了80端口,访问一下得知是yxcms,百度下关于yxcms的漏洞 https://www.freebuf.com/column/162886.html 都是需要后台才可以getshell的

二、漏洞利用

1.yxcms后台getshell

打开默认后台 http://192.168.136.129/yxcms//index.php?r=admin/index/login 爆破一下,admin 123456 登进后台。

在前台模板->管理模板文件->index_index.php处编辑,插入一句话木马

蚁剑连接即可获得shell

2.phpmyadmin后台getshell

此时先不往下进行,既然是靶机,就多去尝试一下发掘它其他的漏洞

参考:

https://blog.csdn.net/rlenew/article/details/104456386

https://www.anquanke.com/post/id/189940

ATT&CK实战系列——红队实战(一)的更多相关文章

- ATT&CK实战系列 红队实战(一)————环境搭建

首先感谢红日安全团队分享的靶机实战环境.红队实战系列,主要以真实企业环境为实例搭建一系列靶场,通过练习.视频教程.博客三位一体学习. 靶机下载地址:http://vulnstack.qiyuanxue ...

- 【红日安全-VulnStack】ATT&CK实战系列——红队实战(二)

一.环境搭建 1.1 靶场下载 靶场下载地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/3/ 靶机通用密码: 1qaz@WSX 1.2 环境配置 ...

- ATT&CK实战系列——红队实战(二)

一.环境搭建 靶场下载地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/3/ DC IP:10.10.10.10OS:Windows 2012应用:A ...

- ElasticSearch实战系列七: Logstash实战使用-图文讲解

前言 在上一篇中我们介绍了Logstash快速入门,本文主要介绍的是ELK日志系统中的Logstash的实战使用.实战使用我打算从以下的几个场景来进行讲解. 时区问题解决方案 在我们使用logstas ...

- 靶机练习 - ATT&CK红队实战靶场 - 1. 环境搭建和漏洞利用

最近某个公众号介绍了网上的一套环境,这个环境是多个Windows靶机组成的,涉及到内网渗透,正好Windows和内网渗透一直没怎么接触过,所以拿来学习下. 下载地址:http://vulnstack. ...

- ATK&CK红队评估实战靶场 (一)的搭建和模拟攻击过程全过程

介绍及环境搭建 靶机地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/2 官方靶机说明: 红队实战系列,主要以真实企业环境为实例搭建一系列靶场,通过练 ...

- ATT&CK 实战 - 红日安全 vulnstack (一) 环境部署

靶场描述: 红队实战系列,主要以真实企业环境为实例搭建一系列靶场,通过练习.视频教程.博客三位一体学习.另外本次实战完全模拟ATT&CK攻击链路进行搭建,开成完整闭环.后续也会搭建真实APT实 ...

- ATT&CK 实战 - 红日安全 vulnstack (二) 环境部署(劝退水文)

靶机下载地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/3/ 靶场简述 红队实战系列,主要以真实企业环境为实例搭建一系列靶场,通过练习.视频教程.博 ...

- ElasticSearch实战系列八: Filebeat快速入门和使用---图文详解

前言 本文主要介绍的是ELK日志系统中的Filebeat快速入门教程. ELK介绍 ELK是三个开源软件的缩写,分别表示:Elasticsearch , Logstash, Kibana , 它们都是 ...

随机推荐

- Fluent_Python_Part1序幕,01-data-model, 数据模型

01-data-model/frenchdeck.py 1. Python解释器碰到特殊的句法时,会使用__特殊方法__去激活一些基本的对象操作. 特殊方法的存在是为了被解释器用的.没有my_obje ...

- 笔记本电脑插上耳机声音依然外放解决方法 为什么插入HDMI线,电脑的音响就没有声音了

笔记本电脑插上耳机声音依然外放解决方法: 下载一个驱动大师,安装声卡驱动.(驱动人生安装的驱动有可能不能用) 为什么插入HDMI线,电脑的音响就没有声音了 参考:https://zhidao.baid ...

- ztree-编辑节点(树节点添加,删除,修改)

<!DOCTYPE html> <HTML> <HEAD> <TITLE> ZTREE DEMO - addNodes / editName / rem ...

- HTTPS 学习

问题 数字签名的作用是什么? 为什么 HTTPS 是安全的 CA存在的动机是什么 客户端的公钥的都是一致的吗? 概述 这一节我们将要讲HTTPS,为什么说HTTPS是安全的,而HTTP是不安全的呢,这 ...

- 批量导出存储在msdb库的SSIS包

http://blog.51cto.com/ultrasql/1924464 use msdb go IF OBJECT_ID('msdb.dbo.usp_ExportSSISPkgs') IS NO ...

- laravel 创建授权策略

用户只能编辑自己的资料 在完成对未登录用户的限制之后,接下来我们要限制的是已登录用户的操作,当 id 为 1 的用户去尝试更新 id 为 2 的用户信息时,我们应该返回一个 403 禁止访问的异常.在 ...

- matlab学习记录

1.在命令框输入preferences,可以调整字体大小 2.产生正太分布函数 参考:https://blog.csdn.net/s334wuchunfangi/article/details/816 ...

- C:变量的声明与定义

声明变量不需要建立存储空间,如:extern int a; 定义变量需要建立存储空间,如:int b; #include <stdio.h> int main() { //extern 关 ...

- Burpsuite 工具详解(常用模块之proxy、spider 、decoder)

Burpsuite常用模块之proxy.spider .decoder 是一款集成化渗透测试工具(jav ...

- werkeug的WSGI服务器解析

werkeug的WSGI服务器解析 1. WSGI 1.1. wsgi与flask flask默认的wsgi引用自wekurg 声明app:FLASK对象 app.run() run_ ...