Xiaocms验证码绕过分析

事实证明这套程序验证码没有办法存在绕过。具体分析在t00ls上。但是这套程序获取验证码的逻辑是存在问题的,思路是可以借鉴的。

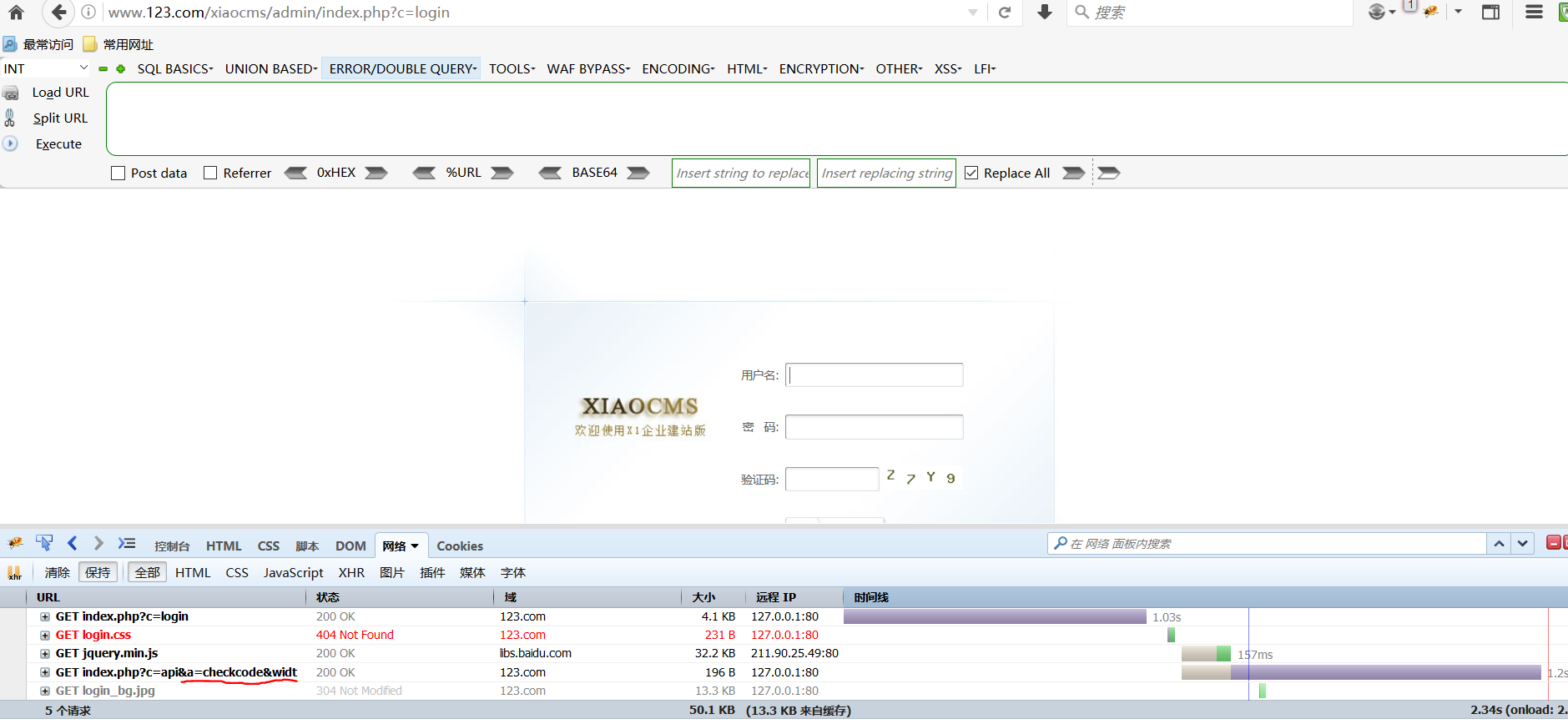

第一次请求后台是,红线位置是请求验证码的url。

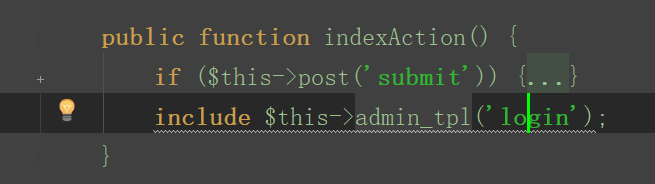

当我们第一次请求时,也就是没有点击提交。程序会包含这个前台页面。

跟进前台页面,前台页面会通过img的src属性加载验证码。

<img id="code" src="../index.php?c=api&a=checkcode&width=85&height=26" align="absmiddle" title="看不清楚?换一张" onclick="document.getElementById('code').src='../index.php?c=api&a=checkcode&width=85&height=26&'+Math.random();" style="cursor:pointer; margin-top:-3px;"></td>

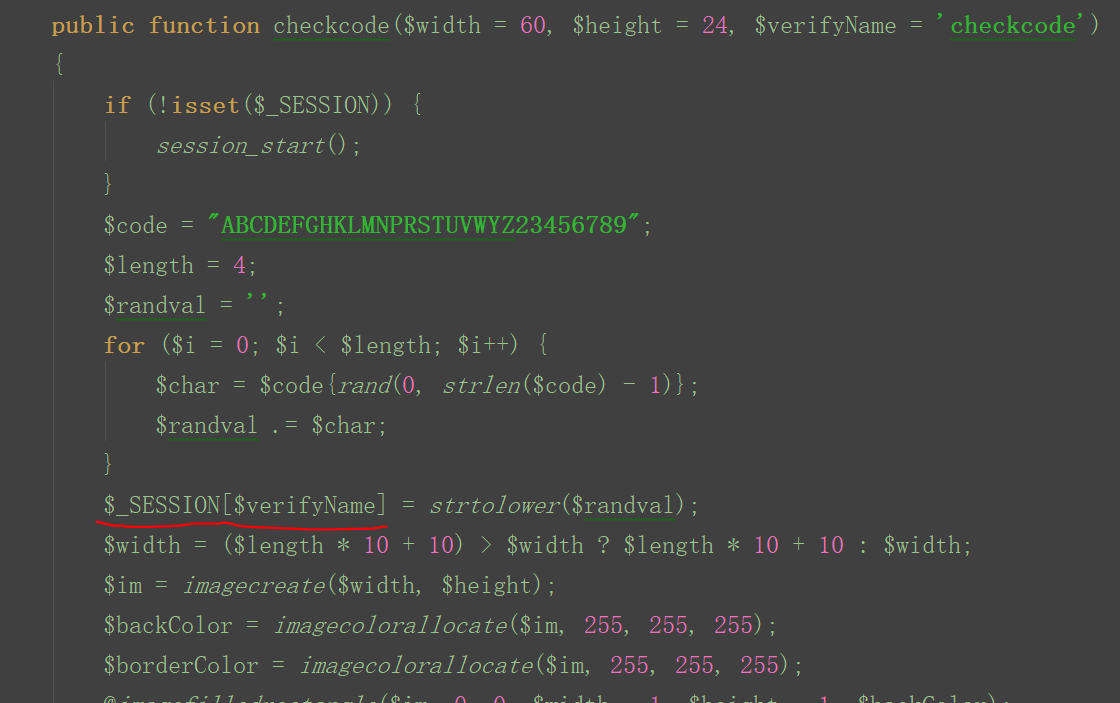

跟进生成验证码图片的代码(api控制器下的checkcodeAction方法),加载了image类,继续跟进:

public function checkcodeAction() {

$api = xiaocms::load_class('image');

$width = $this->get('width');

$height = $this->get('height');

$api->checkcode($width,$height);

}

这里将生产的验证码赋值到session中了。

上面我们清楚了,验证码获取的流程。

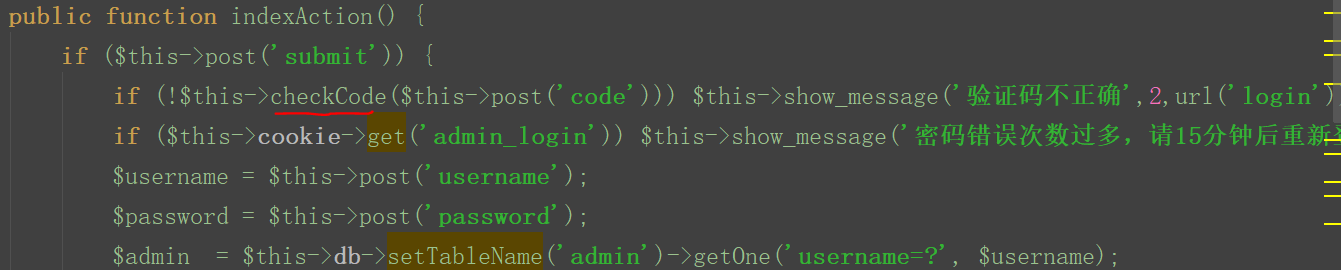

我们看下验证码怎么验证的。

跟进checkCode函数。

protected function checkCode($value)

{

$code = $this->session->get('checkcode');

var_dump($value);

$value = strtolower($value);

$this->session->delete('checkcode'); //删除session中的验证码

return $code === $value ? true : false;

}

就是我们post的验证码和session中生产的验证码比较。关键这里有一句删除验证码,就导致了问题。

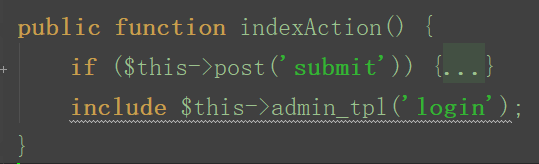

捋一下逻辑,当我们第一次请求的时候submit为空,就不会进入if分支,就会包含前台页面,前台页面就会请求获取验证码。

当我们第一次提交验证码时候,sumbit就不为空了,会进入if分支。然而第一次提交验证码后会把存验证码的session删掉。session=null

当我们第二次请求的时候,submit不为空,继续进入if分支,就不会请求验证码。session=null 当我们post也是null时,就能绕过验证码了。

Xiaocms验证码绕过分析的更多相关文章

- WEB漏洞攻击之验证码绕过浅析

最近安全部门对WEB系统进行了一次漏洞整改,发现了某个系统存在验证码绕过风险. 根据安全部门提供的信息,该漏洞构造场景是通过一层中间代理(Burpsuite Proxy)拦截客户端与服务端的请求,通过 ...

- 安全性测试入门 (五):Insecure CAPTCHA 验证码绕过

本篇继续对于安全性测试话题,结合DVWA进行研习. Insecure Captcha不安全验证码 1. 验证码到底是怎么一回事 这个Captcha狭义而言就是谷歌提供的一种用户验证服务,全称为:Com ...

- Web安全之验证码绕过

一,验证码绕过(on client) 首先让burpsuite处于抓包状态,打开pikachu的验证码绕过(on client)随意输入账号和密码,验证码先不输入,点击login,会提示验证码错误 然 ...

- weblogic之CVE-2017-3248,CVE-2018-2628,CVE-2018-2893,CVE-2018-3245反序列绕过分析

说一下复现CVE-2017-3248可以参考p牛的环境,p牛的环境CVE-2018-2628实际就是CVE-2017-3248,他漏洞编号这块写错了. 攻击流程就如下图,攻击者开启JRMPListen ...

- 【代码审计】VAuditDemo 后台登录功能验证码绕过

在 admin/logCheck.php中 $_POST['user']和$_POST['pass'] 未经过任何过滤或者编码处理就传入到$query中,可能存在万能密码绕过机制 但是$pass经过了 ...

- burp暴力破解之md5和绕过验证码

Burpsuite是一个功能强大的工具,也是一个比较复杂的工具 本节主要说明一下burp的intruder模块中的2个技巧 1.md5加密 我们在payload Processing中的add选项可以 ...

- Nuxeo 认证绕过和RCE漏洞分析(CVE-2018-16341)

简介 Nuxeo Platform是一款跨平台开源的企业级内容管理系统(CMS).nuxeo-jsf-ui组件处理facelet模板不当,当访问的facelet模板不存在时,相关的文件名会输出到错误页 ...

- 使用selesium和pytesseract识别验证码,达到登录网页目的

关于验证码问题,大多可以在网上了解到目前有四种解决方案:1.开发注释验证码2.开发开一个“后门”,设置一个万能码,输入万能码则通过3.通过cookies绕过验证码4.图形识别技术 前三种是比较快速也是 ...

- python验证码识别

关于利用python进行验证码识别的一些想法 用python加“验证码”为关键词在baidu里搜一下,可以找到很多关于验证码识别的文章.我大体看了一下,主要方法有几类:一类是通过对图片进行处 理,然后 ...

随机推荐

- 对datatable添加数据

DataTable dt = new DataTable(); dt.Columns.Clear(); dt.Columns.Add("事故发生时间"); dt.Columns.A ...

- Docker学习之基本概念

Docker学习之基本概念 作为一个后端noder,不了解docker有点说不过去,这节开始,学习一些docker层面的东西. 什么是docker Docker最初是dotCloud公司创始人Solo ...

- [javaSE] 集合工具类(Collections-sort)

java为我们提供了一个集合的工具类,方便我们对集合进行操作,里面的方法都是静态方法. Collections.sort()方法,参数:List<T>集合对象,这个对象带着泛型,是为了保证 ...

- 撩课-Java每天10道面试题第1天

1.简述JDK.JRE.JVM? 一.JDK JDK(Java Development Kit) 是整个JAVA的核心, 包括了Java运行环境(Java Runtime Envirnment), 一 ...

- python学习之老男孩python全栈第九期_day023知识点总结——类和对象命名空间、组合

一. 类和对象命名空间类里 可以定义两种属性: 1. 静态属性 2. 动态属性 class Course: language = 'Chinese' def __init__(self, teache ...

- 错误:Attempted to load applicationConfig: [classpath:/application.yml] but snakeyaml was not found on the classpath

MyEclipse导入工程,报错如下: ::42.187 [main] ERROR org.springframework.boot.SpringApplication - Application r ...

- DOM基础操作(二)

插入操作 1.appendChild(child); 这个是父级调用的方法,它会将child元素插入到父级里面,而且是放到逻辑后面的位置上. div.appendChild(comment); ...

- Bzoj3277:串

题面 传送门 Sol 广义\(sam\) 每个\(sam\)的状态开\(set\)记录属于哪些串 \(parent\)树上启发式合并\(set\) 然后每个串就在上面走,通过不停地跳\(parent\ ...

- Install Python on Mac

1. 从官网下载最新版Python 3.X 后安装:由于Mac OS X EI Capitan中默认已经集成了 Python 2.7,因此需要在Terminal中输入 Python3 来检测是否安装成 ...

- Activity 四种launchMode

launchMode在多个Activity跳转的过程中扮演着重要的角色,它可以决定是否生成新的Activity实例,是否重用已存在的 Activity实例,是否和其他Activity实例公用一个tas ...