2018-2019-2 《网络对抗技术》Exp4 恶意代码分析 20165222李勖

1.系统运行监控

(1)使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里。运行一段时间并分析该文件,综述一下分析结果。目标就是找出所有连网的程序,连了哪里,大约干了什么(不抓包的情况下只能猜),你觉得它这么干合适不。如果想进一步分析的,可以有针对性的抓包。

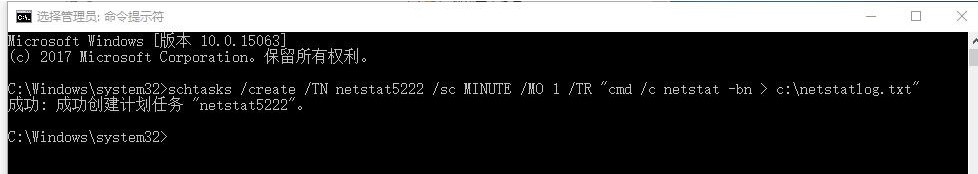

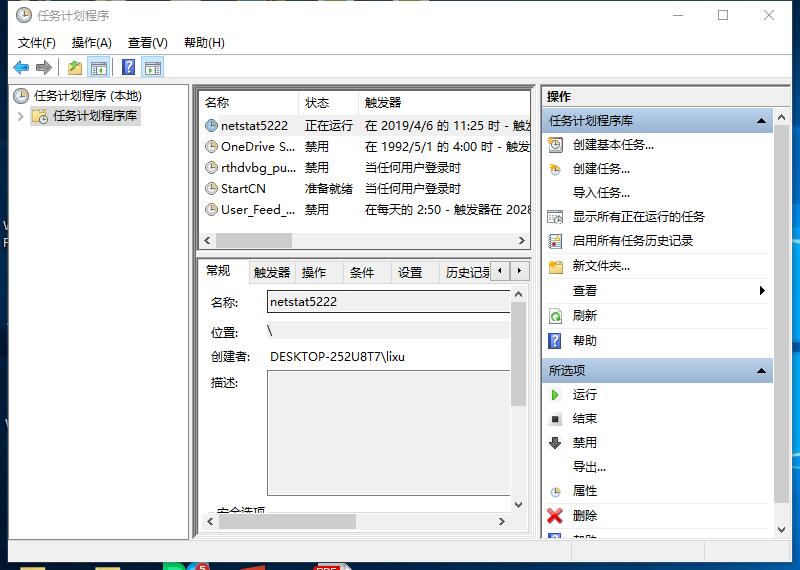

1.使用schtasks /create /TN netstat5222 /sc MINUTE /MO 1 /TR "cmd /c netstat -bn > c:\netstatlog.txt创建计划任务

在c盘中创建*.bat脚本,内包含

date /t >> c:\netstatlog.txt

time /t >> c:\netstatlog.txt

netstat -bn >> c:\netstatlog.txt

将计划任务的脚本选择为该脚本,然后开始运行。

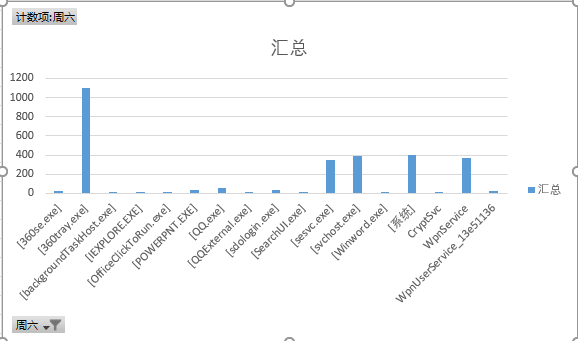

然后等5-6小时后,将txt文件制成统计图。

看起来都正常,没什么异常exe,包含了ppt,word,qq,以及一些系统程序。

(2)安装配置sysinternals里的sysmon工具,设置合理的配置文件,监控自己主机的重点事可疑行为。

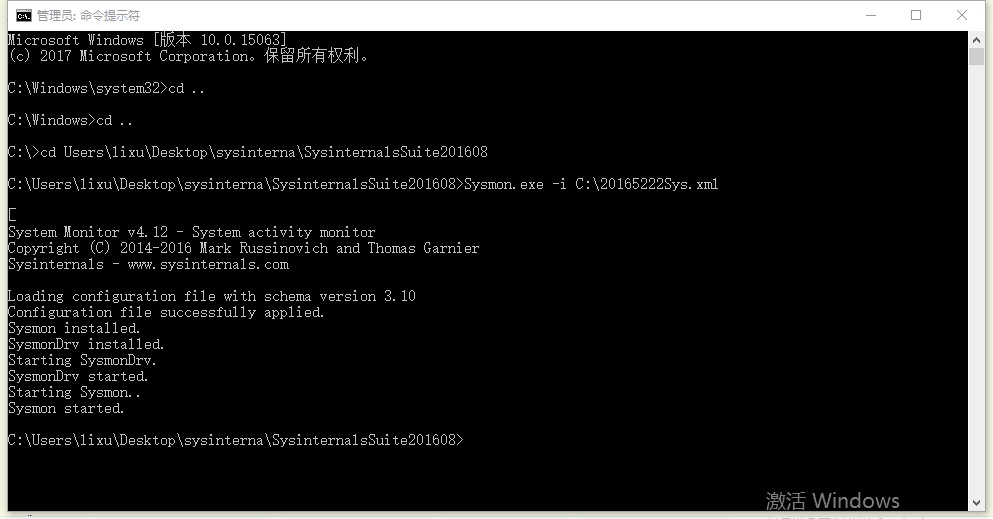

配置XML文件(代码如下,将其放入c盘):

<Sysmon schemaversion="3.10">

<!-- Capture all hashes -->

<HashAlgorithms>*</HashAlgorithms>

<EventFiltering>

<!-- Log all drivers except if the signature -->

<!-- contains Microsoft or Windows -->

<ProcessCreate onmatch="exclude">

<Image condition="end with">360se.exe</Image>

</ProcessCreate> <FileCreateTime onmatch="exclude" >

<Image condition="end with">360se.exe</Image>

</FileCreateTime> <NetworkConnect onmatch="exclude">

<Image condition="end with">360se.exe</Image>

<SourcePort condition="is">137</SourcePort>

<SourceIp condition="is">127.0.0.1</SourceIp>

</NetworkConnect>

<NetworkConnect onmatch="include">

<DestinationPort condition="is">80</DestinationPort>

<DestinationPort condition="is">443</DestinationPort>

</NetworkConnect> <CreateRemoteThread onmatch="include">

<TargetImage condition="end with">explorer.exe</TargetImage>

<TargetImage condition="end with">svchost.exe</TargetImage>

<TargetImage condition="end with">winlogon.exe</TargetImage>

<SourceImage condition="end with">powershell.exe</SourceImage>

</CreateRemoteThread>

</EventFiltering>

</Sysmon>

进入Sysmon的目录,然后输入命令:Sysmon.exe -i C:\201652222Sys.xml进行安装。成功如下:

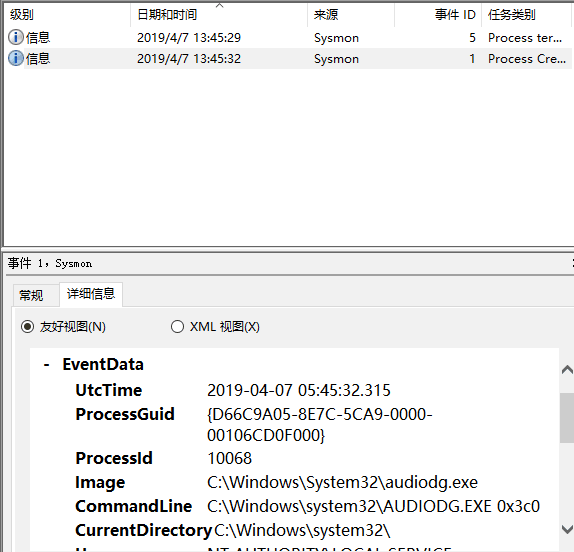

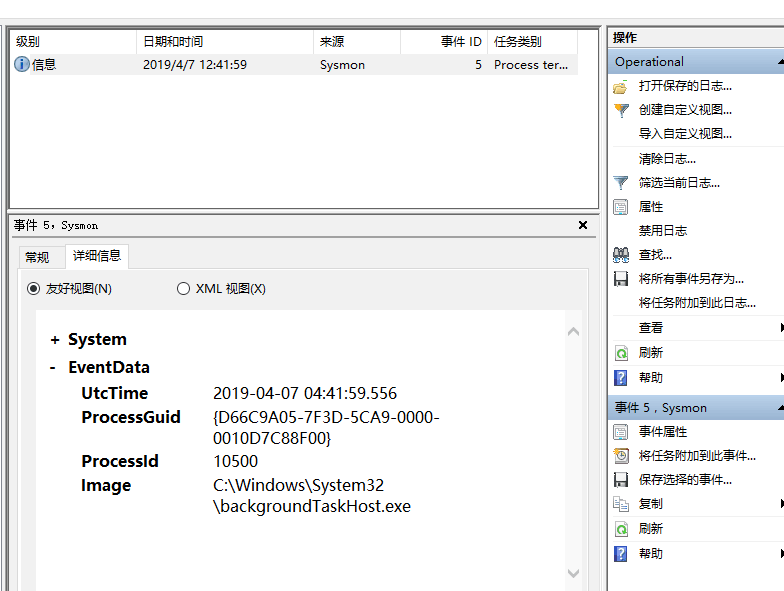

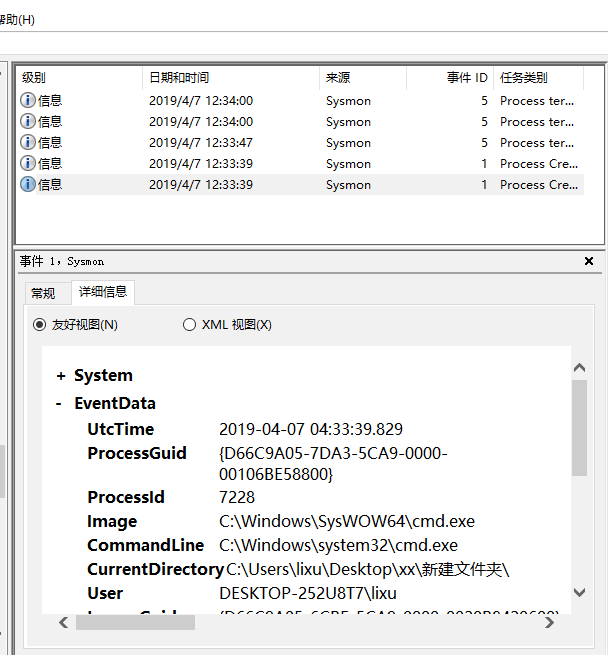

然后可查看日志,当我启动后门程序时,可以看到后门程序的进程建立,然后被360瞬间检测出,结束掉(图中36秒的事件1,5)。

添加信任成功连接后

在kali中输入record_mic录制音频文件,可见:

audiodg进程被建立了,而这个exe在windows下就有录制音频的作用。

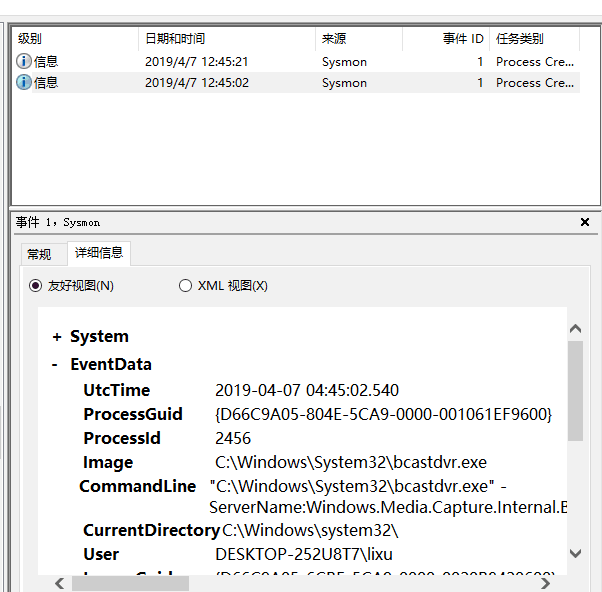

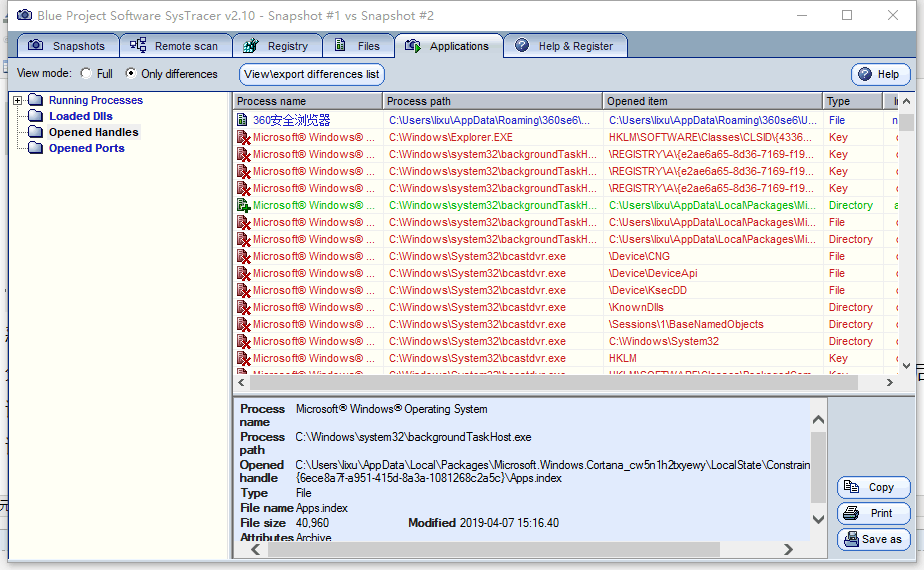

screenshot可见

webcam_snap拍照时,bcastdvr运行了,也是跟拍照有关的内容。

总结:虽说上面可以比较直观的看出发生了什么,但有一个大的问题,当这些exe一开始就处于运行状态,kali的调用是不会记录在日志内的(即假设自己在使用录音软件,坏人在自己正在使用时,也用录音软件录音,这个记录就只有自己的使用记录而无他人的记录),并且我上面的图都是先结束掉该进程,然后在kali里输入命令,创建了进程才被记录。尽管通过上面那些命令观察是否被装了后门比较难,当在kali中输入shell时,而我几乎不会使用cmd窗口,可以轻松推测出出电脑被装了后门。

恶意软件分析

分析该软件后门软件读取、添加、删除了哪些注册表项,读取、添加、删除了哪些文件。

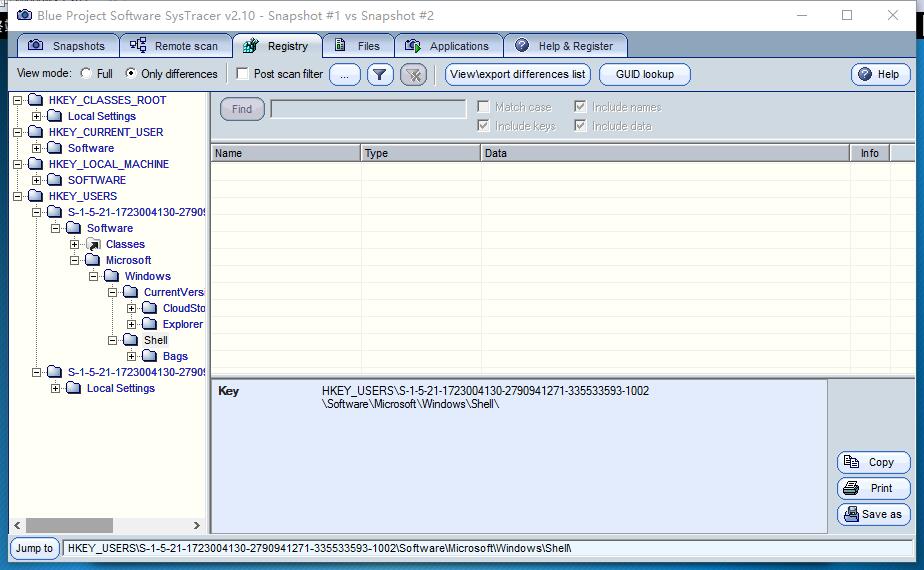

启动回连时

猜测应该时对Shell进行了修改。

可以看出加了dll,key等一大堆文件。

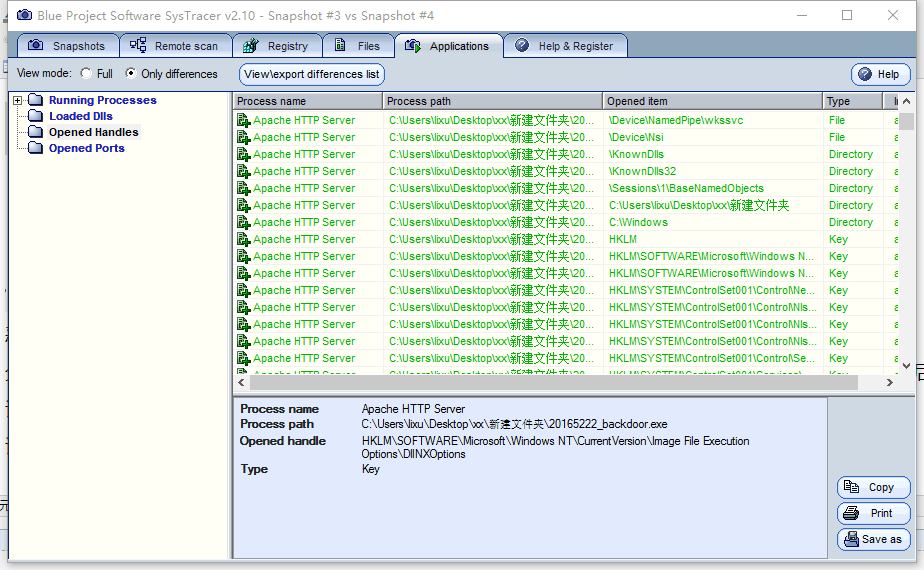

在进行screenshot时

这个就相当有意思了,万花从中一点绿,而且还刚好是跟截屏有关的进程名,十有八九就是这东西在进行screenshot。

连接了哪些外部IP,传输了什么数据(抓包分析)

从图中可以看出,230-232是tcp三次握手的包,下面开始传输数据,然后数据都是一些机器码,猜测组合起来就是一个完整的Shellcode后门。

接下来在kali中输入getpid,这样的包比较简单

大胆分析猜测一下,5号包为kali到Win10的机械码,作用应该为实现getpid的shellcode,6号为win10主动连接kali,表示下面到了我的回合,7号为应答值,8号可能是kali不想听win10扯了的包,如88,再见等。

3,实验总结与体会

这次实验,程序操作,运用等都比较简单,但分析过程比较麻烦,一是答案不确定,过程全靠猜,猜的对不对也不确定;二是耗时久,分析是一件麻烦又耗时长的事,并且还要收集样本。但总之,防御总比进攻难,这次收获也还挺大。

2018-2019-2 《网络对抗技术》Exp4 恶意代码分析 20165222李勖的更多相关文章

- 2018-2019-2 20165325 网络对抗技术 Exp4 恶意代码分析

2018-2019-2 20165325 网络对抗技术 Exp4 恶意代码分析 实验内容(概要) 一.系统(联网)运行监控 1. 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,逐步排查并且 ...

- 20145226夏艺华 网络对抗技术EXP4 恶意代码分析

20145226夏艺华 网络对抗技术EXP4 恶意代码分析(未完成版) 回答问题 (1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作 ...

- 20155302《网络对抗》Exp4 恶意代码分析

20155302<网络对抗>Exp4 恶意代码分析 实验要求 •是监控你自己系统的运行状态,看有没有可疑的程序在运行. •是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件:分析工 ...

- 20145208 蔡野 《网络对抗》Exp4 恶意代码分析

20145208 蔡野 <网络对抗>Exp4 恶意代码分析 问题回答 总结一下监控一个系统通常需要监控什么.用什么来监控. 监控一个系统通常需要监控这个系统的注册表,进程,端口,服务还有文 ...

- 20145215《网络对抗》Exp4 恶意代码分析

20145215<网络对抗>Exp4 恶意代码分析 基础问题回答 如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些,用 ...

- 20155227《网络对抗》Exp4 恶意代码分析

20155227<网络对抗>Exp4 恶意代码分析 实践目标 1.是监控你自己系统的运行状态,看有没有可疑的程序在运行. 2.是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件:分 ...

- 20155232《网络对抗》Exp4 恶意代码分析

20155232<网络对抗>Exp4 恶意代码分析 1.实践目标 1.1是监控你自己系统的运行状态,看有没有可疑的程序在运行. 1.2是分析一个恶意软件,就分析Exp2或Exp3中生成后门 ...

- 20155239 《网络对抗》Exp4 恶意代码分析

20155239 <网络对抗>Exp4 恶意代码分析 使用schtasks指令监控系统运行 先在C盘目录下建立一个netstatlog.bat文件,用来将记录的联网结果格式化输出到nets ...

- 20155304《网络对抗》Exp4 恶意代码分析

20155304<网络对抗>Exp4 恶意代码分析 实践内容 1.系统运行监控 1.1使用schtasks指令监控系统运行 我们在C盘根目录下建立一个netstatlog.bat的文本文件 ...

随机推荐

- NodeJS学习笔记二

类声明和类表达式 ES6 中的类实际上就是个函数,而且正如函数的定义方式有函数声明和函数表达式两种一样,类的定义方式也有两种,分别是:类声明.类表达式. 类声明 类声明是定义类的一种方式,就像下面这样 ...

- UI自动化测试框架之Selenium关键字驱动

一.原理及特点 1. 关键字驱动测试是数据驱动测试的一种改进类型 2. 主要关键字包括三类:被操作对象(Item).操作(Operation)和值(value),用面向对象形式可将其表现为Item.O ...

- 20145315 《Java程序设计》第七周学习总结

20145315 <Java程序设计>第七周学习总结 教材学习内容总结 第十三章 时间与日期 13.1.1时间的度量 1.格林威治时间(GMT):参考太阳到达最高点,有时间误差. 2.世界 ...

- Hadoop运维手记

1.处理hadoop的namenode宕机 处理措施:进入hadoop的bin目录,重启namenode服务 操作命令:cd path/to/hadoop/bin ./hadoop-daemon.sh ...

- CodeForces 838A Binary Blocks(前缀和)题解

题意:给你个n*m的矩阵,要求你找到一个k,k > 1,使得矩阵可以分为很多k * k的小正方形,然后进行操作把每个小正方形都变为0或1,问你怎样使操作数最小. 思路:随便暴力不可取,显然你每次 ...

- DataContract with Json.Net

https://www.newtonsoft.com/json/help/html/DataContractAndDataMember.htm 如果class使用了DataContract,name没 ...

- xlrd基本操作

#coding=utf-8import xlrd def read_excel(): workbook = xlrd.open_workbook('people.xlsx') sheet2 = wor ...

- linux 查看数据库和表

mysql -h localhost -u 用戶名 -p密碼 //連接數據庫use desk_show; ...

- Facade(外观)

意图: 为子系统中的一组接口提供一个一致的界面,Facade模式定义了一个高层接口,这个接口使得这一子系统更加容易使用. 适用性: 当你要为一个复杂子系统提供一个简单接口时.子系统往往因为不断演化而变 ...

- 【Python】模块学习之matplotlib柱状图、饼状图、动态图及解决中文显示问题

前言 众所周知,通过数据绘图,我们可以将枯燥的数字转换成容易被人们接受的图表,从而让人留下更加深刻的印象.而大多数编程语言都有自己的绘图工具,matplotlib就是基于Python的绘图工具包,使用 ...