SYC极客大挑战部分题目writeup

Welcome

复制黏贴flag即可

我相信你正在与我相遇的路上马不停蹄

关注微信工作号回复"我要flag"即可获得flag

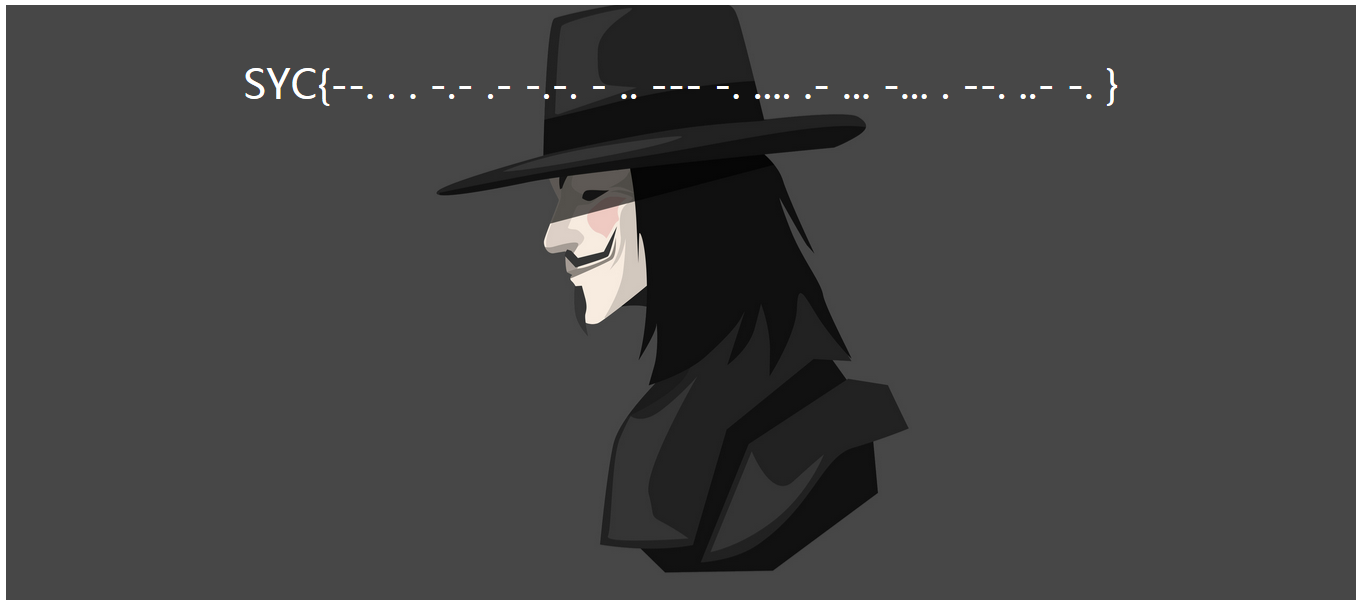

代号为geek的行动第一幕:毒雾初现

发现flag为摩尔斯密码SYC{--. . . -.- .- -.-. - .. --- -. .... .- ... -... . --. ..- -. }

翻译网站百度找

翻译结果为:GEEKACTIONHASBEGUN

对应的flag:SYC{GEEKACTIONHASBEGUN}

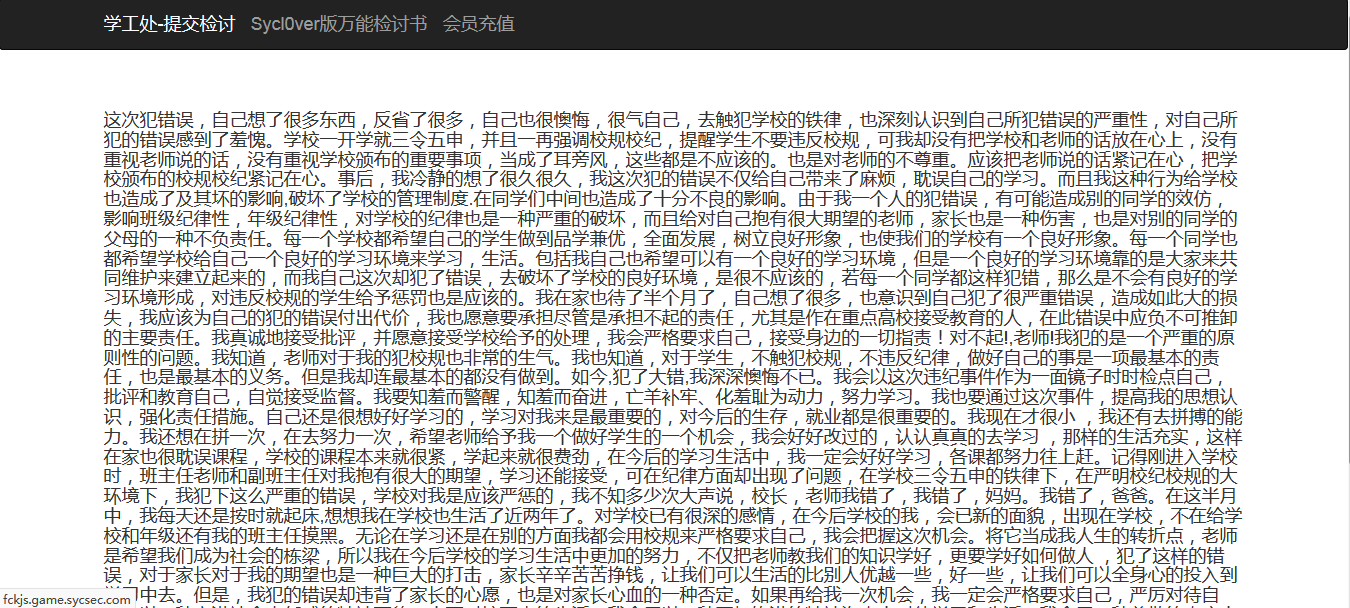

2000字的检讨

看到是一个提交界面,打开万能检讨书准备复制黏贴提交。

发现内容复制不了,F12审查元素复制下来。

粘贴到提交框中,成功获取flag!

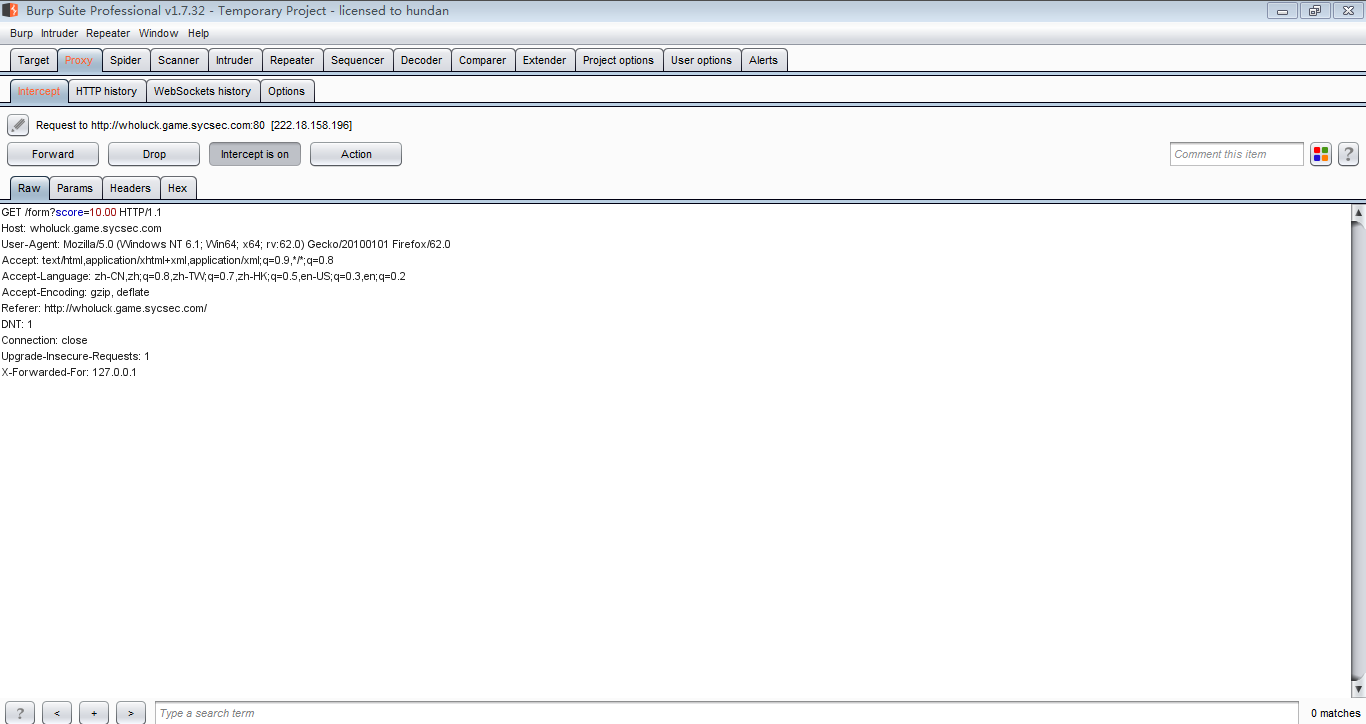

幸运大挑战

看到题目先点击提交看看结果。根据题意得知应该是只有Get10.00才能拿到Macbook pro(也就是flag)

用burp修改值然后传入

成功获得安慰奖flag一枚hhh

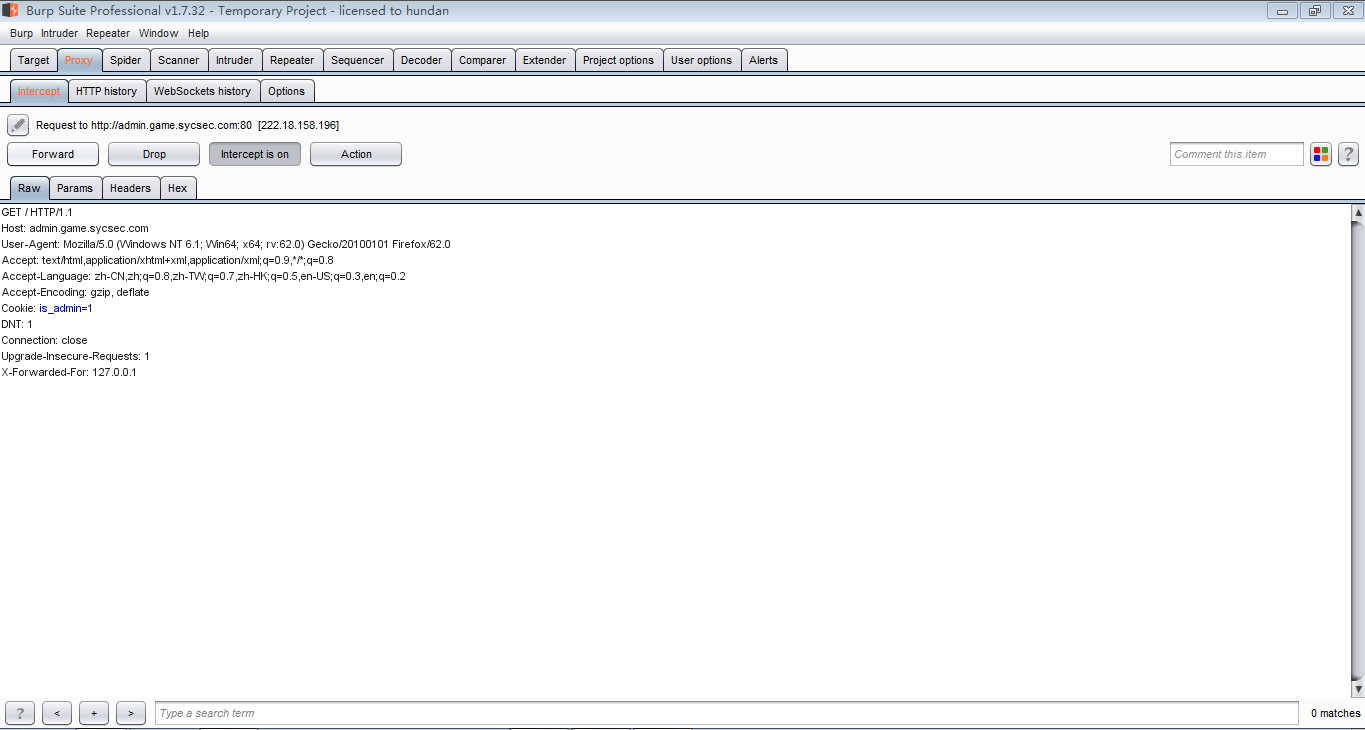

代号为geek的行动第三幕:暗网追击

看到图片显示不是管理员,可能存在某种判断,burp抓包看一下信息

发现cookie中is_admin的属性值为0,改成1看看

Cool Get Flag!

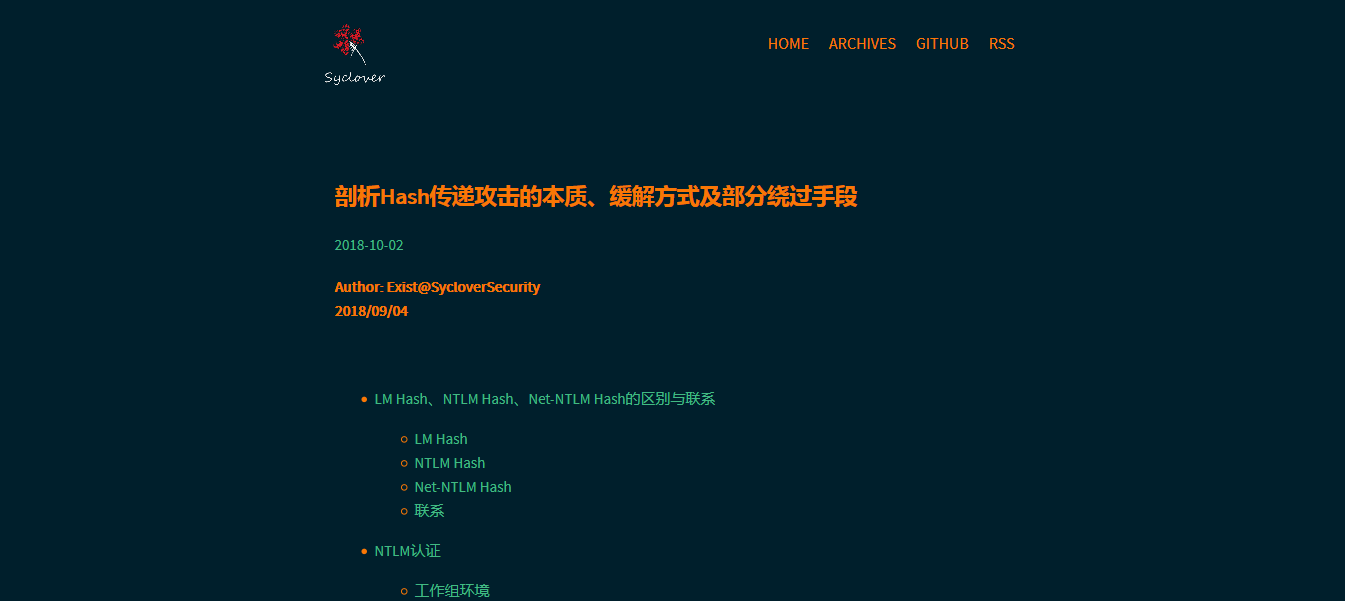

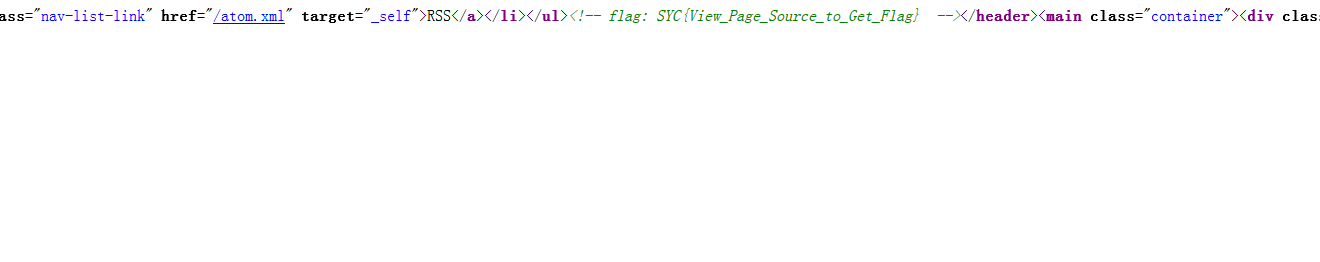

初来乍到

根据题意来找源码,打开页面源代码,ctrl+f搜索到flag

代号为geek的行动第二幕:废弃的地下黑客论坛

代号为geek的行动第二幕:废弃的地下黑客论坛

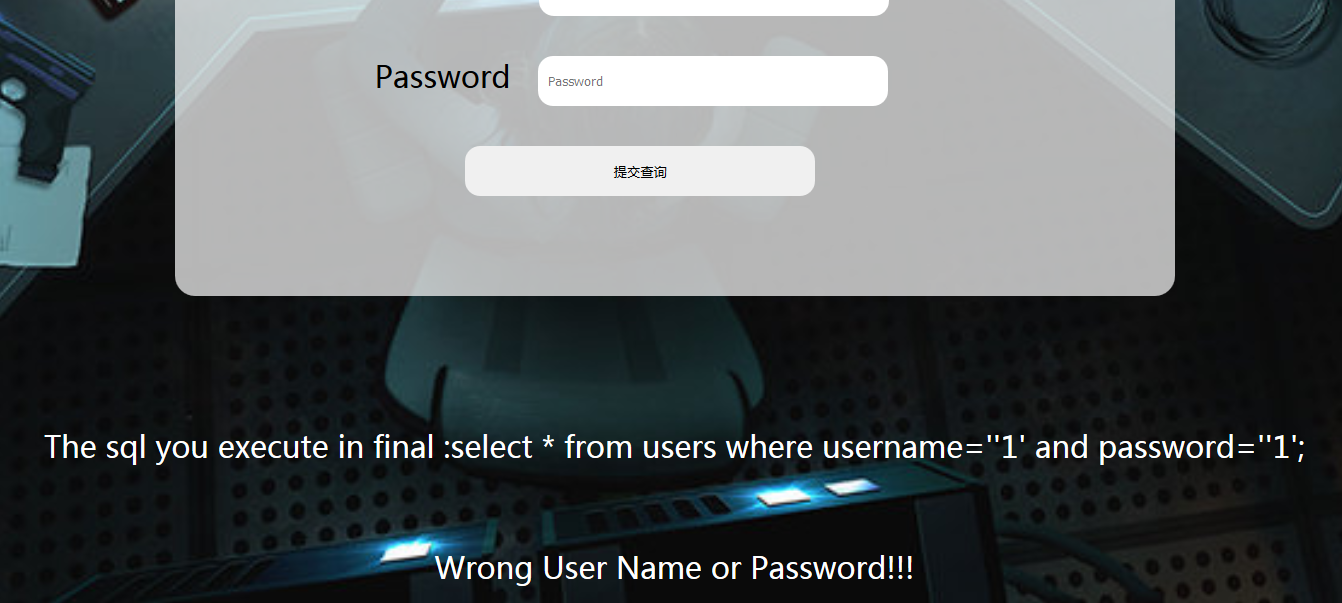

来到一个后台,先随便乱输一通看看返回的结果

返回了一个sql的语句,是后台登录的逻辑判断,得知这题应该是逻辑绕过

通过对语句的分析构造出判断结果恒为真的语句

先要想办法将 ' ' 内的语句逃逸出来,需要在payload前加 ' 单引号闭合引号,中间加入or的判断为真的语句,然后在最后添加#号或--注释掉后面的多余内容

构造出的payload如下:

username: 'or 1=1# 或 'or 1=1--

用了上述语句后password随便填

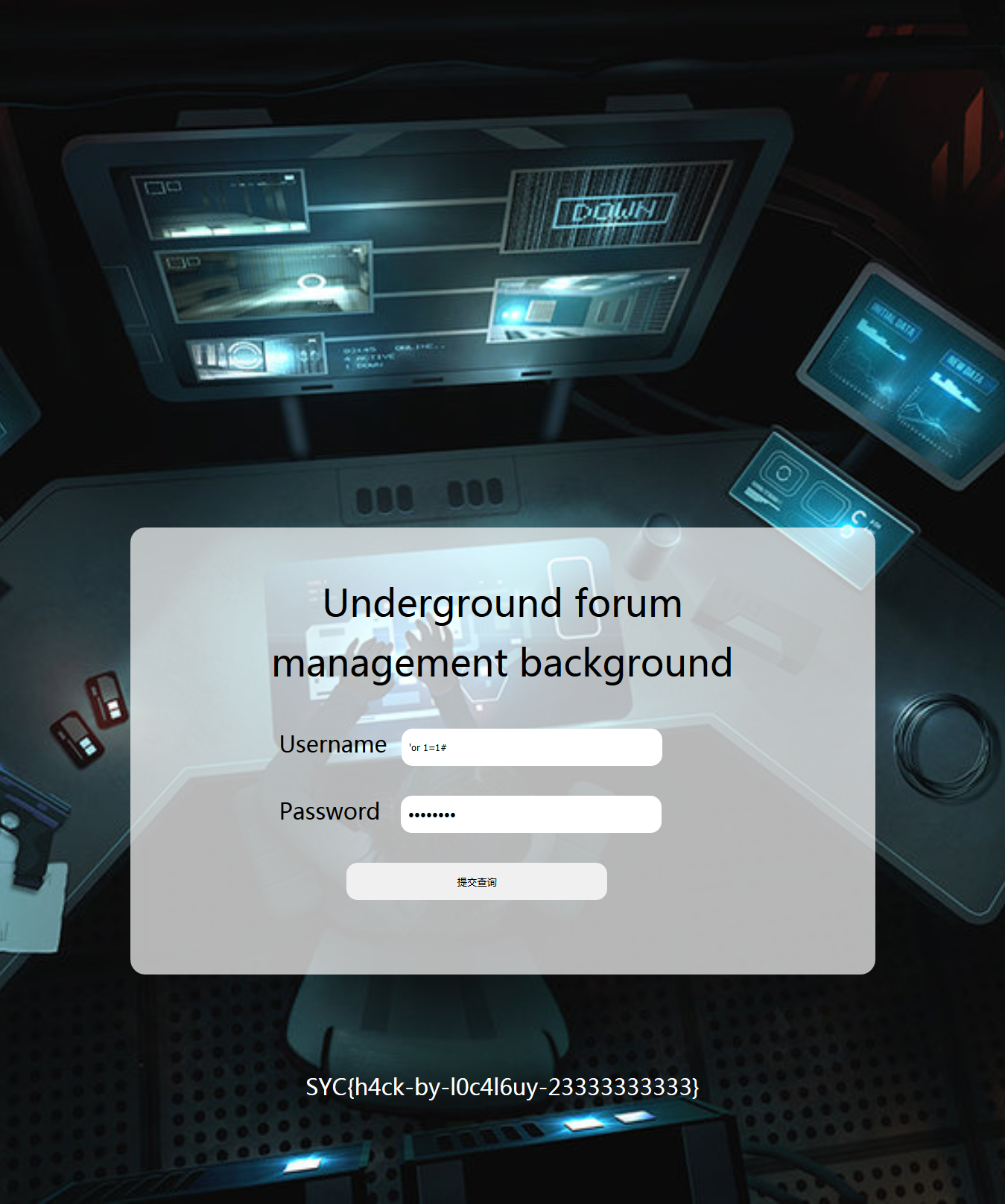

成功绕过,拿到flag~

geek番外篇之废弃的地下黑客论坛

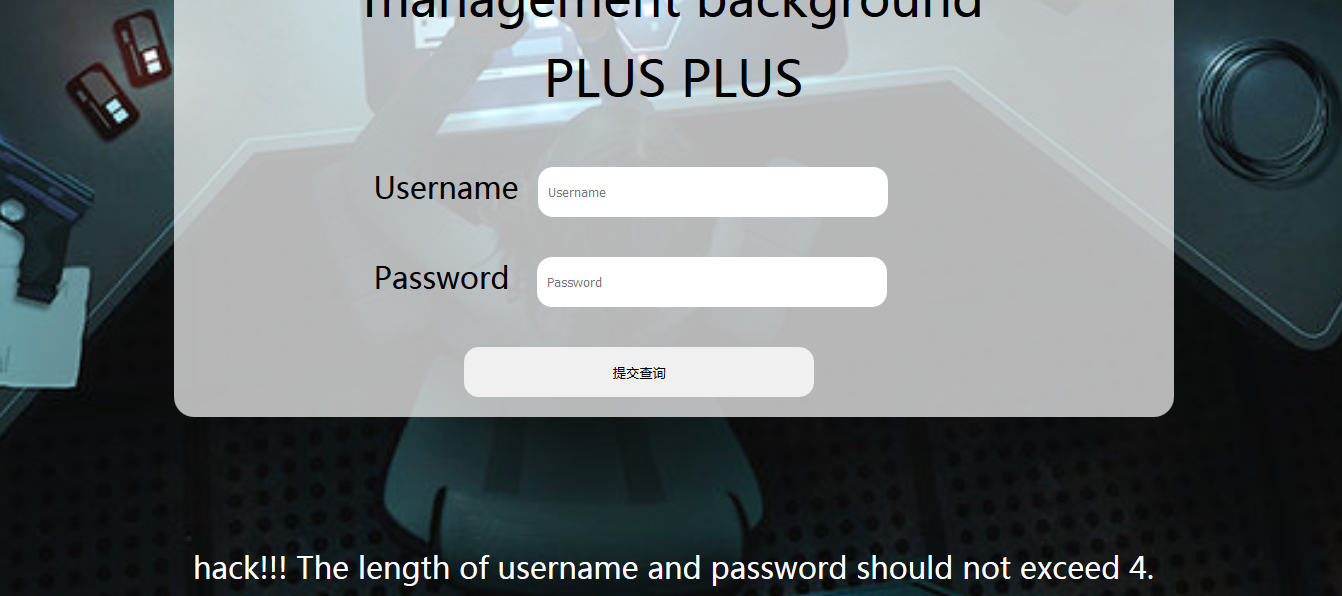

刚才那题的升级版,简单测试一下,发现限制了字符的长度:

于是我们构造出更短的payload:

username输入 \

password输入 ||1#

Get flag

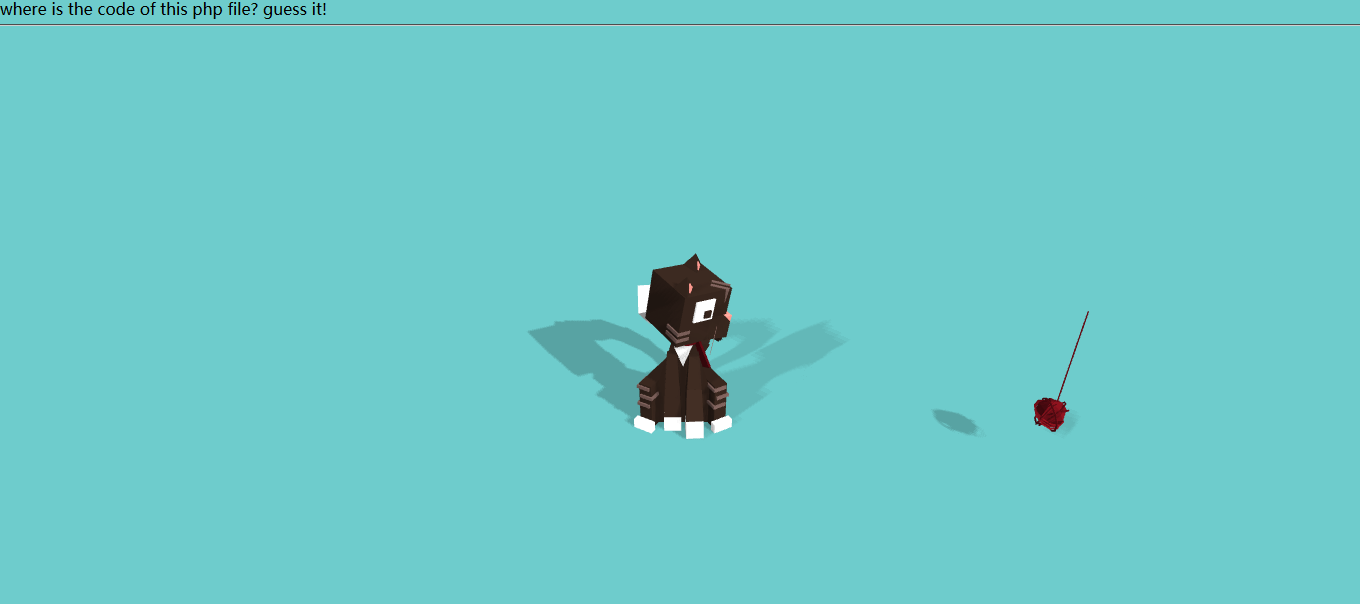

一起来和php撸猫啊( 该题wp由 羁浪提供 )

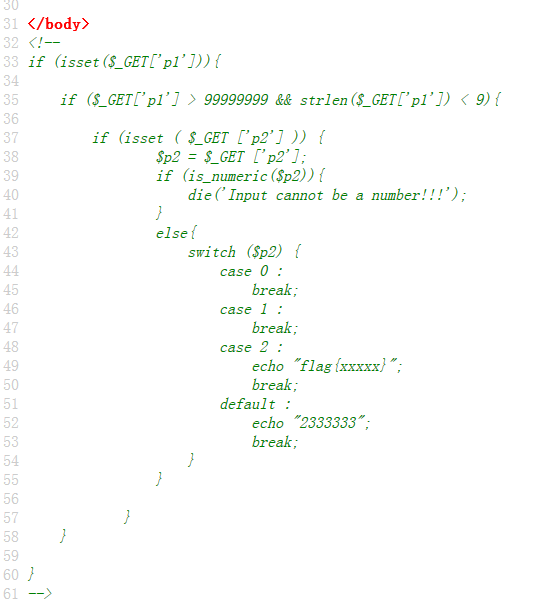

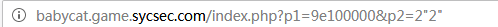

首先先来分析源码中的php代码

通过审计得知整个判断获取flag的过程

先是判断p1变量存在,值大于99999999等等条件,如果成立则继续判断p2是否存在并且不为数字

上述传参皆用GET请求完成,构造出的payload如下图:

传入,然后get flag

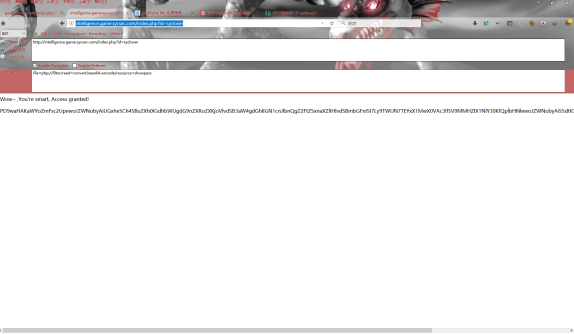

代号为geek的行动第四幕:绝密情报(该题wp由 羁浪提供)

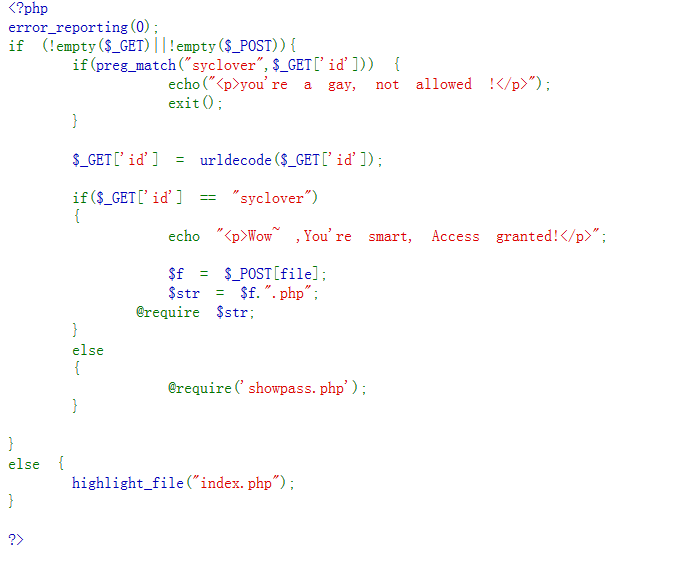

首先分析php源码:

<?php

error_reporting(0); //关闭错误报告

if (!empty($_GET)||!empty($_POST)){ if(preg_match("syclover",$_GET['id'])) {

echo("<p>you're a gay, not allowed !</p>");

exit();

}

$_GET['id'] = urldecode($_GET['id']); //对获取的值进行url解码

if($_GET['id'] == "syclover") //判断值是否等于 “syclover”等于就往下执行

{

echo "<p>Wow~ ,You're smart, Access granted!</";

$f = $_POST[file]; //接收post数据接变量的参数是file

$str = $f.".php"; //字符拼接这里是拼接个后缀名

@require $str; //文件包含

}

else

{

@require('showpass.php'); //文件包含

}

}

else {

highlight_file("index.php");

}

?>

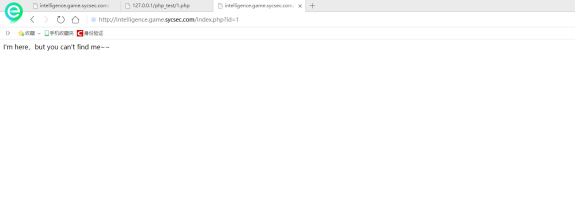

看完代码就看看文件包含的是什么妖魔鬼怪访问链接:

http://intelligence.game.sycsec.com/showpass.php

用火狐会有乱码推荐用360打开选择gbk编码

翻译说:它就在这里但是我看不到 我们就利用下面的代码来看看到底写了什么 利用如下代码

$f = $_POST[file]; //接收post数据接变量的参数是file

$str = $f.".php"; //字符拼接这里是拼接个后缀名

@require $str; //文件包含

Payloads :file=php://filter/read=convert.base64-encode/resource=showpass

出来是一段base64,去转一下码即可拿到flag

江江师傅的秘密

首先先审题,题意是让我们找到这个c盘下的study.txt,可能就是flag

打开后并没发现有什么不对的地方

然后想到file协议读取本地文件看看

flag到手~

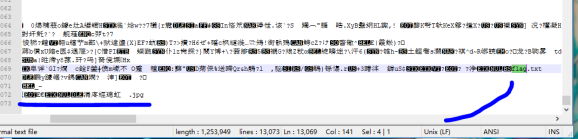

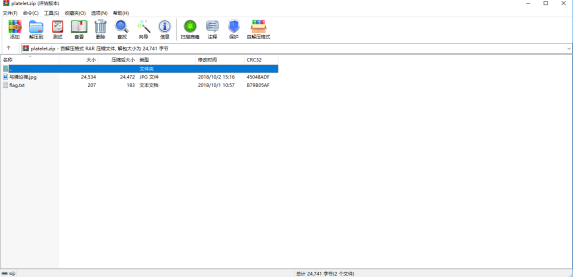

萌萌的血小板(该题wp 由羁浪提供)

咋一看,是一张图片,其实它可以是一个图片也可以是一个压缩包。怎么判断它是压缩包呢 我们用notepad++打开图片

咋一看没撒子问题 我们Ctrl+f 快捷搜索下有没有flag 这些关键字 因为里面存放这我们需要的东西

Flag.txt + xxx.jpg 觉得是压缩包 那么把后缀名改成.zip探究竟夭寿了!!!居然可行

看到flag.txt那就直接打开咯

我尼玛 这啥玩意....

稍加思索 看准图片 与佛论禅 百度一波

呦吼这个居然是个加密方法 在线解密地址:

http://www.keyfc.net/bbs/tools/tudoucode.aspx

这玩意拿来也不会用呀 于是我就乱点 终于普渡众生哪里有了使用教程

然后我们就把

佛曰:哆真阿怯菩諦勝缽室不俱悉孕怯豆皤爍缽槃缽舍竟奢迦竟姪俱伊藐俱多蘇罰苦侄帝諳寫缽寫夷若侄菩羯逝除薩伽豆提呐上罰謹俱尼缽地能冥無恐遠咒薩不姪所

这一段放到 佛家秒语那一栏 点击参悟佛所言的真谛就可以得到flag了

小帅圆圆的发际线,你也想要么?( 该题wp 由小金星提供 )

# 发际线

binwalk一下,发现是个rar

更改后缀名,直接解压得到666.jpg,打开发现上面有一串brainfuck语句,

**010**打开,别用**记事本**会出现错误,010打开后在最后面将brainfuck语句copy出来

> ```

> +++++ ++++[ ->+++ +++++ +<]>+ +.+++ +++.< ++++[ ->--- -<]>- ----- .<+++

> ++++[ ->+++ ++++< ]>+++ ++++. <++++ [->-- --<]> ---.. ....- ----- ---.<

> +++++ [->-- ---<] >---- ..... .<+++ +++[- >++++ ++<]> +++++ +++++ ++.<+

> +++[- >---- <]>-. +++++ +++.+ ++++. ----- ---.< +++[- >+++< ]>+++ +++..

> ..<++ ++[-> ----< ]>--. +++++ +++.< +++[- >---< ]>--- .<+++ ++[-> +++++

> <]>+. <++++ ++++[ ->--- ----- <]>-- ----- --.<+ +++++ ++[-> +++++ +++<]

> >++++ +.<++ ++[-> ----< ]>--- ---.. +++++ +++.+ +++++ ++.++ +++.< ++++[

> ->--- -<]>- ----. <+++[ ->+++ <]>+. <+++[ ->+++ <]>++ .<+++ +++++ +[->-

> ----- ---<] >--.< +++++ ++++[ ->+++ +++++ +<]>+ +++++ +++++ .<

> ```

用在线工具解码得到*SYC{hhhhhh_BBBBBBrainfuuuuck_y0u__got_it!}*

代号为geek的行动第五幕:损坏的镜像(该题wp 由小金星提供)

同样binwalk跑一下,发现有很多东西

然后

```

foremost 文件名 //还原镜像中的文件

```

得到的文件中有个flag.txt,flag就在其中

-*- ---------------------Stop----------------------- -*-

Writeup by Rose Ctf Team(RCT):一个由众多ctf小白组成的菜鸟战队,各种天外异型皆在其中

微信公众号:地心报社

Please pay attention to us.

SYC极客大挑战部分题目writeup的更多相关文章

- 三叶草极客大挑战2020 部分题目Writeup

三叶草极客大挑战2020 部分题目Writeup Web Welcome 打开后状态码405,555555,然后看了一下报头存在请求错误,换成POST请求后,查看到源码 <?php error_ ...

- 2016第七季极客大挑战Writeup

第一次接触CTF,只会做杂项和一点点Web题--因为时间比较仓促,写的比较简略.以后再写下工具使用什么的. 纯新手,啥都不会.处于瑟瑟发抖的状态. 一.MISC 1.签到题 直接填入题目所给的SYC{ ...

- 2020极客大挑战Web题

前言 wp是以前写的,整理一下发上来. 不是很全. 2020 极客大挑战 WEB 1.sha1碰撞 题目 图片: 思路 题目说,换一种请求方式.于是换成post.得到一给含有代码的图片 图片: 分析该 ...

- BUUOJ [极客大挑战 2019]Secret File

[极客大挑战 2019]Secret File 0X01考点 php的file伪协议读取文件 ?file=php://filter/convert.base64-encode/resource= 0X ...

- [原题复现][极客大挑战 2019]BuyFlag

简介 原题复现:[极客大挑战 2019]BuyFlag 考察知识点:php函数特性(is_numeric().strcmp函数()) 线上平台:https://buuoj.cn(北京联合大学公开 ...

- 极客大挑战2019 http

极客大挑战 http referer 请求头 xff 1.查看源码,发现secret.php 2.提示要把来源改成Sycsecret.buuoj.cn,抓包,添加Referer Referer:htt ...

- BUUCTF-[极客大挑战 2019]BabySQL(联合注入绕过waf)+[极客大挑战 2019]LoveSQL(联合注入)

BUUCTF-[极客大挑战 2019]BabySQL(联合注入绕过waf) 记一道联合注入的题,这道题存在过滤. 经过手工的测试,网站会检验用户名和密码是否都存在,如果在用户名处插入注入语句,语句后面 ...

- 第九届极客大挑战 部分WP

CODE 和0xpoker分0day 百度 取石子游戏. https://blog.csdn.net/qq_33765907/article/details/51174524 已经说得很详细了,慢慢来 ...

- web刷题记录 极客大挑战2019Knife upload buy a flag

极客2019Knife webshell就是以asp.php.jsp或者cgi等网页文件形式存在的一种代码执行环境,主要用于网站管理.服务器管理.权限管理等操作.使用方法简单,只需上传一个代码文件,通 ...

随机推荐

- 安装chrome并设置默认主页

chrome 版本 https://support.google.com/chrome/a/answer/187948?hl=en&ref_topic=2936229

- C#chart图表的应用

在图表中,x轴代表类别,y轴代表数值(好比类与他们的属性) 这是数据库中的数据,下面我们选前5辆车,在图表中显示他们的名字,油耗,功率,价格 创建查询数据的类 class CarDA { public ...

- logstash 使用glusterfs网络存储偶发性文件解析异常的问题

其实问题到现在为止也没有解决 因为服务是部署在k8s上,挂载的,偶发性的出现文件解析异常 bom头已经验证过了 手动重新解析这些文件完全正常,问题无法复现,文件本身并没有问题. 最后怀疑到了最不该怀疑 ...

- idea 连接mysql报错:Access denied for user 'root'@'localhost'(using password:YES)。

这两天在idea中开发Web项目时,连接MYSQL数据库,出现问题:Access denied for user 'root'@'localhost'(using password:YES). ...

- spring-boot-1.4x后@ConfigurationProperties注解舍弃location

--定义额外的.properties配置文件,并引入配置

- 学习笔记#Android Studio 从安装到虚拟机启动

1.JDK下载与环境变量配置 (JDK是什么?JDK是 Java 语言的软件开发工具包,主要用于移动设备.嵌入式设备上的java应用程序.JDK是整个java开发的核心,它包含了JAVA的运行环境(J ...

- 初始化方法,init,构造器

1.继承于NSObject class student: NSObject { var name : String? var age : Int = var friend : Int = init(n ...

- 解决scoped 下confirm 样式问题

- Spring MVC及与structs MVC对比

一.Spring MVC MVC: Model + View + Controller(数据模型+视图+控制器) 三层架构: Presentation tier + Application tier ...

- UFT基本操作

1.打开界面F6快捷录制 2.选择web或者C/S架构软件 3.以C/S为例,点击添加找到相应的地址 4.点击左键添加断点 5.切换视图,初级模式或者代码模式 6.新增步骤 7.点击“手指”图标获取元 ...